Professional Documents

Culture Documents

Programas Malignos

Uploaded by

Francisco Javier Benito SantiagoOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Programas Malignos

Uploaded by

Francisco Javier Benito SantiagoCopyright:

Available Formats

PROGRAMAS MALIGNOS Existen cinco tipos de virus conocidos

Virus que infectan archivos: este tipo de virus ataca a los archivos de programa. Normalmente infectan el cdigo ejecutable, contenido en archivos .com y .exe, por ejemplo. Tambin pueden infectar otros archivos cuando se ejecuta un programa infectado desde un disquete, una unidad de disco duro o una red. Muchos de estos virus estn residentes en memoria. Una vez que la memoria se infecta, cualquier archivo ejecutable que no est infectado pasar a estarlo. Algunos ejemplos conocidos de virus de este tipo son Jerusaln y Cascade.

Virus del sector de arranque: estos virus infectan el rea de sistema de un disco, es decir, el registro de arranque de los disquetes y los discos duros. Todos los disquetes y discos duros (incluidos los que slo contienen datos) tienen un pequeo programa en el registro de arranque que se ejecuta cuando se inicia el equipo.

Los virus del sector de arranque se copian en esta parte del disco y se activan cuando el usuario intenta iniciar el sistema desde el disco infectado. Estos virus estn residentes en memoria por naturaleza. La mayora se crearon para DOS, pero todos los equipos, independientemente del sistema operativo, son objetivos potenciales para este tipo de virus. Para que se produzca la infeccin basta con intentar iniciar el equipo con un disquete infectado. Posteriormente, mientras el virus permanezca en memoria, todos los disquetes que no estn protegidos contra escritura quedarn infectados al acceder a ellos. Algunos ejemplos de virus del sector de arranque son Form, Disk Killer, Michelangelo y Stoned.

Virus del sector de arranque maestro: estos virus estn residentes en memoria e infectan los discos de la misma forma que los virus del sector de arranque. La diferencia entre ambos tipos de virus es el lugar en que se encuentra el cdigo vrico.

Los virus del sector de arranque maestro normalmente guardan una copia legtima del sector de arranque maestro en otra ubicacin. Los equipos con Windows NT infectados por virus del sector de arranque o del sector de arranque maestro no podrn arrancar. Esto se debe a la diferencia en la forma en que el sistema operativo accede a la informacin de arranque, en comparacin con Windows 95/98. Si el sistema con Windows NT est formateado con particiones FAT, normalmente se puede eliminar el virus arrancando desde DOS y utilizando un programa antivirus.

Si la particin de arranque es NTFS, el sistema deber recuperarse utilizando los tres discos de instalacin de Windows NT. Algunos ejemplos de virus del sector de arranque maestro son NYB, AntiExe y Unashamed.

Virus mltiples: estos virus infectan tanto los registros de arranque como los archivos de programa. Son especialmente difciles de eliminar. Si se limpia el rea de arranque, pero no los archivos, el rea de arranque volver a infectarse. Ocurre lo mismo a la inversa. Si el virus no se elimina del rea de arranque, los archivos que hayan sido limpiados volvern a infectarse. Algunos ejemplos de virus mltiples son One_Half, Emperor, Anthrax y Tequilla.

Virus de macro: estos virus infectan los archivos de datos. Son los ms comunes y han costado a empresas importantes gran cantidad de tiempo y dinero para eliminarlos. Con la llegada de Visual Basic en Microsoft Office 97, se puede crear un virus de macro que no slo infecte los archivos de datos, sino tambin otros archivos. Los virus de macro infectan archivos de Microsoft Office: Word, Excel, PowerPoint y Access.

Actualmente estn surgiendo tambin nuevos derivados en otros programas. Todos estos virus utilizan el lenguaje de programacin interno de otro programa, creado para permitir a los usuarios automatizar ciertas tareas dentro del programa. Debido a la facilidad con que se pueden crear estos virus, existen actualmente miles de ellos en circulacin. Algunos ejemplos de virus de macro son W97M.Melissa, WM.NiceDay y W97M.Groov.

Los Gusanos

Los gusanos son programas que se replican a s mismos de sistema a sistema sin utilizar un archivo para hacerlo. En esto se diferencian de los virus, que necesitan extenderse mediante un archivo infectado. Aunque los gusanos generalmente se encuentran dentro de otros archivos, a menudo documentos de Word o Excel, existe una diferencia en la forma en que los gusanos y los virus utilizan el archivo que los alberga.

Normalmente el gusano generar un documento que ya contendr la macro del gusano dentro. Todo el documento viajar de un equipo a otro, de forma que el documento completo debe considerarse como gusano. Se han hecho muy populares debido al amplio uso actual de Internet y el correo electrnico. Aunque los primeros experimentos con estos tipos de programas se remontan al ao 1982 en el Research Center de Palo Alto, Estados Unidos, no fue hasta el 2 de noviembre de 1988 que se multiplic el primer gusano a travs de Internet.

Su nombre era Morris, explot mltiples huecos de seguridad y afect en pocas horas alrededor de 6 000 computadoras, causando problemas de conectividad por varios das. A partir de esa fecha otros cdigos maliciosos tambin hicieron irrupcin en las redes, pero no fue hasta los primeros das del mes de marzo de 1999, cuando apareci Melissa, que estos se convirtieron en un verdadero dolor de cabeza.

Melissa logr un alto nivel de infeccin por el gran intercambio de informacin contenida en archivos escritos en la aplicacin Word de Microsoft Office, y por su modo de diseminacin. Viaj en un correo electrnico con Asunto: Important Message From <nombre> (Mensaje Importante de...), donde el nombre corresponda al de la cuenta de correo electrnico del usuario que lo "enviaba".

El texto invitaba a su lectura, y el anexo contena referencias a sitios web con informacin pornogrfica, aunque poda sustituirse por un documento de la computadora infestada. De esta forma viajaron por Internet documentos con informacin sensible.

Un mensaje con estas caractersticas llam la atencin de muchos receptores, quienes tentados abrieron el anexo y se contaminaron. Esta tcnica de explotar la debilidad de la confianza de los seres humanos, conocida como ingeniera social, ha sido ampliamente usada por los creadores de virus.

Este fue el gusano que inici la lista de los ms propalados y dainos en la historia de los cdigos malignos, y en pocos das logr afectar 1 200 000 computadoras con daos ascendentes a 1 100 millones de dlares, segn Computer Economics.

Ese mismo ao, en el mes de junio, fue reportado el altamente destructivo gusano ExploreZip. Al igual que el anterior, viaj en un correo electrnico y con un fichero anexo nombrado zipped_files, con cono de compresin del "WinZip", dando la impresin de ser la respuesta a un texto previamente enviado por el receptor.

Este cdigo infeccioso borraba adems los ficheros con extensin .C, .H, .CPP, .ASM, .DOC, .XLS, .PPT, ponindoles tamao de 0 bytes, con lo cual eran irrecuperables.

En mayo de 2000 las redes informticas de todo el mundo sufrieron una gran conmocin cuando apareci el clebre gusano I love you o Love Letter. Este fue un programa que explot varias vas de reproduccin, como el correo, las conversaciones electrnicas instantneas o chat, los servicios de noticias, ficheros compartidos en una red y pginas web en Internet.

El mensaje tena como asunto ILOVEYOU (Te amo, en ingls), y el texto le sugera abrir una carta de amor enviada a usted que apareca como anexo con el nombre LOVE-LETTER-FOR-YOU.TXT.VBS (CARTA DE AMOR PARA TI, en ingls).

A diferencia del Melissa, ILOVEYOU intentaba enviar un mensaje similar a todas las direcciones de correo que tena la mquina infestada, por lo cual el nivel de difusin alcanzado fue muy alto, alrededor de tres millones de computadoras en un da. Esto, junto a la destruccin de archivos en el disco duro, que realiz mediante la sobreescritura con su cdigo, provoc daos en todo el mundo valorados en 8 750 000 dlares.

El ao 2001 tambin fue prdigo en gusanos notorios. El primero de ellos, Code Red o Cdigo Rojo, result todo un acontecimiento, tanto por los altos niveles de extensin como por las novedosas tcnicas que emple. Este cdigo afect servidores de Internet de Microsoft, adems de lanzar ataques de denegacin de servicios.

SIRCAM fue el segundo de los afamados de ese ao, detectado inicialmente el 25 de julio, y se distribuy con textos escritos en ingls y espaol. El anexo, con doble extensin, contena un fichero formado por dos archivos, uno con el cdigo del gusano y otro robado de la computadora desde donde era enviado. En esa ocasin los daos evaluados fueron del orden de los 1 150 millones de dlares, sin considerar el hecho de que cre brechas de confidencialidad al dar a la luz archivos con informacin potencialmente sensible.

Para finalizar el ao, el 8 de diciembre se emitieron los primeros reportes del Nimda, que transit con formato de pgina Web, alterado de forma tal que enga al Internet Explorer, permitiendo la ejecucin del adjunto con solo visualizar la vista previa. Los daos ocasionados por su accin se calcularon en 635 millones de dlares.

Durante el ao 2002, los gusanos ms distinguidos fueron los pertenecientes a la familia Klez, los cuales se mantuvieron alrededor de 12 meses en el primer lugar de las listas de reportes de las empresas antivirus. Segn el boletn G2 Security, de mayo de 2002, con el nivel de propagacin alcanzado de la variante Klez.H se llegaron a detectar 2 000 copias diarias.

Finalmente, en el transcurso del ao 2003 nuevos gusanos como el Slammer o Sapphire causaron estragos, al punto de que Corea del Sur desapareciera de Internet, 13 000 computadoras de un gran banco de Estados Unidos dejaron de trabajar, y una lnea area americana cancel vuelos por problemas en los sistemas de compra y chequeo de boletos. Logr afectar entre 100000 y 200000 computadoras en diez minutos, duplicando la cantidad de las aquejadas en pocos segundos.

Famosos tambin fueron el Blaster o Lovesan y los miembros de la familia Sobig. En el caso de la versin Sobig.F, aparecida en agosto, rompi todos los rcords histricos de gusanos que utilizan como va principal el correo electrnico, pues en su momento pico fue detectado un correo portador por cada 20 transmitidos a travs de Internet.

Otro gusano que bas su xito en la ingeniera social super esta cifra a inicios de 2004; su nombre: Mydoom.A. Entre sus caractersticas principales se encuentra el viajar en anexos comprimidos, tendencia seguida por sucesores como las variantes de Netsky y Bagle, muy diseminadas durante este mismo ao.

Esta nueva propensin, ms compleja an con el uso de palabras claves o contraseas, se debe a que los administradores del servicio de correo electrnico estn limitando el envo y recepcin de archivos ejecutables, no as la de los compactados.

Lo curioso es que si bien el usuario tiene que descomprimir el cdigo del gusano para ejecutarlo, y en muchos casos teclear la palabra clave, ms tarde o ms temprano ocurre, pues los creadores de virus inteligentemente han dispuesto que la palabra clave viaje dentro del texto del mensaje.

En general, aunque las principales vas de transmisin de los gusanos han sido el correo electrnico y los recursos compartidos a travs de las redes, existen otros como las redes para el intercambio de archivos, e incluso la va sencilla de los disquetes.

Tambin se ha comprobado que existe una nueva tendencia, cada vez ms utilizada, de explotar las vulnerabilidades o defectos de seguridad de los sistemas operativos y aplicaciones, por lo que se espera que este mtodo de propagacin aumente en un futuro cercano.

No obstante, la mayora de los especialistas coincide en que uno de los problemas ms preocupantes es el desconocimiento de los usuarios, que aprovechan los creadores de gusanos para con ingeniera social tentar a los incautos a que abran mensajes sospechosos, que nunca se deben tocar.

Caballos de Troya

Los caballos de Troya son impostores, es decir, archivos que pretenden ser benignos pero que, de hecho, son perjudiciales. Una diferencia muy importante con respecto a los virus reales es que no se replican a s mismos. Los caballos de Troya contienen cdigo daino que, cuando se activa, provoca prdidas o incluso robo de datos. Para que un caballo de Troya se extienda es necesario dejarlo entrar en el sistema, por ejemplo abriendo un archivo adjunto de correo.

Se denomina troyano (o caballo de Troya) a un programa malicioso capaz de alojarse en computadoras y permitir el acceso a usuarios externos, a travs de una red local o de Internet, con el fin de recabar informacin y/o controlar remotamente la mquina "huesped".

Un troyano no es de por s, un virus, an cuando tericamente pueda ser distribuido y funcionar como tal. La diferencia fundamental entre un troyano y un virus consiste en su finalidad. Para que un programa sea un "troyano" solo tiene que acceder y/o controlar la maquina "huesped" sin ser advertido, normalmente bajo una apariencia inocua.

Suele ser un programa pequeo alojado dentro de una aplicacin, una imagen, un archivo de msica u otro elemento de apariencia inocente, que se instala en el sistema al ejecutar el archivo que lo contiene. Una vez instalado parece realizar una funcin til (aunque cierto tipo de troyanos permanecen ocultos y por tal motivo los antivirus o anti troyanos no los eliminan) pero internamente realiza otras tareas de las que el usuario no es consciente, de igual forma que el Caballo de Troya que los griegos regalaron a los troyanos.

Habitualmente se utiliza para espiar, usando la tcnica para instalar un software de acceso remoto que permite monitorizar lo que el usuario legtimo de la computadora hace y, por ejemplo, capturar las pulsaciones del teclado con el fin de obtener contraseas u otra informacin sensible.

La mejor defensa contra los troyanos es no ejecutar nada de lo cual se desconozca el origen y mantener software antivirus actualizado y dotado de buena heurstica. Es recomendable tambin instalar algn software anti troyano, de los cuales existen versiones gratis aunque muchas de ellas constituyen a su vez un troyano. Otra solucin bastante eficaz contra los troyanos es tener instalado un firewall.

Otra manera de detectarlos es inspeccionando frecuentemente la lista de procesos activos en memoria en busca de elementos extraos, vigilar accesos a disco innecesarios, etc.

Caballos de pura sangre

NetBus y Back Orifice tienen muchos puntos en comn . Ambos son caballos de Troya basados en la idea de cliente-servidor . Han sido creados para sistemas Microsoft, pero Back Orifice slo funciona en Windows 95/98, mientras que NetBus tambin lo hace sobre NT . El programa servidor, en ambos casos, debe ser instalado en el ordenador de la vctima . Como se ha explicado, esta tarea se ha simplificado, ya que el atacante puede ocultar el troyano dentro de cualquier programa o aplicacin . Incluso puede mandar el virus por correo y ser instalado con slo abrir el mensaje ( ver artculo "Las verdades del correo electrnico" en iWorld, febrero 1999 ) . Una vez instalado, el servidor abre un puerto de

comunicaciones y se queda escuchando las peticiones del oyente . Es decir, los comandos que le enva el programa cliente que est utilizando el atacante desde su ordenador remoto . NetBus abre un puerto TCP, mientras que Back Orifice utiliza un puerto UDP . Se puede cambiar el nmero del puerto por el que atiende el servidor en ambos casos . Tambin se puede proteger el acceso al servidor mediante una clave . De esta forma, ya no es suficiente con tener instalado el cliente del Troya y conocer la IP de la mquina infectada . Tambin ser necesario conocer la clave que autoriza el acceso al servidor .

Tanto NetBus como Back Orifice ofrecen un entorno grfico para manejar todas las posibilidades del cliente . Lo que significa que cualquiera que conozca el funcionamiento bsico de Windows, est en disposicin de gestionar, de forma remota, cualquier recurso del ordenador infectado por el troyano . Netbus incluye una herramienta que permite buscar mquinas, indicando un rango de direcciones IP, que tengan abierto el puerto del servidor, de forma muy rpida . De todas formas, los piratas informticos ( y los responsables de seguridad ) suelen utilizar herramientas mucho ms sofisticadas para rastrear los posibles objetivos.

Ya se ha indicado una de las grandes diferencias entre estos dos troyanos: Back Orifice no corre en Windows NT . Por otra parte, Back Orifice es capaz de cifrar la comunicacin entre el cliente y el servidor, algo que no hace NetBus . En cambio, este ltimo permite ciertas lindezas adicionales, como abrir y cerrar la unidad de CDROM o modificar las funciones de los botones del ratn . Otra diferencia importante es el tamao del servidor .

La ltima versin del servidor de NetBus ( NetBus Pro 2 . 0 ) supera los 600 Kb, mientras que el servidor Back Orifice 1 . 2, slo ocupa 122 Kb . El tamao resulta importante cuando el atacante quiere ocultar el caballo de Troya dentro de una aplicacin . Resulta menos sospechoso un aumento de 122 Kb que uno de 600 Kb, con respecto a la aplicacin original . Por ltimo, la versin ms reciente de NetBus presenta nuevas opciones, pero es su nueva ventana de gestin del cliente, con ayuda en lnea incluida, donde marca la diferencia con respecto a Back Orifice . La instalacin y la aplicacin resultan tan profesionales, que su frase de presentacin casi parece cierta: "NetBus Pro es una herramienta para la administracin remota de ordenadores, de fcil uso y con un amigable entorno de gestin"

Bombas lgicas

Una bomba lgica es un programa informtico que se instala en un ordenador y permanece oculto hasta cumplirse una o ms condiciones preprogramadas para entonces ejecutar una accin.

A diferencia de un virus, una bomba lgica jams se reproduce por s sola.

Ejemplos de condiciones predeterminadas:

Da de la semana concreto.

Hora concreta.

Pulsacin de una tecla o una secuencia de teclas concreta.

Levantamiento de un interfaz de red concreto.

Ejemplos de acciones:

Borrar la informacin del disco duro.

Mostrar un mensaje.

Reproducir una cancin.

Enviar un correo electrnico

You might also like

- Anti VirusDocument8 pagesAnti VirusJepcilon WJNo ratings yet

- Evolución y análisis legal de los virus informáticos en ArgentinaDocument34 pagesEvolución y análisis legal de los virus informáticos en Argentina19rafa19No ratings yet

- R-DAE-1.9 Carta para CONVALIDACION de Práctica (Jefatura) v.00Document2 pagesR-DAE-1.9 Carta para CONVALIDACION de Práctica (Jefatura) v.00eduardo andres espinoza100% (1)

- Quitar Contraseña de Windows 7 ManualmenteDocument11 pagesQuitar Contraseña de Windows 7 ManualmenteEnya Andrea Ribba HernandezNo ratings yet

- Algunos Softwares Malignos: ResumenDocument8 pagesAlgunos Softwares Malignos: Resumenismar1911No ratings yet

- Virus InformáticosDocument3 pagesVirus InformáticosBrandon KrainskiNo ratings yet

- Historia de Los Virus InformáticosDocument7 pagesHistoria de Los Virus InformáticosWilliam PerezNo ratings yet

- 10 virus informáticos más peligrosos de la historiaDocument4 pages10 virus informáticos más peligrosos de la historiaJohandrith MartinezNo ratings yet

- INFORMATICA34Document9 pagesINFORMATICA34maria hernandezNo ratings yet

- Virus InformaticoDocument6 pagesVirus InformaticoSergioCalderonNo ratings yet

- Qué Es Un Virus InformáticoDocument6 pagesQué Es Un Virus InformáticoKathiaNo ratings yet

- Gusanos InformaticosDocument16 pagesGusanos InformaticosAlejandro Santana PérezNo ratings yet

- Virus, Antivirus, AntispywareDocument7 pagesVirus, Antivirus, AntispywaredyanafvNo ratings yet

- 10 virus INFORMATICOSDocument4 pages10 virus INFORMATICOSguillermo murgaNo ratings yet

- Los Virus Mas Famosos PDFDocument7 pagesLos Virus Mas Famosos PDFkeanu2011No ratings yet

- Qué Es Un Virus InformáticoDocument9 pagesQué Es Un Virus InformáticoAna Licelot CruzNo ratings yet

- Virus CosDocument20 pagesVirus CosJéssica Reyes OledoNo ratings yet

- Explica 2Document2 pagesExplica 2bunburyCRUZITONo ratings yet

- Virus InformaticoDocument15 pagesVirus InformaticoEnedina García GutiérrezNo ratings yet

- Virus Vs AntivirusDocument18 pagesVirus Vs Antivirusdeadxd10No ratings yet

- Historia, Origen, Evolucion y Tipos de Virus InformaticoDocument13 pagesHistoria, Origen, Evolucion y Tipos de Virus InformaticoMiguel ArturoNo ratings yet

- CORREGIR-Los Virus Informáticos para Dar A Conocer La ImportanciaDocument8 pagesCORREGIR-Los Virus Informáticos para Dar A Conocer La ImportanciaFoxii AlvarezNo ratings yet

- Los Virus TecnologicosDocument16 pagesLos Virus TecnologicosgisellNo ratings yet

- Virus Etc PMF MunicipalDocument4 pagesVirus Etc PMF Municipalanthonyo49No ratings yet

- Taller AntivirusDocument2 pagesTaller AntivirusSaid FallaNo ratings yet

- Virus y Gusanos PDFDocument10 pagesVirus y Gusanos PDFRamon DatoNo ratings yet

- Que Es Un Virus TeasDocument32 pagesQue Es Un Virus TeasHernan Alexis Ramirez HerreraNo ratings yet

- Documento 1Document6 pagesDocumento 1leonel carrasquilla padillaNo ratings yet

- Virus-Informatico NuevoDocument12 pagesVirus-Informatico NuevoNoel GalaNo ratings yet

- Virus InformáticosDocument6 pagesVirus InformáticosCarlos L. HernandezNo ratings yet

- 4.-Gusanos, Troyanos y Otros ElementosDocument3 pages4.-Gusanos, Troyanos y Otros ElementosMiriam AlonsoNo ratings yet

- Instalación y manejo de antivirusDocument11 pagesInstalación y manejo de antivirusJeff CedeñoNo ratings yet

- Resumen Prueba 1Document35 pagesResumen Prueba 1Moises E. ChavezNo ratings yet

- Amenazas malware sistemas informaciónDocument11 pagesAmenazas malware sistemas informaciónDanna FalconNo ratings yet

- Antivirus y virus: definición e historiaDocument12 pagesAntivirus y virus: definición e historiaArisneiby Hernández de DavisNo ratings yet

- VirusDocument6 pagesVirusmollyreategui18No ratings yet

- Historia de los virus informáticosDocument3 pagesHistoria de los virus informáticosmiqueasNo ratings yet

- ActividadDocument28 pagesActividadJose Mejia MiguelNo ratings yet

- Historia y clasificación de virus informáticosDocument11 pagesHistoria y clasificación de virus informáticosmariposagraficaNo ratings yet

- Virus de Computadoras ComunesDocument19 pagesVirus de Computadoras ComunesCorbata SeniorNo ratings yet

- Informática - Historia Del VirusDocument6 pagesInformática - Historia Del VirusjheffriespinozaNo ratings yet

- Historia de Los Virus InformáticosDocument10 pagesHistoria de Los Virus InformáticosLuis Fernando AvendañoNo ratings yet

- VirusDocument15 pagesVirusCarlos RamosNo ratings yet

- Informe de Virus Gusanos y TroyanosDocument9 pagesInforme de Virus Gusanos y TroyanosJherson Esaú MejiaNo ratings yet

- Virus y HackersDocument20 pagesVirus y HackersAinatLopezNo ratings yet

- VirusDocument6 pagesVirusCeleste SilveiraNo ratings yet

- Virus InformaticosDocument8 pagesVirus Informaticosrebeca pillacaNo ratings yet

- Algunas Señales de Que Nuestra Computadora Está Infectada Por Un TroyanoDocument44 pagesAlgunas Señales de Que Nuestra Computadora Está Infectada Por Un TroyanoManuela RamírezNo ratings yet

- Actividad #1Document7 pagesActividad #1Jesler OrellanaNo ratings yet

- Fernanda Fernandez Vela 1AM LCDocument12 pagesFernanda Fernandez Vela 1AM LCBrenda FernandezNo ratings yet

- Los Virus y Antivirus InformáticosDocument16 pagesLos Virus y Antivirus Informáticosguillermo torres1100% (1)

- Virus InformaticoDocument11 pagesVirus InformaticoDannyVieiraNo ratings yet

- MalwareDocument6 pagesMalwareLuis Gabriel TamezNo ratings yet

- Análisis Comparativo de Los Principales Sistemas AntivirusDocument18 pagesAnálisis Comparativo de Los Principales Sistemas AntivirusJester RaceNo ratings yet

- Virus InformáticosDocument3 pagesVirus InformáticosDiego D Jesus MartinezNo ratings yet

- Informatica Criminologica Abb - P2Document87 pagesInformatica Criminologica Abb - P2Abigail ObregónNo ratings yet

- Informe Virus y Antivirus 2Document32 pagesInforme Virus y Antivirus 2Jean Catalán50% (2)

- Documento 7Document15 pagesDocumento 7Pepperoni Con AnchoasNo ratings yet

- TEORIA Los Virus Informaticos 3Document18 pagesTEORIA Los Virus Informaticos 3warsbrawl9No ratings yet

- Cómo protegernos de los peligros de InternetFrom EverandCómo protegernos de los peligros de InternetRating: 4 out of 5 stars4/5 (2)

- DdssaDocument10 pagesDdssaCristian GrimaldiNo ratings yet

- Ley de Los ExponentesDocument3 pagesLey de Los Exponentespaco900409No ratings yet

- 1ra Tarea Ia-1Document2 pages1ra Tarea Ia-1paco900409No ratings yet

- Captura de ExcepcionesDocument2 pagesCaptura de Excepcionespaco900409No ratings yet

- 1ra Tarea Ia-1Document2 pages1ra Tarea Ia-1paco900409No ratings yet

- Numeros PseudoaleatoriosDocument16 pagesNumeros PseudoaleatoriosEdson Mendoza100% (2)

- Ejercicios PilaDocument1 pageEjercicios Pilapaco900409No ratings yet

- Tarea03 - ConceptosSistemas - MezaDíazArturoRodrigoDocument3 pagesTarea03 - ConceptosSistemas - MezaDíazArturoRodrigobk6qcwvwrwNo ratings yet

- La Incorporación de La Lógica Difusa Al Modelo Black - ScholesDocument20 pagesLa Incorporación de La Lógica Difusa Al Modelo Black - Scholesricosa00No ratings yet

- Bastidas, Marcillo ISO 10007 DiferenciasDocument5 pagesBastidas, Marcillo ISO 10007 DiferenciasJuan Bastidas67% (3)

- CV Agustín Villena 20101220Document5 pagesCV Agustín Villena 20101220Agustin VillenaNo ratings yet

- Grupo 04 - Caso ZaraDocument6 pagesGrupo 04 - Caso ZaraRoberto JeriNo ratings yet

- COTIZACION 2020-14 IngecostDocument1 pageCOTIZACION 2020-14 Ingecostronald ruizNo ratings yet

- Modelado de NegociosDocument51 pagesModelado de NegociosAriel Rios Escobedo100% (2)

- Gestión ProyectosDocument6 pagesGestión ProyectosFelix Martin GutierrezNo ratings yet

- Programa Carrera Programacion CompletoDocument16 pagesPrograma Carrera Programacion CompletoJennifer ArabelNo ratings yet

- Modulo7InsertUpdateDeleteDocument17 pagesModulo7InsertUpdateDeleteThewilson H. RamosNo ratings yet

- Foro de Calidad PoliDocument1 pageForo de Calidad PoliomareguzmancNo ratings yet

- Deletarea 4 HDocument2 pagesDeletarea 4 HaleNo ratings yet

- Soap UiDocument18 pagesSoap Uikouga85No ratings yet

- Manual Corel x3 Basico 1Document32 pagesManual Corel x3 Basico 1JUAN MANZANARESNo ratings yet

- Proceso de auditoría informáticaDocument4 pagesProceso de auditoría informáticaXiomara Rodriguez0% (1)

- Arquitectura J2ME: Configuraciones y perfilesDocument3 pagesArquitectura J2ME: Configuraciones y perfilesDiego Jesus Morales MejiaNo ratings yet

- Medidas de Tendencia Central para Datos AgrupadosDocument9 pagesMedidas de Tendencia Central para Datos AgrupadosFernandoGómez0% (1)

- Informe Integración para Alojamiento de Archivos en La NubeDocument3 pagesInforme Integración para Alojamiento de Archivos en La NubeJuan Manuel GutierrezNo ratings yet

- Examen Unidad 1Document3 pagesExamen Unidad 1Joaquin Castillo MartínezNo ratings yet

- Razonamiento Logico Martin Reyes ReyesDocument3 pagesRazonamiento Logico Martin Reyes ReyesNicolleSosaPerezNo ratings yet

- Auricular Abt 004 Ne ElbeDocument4 pagesAuricular Abt 004 Ne ElbeMario Berna BernaNo ratings yet

- 2 LogicaDocument32 pages2 LogicaleonardoNo ratings yet

- Proyecto Base de Datos de Una TiendaDocument4 pagesProyecto Base de Datos de Una TiendacesavillagomezNo ratings yet

- Formato para Actualizacion de Datos La-FtDocument1 pageFormato para Actualizacion de Datos La-FtCARLOS CABRERA NAVIANo ratings yet

- Solido de EncajeDocument51 pagesSolido de EncajeFernandoBPSNo ratings yet

- Análisis de BoussinesqDocument12 pagesAnálisis de BoussinesqMiguelngelNo ratings yet

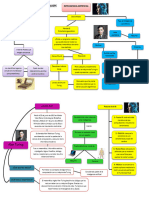

- Mapa Mental TuringDocument2 pagesMapa Mental Turingإدوارد خافييرNo ratings yet

- Resumen EjecutivoDocument2 pagesResumen EjecutivoGiovanni LunaNo ratings yet