Professional Documents

Culture Documents

Booting: BIOS - Trusted Platform Module (TPM) - Unified Extensible Firmware Interface (UEFI)

Uploaded by

Eduardo PetazzeCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Booting: BIOS - Trusted Platform Module (TPM) - Unified Extensible Firmware Interface (UEFI)

Uploaded by

Eduardo PetazzeCopyright:

Available Formats

Booting

BIOS - Trusted Platform Module (TPM) - Unified Extensible Firmware Interface por Eduardo Petazze

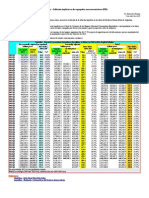

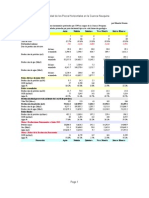

El objetivo del presente es resear el estado de la tecnologa de arranque de servidores y otros equipos informticos, con enlaces a sus principales documentos, repasar sus vulnerabilidades y referenciar las mejores prcticas de seguridad en la materia. 1. En la arquitectura / configuracin convencional, el firmware, el cargador de arranque y los controladores de dispositivos presentan importantes superficies de ataque o estn desprotegidos a cambios no autorizados Segn la base de datos CVE (Common Vulnerabilities and Exposures), entre 1997/2013 se registraron 49 vulnerabilidades que afectan, directa o indirectamente, al BIOS (o lo que el BIOS deba proteger). Los picos de reportes son para los aos 2008 (12) y 2009 (8). Las vulnerabilidades incluyen: posible escalada de privilegios, exposicin a ataques del tipo man-in-the-middle, cross-site scripting (XSS), injeccin de codigo SQL, etc. inapropiado manejo de la encriptacin, ejecucin de cdigos/comandos arbitrarios, inadecuada validacin de ciertas llamadas del BIOS, exposicin de contraseas, puertas traseras, etc. Como ejemplo de descripciones de ataques / vectores: Evil Maid Attacks on Encrypted Hard Drives, explicado por Bruce Schneier El troyano Win32/Alureon, explicado por MS 2. En el 2005 el Trusted Computing Group estableci las bases del TPM - Trusted Platform Module (ver presentacin de Kerry Maletsky - pdf, 55 pginas) La especificacin actual adoptada por la industria corresponde al Level 2 Version 1.2, Revision 116, que incluye: Part 1 - Design Principles - pdf, 184 pginas Part 2 - Structures of the TPM - pdf, 202 pginas Part 3 - Commands - pdf, 339 pginas En el 2009 la ISO/IEC emiti la norma 11889:2009 oficializando las especificaciones de TPM En los siguientes enlaces puede consultarse algunos documentos de los vendedores: MS - Trusted Platform Module Management Step-by-Step Guide Intel - Trusted Execution Technology - pdf, 8 pginas Trusted Computing and Linux - pdf, 22 pginas

En Noviembre de 2011 John Butterworth y otros investigadores de Mitre presentaron algunos resultados de la evaluacin del TPM bajo el ttulo: New Results for Timing-Based Attestation (pdf, 15 pginas) En el 2013, bajo el proyecto de investigacin Trusted Firmware Measurement, la organizacin Mitre presenta la Herramienta Copernicus tendiente a determinar el estado del BIOS y sus modificaciones En la conferencia Black Hat (USA) del 2013, los mismos investigadores mostraron la posibilidad de manipular el BIOS, incluso en la presencia de un requisito firmado de actualizacin El 1ro. de Agosto de 2013 el Trusted Computing Group (TCG) coment la presentacin realizada por Mitre en la conferencia Black Hat 3. En el 2005 el foro Unified EFI toma a su cargo los desarrollos iniciales de Intel para las especificaciones de Extensible Firmware Interface La actual versin de la especificacin Unified Extensible Firmware Interface es la 2.4, de Junio 2013 (pdf, 2284 pginas) Una explicacin del concepto Trusted Computing puede consultarse en el artculo de Tom Olzak "UEFI and the TPM: Building a foundation for patform trust" En los siguientes enlaces puede consultarse algunos documentos de los vendedores: MS UEFI Firmware Building Windows 8 - Protecting the pre-OS environment with UEFI Unified Extensible Firmware Interface en Linux (en Espaol) En el 2010, Andrea Allievi public el documento X64 MBR Rootkit Your pc is under attack again! (pdf, 57 pginas en Italiano) En el 2012 el mismo investigador del ITSEC publica el artculo UEFI technology: say hello to the Windows 8 bootkit! explorando varias variantes para atacar el nucleo kernel Otros artculos que resean vulnverabilidades al sistema EFI: DE MYSTERIIS DOM JOBSIVS - Mac EFI Rootkit - pdf, 19 pginas Wirenet: the password stealing trojan lands on Linux and OS X por Marco Giuliani 4. Recomendaciones de Seguridad formuladas por el US-NIST Las siguientes recomendaciones de la Divisn de Seguridad Informtica del NIST: SP-800-147B - BIOS Protection for Servers (draft) - pdf, 31 pginas SP-800-155 - BIOS Integrity Measurement Guidelines (draft) - pdf, 47 pginas) SP-800-147 - BIOS Protection Guidelines - pdf, 26 pginas Notas: Todos los documentos enlazados se encuentran en Ingls, excepto indicacin en contrario. Enlaces resaltados de lectura recomendable MS Technet: Window 8 / Server 2012 computers reboot outside of maintenance window after installing updates

You might also like

- Argentina - Datos de EmpleoDocument1 pageArgentina - Datos de EmpleoEduardo PetazzeNo ratings yet

- Norma Internacional de Información Financiera 11 - Acuerdos ConjuntosDocument13 pagesNorma Internacional de Información Financiera 11 - Acuerdos ConjuntosEduardo PetazzeNo ratings yet

- Argentina - Inflación Implícita en Los Agregados Macroeconómicos (PIB)Document1 pageArgentina - Inflación Implícita en Los Agregados Macroeconómicos (PIB)Eduardo PetazzeNo ratings yet

- Normas de Auditoría - Resolución Técnica #37 - Informe Del Auditor IndependienteDocument6 pagesNormas de Auditoría - Resolución Técnica #37 - Informe Del Auditor IndependienteEduardo PetazzeNo ratings yet

- Productividad de Los Pozos Horizontales en La Cuenca NeuquinaDocument1 pageProductividad de Los Pozos Horizontales en La Cuenca NeuquinaEduardo PetazzeNo ratings yet

- Producción Potencial de Petróleo - Formación Vaca Muerta (Loma La Lata - CNQ - AR)Document2 pagesProducción Potencial de Petróleo - Formación Vaca Muerta (Loma La Lata - CNQ - AR)Eduardo PetazzeNo ratings yet

- Mapa de Ubicación de Las Áreas Bajada de Añelo y BandurriaDocument1 pageMapa de Ubicación de Las Áreas Bajada de Añelo y BandurriaEduardo PetazzeNo ratings yet

- Normas Internacionales de Informacion Financiera - ResumenDocument48 pagesNormas Internacionales de Informacion Financiera - ResumenEduardo Petazze100% (8)

- Seguridad en Servidores Web Apache HTTPDocument3 pagesSeguridad en Servidores Web Apache HTTPEduardo PetazzeNo ratings yet

- Normas Internacionales de Informacion Financiera - ResumenDocument48 pagesNormas Internacionales de Informacion Financiera - ResumenEduardo Petazze100% (8)

- Produccion y CostosDocument20 pagesProduccion y CostosBianca Rivera CornejoNo ratings yet

- APERSONAMIENTOSDocument4 pagesAPERSONAMIENTOSMeiselEdwinBCNo ratings yet

- Grados de LibertadDocument4 pagesGrados de LibertadRuloeNo ratings yet

- Como Desinfectar El USB y La PCDocument3 pagesComo Desinfectar El USB y La PCcmeh92No ratings yet

- Teoría Activo, Pasivo y NetoDocument9 pagesTeoría Activo, Pasivo y NetoAngel VelaNo ratings yet

- Psicología Del Consumidor - Unidad 2 - 2018Document76 pagesPsicología Del Consumidor - Unidad 2 - 2018Ioaf OlmosNo ratings yet

- Memorandum 242 Cese de Funciones de Chiramaya Maestro de ObraDocument2 pagesMemorandum 242 Cese de Funciones de Chiramaya Maestro de ObraWashington Jorge100% (1)

- Tengo Que Subir Basura para Descargar El Documento Que DeseoDocument3 pagesTengo Que Subir Basura para Descargar El Documento Que DeseoJUAN PEDRO BAKER WHASHINGTONNo ratings yet

- Manual Teórico de Informática BásicaDocument10 pagesManual Teórico de Informática Básicapaul790905No ratings yet

- Artesanias 1Document152 pagesArtesanias 1jefferson GruesoNo ratings yet

- LitmanDocument4 pagesLitmanAna Paula Tejera FrancoNo ratings yet

- Brayan Daniel LeivaDocument14 pagesBrayan Daniel LeivaMabel tatiana Sosa valderramaNo ratings yet

- Entredicho ProvisionalDocument2 pagesEntredicho ProvisionalMichael CastroNo ratings yet

- Tema3. AssemblyDocument41 pagesTema3. AssemblyFredy DiazNo ratings yet

- Ejercicio Versión Final Capitulo 4 5 y 6Document35 pagesEjercicio Versión Final Capitulo 4 5 y 6Piki Lyy Pikis38% (13)

- Finanzas InternacionalesDocument28 pagesFinanzas Internacionalesemy_3100% (4)

- Controles ClaveDocument4 pagesControles ClaveFrEdGavidia100% (1)

- Ejercicios para Aprender LinuxDocument7 pagesEjercicios para Aprender LinuxAldo Quispe GutierrezNo ratings yet

- Zonas DespejadasDocument23 pagesZonas DespejadasRodian Burbano100% (1)

- Plan de Negocios para Una Cadena de Juice Bar en La Ciudad de Santiago Chile PDFDocument96 pagesPlan de Negocios para Una Cadena de Juice Bar en La Ciudad de Santiago Chile PDFPiero QhNo ratings yet

- Milton Friedman - Libre para Elegir PDFDocument71 pagesMilton Friedman - Libre para Elegir PDFJorge Casanova Martínez92% (12)

- Lab N°2 Control de Procesos I Basthean Pino 2019-120031Document10 pagesLab N°2 Control de Procesos I Basthean Pino 2019-120031Basthean Francisco Pino CabezasNo ratings yet

- AMSA - Capacitacion Gestion de Inventarios v.1Document4 pagesAMSA - Capacitacion Gestion de Inventarios v.1Luis Omar Shermann CuetoNo ratings yet

- Cuadro Comparativo de Tipos de ContratoDocument7 pagesCuadro Comparativo de Tipos de ContratoDaniela Lara DominguezNo ratings yet

- Terminales Aluminio PDFDocument3 pagesTerminales Aluminio PDFDiana BejaranoNo ratings yet

- Número de Identificación Vehicular VinDocument28 pagesNúmero de Identificación Vehicular VinSil FloresNo ratings yet

- Tarea 4 MercantilDocument32 pagesTarea 4 MercantilKevin CantillanoNo ratings yet

- Guía Virtual Del Componente Práctico - Gestión de Las Operaciones - 212028Document14 pagesGuía Virtual Del Componente Práctico - Gestión de Las Operaciones - 212028Sergio LealNo ratings yet

- Consorcio Virgen de La Puerta Promesa2Document3 pagesConsorcio Virgen de La Puerta Promesa2leopadcalderonNo ratings yet

- Z RJ Yn WYe EiiaafyDocument53 pagesZ RJ Yn WYe Eiiaafyal echalarNo ratings yet