Professional Documents

Culture Documents

Unidad 4 TBD

Uploaded by

Mariana Hernandez MenesesCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Unidad 4 TBD

Uploaded by

Mariana Hernandez MenesesCopyright:

Available Formats

UNIDAD IV: Seguridad Objetivo: Que el alumno comprenda la importancia de la seguridad en las bases de datos, adems de implementarla.

Los SGBD incluyen herramientas de seguridad que permiten el acceso nicamente a los programas o a las personas autorizadas y adems, restringe los tipos de procesamiento que se pueden realizar una vez que se tenga el acceso. Existen tres tipos de seguridad que pueden ser implementadas: Autentificacin: Se refiere a la persona que solicita la entrada del sistema, para lo cual debe proporcionar su identidad de las siguientes maneras: Un nombre de acceso y contrasea. Tarjeta plstica de identificacin. Huella digital, registro de voz, etc. Autorizacin y vistas: una vista es un medio de proporcionar un modelo personalizado de la base de datos. Los datos que un usuario no necesita ver son simplemente ocultados por la vista. Adems, hay 4 tipos de autorizacin: Autorizacin de lectura: permite la lectura pero no la modificacin de los datos. Autorizacin de insercin: permite la insercin de nuevos datos, pero no la modificacin de datos. Autorizacin de modificacin: permite la modificacin de los datos, pero no la eliminacin. Autorizacin de eliminacin: permite la eliminacin de datos. Cifrado: las diversas medidas de autentificacin y de automatizacin que son las normas para proteger el acceso a las bases de datos pueden no ser adecuadas para datos altamente sensibles. En tales casos, puede ser deseable cifrar los datos. Los datos cifrados no pueden ser ledos por un intruso, a menos que conozca el mtodo de cifrado. La definicin de cifrado es convertir un texto legible en un texto ilegible mediante el uso de un algoritmo para proteger datos sensibles. Por mencionar algunos ejemplos de mtodos de cifrado, es posible considerar al algoritmo del Csar (utilizado en la poca del imperio romano), el algoritmo DES (que genera de manera aleatoria las claves para cifrar datos) o el algoritmo RSA (el cual utiliza funciones matemticas para proteger la informacin). Polticas de Negocios Se refieren a las reglas establecidas por los administradores de los sistemas de informacin, para su acceso y manipulacin. No todos los usuarios que tengan acceso a la base de datos tendrn acceso a todos los datos. Hay varios tipos de polticas de acceso a la informacin, dentro de las cuales podemos considerar a la seguridad orientada a objetos y la seguridad orientada a entidades, que son las ms utilizadas. Ejemplo de Seguridad Orientada a Objetos: Acciones Clientes Leer OK Insertar X Modificar OK Eliminar X Conceder X

Vendedor OK X OK OK X

Pedido OK OK OK X X

11

Ejemplo de Seguridad Orientada a Entidades: Acciones Contrasea: SESAMO Leer OK Insertar OK Modificar OK Eliminar OK Conceder X

Contrasea: AVALON OK X X X X

Control de Acceso por Niveles Este tipo de control hace referencia al acceso de la informacin que puede utilizar un usuario de acuerdo a su nivel, esto es, que al menos hay tres tipos de usuarios: el super usuario, el administrador y el usuario normal. El super usuario tiene acceso total y control absoluto del SGBD, adems puede crear cuentas de usuario y concederles permisos. El usuario por default (root) es un ejemplo de super usuario. SQL: Grant all privileges on *.* to superuser@localhost identified by psw with grant option; El administrador tiene acceso a todas las tablas de una o varias bases de datos. SQL: Grant reload, process on *.* to admin@localhost identified by psw; Al final tenemos al usuario normal que tiene acceso y control restringido al SGBD. SQL: Grant usage on *.* to usuario@localhost; Tipos de Acceso a la Base de Datos por Niveles Global: Se aplica a todas las bases de datos del servidor. Base de datos: se aplica a todos los objetos de la base de datos. Tabla: se aplica a todas las columnas de la tabla. Atributo: se aplica a un atributo de una tabla. Rutina: se aplica a los privilegios de creacin y mantenimiento de rutinas (create routine, alter routine, etc). Control de Acceso por Privilegios Se refiere a las acciones permitidas que tiene un usuario, por ejemplo: crear bases de datos, tablas, ndices, vistas, etc. SQL: Grant select, insert, update, create, drop on db_nombre.* to cliente@localhost identified by psw De todo lo que hemos visto hasta el momento, podemos asegurar que el activo ms valioso de cualquier empresa es su informacin.

12

You might also like

- Base de Datos Segura ExpoDocument5 pagesBase de Datos Segura ExpoEnrique Martinez SanchezNo ratings yet

- Investigación #1 de Base de Datos IIDocument16 pagesInvestigación #1 de Base de Datos IIjeremy mendoza almanzaNo ratings yet

- Marco Teorico Seguridad InformaticaDocument85 pagesMarco Teorico Seguridad InformaticaCrystal BurksNo ratings yet

- Integridad y Seguridad de Las Bases de DatosDocument33 pagesIntegridad y Seguridad de Las Bases de DatosLaura Gonzalez50% (2)

- SO Seguridad ProtecciónDocument21 pagesSO Seguridad Protecciónrenzo fabrizzio nuñez rosalesNo ratings yet

- Mecanismo de IdentidadDocument11 pagesMecanismo de IdentidadascadsemastecNo ratings yet

- Seguridad Lógica, Clase 4Document30 pagesSeguridad Lógica, Clase 4baudyNo ratings yet

- Seguridad Lógica en Redes 2Document4 pagesSeguridad Lógica en Redes 2contareaNo ratings yet

- Unidad 7 Auditoria de La Seguridad LógicaDocument27 pagesUnidad 7 Auditoria de La Seguridad LógicaLula Mae0% (1)

- Base de Datos LL (Informe)Document11 pagesBase de Datos LL (Informe)GuillermoNo ratings yet

- Importancia de La Seguridad LogicaDocument3 pagesImportancia de La Seguridad Logicasantiago alboNo ratings yet

- Seguridad LogicaDocument9 pagesSeguridad Logicaeldes tomasNo ratings yet

- SEGURIDAD DISEÑO BASE DE DATOSDocument49 pagesSEGURIDAD DISEÑO BASE DE DATOSgaryiiNo ratings yet

- Tecnicas Procedimientos Seguridad DatosDocument24 pagesTecnicas Procedimientos Seguridad DatosJesubu LynxNo ratings yet

- Resumen Tema 3Document11 pagesResumen Tema 3Jorge Alberto Jimenez RosalesNo ratings yet

- Niveles seguridad sistemasDocument5 pagesNiveles seguridad sistemasWilyer SlaterNo ratings yet

- Administración Del Control de Accesos MonografiasDocument19 pagesAdministración Del Control de Accesos MonografiasRafael VenegasNo ratings yet

- Seguridad y Autorización en Bases de DatosDocument2 pagesSeguridad y Autorización en Bases de DatosIgnacio Gonzalez Granda75% (4)

- Seguridad LogicaDocument7 pagesSeguridad LogicaJandry Anchundia ReyesNo ratings yet

- Investigación Capitulo 10Document7 pagesInvestigación Capitulo 10Diego MarteNo ratings yet

- Resúmen Sistemas OperativosDocument3 pagesResúmen Sistemas OperativosPuralalcNo ratings yet

- Seguridad de Datos - Tarea 9Document7 pagesSeguridad de Datos - Tarea 9Karla OlivaNo ratings yet

- Unidad 6 - Proteccion y SeguridadDocument20 pagesUnidad 6 - Proteccion y SeguridadWilberto Rodriguez100% (1)

- Seguridad en BDDocument4 pagesSeguridad en BDErika pachonNo ratings yet

- Modulo2.-Tema 3 PDFDocument6 pagesModulo2.-Tema 3 PDFGaby Ayala AlmeidaNo ratings yet

- MATRIZ DE ACCESO - InformaticaDocument23 pagesMATRIZ DE ACCESO - InformaticaYonatan VázquezNo ratings yet

- Protocolo Individual - Ingenieria de Requerimientos U2Document11 pagesProtocolo Individual - Ingenieria de Requerimientos U2SERGIO EL TORREXNo ratings yet

- Tema_3 LógicaDocument19 pagesTema_3 Lógicaaof.saramorenocarmonaNo ratings yet

- Seguridad Logica y Tipos de UsuariosDocument9 pagesSeguridad Logica y Tipos de UsuariosYoryi GomezNo ratings yet

- Conceptos AAADocument27 pagesConceptos AAAisalgadopNo ratings yet

- Unidad 6 - Proteccion y SeguridadDocument54 pagesUnidad 6 - Proteccion y SeguridadIrvin Martin Flores LopezNo ratings yet

- Proyecto MySQL V1 Abdiel-Ana-Alonso-Belisario-FerminDocument11 pagesProyecto MySQL V1 Abdiel-Ana-Alonso-Belisario-Ferminabdiel AlveoNo ratings yet

- Ejercicios Propuestos N°3Document12 pagesEjercicios Propuestos N°3Sofía GentaNo ratings yet

- Obj 1.2.1 C AsiDocument5 pagesObj 1.2.1 C AsiGuadalupe Alonso RodriguezNo ratings yet

- Tema 1.1 Estado Actual de La CiberseguridadDocument29 pagesTema 1.1 Estado Actual de La CiberseguridadErlan MendozaNo ratings yet

- Seguridad en sistemas operativos multiusuarioDocument3 pagesSeguridad en sistemas operativos multiusuarioEdison Fabian Duran100% (1)

- SeguridadSO-ControlAccesoUsuariosDatosModelosProtecciónDocument18 pagesSeguridadSO-ControlAccesoUsuariosDatosModelosProtecciónadminwebtNo ratings yet

- Tema VII - Parte 1Document19 pagesTema VII - Parte 1Daniel MartinezNo ratings yet

- Sistemas de autenticación en OracleDocument9 pagesSistemas de autenticación en OracleAgustin Barrera San MartinNo ratings yet

- Tipos Usuarios BDDocument17 pagesTipos Usuarios BDZaneTruesdaleNo ratings yet

- Actividad Base de DatosDocument8 pagesActividad Base de DatosEsquivel Pérez Jose AlexNo ratings yet

- Definición del usuario informáticoDocument4 pagesDefinición del usuario informáticoSarceño ErlynNo ratings yet

- SEGDB: Protección Base DatosDocument4 pagesSEGDB: Protección Base DatosMaykol Estrada MoriNo ratings yet

- Conceptos de Bases de DatosDocument10 pagesConceptos de Bases de DatosDeyber CardenasNo ratings yet

- 5 variables de auditoría de sistemasDocument8 pages5 variables de auditoría de sistemaslonuevored100% (2)

- Niveles de Seguridad InformeDocument6 pagesNiveles de Seguridad Informesergio_sasso0% (1)

- Curso Cisco 2Document57 pagesCurso Cisco 2Erick OswaldoNo ratings yet

- UntitledDocument7 pagesUntitledGregory Yoel SilvaNo ratings yet

- Mecanismos de Seguridad Activa Tema 4Document20 pagesMecanismos de Seguridad Activa Tema 4Daniel Gil CastilloNo ratings yet

- 2.1.3 y 2.1.4 Control de Acceso y Defensa en RedDocument19 pages2.1.3 y 2.1.4 Control de Acceso y Defensa en RedAndres RomeroNo ratings yet

- Seguridad y ProteccionDocument36 pagesSeguridad y ProteccionBianca Romero GuzmanNo ratings yet

- Seguridad y protección SODocument9 pagesSeguridad y protección SOLeo CortesNo ratings yet

- Políticas de Control de AccesoDocument10 pagesPolíticas de Control de AccesoJose Angel Ramirez PolancoNo ratings yet

- Unidad 6 Evaluación de La Seguridad Parte 1Document4 pagesUnidad 6 Evaluación de La Seguridad Parte 1Winder JimenezNo ratings yet

- CIA, autenticación, autorización, auditoría y modelos de seguridad del softwareDocument13 pagesCIA, autenticación, autorización, auditoría y modelos de seguridad del softwareJuanNo ratings yet

- Autenticación ConsultaDocument2 pagesAutenticación ConsultaCARLOS SEBASTIAN SOBERON MATEUSNo ratings yet

- Presentación Sin TítuloDocument7 pagesPresentación Sin TítuloCESAR MICHEL RUIZ DELGADILLONo ratings yet

- 2.1.3 y 2.1.4 Control de Acceso y Defensa en RedDocument19 pages2.1.3 y 2.1.4 Control de Acceso y Defensa en RedAndres RomeroNo ratings yet

- Ensayo de JimmyDocument7 pagesEnsayo de JimmyElisaul HernandezNo ratings yet

- Iniciando Con SQLDocument1 pageIniciando Con SQLMariana Hernandez MenesesNo ratings yet

- Cuadro Comparativo de SgbaDocument3 pagesCuadro Comparativo de SgbaMariana Hernandez MenesesNo ratings yet

- Modelado de NegociosDocument21 pagesModelado de NegociosMariana Hernandez MenesesNo ratings yet

- Problemas IDocument2 pagesProblemas IMariana Hernandez MenesesNo ratings yet

- Replicacion PostgresqlDocument13 pagesReplicacion PostgresqlMariana Hernandez MenesesNo ratings yet

- CORRIDASDocument39 pagesCORRIDASMag OrendaNo ratings yet

- Ccna 4.0 Exploration 1 Esp PDFDocument426 pagesCcna 4.0 Exploration 1 Esp PDFjohnatan21No ratings yet

- Null ModemDocument4 pagesNull ModemMariana Hernandez MenesesNo ratings yet

- Monte CarloDocument38 pagesMonte CarloNibelungo TierraNo ratings yet

- Ar Quite Ctur AsDocument6 pagesAr Quite Ctur AsMariana Hernandez MenesesNo ratings yet

- Corridas Arriba y AbajoDocument5 pagesCorridas Arriba y AbajoMariana Hernandez MenesesNo ratings yet

- Unidad 5 TBDDocument4 pagesUnidad 5 TBDMariana Hernandez MenesesNo ratings yet

- CaseDocument21 pagesCaseMariana Hernandez MenesesNo ratings yet

- Tcp-Ip Protocolo ArpDocument23 pagesTcp-Ip Protocolo ArpVictor Herrero NiñoNo ratings yet

- CORRIDASDocument39 pagesCORRIDASMag OrendaNo ratings yet

- Unidad 4 TBDDocument2 pagesUnidad 4 TBDMariana Hernandez MenesesNo ratings yet

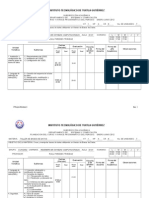

- Ittg Ac Po 004 01 Plan Av Progr TBDDocument4 pagesIttg Ac Po 004 01 Plan Av Progr TBDMariana Hernandez MenesesNo ratings yet

- SCMDocument3 pagesSCMMariana Hernandez MenesesNo ratings yet

- Ittg Ac Po 004 01 Plan Av Progr TBDDocument4 pagesIttg Ac Po 004 01 Plan Av Progr TBDMariana Hernandez MenesesNo ratings yet

- Monte CarloDocument38 pagesMonte CarloNibelungo TierraNo ratings yet

- Señales Analógicas y DigitalesDocument2 pagesSeñales Analógicas y Digitaleshaveitall67% (3)

- YACCDocument31 pagesYACCOscar Urquizo BarahonaNo ratings yet

- Corridas Arriba y AbajoDocument5 pagesCorridas Arriba y AbajoMariana Hernandez MenesesNo ratings yet

- Consultas SQL avanzadas sobre trabajadores, asignaciones y edificiosDocument1 pageConsultas SQL avanzadas sobre trabajadores, asignaciones y edificiosMariana Hernandez MenesesNo ratings yet

- Pic16f877 en Espanol2Document62 pagesPic16f877 en Espanol2Ricardo Victor Arroyo HuancaNo ratings yet

- Programa Taller de Investigación IDocument10 pagesPrograma Taller de Investigación ILaura López VelaNo ratings yet

- Programa Taller de Investigación IDocument10 pagesPrograma Taller de Investigación ILaura López VelaNo ratings yet

- Tecnica PertDocument4 pagesTecnica PertOswaldo Isaac Bohorquez MontañoNo ratings yet

- Crear Base de Datos en Postgress 8 2Document11 pagesCrear Base de Datos en Postgress 8 2Jack100% (1)

- Costo BeneficioDocument3 pagesCosto BeneficiojaimeunicNo ratings yet