Professional Documents

Culture Documents

DS5

Uploaded by

juandgiraldoOriginal Description:

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

DS5

Uploaded by

juandgiraldoCopyright:

Available Formats

Empresa a auditar Objetivo de Control Fecha Auditoria

Garantizar la seguridad de los sistemas 07 07 08

Juan David Giraldo Márquez

Auditores

Jimmy Alexander Muchachasoy

Responsable auditado Adrián Martínez Márquez

El propósito de está auditoria es evaluar el objetivo de Garantizar la seguridad de los

sistemas dentro de la empresa DayTec. Se desea verificar si la empresa DayTec administra

identidades y autorizaciones a sus empleados y poseen documento de requerimientos,

vulnerabilidades y amenazas de seguridad.

CONTENIDO

1. DESCRIPCIÓN DEL PROCESO 3

1.1 OBJETIVO DE CONTROL DE ALTO NIVEL 3

1.2 OBJETIVOS DE CONTROL DETALLADOS 4

1.3 INFORMACIÓN DE APOYO 7

1.3.1 DIRECTRICES GENERALES 7

1.3.2 METAS Y MÉTRICAS 8

1.4 MODELO DE MADUREZ 8

2. GUÍA DE AUDITORIA 12

2.1 OBJETIVOS DE CONTROL 12

2.2 OBTENCIÓN DE CONOCIMIENTO 13

2.2.1 RECURSO HUMANO A CONSULTAR 13

2.2.2 INFORMACIÓN A CONOCER 13

2.3 ASPECTOS A EVALUAR 15

2.3.1 EVALUACIÓN DE LOS CONTROLES, CONSIDERANDO SI: 15

2.3.2 EVALUACIÓN DE LA SUFICIENCIA, PROBANDO QUE: 19

2.3.3 EVALUACIÓN DEL RIESGO 22

2.4 HERRAMIENTAS 24

Garantizar la seguridad de los sistemas

1. DESCRIPCIÓN DEL PROCESO

1.1 Objetivo de control de alto nivel

La necesidad de mantener la integridad de la información y de proteger los activos

de TI, requiere de un proceso de administración de la seguridad. Este proceso

incluye el establecimiento y mantenimiento de roles y responsabilidades de

seguridad, políticas, estándares y procedimientos de TI.

Confidencialidad

Disponibilidad

Cumplimiento

Confiabilidad

Efectividad

Integridad

Eficiencia

P P S S S

Satisface el requisito del negocio de TI para: mantener la integridad de la

información y de la infraestructura de procesamiento y minimizar el impacto de las

vulnerabilidades e incidentes de seguridad.

Enfocándose en: la definición de políticas, procedimientos y estándares de

seguridad de TI y en el monitoreo, detección, reporte y resolución de las

vulnerabilidades e incidentes de seguridad.

Se logra con:

El entendimiento de los requerimientos, vulnerabilidades y amenazas de

seguridad.

Descripción del proceso Página 3 de 24

Garantizar la seguridad de los sistemas

La administración de identidades y autorizaciones de los usuarios de forma

estandarizada.

Probando la seguridad de forma regular.

Y se mide con:

El número de incidentes que dañan la reputación con el público

El número de sistemas donde no se cumplen los requerimientos de

seguridad

El número de de violaciones en la segregación de tareas.

Focos de gobierno IT:

Primaria: Administración de riesgos.

Recursos de TI implicados:

Aplicaciones.

Información.

Infraestructura.

Personas.

1.2 Objetivos de control detallados

DS5.1 Administración de la seguridad de TI: Administrar la seguridad de TI al

nivel más apropiado dentro de la organización, de manera que las acciones de

administración de la seguridad estén en línea con los requerimientos del negocio.

DS5.2 Plan de seguridad de TI: Trasladar los requerimientos de información del

negocio, la configuración de TI, los planes de acción del riesgo de la información y

Descripción del proceso Página 4 de 24

Garantizar la seguridad de los sistemas

la cultura sobre la seguridad en la información a un plan global de seguridad de TI.

El plan se implementa en políticas y procedimientos de seguridad en conjunto con

inversiones apropiadas en servicios, personal, software y hardware. Las políticas y

procedimientos de seguridad se comunican a los interesados y a los usuarios.

DS5.3 Administración de identidad: Todos los usuarios (internos, externos y

temporales) y su actividad en sistemas de TI (aplicación de negocio, operación del

sistema, desarrollo y mantenimiento) deben ser identificables de manera única.

Los derechos de acceso del usuario a sistemas y datos deben estar alineados con

necesidades de negocio definidas y documentadas y con requerimientos de

trabajo. Los derechos de acceso del usuario son solicitados por la gerencia del

usuario, aprobados por el responsable del sistema e implementado por la persona

responsable de la seguridad. Las identidades del usuario y los derechos de

acceso se mantienen en un repositorio central. Se implementan y se mantienen

actualizadas medidas técnicas y procedimientos rentables, para establecer la

identificación del usuario, realizar la autenticación y habilitar los derechos de

acceso.

DS5.4 Administración de cuentas del usuario: Garantizar que la solicitud,

establecimiento, emisión, suspensión, modificación y cierre de cuentas de usuario

y de los privilegios relacionados, sean tomados en cuenta por la gerencia de

cuentas de usuario. Debe incluirse un procedimiento que describa al responsable

de los datos o del sistema como otorgar los privilegios de acceso. Estos

procedimientos deben aplicar para todos los usuarios, incluyendo administradores

(usuarios privilegiados), usuarios externos e internos, para casos normales y de

emergencia. Los derechos y obligaciones relacionados al acceso a los sistemas e

información de la empresa son acordados contractualmente para todos los tipos

de usuarios. La gerencia debe llevar a cabo una revisión regular de todas las

cuentas y los privilegios asociados.

Descripción del proceso Página 5 de 24

Garantizar la seguridad de los sistemas

DS5.5 Pruebas, vigilancia y monitoreo de la seguridad: Garantizar que la

implementación de la seguridad en TI sea probada y monitoreada de forma pro-

activa. La seguridad en TI debe ser reacreditada periódicamente para garantizar

que se mantiene el nivel seguridad aprobado. Una función de ingreso al sistema

(loging) y de monitoreo permite la detección oportuna de actividades inusuales o

anormales que pueden requerir atención. El acceso a la información de ingreso al

sistema está alineado con los requerimientos del negocio en términos de

requerimientos de retención y de derechos de acceso.

DS5.6 Definición de incidente de seguridad: Garantizar que las características

de los posibles incidentes de seguridad sean definidas y comunicadas de forma

clara, de manera que los problemas de seguridad sean atendidos de forma

apropiada por medio del proceso de administración de problemas o incidentes.

Las características incluyen una descripción de lo que se considera un incidente

de seguridad y su nivel de impacto. Un número limitado de niveles de impacto se

definen para cada incidente, se identifican las acciones específicas requeridas y

las personas que necesitan ser notificadas.

DS5.7 Protección de la tecnología de seguridad: Garantizar que la tecnología

importante relacionada con la seguridad no sea susceptible de sabotaje y que la

documentación de seguridad no se divulgue de forma innecesaria, es decir, que

mantenga un perfil bajo. Sin embargo no hay que hacer que la seguridad de los

sistemas dependa de la confidencialidad de las especificaciones de seguridad.

DS5.8 Administración de llaves criptográficas: Determinar que las políticas y

procedimientos para organizar la generación, cambio, revocación, destrucción,

distribución, certificación, almacenamiento, captura, uso y archivo de llaves

criptográficas estén implantadas, para garantizar la protección de las llaves contra

modificaciones y divulgación no autorizadas.

Descripción del proceso Página 6 de 24

Garantizar la seguridad de los sistemas

DS5.9 Prevención, detección y corrección de software malicioso: Garantizar

que se cuente con medidas de prevención, detección y corrección (en especial

contar con parches de seguridad y control de virus actualizados) a lo largo de toda

la organización para proteger a los sistemas de información y a la tecnología

contra software malicioso (virus, gusanos, spyware, correo basura, software

fraudulento desarrollado internamente, etc.).

DS5.10 Seguridad de la red: Garantizar que se utilizan técnicas de seguridad y

procedimientos de administración asociados (por ejemplo, firewalls, dispositivos de

seguridad, segmentación de redes, y detección de intrusos) para autorizar acceso

y controlar los flujos de información desde y hacia las redes.

DS5.11 Intercambio de datos sensitivos: Garantizar que las transacciones de

datos sensibles sean intercambiadas solamente a través de una ruta o medio

confiable con controles para brindar autenticidad de contenido, prueba de envío,

prueba de recepción y no rechazo del origen.

1.3 Información de apoyo

1.3.1 Directrices Generales

Descripción del proceso Página 7 de 24

Garantizar la seguridad de los sistemas

1.3.2 Metas y métricas

1.4 Modelo de Madurez

La administración del proceso de Garantizar la seguridad de los sistemas que

satisfaga el requerimiento de negocio de TI de mantener la integridad de la

información y de la infraestructura de procesamiento y minimizar el impacto de

vulnerabilidades e incidentes de seguridad es:

Descripción del proceso Página 8 de 24

Garantizar la seguridad de los sistemas

0 No-existente, cuando la organización no reconoce la necesidad de la seguridad

para TI. Las responsabilidades y la rendición de cuentas no están asignadas para

garantizar la seguridad. Las medidas para soportar la administrar la seguridad de

TI no están implementadas. No hay reportes de seguridad de TI ni un proceso de

respuesta para resolver brechas de seguridad de TI. Hay una total falta de

procesos reconocibles de administración de seguridad de sistemas.

1 Inicial/Ad Hoc, cuando la organización reconoce la necesidad de seguridad

para TI. La conciencia de la necesidad de seguridad depende principalmente del

individuo. La seguridad de TI se lleva a cabo de forma reactiva. No se mide la

seguridad de TI. Las brechas de seguridad de TI ocasionan respuestas con

acusaciones personales, debido a que las responsabilidades no son claras. Las

respuestas a las brechas de seguridad de TI son impredecibles.

2 Repetible pero intuitivo, cuando las responsabilidades y la rendición de

cuentas sobre la seguridad, están asignadas a un coordinador de seguridad de TI,

pero la autoridad gerencial del coordinador es limitada. La conciencia sobre la

necesidad de la seguridad esta fraccionada y limitada. Aunque los sistemas

producen información relevante respecto a la seguridad, ésta no se analiza. Los

servicios de terceros pueden no cumplir con los requerimientos específicos de

seguridad de la empresa. Las políticas de seguridad se han estado desarrollando,

pero las herramientas y las habilidades son inadecuadas. Los reportes de la

seguridad de TI son incompletos, engañosos o no aplicables. La capacitación

sobre seguridad está disponible pero depende principalmente de la iniciativa del

individuo. La seguridad de TI es vista primordialmente como responsabilidad y

disciplina de TI, y el negocio no ve la seguridad de TI como parte de su propia

disciplina.

3 Proceso definido, cuando existe conciencia sobre la seguridad y ésta es

promovida por la gerencia. Los procedimientos de seguridad de TI están definidos

Descripción del proceso Página 9 de 24

Garantizar la seguridad de los sistemas

y alineados con la política de seguridad de TI. Las responsabilidades de la

seguridad de TI están asignadas y entendidas, pero no continuamente

implementadas. Existe un plan de seguridad de TI y existen soluciones de

seguridad motivadas por un análisis de riesgo. Los reportes no contienen un

enfoque claro de negocio. Se realizan pruebas de seguridad adecuadas (por

ejemplo, pruebas contra intrusos). Existe capacitación en seguridad para TI y para

el negocio, pero se programa y se comunica de manera informal.

4 Administrado y Medible, cuando las responsabilidades sobre la seguridad de

TI son asignadas, administradas e iplementadas de forma clara. Regularmente se

lleva a cabo un análisis de impacto y de riesgos de seguridad. Las políticas y

prácticas de seguridad se complementan con referencias de seguridad

específicas. El contacto con métodos para promover la conciencia de la seguridad

es obligatorio. La identificación, autenticación y autorización de los usuarios está

estandarizada. La certificación en seguridad es buscada por parte del personal

que es responsable de la auditoría y la administración de la seguridad. Las

pruebas de seguridad se hacen utilizando procesos estándares y formales que

llevan a mejorar los niveles de seguridad. Los procesos de seguridad de TI están

coordinados con la función de seguridad de toda la organización. Los reportes de

seguridad están ligados con los objetivos del negocio. La capacitación sobre

seguridad se imparte tanto para TI como para el negocio. La capacitación sobre

seguridad de TI se planea y se administra de manera que responda a las

necesidades del negocio y a los perfiles de riesgo de seguridad. Los KGIs y KPIs

ya están definidos pero no se miden aún.

5 Optimizado, cuando la seguridad en TI es una responsabilidad conjunta del

negocio y de la gerencia de TI y está integrada con los objetivos de seguridad del

negocio en la corporación. Los requerimientos de seguridad de TI están definidos

de forma clara, optimizados e incluidos en un plan de seguridad aprobado. Los

usuarios y los clientes se responsabilizan cada vez más de definir requerimientos

Descripción del proceso Página 10 de 24

Garantizar la seguridad de los sistemas

de seguridad, y las funciones de seguridad están integradas con las aplicaciones

en la fase de diseño. Los incidentes de seguridad son atendidos de forma

inmediata con procedimientos formales de respuesta soportados por herramientas

automatizadas. Se llevan a cabo valoraciones de seguridad de forma periódica

para evaluar la efectividad de la implementación del plan de seguridad. La

información sobre amenazas y vulnerabilidades se recolecta y analiza de manera

sistemática. Se recolectan e implementan de forma oportuna controles adecuados

para mitigar riesgos. Se llevan acabo pruebas de seguridad, análisis de causa-

efecto e identificación pro-activa de riesgos para la mejora continua de procesos.

Los procesos de seguridad y la tecnología están integrados a lo largo de toda la

organización. Los KGIs y KPIs para administración de seguridad son recopilados y

comunicados. La gerencia utiliza los KGIs y KPIs para ajustar el plan de seguridad

en un proceso de mejora continua.

Descripción del proceso Página 11 de 24

Garantizar la seguridad de los sistemas

2. GUÍA DE AUDITORIA

2.1 Objetivos de control

Administrar las Medidas de Seguridad.

Identificación, Autentificación y Acceso.

Seguridad de Acceso a Datos en Línea.

Dirección de Cuentas de Usuario.

Revisión Gerencial de Cuentas del Usuario.

Control del Usuario sobre Cuentas de Usuario.

Vigilancia de Seguridad.

Clasificación de Datos.

Identificación Central y Gestión de los Permisos de Acceso.

Informes sobre Actividades de Violación y Seguridad.

Gestión de Incidentes.

Reacreditación.

Confianza en la otra Parte.

Autorización de Transacción.

No Repudio.

Caminos con Confianza.

Protección de las Funciones de Seguridad.

Gestión de la Clave Criptográfica.

Prevención, Detección y Corrección de Software Dañino.

Arquitectura de Firewalls y Conexión con Redes Públicas.

Protección del Valor Electrónico.

Guía de Auditoria Página 12 de 24

Garantizar la seguridad de los sistemas

2.2 Obtención de conocimiento

2.2.1 Recurso humano a consultar

Responsable Senior de seguridad de la organización.

Dirección de la seguridad y Dirección de los servicios de información.

Administrador de la base de datos de los servicios de información.

Administrador de la seguridad de los servicios de información.

Administración del desarrollo de las aplicaciones de los servicios de

información.

2.2.2 Información a conocer

Políticas y procedimientos globales para la organización relacionados con la

seguridad y el acceso a los sistemas de información.

Políticas y procedimientos de los servicios de información relacionados con:

seguridad y acceso a los sistemas de información.

Políticas y procedimientos relevantes, así como requerimiento de seguridad

legales y regulatorios de los sistemas de información (por ejemplo, leyes,

regulaciones, alineamientos, estándares industriales) incluyendo:

Procedimientos de dirección de las cuentas del usuario.

Política de seguridad del usuario o de protección de la información.

Estándares relacionados con el comercio electrónico.

Esquema de clasificación de los datos.

Inventario del software de control de acceso.

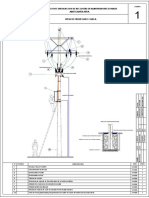

Plano de los edificios y habitaciones que contienen los recursos de los

sistemas de información.

Guía de Auditoria Página 13 de 24

Garantizar la seguridad de los sistemas

Inventario o esquema de los puntos de acceso físico a los recursos de los

sistemas de información (por ejemplo, modems, líneas telefónicas y

terminales remotas).

Procedimientos de control de cambios del software de seguridad.

Procedimientos de seguimiento, solución y priorización de problemas.

Informes sobre violaciones a la seguridad y procedimientos de revisión

administrativa.

Inventario de los dispositivos de encriptación de datos y de los estándares

de encriptación.

Lista de los proveedores y clientes con acceso a los recursos del sistema.

Lista de los proveedores de servicios utilizados en la transmisión de los

datos.

Prácticas de dirección de redes relacionadas con pruebas continuas de

seguridad.

Copias de los contratos de transmisión de datos de los proveedores de

servicios.

Copias de documentos firmados sobre seguridad y conocimiento de los

usuarios.

Contenido del material de formación sobre seguridad para nuevos

empleados.

Informes de auditoría de auditores externos, proveedores de servicios como

terceros y dependencias gubernamentales relacionadas con la seguridad

de los sistemas de información.

Guía de Auditoria Página 14 de 24

Garantizar la seguridad de los sistemas

2.3 Aspectos a evaluar

2.3.1 Evaluación de los controles, considerando si:

Se cuenta con un plan de seguridad estratégico que proporcione una dirección y

control centralizados sobre la seguridad de los sistemas de información, así como

los requerimientos de seguridad de los usuarios con propósitos de consistencia.

Se cuenta con una organización de seguridad centralizada responsable de

asegurar el acceso apropiado a los recursos del sistema.

Se cuenta con un esquema de clasificación de los datos en operación que indica

que todos los recursos del sistema cuentan con un propietario responsable de su

seguridad y contenido.

Se cuenta con perfiles de seguridad de usuario que representan “los menos

accesos requeridos” y que muestran revisiones regulares de los perfiles por parte

de la dirección con fines de reacreditación.

La formación de los empleados incluye el conocimiento y concienciación sobre

seguridad, las responsabilidades de los propietarios y los requerimientos de

protección contra virus.

Se cuenta con informes sobre violaciones de la seguridad y procedimientos

formales de solución de problemas. Estos informes deberán incluir:

Intentos no autorizados de acceso al sistema (sign on).

Intentos no autorizados de acceso a los recursos del sistema.

Intentos no autorizados para consultar o modificar las definiciones y reglas

de seguridad.

Guía de Auditoria Página 15 de 24

Garantizar la seguridad de los sistemas

Privilegios de acceso a recursos por ID de usuario.

Modificaciones autorizadas a las definiciones y reglas de seguridad.

Accesos autorizados a los recursos (seleccionados por usuario o recurso).

Cambio sobre el estado de la seguridad del sistema.

Accesos a las tablas de parámetros de seguridad del sistema operativo.

Existen módulos criptográficos y procedimientos clave de mantenimiento, si éstos

son administrados centralizadamente y si son utilizados para todas las actividades

de acceso externo y de transmisión.

Existen estándares de dirección criptográfica claves tanto para la actividad

centralizada como para la de los usuarios.

Los controles de cambios en el software de seguridad son formales y consistentes

con los estándares normales de desarrollo y mantenimiento de los sistemas.

Los mecanismos de autenticidad en uso proveen las siguientes facilidades:

Uso individual de los datos de autenticidad (ej., passwords y no

reutilizables).

Autentificación múltiple (ej., se utilizan dos o más mecanismos de

autenticidad diferentes)

Autenticidad basada en la política (ej., capacidad para especificar

procedimientos de autenticidad aparte en los eventos específicos).

Autenticidad por demanda (ej., capacidad de volver a autentificar al usuario,

en ocasiones, después de la autentificación inicial).

El número de sesiones concurrentes correspondientes al mismo usuario están

limitadas.

Guía de Auditoria Página 16 de 24

Garantizar la seguridad de los sistemas

Al entrar, aparece un mensaje de advertencia preventivo en relación al uso

adecuado del hardware, software o conexión.

Se despliega una pantalla de advertencia antes de completar la entrada para

informar al lector que los accesos no autorizados podrían causar

responsabilidades legales.

Al lograrse la sesión con éxito, se despliega el historial de los intentos con éxito y

fallidos de acceso a la cuenta del usuario.

La política de password incluye:

Cambio inicial de la password la primera vez que se utiliza.

Longitud adecuada mínima del password.

La frecuencia obligatoria mínima de cambio de password.

Verificación de la password en la lista de valores no permitidos (ej.,

verificación de diccionario).

Protección adecuada para las passwords de emergencia.

El procedimiento formal para resolver los problemas incluye:

ID de usuario suspendido después de 5 intentos de entrada fallidos.

Fecha del último acceso y el número de intentos fallidos se despliega al

usuario autorizado de las entradas.

El tiempo de autenticidad se limita a 5 minutos, después de los cuales se

concluye la sesión.

Se le informa al usuario la suspensión, pero no la razón de la misma.

Los procedimientos de entrada en el sistema incluyen el rechazo o autentificación

base.

Guía de Auditoria Página 17 de 24

Garantizar la seguridad de los sistemas

Los métodos de control de localización se utilizan para aplicar restricciones

adicionales a las localizaciones específicas.

El acceso al servicio VoiceMail y el sistema PBX está controlado con los mismos

controles físicos y lógicos de los sistemas.

Éxito un refuerzo de las políticas de posición delicada, incluyendo que:

Se les pide a los empleados en puestos delicados que permanezcan fuera

de la organización durante un periodo de tiempo cada año; que durante

este tiempo su ID de usuario se suspenda; y las personas que los

sustituyen en caso de advertir cualquier anormalidad de seguridad deben

notificarla a la administración.

La rotación de personal dentro de estas áreas delicadas se realiza de vez

en cuando.

El hardware y software de seguridad así como los módulos de encriptación,

están protegidos contra la intromisión o divulgación, el acceso se limita a la

base de la “necesidad de conocimiento”.

El acceso a los datos de seguridad como a la gestión de la seguridad, datos de

transacción delicados, passwords y claves de encriptación se limita a la base

de la “necesidad de conocimiento”.

Se utilizan rutas de confianza para transmitir información delicada sin encriptar.

Para evitar la suspensión del servicio por ataques con faxes basura, se toman

medidas de seguridad como:

Evitar la publicación de números de fax fuera de la organización en la base

Guía de Auditoria Página 18 de 24

Garantizar la seguridad de los sistemas

de “necesidad de conocimiento”.

Las líneas de fax utilizadas para solicitudes del negocio no se utilizan con

otros fines.

Se han establecido con respecto a los virus de ordenadores las medidas de

control preventivas y detectoras.

Para reforzar la integridad de los valores electrónicos, se toman las medidas

siguientes:

Se protegen las facilidades del lector de tarjeta contra la destrucción,

publicación o modificación de la información de la misma.

La información de la tarjeta (NIP y demás información) se protege contra la

divulgación.

Se evita la falsificación de las tarjetas

Para reforzar la protección de la seguridad, se toman medidas como:

El proceso de identificación y autentificación requiere ser repetido después

de un cierto periodo de inactividad.

Un sistema de candado, un botón de fuerza o una secuencia de salida que

se puede activar cuando el terminal se deja encendido.

2.3.2 Evaluación de la suficiencia, probando que:

Los servicios de información cumplen con los estándares de seguridad

relacionados con:

Autentificación y acceso.

Dirección de clasificación de los perfiles de usuario y seguridad de datos.

Informes y revisión gerencial de las violación e incidentes de seguridad.

Estándares criptográficos administrativos clave.

Guía de Auditoria Página 19 de 24

Garantizar la seguridad de los sistemas

Detección de virus, solución y comunicación.

Clasificación y propiedad de los datos.

Existen procedimientos para la solicitud, establecimiento y mantenimiento del

acceso de los usuarios al sistema.

Existen procedimientos para el acceso externo de los recursos del sistema, por

ejemplo, "logon”, “ID”, “password” o contraseña y “dial back”.

Se lleva un inventario de los dispositivos del sistema para verificar su suficiencia.

Los parámetros de seguridad del sistema operativo tienen como base estándares

locales y del proveedor.

Las prácticas de dirección de la seguridad de la red son comunicadas,

comprendidas e impuestas.

Los contratos de los proveedores de acceso externo incluyen consideraciones

sobre responsabilidades y procedimientos de seguridad.

Existen procedimientos de “logon” reales para sistemas, usuarios y para el acceso

de proveedores externos.

Se emiten informes de seguridad en cuanto a la oportunidad, precisión y respuesta

gerencial a incidentes.

El acceso a las llaves y módulos criptográficos se limita a necesidades reales de

consulta.

Existen llaves secretas para utilizar en transmisiones.

Guía de Auditoria Página 20 de 24

Garantizar la seguridad de los sistemas

Los procedimientos para la protección contra el software dañino incluyen:

Todo el software adquirido por la organización se revisa contra los virus

antes de su instalación y uso.

Existe una política por escrito para bajar archivos (downloads), aceptación o

uso de aplicaciones gratuitas y compartidas y esta política está vigente.

El software para aplicaciones altamente sensibles está protegido por MAC

(Messsage Authentication Code - Código de Autentificación de Mensajes) o

firma digital, y fallos de verificación para evitar el uso del software.

Los usuarios tienen instrucciones para la detección e información sobre

virus, como el desarrollo lento o crecimiento misterioso de archivos.

Existe una política y un procedimiento vigente para la verificación de los

disquetes externos al programa de compra normal de la organización.

Los firewalls poseen por lo menos las siguientes propiedades:

Todo el tráfico de adentro hacia fuera y viceversa debe pasar por estos

firewalls (esto no debe limitarse a los controles digitales, debe reforzarse

físicamente).

Sólo se permitirá el paso del tráfico autorizado, como se define en la política

de seguridad local.

Los firewalls por si mismos son inmunes a la penetración.

El tráfico se intercambia únicamente en firewalls a la capa de aplicación.

La arquitectura del firewall combina las medidas de control tanto a nivel de

la red como de la aplicación.

La arquitectura del firewall refuerza la discontinuidad de un protocolo en la

capa de transporte.

La arquitectura del firewall debe estar configurada de acuerdo a la “filosofía

de arte mínima”.

Guía de Auditoria Página 21 de 24

Garantizar la seguridad de los sistemas

La arquitectura del firewall debe desplegar una sólida autentificación para la

dirección y sus componentes.

La arquitectura del firewall oculta la estructura de la red interna.

La arquitectura del firewall provee una auditoría de todas las

comunicaciones hacia o a través del sistema del firewall y activará las

alarmas cuando se detecte alguna actividad sospechosa.

El host de la organización, que provee el soporte para las solicitudes de

entrada al servicio de las redes públicas, permanece fuera del firewall.

La arquitectura del firewall se defiende de los ataques directos (ej., a través

del seguimiento activo de la tecnología de reconocimiento de los patrones y

tráfico).

Todo código ejecutable se explora en busca de códigos dañinos ej., virus,

applets dañinos antes de introducirse en la red interna.

2.3.3 Evaluación del riesgo

2.3.3.1 Llevando a cabo:

Mediciones (“Benchmarking”) de la seguridad de los sistemas de información con

respecto a organizaciones similares o estándares internacionales y buenas

prácticas reconocidas en la industria.

Una revisión detallada de la seguridad de los sistemas de la información,

incluyendo evaluaciones de penetración de la seguridad física y lógica de los

recursos informáticos, de comunicación, etc.

Entrevistas a los nuevos empleados para asegurar el conocimiento y la

concienciación en cuanto a seguridad y en cuanto a las responsabilidades

individuales, por ejemplo, confirmar la existencia de declaraciones de seguridad

firmadas y la formación para nuevos empleados en cuanto a seguridad.

Guía de Auditoria Página 22 de 24

Garantizar la seguridad de los sistemas

Entrevistas a los usuarios para asegurar que el acceso está determinado tomando

como base la necesidad (“menor necesidad”) y que la precisión de dicho acceso

es revisada regularmente por la gerencia.

2.3.3.2 Identificando

Accesos inapropiados por parte de los usuarios a los recursos del sistema.

Inconsistencias con el esquema o inventario de redes en relación con puntos de

acceso faltantes, accesorios perdidos, etc.

Deficiencias en los contratos en cuanto a la propiedad y responsabilidades

relacionadas con la integridad y seguridad de los datos en cualquier punto de la

transmisión entre el envío y la recepción.

Empleados no verificados como usuarios legítimos o antiguos empleados que

cuentan aún con acceso.

Solicitudes informales o no aprobadas de acceso a los recursos del sistema y

Software de seguimiento de redes que no indican a la dirección de redes las

violaciones de la seguridad.

Defectos en los procedimientos de control de los cambios del software de redes.

La no utilización de llaves secretas en los procedimientos de emisión y recepción

de terceros.

Deficiencias en los protocolos para generación de llaves, almacenamiento de

distribución, entrada, uso, archivo y protección.

Guía de Auditoria Página 23 de 24

Garantizar la seguridad de los sistemas

La falta de software actualizado para la detección de virus o de procedimientos

formales para prevenir, detectar, corregir y comunicar contaminaciones.

2.4 Herramientas

Las herramientas para esta auditoria están consignadas en Herramientas Auditoria

DS5

Guía de Auditoria Página 24 de 24

You might also like

- Guia Carding BasicaDocument2 pagesGuia Carding BasicaJoel AungNo ratings yet

- MF0490_3 - Gestión de servicios en el sistema informáticoFrom EverandMF0490_3 - Gestión de servicios en el sistema informáticoNo ratings yet

- Seguridad en equipos informáticos. IFCT0109From EverandSeguridad en equipos informáticos. IFCT0109No ratings yet

- Norma Iso 27002Document7 pagesNorma Iso 27002edzon gaitanNo ratings yet

- Norma ISO 270022022Document7 pagesNorma ISO 270022022Jonnathan Andrés100% (1)

- Ensayo Sobre Normas ISO 27001, 27002 y 27018Document11 pagesEnsayo Sobre Normas ISO 27001, 27002 y 27018Daniel PerezNo ratings yet

- Auditoría TICDocument285 pagesAuditoría TICJaviera Antonia Navea CortésNo ratings yet

- Iso 27001Document40 pagesIso 27001Moni MarcelaNo ratings yet

- Conceptos Básicos de SolidWorks - Piezas y EnsamblajesDocument568 pagesConceptos Básicos de SolidWorks - Piezas y EnsamblajesFredy Baglieto0% (1)

- Norma Iso 27002Document7 pagesNorma Iso 27002fatimix24650% (2)

- Auditoria de Sistemas: Luis Felipe Garzon Triana ID: 356770Document12 pagesAuditoria de Sistemas: Luis Felipe Garzon Triana ID: 356770Luis Felipe Garzon TrianaNo ratings yet

- Creacion de Una App para Servicios de Reparacion y MantenimientoDocument78 pagesCreacion de Una App para Servicios de Reparacion y MantenimientoAnonymous aG9apSNo ratings yet

- Actividad 8 Foro Habilidades Digitales UvmDocument4 pagesActividad 8 Foro Habilidades Digitales UvmMARIANA100% (1)

- Políticas de Seguridad - Administración de Una Base de DatosDocument3 pagesPolíticas de Seguridad - Administración de Una Base de DatosloodirNo ratings yet

- Ez28 Manual de UsoDocument246 pagesEz28 Manual de UsoSantiago TenecelaNo ratings yet

- Sistema-EDC7 - Tector 4 (ECU)Document7 pagesSistema-EDC7 - Tector 4 (ECU)YusleiviNo ratings yet

- Ingeneria de Software 2 Carlos AndresDocument20 pagesIngeneria de Software 2 Carlos Andresalexandra velasquezNo ratings yet

- COBIT 4.1. Entregar y Dar Soporte DS5 Garantizar La Seguridad de Los Sistemas. by Juan Antonio VásquezDocument33 pagesCOBIT 4.1. Entregar y Dar Soporte DS5 Garantizar La Seguridad de Los Sistemas. by Juan Antonio VásquezAlexander Leon FlorezNo ratings yet

- Aplicación de La Norma ISO 27002Document16 pagesAplicación de La Norma ISO 27002joel100% (1)

- 16 Estandares InternacionalesDocument33 pages16 Estandares InternacionalesCRISTIAN TOMAS CHUC PEREZNo ratings yet

- Seguridad de La InformacionDocument32 pagesSeguridad de La Informacionjuan gonzalezNo ratings yet

- Estrategias de Seguridad InformáticaDocument5 pagesEstrategias de Seguridad InformáticaRaul E Vesga MNo ratings yet

- CISA Domain 5Document115 pagesCISA Domain 5David PardoNo ratings yet

- Tema2 - Calidad UnirDocument23 pagesTema2 - Calidad UnirDavid de la PazNo ratings yet

- Actividad 2.2 Controles-Internos, Diego A. FelizDocument8 pagesActividad 2.2 Controles-Internos, Diego A. FelizDiego Antonio FélizNo ratings yet

- 6 Principio de Defensa en ProfundidadDocument43 pages6 Principio de Defensa en Profundidadfernando frnandezNo ratings yet

- Actividad 2Document12 pagesActividad 2Heidy Johana FORERO CASTILLONo ratings yet

- Politicas de SeguridadDocument9 pagesPoliticas de SeguridadMony M MtzNo ratings yet

- Tema 3Document48 pagesTema 3juan gonzalezNo ratings yet

- Examen Final Seguridad de Activos Informáticos - Informe GITCsDocument7 pagesExamen Final Seguridad de Activos Informáticos - Informe GITCsFernando Hernandez100% (1)

- Grupo 10-Auditoria de SistemasDocument19 pagesGrupo 10-Auditoria de SistemasSaunder MozombiteNo ratings yet

- Iso 27002Document22 pagesIso 27002Mario Edson Pimentel RomeroNo ratings yet

- ExamenSegundoParcial Grupo1 2023Document9 pagesExamenSegundoParcial Grupo1 2023Tefa ValleNo ratings yet

- Auditoría de Tecnología de La Información Unidad 2 - Clase 1Document39 pagesAuditoría de Tecnología de La Información Unidad 2 - Clase 1Juan Pablo FassiNo ratings yet

- UTP Estrategias SeguridadDocument41 pagesUTP Estrategias SeguridadPaolo CristhianNo ratings yet

- AUDITORIA DE SEGURIDAD - Docx Gaes 3Document4 pagesAUDITORIA DE SEGURIDAD - Docx Gaes 3ivette TorresNo ratings yet

- Tema1 - Calidad UnirDocument22 pagesTema1 - Calidad UnirDavid de la PazNo ratings yet

- Gestion de La Seguridad - ItilDocument17 pagesGestion de La Seguridad - ItildporrasrojasNo ratings yet

- Gestión de Seguridad Parte 1Document18 pagesGestión de Seguridad Parte 1Johny PlazaNo ratings yet

- Manual Sistema Gestion de InformaciónDocument21 pagesManual Sistema Gestion de InformaciónJhacheNo ratings yet

- TemasDocument10 pagesTemasdjskape1No ratings yet

- Seguridad Informatica ISO 27001 27002Document5 pagesSeguridad Informatica ISO 27001 27002Anonymous zVkXFoWNo ratings yet

- 6 Principio de Defensa en ProfundidadDocument43 pages6 Principio de Defensa en Profundidadfernando frnandezNo ratings yet

- I4tKqEekG6GhWaS5 - LT32b1FAQlAWAFna-Lectura Fundamental 8Document12 pagesI4tKqEekG6GhWaS5 - LT32b1FAQlAWAFna-Lectura Fundamental 8Paulo Andrés López SosaNo ratings yet

- 1.0 Fundamentos Control y Riesgo 2013Document42 pages1.0 Fundamentos Control y Riesgo 2013Ktalina BeltranNo ratings yet

- Sesion 7 - Seguridad de La InformacionDocument14 pagesSesion 7 - Seguridad de La InformacionFernando Costilla RetuertoNo ratings yet

- Documento ColaborativoDocument13 pagesDocumento ColaborativoAngie Nathaly Jaimes AyalaNo ratings yet

- Tema 1 Intro IASDocument19 pagesTema 1 Intro IASjesus barrionuevoNo ratings yet

- Modelo de Control Interno COBITDocument4 pagesModelo de Control Interno COBITlizeth fajardoNo ratings yet

- Ev5-Aplicacion de La Norma So 27002Document7 pagesEv5-Aplicacion de La Norma So 27002oscarNo ratings yet

- Fase 2 - Trabajo GrupalDocument15 pagesFase 2 - Trabajo GrupalbolonchomafiaNo ratings yet

- 10 Preguntas Seguridad Informatica (Autoguardado)Document11 pages10 Preguntas Seguridad Informatica (Autoguardado)nasser chalabeNo ratings yet

- PRESENTACION SgsiDocument24 pagesPRESENTACION Sgsiwosh20No ratings yet

- Trabajo Norma Iso 27002Document7 pagesTrabajo Norma Iso 27002Uberto Vega JaramilloNo ratings yet

- T10-Objetivos de SeguridadDocument29 pagesT10-Objetivos de SeguridadYhilary VerasteguiNo ratings yet

- COBITDocument41 pagesCOBITfredy_avilaNo ratings yet

- Proyecto Redes IIDocument27 pagesProyecto Redes IICarlos Manuel Padilla CruzNo ratings yet

- KAIN U2 A3 EquipoDocument14 pagesKAIN U2 A3 Equiporicardo salazarNo ratings yet

- Seguridad de La InformaciónDocument5 pagesSeguridad de La InformaciónHDMCNo ratings yet

- Seguridad I Unidad 2Document20 pagesSeguridad I Unidad 2Rod Poblete DiazNo ratings yet

- AA1-E5-Aplicación de La Norma ISO 27002 - 2019Document9 pagesAA1-E5-Aplicación de La Norma ISO 27002 - 2019Roger ChavarriaNo ratings yet

- Actividad 3Document9 pagesActividad 3Enrique PomboNo ratings yet

- Gestion de La Seguridad de La InformacionDocument4 pagesGestion de La Seguridad de La InformacionJessica TellezNo ratings yet

- Plan de TrabajoDocument10 pagesPlan de Trabajojunior guillermo alcarraz montesNo ratings yet

- Seguridad en equipos informáticos. IFCT0510From EverandSeguridad en equipos informáticos. IFCT0510No ratings yet

- AmaraDocument3 pagesAmaraCecilia Carrillo JeronimoNo ratings yet

- Introducción A La Planilla de CálculoDocument11 pagesIntroducción A La Planilla de CálculoGaby SilvaNo ratings yet

- Linea de Tiempo Del Origen e Historia de La ProgramacionDocument1 pageLinea de Tiempo Del Origen e Historia de La Programacionernestjvs2002No ratings yet

- Simbolos ElectricosDocument11 pagesSimbolos ElectricosAnonymous CaKamtVNo ratings yet

- Práctica 4-InformeDocument2 pagesPráctica 4-InformeDarwin Salazar Guerrero100% (1)

- P ElectromovilidadDocument46 pagesP ElectromovilidadMagno Sanchez CarpioNo ratings yet

- El Fenomeno EducativoDocument14 pagesEl Fenomeno EducativoGIULIANA KARINA ARANA HUAMANNo ratings yet

- Presentación Honor X9Document5 pagesPresentación Honor X9Renzo Hideaky Nakayo IbáñezNo ratings yet

- Degradación en Una Base de DatosDocument3 pagesDegradación en Una Base de DatosArturo Renato Medina MolinaNo ratings yet

- Tarea Semana 8 Costos para La Toma de Decisiones PDFDocument2 pagesTarea Semana 8 Costos para La Toma de Decisiones PDFLorena Silva Mutis0% (1)

- ZentyalDocument8 pagesZentyalJonathan AlonzoNo ratings yet

- Is 03Document1 pageIs 03Dickson GonzalesNo ratings yet

- Portafolio Microcontroladores 3 4Document17 pagesPortafolio Microcontroladores 3 4DanielNo ratings yet

- Taller 2 Informática 1Document18 pagesTaller 2 Informática 1Emmanuel Javier Perez MarinNo ratings yet

- Guía para El Uso de Recursos Educativos WOLFRAM ALPHA y GEOGEBRADocument5 pagesGuía para El Uso de Recursos Educativos WOLFRAM ALPHA y GEOGEBRAeverlidesNo ratings yet

- Informatica Grupo 1Document44 pagesInformatica Grupo 1Paholita GonzálezNo ratings yet

- T Ucsg Pre Tec Ieca 32Document101 pagesT Ucsg Pre Tec Ieca 32Jostyn CarrionNo ratings yet

- E-MIN-MIN-20 Estacion de Locomotora V1Document5 pagesE-MIN-MIN-20 Estacion de Locomotora V1takumo100620No ratings yet

- Formulario de Consulta Por Correo Electrónico de LG - Soporte LG ChileDocument1 pageFormulario de Consulta Por Correo Electrónico de LG - Soporte LG ChileIsrael RiquelmeNo ratings yet

- Informe Previo 01 - Teresa Electrónica de PotenciaDocument4 pagesInforme Previo 01 - Teresa Electrónica de PotenciaSergio MarceloNo ratings yet

- 02 AT3 AlineacionDocument8 pages02 AT3 Alineacionyordy yglesiasNo ratings yet

- TBC LP 084-2016 Op y Mant. Red Acceso y FTTX R. 2 y 4Document71 pagesTBC LP 084-2016 Op y Mant. Red Acceso y FTTX R. 2 y 4Gri Freddy AsllaniNo ratings yet

- ExcelDocument24 pagesExcelKatherine Rojas ValenciaNo ratings yet

- Cuaderno de Informes Numero 2Document14 pagesCuaderno de Informes Numero 2Leonardo Yabarrena ChipanaNo ratings yet