Professional Documents

Culture Documents

Actividad 6.4.1

Uploaded by

JuanArroyaveOriginal Description:

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Actividad 6.4.1

Uploaded by

JuanArroyaveCopyright:

Available Formats

Servicio nacional de aprendizaje SENA

CCNA 3 v4.0 LAN Switching and Wireless

Laboratorio 6.4.1

Presentado por: JUAN CARLOS ARROYAVE ARTEAGA

Dosquebradas, 21 de Junio 2011

Actividad 6.4.1:Enrutamiento bsico entre VLAN

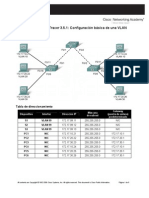

Diagrama de topologa

Tabla de direccionamiento

Dispositivo Nombre de host S1 S2 S3 R1 R1 PC1 PC2 PC3 Servidor Interfaz VLAN 99 VLAN 99 VLAN 99 Fa 0/0 Fa 0/1 NIC NIC NIC NIC Direccin IP 172.17.99.11 172.17.99.12 172.17.99.13 172.17.50.1 172.17.10.21 172.17.20.22 172.17.30.23 172.17.50.254 Mscara de subred 255.255.255.0 255.255.255.0 255.255.255.0 255.255.255.0 255.255.255.0 255.255.255.0 255.255.255.0 255.255.255.0 Gateway (puerta de salida) predeterminada 172.17.99.1 172.17.99.1 172.17.99.1 No aplicable No aplicable 172.17.10.1 172.17.20.1 172.17.30.1 172.17.50.1

Ver tabla de configuracin de interfaz

Asignaciones de puerto: Switch 2

Puertos Fa0/1 0/4 Fa0/5 0/10 Fa0/11 0/17 Fa0/18 0/24 Asignacin Enlaces troncales 802.1q (LAN 99 nativa) VLAN 30: Guest (predeterminada) VLAN 10: Cuerpo docente/personal VLAN 20: Estudiantes Red 172.17.99.0 /24 172.17.30.0 /24 172.17.10.0 /24 172.17.20.0 /24

Tabla de configuracin de la interfaz: Router 1

Interfaz Fa0/1,1 Fa0/1,10 Fa0/1,20 Fa0/1,30 Fa0/1,99 Asignacin VLAN1 VLAN 10 VLAN 20 VLAN 30 VLAN 99 Direccin IP 172.17.1.1 /24 172.17.10.1 /24 172.17.20.1 /24 172.17.30.1 /24 172.17.99.1 /24

Objetivos de aprendizaje

Al completar esta prctica de laboratorio podr: y y y y y y y y Cablear una red segn el diagrama de topologa Borrar las configuraciones y volver a cargar un switch y un router al estado predeterminado Realizar las tareas bsicas de configuracin en una LAN conmutada y un router. Configurar las VLAN y el protocolo VLAN Trunking (VTP) en todos los switches Demostrar y explicar el impacto de los lmites de la Capa 3 impuestas al crear las VLAN. Configurar un router para admitir el enlace 802.1q en una interfaz Fast Ethernet Configurar un router con subinterfaces que correspondan a las VLAN configuradas Demostrar y explicar el enrutamiento entre VLAN

Tarea 1: Preparar la red

Paso 1: Cablear una red de manera similar al diagrama de topologa .

El resultado que se muestra en esta prctica de laboratorio est basado en los switches 2960 y en un router 1841.Puede utilizar cualquier switch actual en su laboratorio siempre y cuando ste tenga las interfaces necesarias que se muestran en el diagrama de topologa.El uso de cualquier otro tipo de dispositivo puede producir resultados distintos.Se debe observar que las interfaces LAN (10Mb) en los routers no admiten enlaces troncales y el software IOS de Cisco anterior a la versin 12.3 puede no admitir enlaces troncales en interfaces de routerFast Ethernet. Establezca conexiones de consola en los tres switches y en el router.

Paso 2: Borrar toda configuracin existente en los switches .

Borre la NVRAM, borre el archivo vlan.dat y reinicie los switches. De ser necesario, consulte la Prctica de laboratorio 2.2.1 para el procedimiento. Despus de que la recarga se haya completado, utilice el comando show vlanparaverificar que solo existanVLAN predeterminadas y que todos los puertos se asignen a la VLAN 1. S1#show vlan Nombre de la VLAN Estado Puertos ---- ------------------------------- --------- ---------------

default

active

Fa0/1, Fa0/2, Fa0/3, Fa0/4 Fa0/5, Fa0/6, Fa0/7, Fa0/8 Fa0/9, Fa0/10, Fa0/11, Fa0/12 Fa0/13, Fa0/14, Fa0/15, Fa0/16 Fa0/17, Fa0/18, Fa0/19, Fa0/20 Fa0/21, Fa0/22, Fa0/23, Fa 0/24 Gig1/1, Gig1/2

1002 1003 1004 1005

fddi -default token -ring-default fddinet -default trnet -default

active active active acti ve

Paso 3: Deshabilitar todos los puertos usando el comando shutdown

Asegrese de que los estados del puerto de switch estn inactivos deshabilitando todos los puertos. Simplifique esta tarea con el comando interface range. S1(config)# interface range fa0/1-24 S1(config -if-range)#shutdown S1(config -if-range)#interface range gi0/1 -2 S1(config -if-range)#shutdown S2(config)# interface range fa0/1 -24 S1(config -if-range)#shutdown S2(config -if-range)#interface range gi0/1 -2 S1(config -if-range)#shutdown S3(config)#interface range fa0/1 -24 S3(config -if-range)#shutdown S3(config -if-range)#interface range gi0/1 -2 S3(config -if-range)#shutdown

Paso 4:Volver a habilitar los puertos de usuario activos en S2 en el modo de acceso .

S2(config)# interface fa0/6 S2(config-if)#switchport mode access S2(config -if)#no shutdown S2(config -if)#interface fa0/11 S2(config -if)#switchport mode access S2(config -if)#no shutdown S2(config -if)#interface fa0/18 S2(config -if)#switchport mode access S2(config -if)#no shutdown

Tarea 2: Realizar las configuraciones bsicas del switch

Configure los switches S1, S2 y S3 segn la tabla de direccionamiento y las siguientes pautas: y y y y y y Configure el nombre de host del switch. Deshabilite la bsqueda DNS. Configure classcomo contrasea de enablesecret. Configure la contrasea cisco para las conexiones de consola. Configure la contrasea cisco para las conexiones de vty. Configure la gateway predeterminada en cada switch.

Se muestran los resultados para S1 Switch>enable Switch#configure terminal Ingrese los comandos de configuracin, uno por lnea.

Finalice con CNTL/Z.

Switch(config)# hostname S1 S1(config)# enable secret class S1(config)# no ip domain -lookup S1(config)# ip default -gateway 172 .17.99.1 S1(config)# line console 0 S1(config -line)#password cisco S1(config -line)#login S1(config -line)#line vty 0 15 S1(config -line)#password cisco S1(config -line)#login S1(config -line)#end %SYS-5-CONFIG_I:Configurado desde la consola por la consola S1#copy running -configstartup -config Destination filename [startup-config]? [ enter] Creando la configuracin...

Tarea 3: Configurar las interfaces Ethernet en las PC Host

Configure las interfaces Ethernet de PC1, PC2, PC3 y el Servidor TFTP/Web remoto con las direcciones IP de la tabla de direccionamiento.

Tarea 4: Configurar VTP en los switches

Paso 1: Configurar VTP en los tres switches utilizando la siguiente tabla . Recuerde que las contraseas y los nombres de dominios VTP distinguen entre maysculas y minsculas.

Nombre del switch S1 S2 S3 S1: S1(config)# vtpmode server Modo dispositivo ya es SERVIDOR VTP. S1(config)# vtpdomain Lab6 Cambiar el nombre del dominio VTP de NULL a Lab6 S1(config)#vtppassword cisco Configurar la contrasea de la base de datos VLAN del dispositivo en cisco S1(config)#end S2: S2(config)# vtp mode client Configurar el dispositivo a modo CLIENTE VTP S2(config)# vtpdomain Lab6 Cambiar el nombre del dominio VTP de NULL a Lab6 S2(config)# vtppassword cisco Configurar la contrasea de la base de datos VLAN del dispositivo en cisco S2(config)#end S3: S3(config)# vtp mode client Configurar el dispositivo a modo CLIENTE VTP S3(config)# vtpdomain Lab6 Cambiar el nombre del dominio VTP de NULL a Lab6 S3(config)# vtppassword cisco Configurar la contrasea de la base de datos VLAN del dispositivo en cisco Modo de operacin VTF Servidor Cliente Cliente Dominio del VTP Lab6 Lab6 Lab6 Contrasea de VTP Cisco Cisco Cisco

S3(config)#end

Paso 2: Configurar los puertos de enlace troncales y designar la VLAN nativa para los enlaces troncales.

Configure Fa0/1 a Fa0/5 como puertos de enlace y designe la VLAN 99 como la VLAN nativa para estos enlaces troncales. Simplifique esta tarea con el comando interface range en el modo de configuracin global. S1(config)# interface range fa0/1 -4 S1(config -if-range)#switchport mode trunk S1(config -if-range)#switchport trunk native vlan 99 S1(config -if-range)#no shutdown S1(config -if-range)#end S2(config)# interface range fa0/1 -4 S2(config -if-range)#switchport mode trunk S2(config -if-range)#switchport trunk native vlan 99 S2(config -if-range)#no shutdown S2(config -if-range)#end S3(config)# interface range fa0/1 -4 S3(config -if-range)#switchport mode trunk S3(config -if-range)#switchport trunk native vlan 99 S3(config -if-range)#no shutdown S3(config -if-range)#end

Paso 3:Configurar las VLAN en el servidor VTP.

Configure las siguientes VLAN en el servidor VTP:

VLAN VLAN 99 VLAN 10 VLAN 20 VLAN 30 S1(config)# vlan 99 S1(config-vlan)#name S1(config -vlan)#exit S1(config)# vlan 10 S1(config -vlan)#name S1(config -vlan)#exit S1(config)# vlan 20 S1(config -vlan)#name S1(config -vlan)#exit S1(config)# vlan 30 S1(config -vlan)#name S1(config -vlan)#exit

Nombre de la VLAN administracin cuerpo docente-personal estudiantes guest

management faculty -staff students guest

Verifique que se hayan creado las VLAN en S1 con el comando show vlanbrief.

Paso 4: Verificar que las VLAN creadas en S1 se hayan distribuido a S2 y S3.

Use el comando show vlanbriefen S2 y S3 para verificar que las cuatro VLAN se hayan distribuido a los switches clientes. S2#show vlanbrief Nombre de laVLAN Estado Puertos

----------------------------- --------- --------------------1 default active Fa0/1, Fa0/2, Fa0/4, Fa0/5 Fa0/6, Fa0/7, Fa0/8, Fa0/9 Fa0/10, Fa0/11, Fa0/12, Fa0/13 Fa0/14, Fa0/ 15, Fa0/16, Fa0/17 Fa0/18, Fa0/19, Fa0/20, Fa0/21 Fa0/22, Fa0/23, Fa0/24, Gi0/1 Gi0/2 10 faculty/staff active 20 students active 30 guest active 99 management active

Paso 5: Configurar la direccin de la interfaz de administracin en los tres switches .

S1(config)# interface vlan 99 S1(config -if)#ip address 172 .17.99.11 255.255.255.0 S1(config -if)#no shutdown S2(config)# interface vlan 99 S2(config -if)#ip address 172 .17.99.12 255.255.255.0 S2(config -if)#no shutdown S3(config)# interface vlan 99 S3(config -if)#ip address 172 .17.99.13 255.255.255.0 S3(config -if)#no shutdown Verifique que todos los switches estn correctamente configurados haciendo ping entre ellos. Desde S1, haga ping a la interfaz de administracin en S2 y S3. Desde S2, haga ping a la interfaz de administracin en S3. Los pings son exitosos? Todos los ping deben tener xito. En caso contrario, realice el diagnstico de fallas de las configuraciones de los switches e intntelo nuevamente.

Paso 6: Asignar puertos de switch a las VLAN en S2.

Consulte la tabla de asignacin de puertos al principio de la prctica de laboratorio para asignar puertos a las VLAN. S2(config)# interface range fa0/5 -10 S2(config -if-range)#switchport access vlan 30 S2(config -if-range)#interface range fa0/11 -17 S2(config-if-range)#switchport access vlan 10 S2(config -if-range)#interface range fa0/18 -24 S2(config -if-range)#switchport access vlan 20 S2(config -if-range)#end S2#copy running -configstartup -config Destination filename [startup -config]? [ enter] Creando la configuracin... [OK]

Paso 7: Verificar la conectividad entre las VLAN .

Abra las ventanas de comandos en los tres hosts conectados a S2. Haga ping desde la PC1 (172.17.10.21) a la PC2 (172.17.20.22). Haga ping desde la PC2 a la PC3 (172.17.30.23). Los pings son exitosos? R:/Estos pings no tienen xito. Si no tienen xito, por qu fallaron?R:/Cada host est en una VLAN diferente. Como cada VLAN est en un dominio de Capa 3 separado, los paquetes deben enrutarse a la Capa 3 entre las VLAN.An no hemos configurado los dispositivos con capacidad L3.

Tarea 5: Configurar el Router y la LAN con servidor remoto

Paso 1: Borrar la configuracin en el router y volver a cargar.

Router#erasenvram : Erasing the nvramfilesystem will remove all configuration files! Continue? [confirm] Erase of nvram: complete Router#reload System configuration has been modified. Save? [yes/no]: no

Paso 2: Crear una configuracin bsica en el router .

y y y y y Configure el router con el nombre de host R1. Deshabilite la bsqueda DNS. Configure una contrasea de modo EXEC: cisco. Configure la contrasea cisco para las conexiones de consola. Configure la contrasea cisco para las conexiones de vty.

Paso 3: Configurar la interfaz de enlaces troncales en R1 .

Ha demostrado que la conectividad entre las VLAN requiere enrutamiento en la capa de la red, exactamente igual que la conectividad entre dos redes remotas cualesquiera. Hay un par de opciones para configurar el enrutamiento entre las VLAN. La primera es similar a un enfoque de fuerza bruta. Se conecta un dispositivo L3, ya sea un router o un switch de capa 3, a un switch de LAN con mltiples conexiones: una conexin separada para cada VLAN que requiera conectividad entre las VLAN. Cada uno de los puertos de switch utilizados por el dispositivo L3 se configuran en una VLAN diferente en el switch. Despus de que las direcciones IP han sido asignadas a las interfaces en el dispositivo L3, la tabla de enrutamiento ha conectado directamente rutaspara todas las VLAN y el enrutamiento entre las VLAN est habilitado. Las limitaciones de este enfoque son la falta de puertos Ethernet suficientes en los routers, subutilizacin de los puertos en los switches L3 yrouters, y cableado excesivo y configuracin manual. La topologa utilizada en esta prctica de laboratorio no emplea este enfoque. Un enfoque alternativo es crear una o ms conexiones Fast Ethernet entre el dispositivo L3 (el router) y el switch de capa de distribucin, y configurar estas conexiones como enlaces troncales dot1q. Esto permite que el trfico entre las VLAN sea transportado a y desde el dispositivo de enrutamiento en un solo enlace troncal. Sin embargo, requiere que la interfaz L3 sea configurada con mltiples direcciones IP. Esto puede hacerse creando interfaces virtuales, llamadas subinterfaces, en uno de los puertos del routerFast Ethernet y configurndolos para que reconozcan la encapsulacin dot1q. Emplear el enfoque de configuracin de subinterfaces requiere de los siguientes pasos : y y y Ingresar al modo de configuracin de subinterfaz Establecer encapsulamiento de enlace troncal Asociar la VLAN con la subinterfaz

y Asignar una direccin IP desde la VLAN a la subinterfaz Los comandos son los siguientes: R1(config)# interface fastethernet 0/1 R1(config-if)#no shutdown R1(config -if)#interface fastethernet 0/1 .1 R1(config -subif)#encapsulation dot1q 1 R1(config -subif)#ip address 172 .17.1.1 255.255.255.0 R1(config -if)#interface fastethernet 0/1 .10 R1(config -subif)#encapsulation dot1q 10 R1(config -subif)#ip address 172 .17.10.1 255.255.255.0 R1(config -if)#interface fastethernet 0/1 .20 R1(config -subif)#encapsulation dot1q 20 R1(config -subif)#ip address 172 .17.20.1 255.255.255.0 R1(config -if)#interface fastethernet 0/1 .30 R1(config -subif)#encapsulation dot1q 30

R1(config -subif)#ip address 172 .17.30.1 255.255.255.0 R1(config -if)#interface fastethernet 0/1 .99 R1(config -subif)#encapsulation dot1q 99 native R1(config -subif)#ip address 172 .17.99.1 255.255.255.0 Observe los siguientes puntos en esta configuracin: y La interfaz fsica se habilita usando el comando no shutdown porque las interfaces de los router estn inactivas de manera predeterminada. Las interfaces virtuales estn activas de manera predeterminada. La subinterfaz puede usar cualquier nmero que pueda describirse con 32 bits, pero es buen ejercicio asignar el nmero de la VLAN como el nmero de la interfaz, como se hizo aqu. La VLAN nativa est especificada en el dispositivo L3 a fin de que sea consistente con los switches. De lo contrario, la VLAN 1 sera la VLAN nativa predeterminada, y no habra comunicacin entre el router y la VLAN de administracin en los switches.

y y

Paso 4: Configurar la interfaz de servidor LAN en R1 .

R1(config)# interface FastEthernet0/0 R1(config -if)#ip address 172 .17.50.1 255.255.255.0 R1(config -if)#description server interface R1(config -if)#no shutdown R1(config -if)#end Ahora hay seis redes configuradas. Verifique que pueda enrutar paquetes a las seis redes viendo la tabla de enrutamiento en R1. R1#show iproute <resultado omitido> Gateway of last resort is not set 172.17.0.0/24 is subnetted, 6 subnets C 172.17.50.0 is directly connected, FastEthernet0/1 C 172.17.30.0 is directly connected, FastEthernet0/0.30 C 172.17.20.0 is directly connected, FastEthernet0/0.20 C 172.17.10.0 is directly connected, FastEthernet0/0.10 C 172.17.1.0 is directly connected, FastEthernet0/0.1 C 172.17.99.0 is directly connected, FastEthernet0/0.99 Si su tabla de enrutamiento no muestra las seis redes, realice el diagnstico de fallas de su configuracin y resuelva el problema antes de proceder.

Paso 5:Verificar el enrutamiento entre las VLAN .

Desde la PC1, verifique que pueda hacer ping en el servidor remoto (172.17.50.254) y en los otros dos hosts (172.17.20.22 y 172.17.30.23). Puede que tome un par de pings antes de que se establezca la ruta de extremo a extremo. Los pings son exitosos? R./Estos pings deben tener xito. Si no lo tienen, haga el diagnstico de fallas de su configuracin. Verifique para asegurarse de que las gateways predeterminadas se han establecido en todas las PC y en todos los switches. Si alguno de los hosts ha entrado en hibernacin, la interfaz conectada puede desactivarse.

Tarea 6: Reflexin

En la Tarea 5 se recomend que se configure la VLAN 99 como la VLAN nativa en la configuracin de la interfaz del router Fa0/0.99. Por qu fallaron los paquetes del router o de los hosts cuando trataban de llegar a las interfaces de administracin del switch si se dejaba la VLAN nativa en su configuracin predeterminada? La VLAN nativa est sin etiquetar. Si el trfico de la VLAN 99 est sin etiquetar (como lo est, porque es nativa en los switches), el router no puede interpretar los datos porque no hay informacin de la VLAN en el encabezado, como se espera. a su vez, el router etiqueta todo el trfico de salida de la VLAN 99 y deja los

datos de la VLAN 1 sin etiquetar, por lo tanto los switches tampoco pueden interpretar correctamente.El trfico de la VLAN a las otras VLAN no debe estar afectado por la asignacin de la VLAN nativa.

Tarea 7: Limpieza

Borre las configuraciones y vuelva a cargar los switches. Desconecte y guarde el cableado. En caso de PC hosts que estn normalmente conectadas a otras redes (tales como la LAN de la escuela o de Internet) vuelva a conectar el cableado apropiado y restaure la configuracin de TCP/IP. Configuracionesfinales Router1 hostname R1 enable secret class noip domain lookup interface FastEthernet0/0 ip address 172.17.50.1 255.255.255.0 no shutdown ! interface FastEthernet0/1 no shutdown ! interface FastEthernet0/1,1 encapsulation dot1Q 1 ip address 172.17.1.1 255.255.255.0 ! interface FastEthernet0/1,10 encapsulation dot1Q 10 ip address 172.17.10.1 255.255.255.0 ! interface FastEthernet0/1,20 encapsulation dot1Q 20 ip address 172.17.20.1 255.255.255.0 ! interface FastEthernet0/1,30 encapsulation dot1Q 30 ip address 172.17.30.1 255.255.255.0 ! interface FastEthernet0/1,99 encapsulation dot1Q 99 native ip address 172.17.99.1 255.255.255.0 ! <output omitted - serial interfaces not configured> ! line con 0 line aux 0 linevty 0 4 login password cisco ! Switch 1 ! hostname S1 ! enable secret class ! noip domain lookup ! interface FastEthernet0/1 switchport trunk native vlan 99 switchport mode trunk ! interface FastEthernet0/2 switchport trunk native vlan 99

switchport mode trunk ! interface FastEthernet0/3 switchport trunk native vlan 99 switchport mode trunk ! interface FastEthernet0/4 switchport trunk native vlan 99 switchport mode trunk ! interface FastEthernet0/5 no shutdown ! <output omitted - all remaining ports in shutdown> ! interface Vlan1 noip address noip route -cache ! interface Vlan1 ip address 219,170,1000,1 255.255.255.0 no shutdown ! ip default -gateway 172.17.99.1 ip http server ! line con 0 logging synchronous linevty 0 4 login password cisco linevty 5 15 login password cisco ! end Switch 2 ! hostname S2 ! enable secret class ! noip domain lookup ! interface FastEthernet0/1 switchport trunk native vlan switchport mode trunk ! interface FastEthernet0/2 switchport trunk native vlan switchport mode trunk ! interface FastEthernet0/3 switchport trunk native vlan switchport mode trunk ! interface FastEthernet0/4 switchport trunk native vlan switchport mode trunk ! interface FastEthernet0/5 switchport access vlan 30

99

99

99

99

switchport mode access ! interface FastEthernet0/6 switchport access vlan 30 switchport mode access ! interface FastEthernet0/7 switchport access vlan 30 ! interface FastEthernet0/8 switchport access vlan 30 ! interface FastEthernet0/9 switchport access vlan 30 ! interface FastEthernet0/10 switchport access vlan 30 ! interface FastEthernet0/11 switchport a ccess vlan 10 switchport mode access ! interface FastEthernet0/12 switchport access vlan 10 ! interface FastEthernet0/13 switchport access vlan 10 ! interface FastEthernet0/14 switchport access vlan 10 ! interface FastEthernet0/15 switchport access vlan 10 ! interface FastEthernet0/16 switchport access vlan 10 ! interface FastEthernet0/17 switchport access vlan 10 ! interface FastEthernet0/18 switchport access vlan 20 ! interface FastEthernet0/19 switchport access vlan 20 ! interface FastEthernet0/20 switchport access vlan 20 ! interface FastEthernet0/21 switchport access vlan 20 ! interface FastEthernet0/22 switchport access vlan 20 ! interface FastEthernet0/23 switchport access vlan 20 ! interface FastEthernet0/24 switchport access vlan 20 ! interface Vlan1 noip address noip route -cache

! interface Vlan1 ip address 172.17.99.12 255.255.255.0 no shutdown ! ip default -gateway 172.17.99.1 ip http server ! line con 0 password cisco logging synchronous login linevty 0 4 password cisco login linevty 5 15 password cisco login ! end Switch 3 ! hostname S3 ! enable secret class ! noip domain lookup ! interface FastEthernet0/1 switchport trunk native vlan 99 switchport mode trunk ! interface FastEthernet0/2 switchport trunk native vlan 99 switchport mode trunk ! interface FastEthernet0/3 switchport trunk native vlan 99 switchport mode trunk ! interface FastEthernet0/4 switchport trunk native vlan 99 switchport mode trunk ! interface FastEthernet0/5 shutdown ! <output omitted - all remaining ports in shutdown> ! ! interface Vlan1 ip address 172.17.99.13 255.255.255.0 no shutdown ! ip default -gateway 172.17.99.1 ip http server ! control-plane ! ! line con 0 password cisco login

linevty 0 4 password cisco login linevty 5 15 password cisco login ! end

You might also like

- VlanDocument6 pagesVlanedgvevas34No ratings yet

- 5 - 5 - 2 Desafío Protocolo Spanning TreeDocument11 pages5 - 5 - 2 Desafío Protocolo Spanning TreeAlberto Vega ÁlvarezNo ratings yet

- ESwitching Lab 3 5 1 PDFDocument7 pagesESwitching Lab 3 5 1 PDFSury SierraNo ratings yet

- E3 PTAct 6 4 1Document8 pagesE3 PTAct 6 4 1Joss PlacenciaNo ratings yet

- GH-F-132 - Taller - Configuración Básica de VLANDocument9 pagesGH-F-132 - Taller - Configuración Básica de VLANOSCAR IVAN AGUDELO GILNo ratings yet

- Taller 12 Configuración Enrutamiento Inter-VLANDocument14 pagesTaller 12 Configuración Enrutamiento Inter-VLANricardoNo ratings yet

- Lab - 5 CcnaDocument8 pagesLab - 5 Ccnamarcoperes1212No ratings yet

- Actividad 3.5.1Document8 pagesActividad 3.5.1rai09No ratings yet

- EXP Curso3 5.5.2.2 SolucionDocument7 pagesEXP Curso3 5.5.2.2 SolucionJhonie WalkerNo ratings yet

- Práctica de Laboratorio 4.2Document15 pagesPráctica de Laboratorio 4.2Alexis Jussef Soto CarcasiNo ratings yet

- Practica 2 (VLAN) PDFDocument6 pagesPractica 2 (VLAN) PDFGuille VallejoNo ratings yet

- Inter VlanDocument14 pagesInter VlanJuan Pablo Perèz DublànNo ratings yet

- S03.s1-Lab - Implementar Etherchannel (Llanos)Document12 pagesS03.s1-Lab - Implementar Etherchannel (Llanos)Clariza Llanos ÑopeNo ratings yet

- Configuracion Basica de VLAN Diagrama deDocument6 pagesConfiguracion Basica de VLAN Diagrama deRonald SalazarNo ratings yet

- Vlan BasicaDocument6 pagesVlan BasicaDave HumananteNo ratings yet

- Configuracion de Vlans Con CiscoDocument66 pagesConfiguracion de Vlans Con CiscoCyp Neydi NanycitaNo ratings yet

- Practica n8Document6 pagesPractica n8Andrea Estefania Rocha SantafeNo ratings yet

- Configuración de VLAN y Enlaces Trunk (2) (4) (1) ResueltoDocument15 pagesConfiguración de VLAN y Enlaces Trunk (2) (4) (1) ResueltoAnonymous xwTRxLQ100% (1)

- Configuración #2 InterVLANDocument12 pagesConfiguración #2 InterVLANPaola ChiluizaNo ratings yet

- Trabajo de Campo 02 Redes 2Document10 pagesTrabajo de Campo 02 Redes 2Jack AlaricoNo ratings yet

- 3.3.2.3 Lab - Configuring Rapid PVST+, PortFast, and BPDU Guard - ILMDocument28 pages3.3.2.3 Lab - Configuring Rapid PVST+, PortFast, and BPDU Guard - ILMLILIANA GUTIERREZ RANCRUELNo ratings yet

- Configurando VLANs y Troncal - DISTANCIA TAREADocument14 pagesConfigurando VLANs y Troncal - DISTANCIA TAREALuis Angel Jose SanchzNo ratings yet

- 3.2.2.5 Lab - Configuring VLANs and TrunkingDocument14 pages3.2.2.5 Lab - Configuring VLANs and TrunkingBrayam Martínez PerdomoNo ratings yet

- 3.2.2.5 Lab - Configuring VLANs and TrunkingDocument12 pages3.2.2.5 Lab - Configuring VLANs and TrunkingYOYOBUENONo ratings yet

- Laboratorio Configuración VTP TallerDocument4 pagesLaboratorio Configuración VTP TallerAlex RodríguezNo ratings yet

- Práctica #1 VLAN FormularioDocument8 pagesPráctica #1 VLAN FormularioHENRY JOSEMIR PEREZ GONZALEZNo ratings yet

- 3.4.6-Lab - Configure-Vlans-And-Trunking - es-XLDocument9 pages3.4.6-Lab - Configure-Vlans-And-Trunking - es-XLStigma137No ratings yet

- 3.4.6-Packet-Tracer - Configure-Vlans-And-TrunkDocument8 pages3.4.6-Packet-Tracer - Configure-Vlans-And-TrunkBrandon GuerreroNo ratings yet

- ESwitching Lab 3 5 1Document7 pagesESwitching Lab 3 5 1YUNG GENGARNo ratings yet

- 3.4.6-Alba Kelvyn 182308Document9 pages3.4.6-Alba Kelvyn 182308Kelvyn AlbaNo ratings yet

- Taller 3Document5 pagesTaller 3Pedro CuasquerNo ratings yet

- 3.4.6 Lab - Configure VLANs and TrunkingDocument9 pages3.4.6 Lab - Configure VLANs and TrunkingJair Flores CaroNo ratings yet

- 4.4.1 Configuración Basica de VTPDocument10 pages4.4.1 Configuración Basica de VTPiti702No ratings yet

- Actividad 7.5.2: Reto Al WRT300N Inalámbrico: Tabla de DireccionamientoDocument15 pagesActividad 7.5.2: Reto Al WRT300N Inalámbrico: Tabla de Direccionamientopromaster681100% (1)

- Practica 6.4.1Document8 pagesPractica 6.4.1Jaqueline Hernández AguilarNo ratings yet

- ESwitching - Lab - 4 - 4 - 1 ResultadosDocument14 pagesESwitching - Lab - 4 - 4 - 1 ResultadosbrianNo ratings yet

- 3.4.6 Lab - Configure VLANs and Trunking (1) .En - EsDocument8 pages3.4.6 Lab - Configure VLANs and Trunking (1) .En - EsNivekOllpaNo ratings yet

- Práctica VLAN VTPDocument10 pagesPráctica VLAN VTPNilsen DiazNo ratings yet

- 1 Vlan Formulario Respondido 1Document8 pages1 Vlan Formulario Respondido 1Jose OvandoNo ratings yet

- Configuracion VTPDocument11 pagesConfiguracion VTPRamon Eduardo Lopez HernandezNo ratings yet

- Config VTPDocument11 pagesConfig VTPRamon Eduardo Lopez HernandezNo ratings yet

- Lab 6.4.2Document5 pagesLab 6.4.2lifaloneNo ratings yet

- 2.3.1.5 Packet Tracer - Configuring PVST+ Instructions IGDocument5 pages2.3.1.5 Packet Tracer - Configuring PVST+ Instructions IGIngJaab MikrotikNo ratings yet

- GUÍA 01 Configuración de VLAN y Enlaces TroncalesDocument9 pagesGUÍA 01 Configuración de VLAN y Enlaces TroncalesspoticuentafakeNo ratings yet

- ESwitching Lab 6 4 2 FDocument5 pagesESwitching Lab 6 4 2 FJean Inga BlasNo ratings yet

- Red1 Lab Vlan1Document9 pagesRed1 Lab Vlan1Rous FuentesNo ratings yet

- Practicas 6.3.2.4Document15 pagesPracticas 6.3.2.4Lorena ReyesNo ratings yet

- 17 Configuracion Basica de VLanDocument5 pages17 Configuracion Basica de VLanMary Carmen VPNo ratings yet

- Laborat 3 VLANDocument7 pagesLaborat 3 VLANIvan Perez ColmenaresNo ratings yet

- Packets TracersDocument44 pagesPackets TracersDiego RodríguezNo ratings yet

- VLANS EjerciciosDocument6 pagesVLANS EjerciciosgulasbotNo ratings yet

- Actividad 5.5.2Document5 pagesActividad 5.5.2Leos Nota LokaNo ratings yet

- 5.1.3.7 Lab - Configuring 802.1Q Trunk-Based Inter-VLAN Routing Luis - Norbey - CorreaDocument19 pages5.1.3.7 Lab - Configuring 802.1Q Trunk-Based Inter-VLAN Routing Luis - Norbey - Correaluis norbey correa diazNo ratings yet

- Guia Basica Configuracion de VLANs INFRAESTRUCUTURA DE COMUNICACIONESDocument6 pagesGuia Basica Configuracion de VLANs INFRAESTRUCUTURA DE COMUNICACIONESBreyner RinconNo ratings yet

- 2 3 1 5 Packet Tracer Configuring PVST Instructions IGDocument5 pages2 3 1 5 Packet Tracer Configuring PVST Instructions IGYongDiazNo ratings yet

- Simulación de circuitos electrónicos con OrCAD® PSpice®From EverandSimulación de circuitos electrónicos con OrCAD® PSpice®No ratings yet

- Administración de servicios web: Anatomía del internetFrom EverandAdministración de servicios web: Anatomía del internetNo ratings yet

- Equipos de interconexión y servicios de red. IFCT0410From EverandEquipos de interconexión y servicios de red. IFCT0410No ratings yet

- Tesis - Caceres Buleje Katherine Cinthia - Canchari Chacchi Cristina Mónica - Carrasco Candia Nilda - FeiDocument103 pagesTesis - Caceres Buleje Katherine Cinthia - Canchari Chacchi Cristina Mónica - Carrasco Candia Nilda - FeiOCI MP ANTANo ratings yet

- SESIÓN de Tutoria Ser CapazDocument3 pagesSESIÓN de Tutoria Ser CapazYliceo Gonzales ÑaupariNo ratings yet

- Control de Calidad de SoftwareDocument19 pagesControl de Calidad de SoftwareRuth Cujilan AriasNo ratings yet

- Cuadro Comparativo Piaget Vigostky y SternDocument3 pagesCuadro Comparativo Piaget Vigostky y SternZullyZamboni100% (2)

- Proyecto 5Document83 pagesProyecto 5EDMAR ORIEL CARDENAS QUISPENo ratings yet

- Consideraciones Éticas en La Investigación e Intervención Social (Anaid Sierra)Document4 pagesConsideraciones Éticas en La Investigación e Intervención Social (Anaid Sierra)Liliana TapiaNo ratings yet

- Mapa Conceptual CivicaDocument1 pageMapa Conceptual CivicaPablo Valencia100% (1)

- Sesiones Semana 2Document53 pagesSesiones Semana 2Maestro Roli SolísNo ratings yet

- Cronograma Completo 3 MayoDocument5 pagesCronograma Completo 3 MayoPriscila ValenciaNo ratings yet

- 01-10-23 Unidad Didactica Peluqueria y Barberia 2023Document2 pages01-10-23 Unidad Didactica Peluqueria y Barberia 2023VILMA SUSANA BELLEZA ABADNo ratings yet

- Lineamientos para Implementacion de Modelos FlexiblesDocument140 pagesLineamientos para Implementacion de Modelos FlexiblesMarleydis Rivero GaviriaNo ratings yet

- Trabajo Segundo Corte Catedra EcciDocument6 pagesTrabajo Segundo Corte Catedra EcciRodrigoNo ratings yet

- Curvas de NivelDocument61 pagesCurvas de NivelDeysy ReyesNo ratings yet

- Administyoperacaduanera 11Document271 pagesAdministyoperacaduanera 11Minor DelgadoNo ratings yet

- 16PF Taller Con Material DidacticoDocument69 pages16PF Taller Con Material DidacticocaballeroNo ratings yet

- Ventajas y Desventajas de Las Plataformas VirtualesDocument3 pagesVentajas y Desventajas de Las Plataformas VirtualesEstrellaShessiraNo ratings yet

- 4 Ciencias YaDocument5 pages4 Ciencias YaMariana Camacho QuesadaNo ratings yet

- Proyecto - Los-Tres-Cerditos-Lobo PDFDocument27 pagesProyecto - Los-Tres-Cerditos-Lobo PDFtomasNo ratings yet

- Informe de Resultados y Plan de Capacitacion LapDocument21 pagesInforme de Resultados y Plan de Capacitacion LapIngrid Tamayo GalindoNo ratings yet

- Tests de Forer YoDocument9 pagesTests de Forer YoAraoz LisiNo ratings yet

- Mapa de ManifestaciónDocument2 pagesMapa de ManifestaciónAnahata Poder divinoNo ratings yet

- Reforzamos El Prefijo Extra 29-08-23Document7 pagesReforzamos El Prefijo Extra 29-08-23Lucia FebreNo ratings yet

- Examen - (AAB02) Cuestionario 1 - Conteste La Evaluación Parcial 1 Sobre El Procedimiento Administrativo OrdinarioDocument6 pagesExamen - (AAB02) Cuestionario 1 - Conteste La Evaluación Parcial 1 Sobre El Procedimiento Administrativo OrdinarioVicMan RuizCoNo ratings yet

- Acompañamiento Espiritual y DiscernimientoDocument26 pagesAcompañamiento Espiritual y DiscernimientoisraelanubisNo ratings yet

- PEYEADocument3 pagesPEYEAMartin Eduardo Lucero LeonNo ratings yet

- Lineamientos Aplicables A TITULACION POR OPCION CURRICULAR PDFDocument21 pagesLineamientos Aplicables A TITULACION POR OPCION CURRICULAR PDFAbril GonzalezNo ratings yet

- Calendario Escolar UDAL 2020Document1 pageCalendario Escolar UDAL 2020J Rocco XlrNo ratings yet

- Psicologia ExperimentalDocument6 pagesPsicologia ExperimentalLucia Quintero67% (3)

- Resumen Naturaleza y Funcion de La FantasiaDocument5 pagesResumen Naturaleza y Funcion de La FantasiaKaty Mnrdz100% (1)

- Examen Parcial - Semana 4 - INV - SEGUNDO BLOQUE-METODOS DE ANALISIS EN PSICOLOGIA - (GRUPO1) PDFDocument12 pagesExamen Parcial - Semana 4 - INV - SEGUNDO BLOQUE-METODOS DE ANALISIS EN PSICOLOGIA - (GRUPO1) PDFArledis Acevedo González100% (1)