Professional Documents

Culture Documents

Implementación y Configuración de Servidor Proxy en Red Lan

Uploaded by

allainalexanderOriginal Description:

Original Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Implementación y Configuración de Servidor Proxy en Red Lan

Uploaded by

allainalexanderCopyright:

Available Formats

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

IMPLEMENTACIN Y CONFIGURACIN DE SERVIDOR PROXY EN RED LAN

EDER JOAQUIN GAMBOA ANDRADE LUIS EDUARDO RAMIREZ VALENCIA CARMEN MILENA ANGULO CUESTA

UNIVERSIDAD DEL PACIFICO FACULTAD DE ARQUITECTURA E INGENIERIA PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA BUENAVENTURA 2012

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

NOTA DE ACEPTACION

Firma Del Director

Firma Del Jurado

Firma Del Jurado

Firma Del Jurado

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

DEDICATORIA

A mi seor, Jess, quien me dio la fe, la fortaleza, la salud y la esperanza para terminar este trabajo. A mi madre a la mujer que con su entereza me ense lo que es vivir; a saborear el triunfo y la derrota, y que con su nimo y consejo volvi darme el empuje para seguir adelante. A mis compaeros que da a da lucharon a mi lado para poder hacer realidad nuestras metas. A mis profesores por ayudarme a formar como una persona profesional.

EDER JOAQUIN GAMBOA ANDRADE

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

DEDICATORIA

Primero que todo a DIOS por darme la fuerza para seguir adelante, por creer en m llenarme de mucha paciencia y sabidura en los momentos importantes de esta carrera, tambin a mis padres por los consejos acerca de lo importante que es superarse y salir adelante. Quiero mencionar a los distintos docentes que estuvieron cerca de m y me transmitieron sus conocimientos y me brindaron las bases suficientes para poder ser un gran tecnlogo. Y sobretodo dedicarme este logro a mi mismo porque de nada hubiera servido todo ese apoyo incondicional de DIOS y mis familiares si yo no estuviera dispuesto a recibir toda esa buena energa

LUIS EDUARDO RAMIREZ VALENCIA

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

DEDICATORIA

Primero que todo a DIOS padre creador de todas las cosas, a mis padres, porque creyeron en mi y porque me sacaron adelante, dndome ejemplos dignos de superacin y entrega, porque en gran parte gracias a ustedes, hoy puedo ver alcanzada mi meta, ya que siempre estuvieron impulsndome en los momentos ms difciles de mi carrera, y porque el orgullo que sienten por mi, fue lo que me hizo ir hasta el final. Va por ustedes, por lo que valen, porque admiro su fortaleza y por lo que han hecho de m. A mis hermanos, tos, primos, abuelos y amigos. Gracias por haber fomentado en m el deseo de superacin y el anhelo de triunfo en la vida. Mil palabras no bastaran para agradecerles su apoyo, su comprensin y sus consejos en los momentos difciles. A todos, espero no defraudarlos y contar siempre con su valioso apoyo, sincero e incondicional.

CARMEN MILENA ANGULO CUESTA

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

AGRADECIMIENTOS

EL presente proyecto de grado es un esfuerzo en el cual, directa o indirectamente, participaron varias personas Leyendo, opinando, corrigiendo, dando nimo, acompaando en los Momentos de crisis y en los momentos de felicidad. Sobre todo a la universidad del pacifico por brindarnos la oportunidad de formarnos como profesionales y como seres humanos en este largo pero gratificante camino. Al Ing. Ciro Antonio quien nos brindo muchos conocimientos y asesorndonos para resolver los inconvenientes que llegaron a ocurrir durante la ejecucin del proyecto

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

NDICE DE CONTENIDO

RESUMEN PAGINA INTRODUCCIN.10 CAPITULO I 1. Planteamiento Del Problema..11 1.1 Objetivos.12 1.1.1 Objetivo General12 1.1.2 Objetivos Especficos12 1.2 Justificacin ..13

CAPITULO II 2. Marco De Referencia14 2.1 Marco Terico.17 2.2 Marco Conceptual..18 2.3 Marco Legal.19 2.3.1 ISO 27001 2.3.2 Beneficios Al Implantar La Norma 2.3.3 Norma ISO 27001

CAPITULO III 3. Estrategias Metodolgicas23 3.1 Procedimiento.24 3.2 Descripcin De Actividades..26 CAPITULO IV 4. Cronograma ..37 4.1 Resultados.38 4.2 Ventajas Y Desventajas...39 CAPITULO V 5. Recomendaciones.......40 5.1 Conclusiones....41

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

CAPITULO VI 6. Glosario...42 7. Bibliografa..44 8. Anexos.45

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

RESUMEN

El desarrollo del presente trabajo, constituye la aplicacin de un protocolo de seguridad en las redes de rea local en las pequeas y medianas empresas, debido a que existen muchas organizaciones que actualmente hacen uso de las redes LAN para el manejo de su informacin y la mayora de las veces, estas son instaladas por un tercero, es decir, contratacin de Outsourcing.

Muchas organizaciones que contratan el servicio de Outsourcing no tienen bien establecidos sus lineamientos y polticas ante la adquisicin de este servicio; de igual forma las organizaciones que prestan el servicio no poseen lineamientos que certifiquen que el servicio que brindan es 100% tico. El propsito del aseguramiento de de los servicios de un servidor proxy, es proporcionar un respaldo hacia las empresas que contratan el Outsourcing con el fin de proteger la informacin que se encuentra en juego durante el desarrollo de la aplicacin. El protocolo se concentra en una serie de lineamientos y polticas basados en las leyes que aplica la seguridad informtica.

El aseguramiento de la red LAN se aplic en la empresa Grupo portuario, esto se decidi despus de haber evaluado diez diferentes organizaciones y tomando en cuenta que Grupo portuario es una de las principales organizaciones que brinda servicios de Outsourcing. En el desarrollo de estas diferentes tcnicas se logr observar que al instalar una topologa de red al interior de la empresa, el Outsourcing lo hace bajo un plan de trabajo con fechas establecidas, el cual la mayora de las veces no contempla los problemas que se pudieran desatar durante la implementacin, por ello cuando el encargado de montar la red se encuentra con esta situacin, no tiene mayor opcin que el entregar lo que se le solicito a tiempo aun con errores.

De esta manera el objetivo planteado fue concluido satisfactoriamente, quedando comprobado que con la aplicacin de un protocolo de Seguridad en las redes LAN de las empresas se disminuyen los riesgos que implica el contratar el servicio de Outsourcing para la creacin de estas

10

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

INTRODUCCIN

En las empresas se utiliza a diario los servicios que ofrece la tecnologa para poder realizar sus funciones de operatividad con mayor rapidez y eficacia. Entre estos servicios tenemos el uso de internet que es de gran ayuda para poder desarrollar sus funciones, el uso de aplicaciones web como son: el e-mail, skype, e incluso las redes sociales que permiten realizar campaas publicitarias a bajos costos representan una gran ventaja para la organizacin. En las empresas hay una gran variedad de computadores o estaciones, estas maquinas deben tener acceso a la red y por ende acceso a internet, pero algunas computadoras no necesitan estar conectadas, solamente deben tener conexin dentro de la red LAN que en espaol significa RED DE AREA LOCAL. Para poder controlar el acceso a internet, as como tambin a que paginas se puede ingresar es necesario instalar en la red LAN un servidor proxy que cumpla con la funcin de ser un punto de entrada a Internet, desde las Estaciones de Trabajo o computadores de la red. En este trabajo se quiere resaltar la importancia que tiene un servidor proxy dentro de una red LAN. Pudiendo as darle seguridad a la informacin de la empresa.

11

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

CAPITULO I

1. PLANTEAMIENTO DEL PROBLEMA

Debido a la gran acogida que han tenido algunas aplicaciones web, como lo son las redes sociales, las pginas de chat, y Messenger, son cada vez ms las personas que se registran en estas. Trayendo grabe consecuencias para la empresa como son: prdida de tiempo, daos en los activos de la empresa (computadores) por causa de virus, perdida del trabajo debido a cdigos maliciosos denominados spam, computadoras zombis, etc. El principal problema que enfrenta la empresa es la perdida de informacin, que viene siendo su activo ms importante, esto pasa porque en la mayora de casos no se toma conciencia del riesgo que se corre por no regular el acceso a internet. Esto se debe a la contratacin de personal poco calificado para realizar un trabajo tan importante como es la instalacin de una red LAN y un servidor proxy para la seguridad de la informacin vital de la empresa.

12

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

1.1 OBJETIVOS

1.1.1

OBJETIVO GENERAL

disminuir los riesgos que tiene la informacin en una empresa Implementando polticas de seguridad en los servicios web de una red LAN

1.1.2

OBJETIVOS ESPECIFICOS Instalar y configurar el servidor proxy (squid) para la regulacin de acceso a internet Configuracin el firewall(IPTABLES) para denegar el acceso a determinados puertos de la red Instruir al personal de la empresa sobre que cuidados tener en internet Instalar y configurar los servidores Linux

13

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

1.2 JUSTIFICACIN

Para una empresa la informacin es el activo ms importante, su disponibilidad e integridad son muy importantes en el manejo de la seguridad de est, es por eso que si se maneja la informacin de una red es necesario que esta sea lo suficientemente segura y confiable. El tema de seguridad informtica es uno de los ms importantes que nos podemos encontrar en la configuracin de red. Debido a que actualmente, gracias al ADSL permanecemos grandes espacios de tiempo conectados a internet, esto nos hace vulnerable a ataques externos de todo tipo: virus, troyanos, spyware, malware, etc. Para proteger nuestro sistema informtico y ms aun le informacin critica de la empresa, frente a este tipo de ataques, lo ms conveniente es tener una buena medida de seguridad que consiste en: antivirus, firewall, servidor proxy. Esta investigacin se basa en la importancia de implementar servicios de red y seguridad informtica al interior de la empresa desde la instalacin de un antivirus hasta la capacitacin del personal que estar al frente o encargado de la red. Que servicios asegurar? Para disminuir el riesgo en gran porcentaje y mejorar la calidad del trabajo realizado en la empresa, los servicios que se aseguraran son: DHCP DNS FIREWALL WEB SERVICE

14

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

CAPITULO II

2. MARCO DE REFERENCIA

2.1 MARCO TERICO

Una red es la interconexin de varios computadores y recursos como (impresora, fotocopiadora, etc.) que comparten informacin. En definitiva permite que dos o ms maquinas se comuniquen. Las redes incluyen tanto el hardware como el software (protocolos) necesario para la interconexin de los distintos dispositivos y el tratamiento de la informacin. Dentro de una red existen algunos ordenadores que sirven como anfitrin a determinada aplicacin informtica o programa que realiza algunas tareas en beneficio de otras aplicaciones llamadas clientes. Algunos servicios habituales son los servicios de archivos, que permiten a los usuarios almacenar y acceder a los archivos de una computadora y los servicios de aplicaciones, que realizan tareas en beneficio directo del usuario final. Este es el significado original del trmino. El servidor Proxy es el corazn del funcionamiento de la Red LAN como tal, ya que es el elemento activo del sistema que controla los tipos de paquetes de datos que entran a la Red LAN, as como tambin cumple con la funcin de ser un punto de entrada a Internet, desde las Estaciones de Trabajo o computadores de la red

15

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

IPTABLES

Iptable es un conjunto de herramientas (comandos) que le permiten al usuario enviar mensajes al kernel del S.O El kernel tiene todo el manejo de paquetes TCP/IP metido dentro de l, no es algo aparte como lo es en otros sistemas operativos, por lo tanto todos los paquetes que van destinados a un Linux o lo atraviesan son manejados por el mismo kernel. Estos tienen sus ventajas y desventajas, si bien no me considero un experto en el tema, puedo arriesgar algunos pros y contras pero no nos vayamos de tema, el hecho de que el kernel menaje cada paquete de red nos permite (a travs de Iptable) decirle al kernel qu debe hacer con cada uno de los paquetes

16

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

PROXY

Un proxy es un programa o dispositivo que realiza una tarea acceso a internet en lugar de otro ordenador. Un proxy es un punto intermedio entre un ordenador conectado a internet y el servidor que esta accediendo. Cuando navegamos a travs de un proxy, nosotros en realidad no estamos accediendo directamente al servidor, sino que realizamos una solicitud sobre el proxy y es este quien se conecta con el servidor que queremos acceder y nos devuelve el resultado de la solicitud Un firewall es simplemente un filtro que controla todas las comunicaciones que pasan de una red a otra y en funcin de lo que se permite o deniega su paso. Para permitir o denegar una comunicacin el firewall examina el tipo de servicio al que corresponda, como puede ser la web, el correo o el IRC. Dependiendo del servicio el firewall decide si lo permite o no. Adems, el firewall examina si la comunicacin es entrante o saliente y dependiendo de su direccin puede permitirla o no

17

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

2.2 MARCO CONCEPTUAL

PROXY: es un programa o dispositivo que realiza una accin en representacin de otro, esto es, si una hipottica maquina a solicita un recurso a una c, lo har mediante una peticin a b; C entonces no sabr que la peticin procedi originalmente de a. su finalidad ms habitual es la de servidor proxy, que sirve para permitir el acceso a internet a todos los equipos de una organizacin cuando solo puede disponer de un nico equipo conectado, esto es, una nica direccin IP. SQUID es el software para servidores proxy ms populares y extendido entre los sistemas operativos basados sobre UNIX. Es muy confiable, robusto y verstil. Al ser software libre, adems de estar disponible el cdigo fuente, est libre del pago de costosas licencias por uso o con restricciones a un uso con determinado nmero de usuarios FIREWALL: es el dispositivo que filtra el trfico entre redes, como mnimo dos. El firewall puede ser un dispositivo fsico o un software sobre un sistema operativo. En general debemos verlo como una caja con dos o ms interfaces de red en la que se establecen unas reglas de filtrado con las que se decide si una conexin determinada puede establecerse o no. Incluso puede ir ms all y realizar modificaciones sobre las comunicaciones, como el NAT. IPTABLES: es un sistema de firewall vinculado al kernel de Linux que se ha extendido enormemente a partir del kernel 2.4 de este sistema operativo. Al igual que el anterior sistema ipchains, un firewall de iptables no es como un servidor que o iniciamos o detenemos o que se pueda caer por un error de programacin. RED LAN: son las siglas de Local rea Network, Red de rea local. Una LAN es una red que conecta los ordenadores en un rea relativamente pequea y predeterminada (como una habitacin, un edificio, o un conjunto de edificios).

18

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

2.3 MARCO LEGAL

2.3.1 ISO 27001

La informacin tiene una importancia fundamental para el funcionamiento y quiz incluso sea decisiva para la supervivencia de la organizacin. El hecho de disponer de la certificacin segn ISO 27001 ayuda a gestionar y proteger valiosos activos de informacin.

La norma ISO 27001 es un estndar internacional para la seguridad de la informacin publicado en Octubre de 2005. Dedicado a la organizacin de la seguridad de las tecnologas de la informacin. Establece un sistema gerencial que permite minimizar el riesgo y proteger la informacin de amenazas externas o internas. Esta norma, no est orientada a despliegues tecnolgicos o de infraestructura, sino a aspectos netamente organizativos, es decir, la frase que podra definir su propsito es Organizar la seguridad de la informacin. Actualmente administracin es de el nico estndar aceptado internacionalmente para la

la Seguridad de la Informacin y se aplica a todo tipo de

organizaciones, independientemente de su tamao o actividad. Su objetivo principal es el establecimiento e implementacin de un Sistema de Gestin de la Seguridad de la Informacin.

19

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

La seguridad de la informacin debe preservarla:

Confidencialidad: Aseguramiento de que la informacin es accesible slo para aquellos autorizados a tener acceso.

Integridad: Garanta de la exactitud y completitud de la informacin y de los mtodos de su procesamiento.

Disponibilidad: Aseguramiento de que los usuarios autorizados tienen acceso cuando lo requieran a la informacin y sus activos asociados.

Entre otros objetivos de la norma son los siguientes:

La definicin clara y transmitida a toda la organizacin de los objetivos y directrices de seguridad.

La sistematizacin, objetividad y consistencia a lo largo del tiempo en las actuaciones de seguridad. El anlisis y prevencin de los riesgos en los Sistemas de Informacin. La mejora de los procesos y procedimientos de gestin de la informacin. La motivacin del personal en cuanto a valoracin de la informacin. El cumplimiento con la legislacin vigente. Una imagen de calidad frente a clientes y proveedores.

Propone secuencias de acciones tendientes al:

1 2 3 4 5

Establecimiento-Implementacin Operacin Monitorizacin Revisin-Mantenimiento Mejora SGSI Sistema de Gestin de la Seguridad de la Informacin.

20

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

Estas son las normas Publicadas referidas a ISO 27001

2005 - ISO-27001 Certificable. 2006 - ISO 27006 regula los organismos de certificacin, alineada con 17021. 2007 - ISO-27002 gua de controles, Ex 17799. Sin publicar an. 27003 Ayuda para la implantacin SGSI 27004 Mtricas 27005 Riesgos 27007 requisitos de auditora de un SGSI 27011 Sector TICs 27031 Plan de Continuidad de Negocio. 27032 Cyber seguridad 27033 Seguridad en redes, sobre la base de 18028 27034 Seguridad en las aplicaciones.

2.3.2

BENEFICIOS AL IMPLANTAR LA NORMA

El principal beneficio de la norma ISO 27001 es que aumenta la credibilidad de cualquier organizacin. La norma claramente demuestra la validez de su informacin y un compromiso real de mantener la seguridad de la informacin. El establecimiento y certificacin de un SGSI puede as mismo transformar la cultura corporativa tanto interna como externa de la empresa al implantar la Norma, abriendo nuevas oportunidades de negocio con clientes conscientes de la importancia de la seguridad, adems de mejorar el nivel tico y profesional de los empleados y la nocin de la confidencialidad en el puesto de trabajo. An ms, permite reforzar la seguridad de la informacin y

21

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

Reducir el posible riesgo de fraude, prdida de informacin y revelacin. Adems de un alto nivel de transparencia y confianza para los empleados de la empresa, de sus clientes y proveedores.

2.3.3

NORMA ISO 27001

ISO 27001 es la nica norma internacional auditable que define los requisitos para un sistema de gestin de la seguridad de la informacin (SGSI). Donde un SGCI es una parte del sistema de gestin de una organizacin, basado en una aproximacin de los riesgos del negocio (actividad) para establecer, implementar, operar, monitorizar, revisar, mantener y mejorar la seguridad de la informacin. La creacin de un SGSI es una decisin estratgica en una organizacin y como tal, debe ser apoyada y supervisada por la direccin. El hecho de certificar un SGSI segn la norma ISO 27001 puede aportar las siguientes ventajas a la empresa que siga un Modelo de Implementacin:

Demuestra la garanta independiente de los controles internos y cumple los requisitos de gestin corporativa y de continuidad de la actividad comercial.

Demuestra independientemente que se respetan las leyes y normativas que sean de aplicacin.

Proporciona una ventaja competitiva al cumplir los requisitos contractuales y demostrar a los clientes que la seguridad de su informacin es primordial.

Verifica

independientemente que

los

riesgos al

de tiempo

la

organizacin que

estn

correctamente los procesos.

identificados, evaluados y

gestionados

formaliza

Procedimientos y documentacin de proteccin de la informacin. Demuestra el compromiso de la cpula directiva de su organizacin con la seguridad de la informacin. El proceso de evaluaciones peridicas ayudan a supervisar continuamente el rendimiento y la mejora. En la norma ISO 27001, se menciona lo siguiente:

"La organizacin, establecer, implementar, operar, monitorizar, revisar, mantendr y mejorar un documentado SGSI en su contexto para las actividades globales de su negocio y de cara a los riesgos".

22

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

El mismo documento debe contener: La poltica de seguridad Las normas o estndares de funcionamiento Los procedimientos detallados Guas y recomendaciones

Para implementar el SGSI se debe utilizar el ciclo continuo PDCA10 cuyo objetivo final es asegurar la Integridad, Confidencialidad y Disponibilidad de la Informacin.

La metodologa PDCA es la mdula de la instrumentacin bsica de la Gestin de la Calidad Total, pero vale la pena insistir en que su extraordinaria potencialidad tcnica solo podr ser bien aprovechada si hay adecuada motivacin, participacin y valorizacin de los tcnicos y funcionarios. La metodologa PDCA est integrada por cuatro pasos.

PLANEAR- PLAN (ESTABLECER EL SGSI): Establecer poltica, objetivos, procesos y procedimientos SGSI relevantes para manejar el riesgo y mejorar la seguridad de la

informacin para entregar resultados en concordancia con las polticas y objetivos generales de la organizacin. HACER-DO (IMPLEMENTAR Y OPERAR EL SGSI): Implementar y operar la poltica, controles, procesos y procedimientos SGSI. CHEQUEAR- CHECK (MONITOREAR Y REVISAR EL SGSI): Evaluar y, donde sea

aplicable, medir el desempeo del proceso en comparacin con la poltica, objetivos y experiencias prcticas SGSI y reportar los resultados a la gerencia para su revisin. ACTUAR-ACT (MANTENER Y MEJORAR EL SGSI): Tomar acciones correctivas y

preventivas, basadas en los resultados de la auditora interna SGSI y la revisin gerencial u otra informacin relevante, para lograr el mejoramiento continuo del SGSI. El uso eficiente de estos recursos, aplicando rigurosamente los procedimientos

correspondientes, permitir obtener resultados cada vez mejores, alcanzndose las metas establecidas, o por lo menos, acercndose cada vez ms a ellas. Se trata de una metodologa relativamente simple, pero que, si bien aplicada gerencialmente y con funcionarios

motivados, ser extraordinariamente efectiva.

23

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

CAPITULO III

3. METODOLOGIA DE LA SOLUCION

PARTICIPANTES EDER JOAQUIN GAMBOA LUIS EDUARDO RAMIREZ CARMEN MILENA ANGULO TUTOR CIRO ANTONIO DUSSAN

METODOLOGA

Primera etapa: Se realizaran un estudio de tipo cualitativo donde se emplear la tcnica de anlisis documental, donde se analizar investigaciones y documentos para conocer afondo los riesgos que presenta la empresa.

Segunda etapa: Conocer implementar proxy, firewall.

las herramientas tecnolgicas

que se necesitan para poder

Tercera etapa: Ordenar la informacin adecuada para nuestro proyecto.

Cuarta etapa: Adquirir los programas tecnolgicas con la que se cuenta.

libres que ms se adecuen

a las plataformas

Quinta etapa: proxy, firewall.

Configurar

las aplicaciones cliente - servidor para poner en funcionamiento el

24

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

3.1 PROCEDIMIENTO

Para el desarrollo de este proyecto se basa en un modelo lineal que describe las actividades y el tiempo en que se ejecutaran dichas actividades. Este modelo que han de llevar las actividades para al final obtener la terminacin de nuestro proyecto, es llamado ciclo de vida lineal. Se selecciono el ciclo de vida lineal por los siguientes motivos: Consiste en segmentar la actividad global en fases que suceden de manera continua en modo secuencial Es el ms utilizado por su sencillez Se lleva un orden las actividades desarrolladas y las pendientes De ante mano se conoce lo que se va a hacer.

25

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

GRAFICA

Anlisis Boceto

Desarrollo

Implantacin e implementacin

Evaluacin

Esta imagen indica el procedimiento lineal que se usara para el desarrollo de la red

26

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

3.2 DESCRIPCIN DE ACTIVIDADES

La metodologa que se implementa en el proyecto se basa en un modelo que describe las actividades y el tiempo en que se ejecutaran dichas actividades. Este modelo o este ciclo que han de llevar las actividades para al final obtener la terminacin de nuestro proyecto, es llamado ciclo de vida lineal. Este ciclo de vida que se emplea en el proyecto fue seleccionado por las siguientes razones Es un ciclo de vida utilizado por ser el ms sencillo Consiste en descomponer la actividad global del proyecto en fases que se suceden de manera lineal, es decir, cada una se realiza una sola vez, cada una se realiza tras la anterior y antes de la siguiente Con el ciclo lineal es ms fcil dividir las tareas entre equipos sucesivas, y prever los tiempos (sumando los de cada fase). Requerir que la actividad del proyecto pueda descomponerse de manera que una fase no necesite resultados de la siguiente (realimentacin), aunque pueda admitirse ciertos supuestos de realimentacin correctiva Desde el punto de vista de la gestin (para decisiones de planificacin ), requiere tambin que se sepa bien de antemano lo que va a ocurrir en cada fase antes de empezarla Configuracin del firewall (IPTABLE). Configuracin del squid (PROXY).

27

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

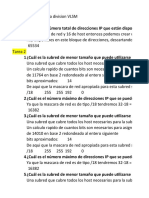

CONFIGURACION DE IPTABLE IPTABLE (CORTA FUEGO): en la implementacin de este servicio damos seguridad a la red denegando el acceso a diferentes puertos y trabajando solo en los puertos necesarios para el desarrollo de las actividades PARA EL DESARROLLO DE ESTE PROYECTO APLICAMOS LAS SIGUENTES REGLAS # ELIMINAMOS CUALQUIER CONFIGURACION PREVIA QUE PUEDA TENER EL FIREWALL Iptables F Iptables X Iptables Z Iptables t nat F ## Establecemos poltica por defecto: negar iptables P INPUT DROP Iptables P OUTPUT DROP Iptables P FORWARD DROP # El localhost se deja (por ejemplo conexiones locales a mysql) Iptables A INPUT i lo j ACCEPT Iptables A OUTPUT o lo j ACCEPT # abrimos el puerto 22 para el SSH Iptables A INPUT s direccin de red -p tcp --dport22 j ACCEPT Iptables A OUTPUT d 172.16.0.0/16 -p tcp --sport22 j ACCEPT # abrimos el puerto 80 Iptables A INPUT s 172.16.0.0/16 -p tcp --dport80 j ACCEPT Iptables A OUTPUT d 172.16.0.0/16 -p tcp --sport80 j ACCEPT # abrimos el puerto 53 Iptables A INPUT s 172.16.0.0/16 -p tcp --dport53 j ACCEPT Iptables A OUTPUT d 172.16.0.0/16 -p tcp --sport53j ACCEPT Iptables A INPUT s 172.16.0.0/16 -p udp --dport53 j ACCEPT Iptables A OUTPUT d 172.16.0.0/16 -p udp --sport53j ACCEPT # abrimos el puerto 25 para el SMTP Iptables A INPUT s 172.16.0.0/16 -p tcp --dport25 j ACCEPT Iptables A OUTPUT d 172.16.0.0/16 -p tcp --sport25j ACCEPT # abrimos el puerto 110 para POP3 Iptables A INPUT s 172.16.0.0/16 -p tcp --dport110 j ACCEPT Iptables A OUTPUT d 172.16.0.0/16 -p tcp --sport110j ACCEPT

28

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

# abrimos el puerto 901 Iptables A INPUT s 172.16.0.0/16 -p tcp --dport901 j ACCEPT Iptables A OUTPUT d 172.16.0.0/16 -p tcp --sport901j ACCEPT # abrimos el puerto 3128 para el squid Iptables A INPUT s 172.16.0.0/16 -p tcp --dport3128 j ACCEPT Iptables A OUTPUT d 172.16.0.0/16 -p tcp --sport3128j ACCEPT # abrimos el puerto 62 Iptables A INPUT s 172.16.0.0/16 -p tcp --dport62 j ACCEPT Iptables A OUTPUT d 172.16.0.0/16 -p tcp --sport62j ACCEPT # Peticiones al DNS Iptables A INPUT s 172.16.0.0/16 -p udp m udp --dport53 j ACCEPT Iptables A OUTPUT d 172.16.0.0/16 -p udp m udp --sport53j ACCEPT

# abrimos el puerto 80 para que el servidor pueda navegar en internet Iptables A INPUT -p tcp m tcp --sport80 m state state relatad, established j ACCEPT Iptables A OUTPUT -p tcp m tcp --dport80 j ACCEPT ## Acceso a todo PARA la ICMP Iptables A INPUT -p ICMP j ACCEPT Iptables A OUTPUT -p ICMP j ACCEPT # Peticiones al DNS Iptables A INPUT s 172.16.0.0/16 -p udp m udp dport901 j ACCEPT Iptables A OUTPUT d 172.16.0.0/16 -p udp m udp --sport901 j ACCEPT CONFIGURACION DEL SERVIDOR PROXY (SQUID) Parmetro http_port: Para configurar el puerto por el cual se utiliza el servidor proxy #you may specify multiple socket addresses on multiple lines # #defaul http_port 3128 http_port 8080 Parmetro cache_mem: El parmetro cache_mem establece la cantidad ideal de memoria para lo siguiente: Objetos en transito Objetos Hot Objetos negativamente almacenados en el cache cache_mem 16 MB Parmetro cache_dir:

29

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

Este parmetro se utiliza para establecer que tamao se desea que tenga el cache en el disco duro Cache_dir ufs /var/spool/squid 100 16 256 Controles de acceso. Es necesario establecer listas de controles de acceso que definan una red o bien ciertas maquinas en particular. A cada lista se le asignara una regla de control de acceso que permitir o denegar el acceso a squid. Procedamos a entender cmo definir unas y otras Listas de control de acceso. Regularmente una lista de control de acceso se establece siguiendo la siguiente sintaxis Acl [nombre de la lista] src [lo que compone a la lista] Si uno desea establecer una lista de control de acceso que defina sin mayor trabajo adicional a todas las redes local definiendo la IP que corresponde a la red y las mascara de la sub-red. Por ejemplo si tiene una red donde las maquinas tiene direcciones IP 192.1681.n con mscara de subred 255.255.255.0, podemos utiliza lo siguiente: Acl miredlocal src 192.168.1.0/255.255.255.0 Tambin puede definirse una lista de control de acceso invocando un fichero localizado en cualquier parte del disco duro, y en el cual se encuentra una lista de direcciones IP. Ejemplo: Acl permitidos src /etc/squid/permitidos El fichero /etc/squid/permitidos contendran algo como lo siguiente: 192.168.1.1 192.168.1.2 192.168.1.3 192.168.1.15 192.168.1.16 192.168.1.20 192.168.1.40 Reglas de control de acceso: Estas definen si permiten o no el acceso al squid. Se aplica a las lista de control de acceso. Deben colocarse en la seccin de reglas de control de acceso definidas por el administrador, es decir, a partir de donde se localiza la siguiente leyenda: Http_access [dany o allow] [lista de control de acceso] En el siguiente ejemplo consideramos una regla que establece acceso permitido a squid a la lista de control de acceso denominada permitido:

30

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

Http_access allow permitidos Aplicando listas y reglas de control de acceso Considerando como ejemplo que se dispone de una red 192.168.1.0/255.255.255.0, si se desea definir toda la red local, utilizaremos la siguiente lnea en la seccin de listas de control de acceso: Acl todalared src 192.168.1.0/255.255.255.0 Habiendo hecho lo anterior, la seccin de listas de control de acceso debe quedar ms o menos del siguiente modo: Acl Acl Acl Acl all src 0.0.0.0/0.0.0.0. manager proto cache_object localhost src 127.0.0.1/255.255.255.255 todalared src 192.168.1.0/255.255.255.0

A continuacin procedemos a aplicar la regla de control de acceso: http_access allow todalared Habiendo hecho lo anterior, la zona de regla de control de acceso debera quedar ms o menos de este modo: http_access allow localhost http_access allow redlocal http_access deny all PARA LA CONFIGURARION EN ESTE PROYECTO SE REALIZO LO SIGUIENTE http_port 3128 hierachy_stoplist cgi-bin? Acl QUERY url path_regex cgi-bin \? No_cache deny QUERY Cache_mem 8 MB Cache_swap_low 90 Cache_swap_high 95 Maximum_object_size 4096 KB Minumum_object_size 20 KB Cache_dir ufs /var/spool/squid 10016 256 Cache_access_log/var/squid/access.log Cache_access_log/var/squid/chache.log Cache_store_log/var/squid/store.log ftp_user eder@gamboa.com auth_param basic children 5

31

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

auth_param basic real squid proxycaching web server auth_param basic credentialsttl 2 hours refresh_pattern ftp: 1440 20% 1008 refresh_pattern gopher: 1440 0% 1440 refresh_pattern. 0 20% 4320

Acl redlocal src 172.16.0.0/255.255.0.0 Acl salida dstdomain /etc/squid/sitiospermitidos Acl all 0.0.0.0/0.0.0.0 Acl manager proto cache_object Acl localhost src 172.16.0.0/255.255.0.0 Acl to_localhost dst 127.0.0.0/8 Acl ssl_ports por 443 563 Acl CONNECT method CONNECT Acl safe_ports port 80 #http Acl safe_ports port 21 #ftp Acl safe_ports port 443 #https http_access allow manager localhost http_access deny !salida http_access deny manager http_access deny !safe_ports http_access deny CONNECT !SSL_ports http_access allow redlocal http_access allow localhost http_access deny all http_reply_access allow all icp_access allow all httpd_accel_port 80 httpd_accel_with_proxy on coredump_dir /var/spool/squid

32

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

CONFIGURACION DEL SERVICIO DE FIREWALL (IPTABLE) Un firewall es un servicio que se puede ejecutar a travs de un hardware o a travs de un cdigo como lo es iptables. Con la implementacin de este servicio se logra asegurar la red negando el acceso a algunos puertos y dejando abiertos otros para el funcionamiento de los servicios de red. INICIANDO IPTABLE

33

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

COMPROBANDO LOS PUERTOS QUE ESTAN ABIERTOS PARA LOS SERVICIOS DE LA RED

34

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

SQUID (restriccin): aplicando este servicio evitamos que se acceda a sitios no permitidos a la red INICIANDO EL SERVIDOR PROXY (SQUID) DESDE EL SERVIDOR

35

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

Aplicando el proxy en el navegador firefox Abrir el navegador / herramienta / opciones / avanzado / red/ configuracin /proxy manual y colocar el nombre del dominio y el puerto del proxy

Navegando por un sitio web permitido (www.hotmail.com ) en la lista de sitios para navegar

36

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA Navegando por un sitio web (www.hotmail.com ) que no est permitido en la lista de sitios

37

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

CAPITULO IV

4.1CRONOGRAMA

NOVIEMBR E ACTIVIDAD S em an a

DICIEMBRE Semana

ENERO Semana

FEBRERO Semana

1 2 Planeacin Recoleccin De La Informacin Clasificacin De La Informacin Anlisis De La Situacin Actual Presentacin Del Anteproyecto Revisin Del Anteproyecto Correccin De Errores Del Anteproyecto Diseo Del Proyecto Implementacin Del Proyecto Ejecucin Del Proyecto Presentacin Del Proyecto

38

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

4.2 RESULTADOS

Luego de implementar y configurar el servidor proxy e instalar los protocolos de seguridad como son: IPTABLES, reglas de control de acceso, podemos ver que es posible ejercer un control en el acceso a internet desde ciertos equipos. Los equipos que pueden ingresar a internet tienen acceso restringidos a pginas que no benefician en nada el rendimiento de la empresa. Tanto gerente como empleados entienden la importancia de tener un control en el rea de sistemas de la empresa puesto que hoy en da es fcil adquirir un malware (virus, gusano, troyano) Adems de todo se obtiene un sistema informtico seguro, confiable y controlado a bajo costo si lo comparamos con el precio que se pagara por perdida de la informacin de la empresa. La satisfaccin de los usuarios de estos servicios es la mayor recompensa, se est demostrando y poniendo en prctica el resultado de una carrera tan importante como es tecnologa en informtica.

39

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

4.3 Ventajas:

Con la implementacin de estos servicios en la red LAN obtenemos varios beneficios tanto del punto de vista tecnolgico como administrativo, a continuacin unas de las ms relevantes Trabajar con software libre como es LINUX permite a la empresa ahorrarse dinero en licencias de funcionamiento e instalacin. El servidor puede trabajar en red con otros S.O como Windows con configuraciones muy fciles de hacer y no necesita de grandes recursos de hardware. Facilidad en la configuracin e instalacin, haciendo posible que un personal medianamente con conocimientos en informtica pueda operar estas polticas de seguridad.

Desventajas:

Entre las desventajas a la hora de implementar estos servicios tenemos: En comparacin con Windows, Linux no es un sistema operativo amigable que interactue con el usuario Su facilidad para ser operado puede atraer a curiosos que quieran hacker el servidor mediante ataques para desestabilizar el funcionamiento de este La falta de personal capacitado en sistemas en la empresa no permite asignar la administracin de los servicios a alguien en especial.

40

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

CAPITULO V

5. RECOMENDACIONES

Analizar e identificar los posibles riesgos que se puede presentar en internet y que consecuencias podran traer para el desarrollo del trabajo en la empresa el hecho de que uno o varios de sus equipo este fuera de servicio por determinado tiempo lo que provocara perdida de la informacin temporal o definitivamente. Contratar de manera permanente alguien encargado de la funcionalidad de la red que dedique todo su tiempo de trabajo a velar por la seguridad de la red, que realice constantes chequeos del trafico de paquetes desde y hacia donde se dirigen. Realizar mantenimientos preventivos peridicamente a los equipos que conforman la red LAN en la empresa, esto para facilitar el trabajo de encontrar aplicaciones maliciosas (malware, spam, etc.) que pudieran poner en riesgo la seguridad de la informacin Realizar copias de seguridad diariamente de la informacin critica de la empresa, en caso de un ataque externo o interno. Implementar el uso de sesiones y lista de acceso para saber quin y en qu momento acceden a internet.

41

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

5.1 CONCLUSIN

Para terminar, es necesario tener en cuenta las polticas de seguridad informtica a la hora de instalar una red LAN en la empresa, el uso indiscriminado de internet al interior de la empresa no solo pone en riesgo la informacin que se encuentra almacenada en estos equipos y la estabilidad de la empresa, sino que tambin genera prdida de tiempo y desgaste del recurso que como consecuencia tiene para la organizacin un gasto mayor al previsto. El propsito de este proyecto es reducir notablemente el riesgo que corre la informacin vital de una empresa al estar almacenada en equipos que no cuentan con protocolos de seguridad. Mediante la instalacin de un servidor proxy, una lista de control de acceso se le da un mayor control a la red LAN. El mejor protocolo de seguridad que se puede tener en una empresa es el de socializar con los empleados polticas de seguridad bsicas que sean fcil de explicar y sobre todo de entender que se basen ms en los hechos que en los conceptos, dado que son los empleados quien operan estos sistemas de comunicacin son el factor principal en esta red de comunicaciones.

42

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

CAPITULO VI

6. GLOSARIO A continuacin se dar a conocer el significado de la variedad de trminos tecnolgicos vistos, con el fin de ofrecerles a ustedes la mayor compresin posible del contenido de este documento.

INTERNET: serie de redes locales, regionales, nacionales e internacionales enlazadas entre s, unidas usando TCP/IP. Internet une muchos gobiernos, universidades y centro de investigaciones. Proporcionan E-mail, login remotos y servicios de transferencia de archivos TCP/IP: transmissin control protocol (TCP o protocolo de control de trasmisin) e internet protocol (IP o protocolo de internet) son los protocolos normales en entornos UNIX. Casi siempre se implementan juntos y se denomina TCP/IP PROTOCOL: (protocolo) cualquier mtodo normalizado de comunicarse en una red PORT (puerto): el conector fsico de un dispositivo que permite hacer la conexin SERVER (servidor): ordenador que proporciona recursos para ser compartidos en red, como archivos (servidor de fichero) o terminales (servidor de terminales) CLIENTE: es una aplicacin informtica que se utiliza para acceder a los servicios que ofrece un servidor, normalmente a travs de una red. FIRMWARE: programa alterables en almacenamiento semipermanente, eje. Algn tipo de memoria solo de lectura o reprogramable (como la memoria flash) CONSOL (CONSOLA): el terminal usado para configurar dispositivos de red en el momento de arranque (encendido) HOST (SERVIDOR): generalmente un nodo es una red que puede usarse interactivamente, es decir haciendo log-in

43

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

LAN: local rea network o red de rea local. Sistema de comunicaciones de datos que consisten en un grupo de ordenadores interconectados, compartiendo aplicaciones, datos y perifrico. El rea geogrfica normalmente es un edificio o grupo de edificios. NETWORK (RED): sistema de ordenadores interconectados que pueden comunicarse entre si y compartir archivos, datos y recursos NETWORK ADDRESS (DIRECCION DE RED): cada nodo en una red tiene una o ms direcciones a l asociadas e incluye por lo menos una direccin hardware fija como ae-34-23b-1d-54-f2 asignada por el fabricante del dispositivo. La mayora de los nodos tambin tiene direcciones especificas de cada protocolo, asignadas por el administrador de red NETWORK MANAGEMENT (DIRECCION DE RED): servicios administrativos para gestionar la red, incluyendo la configuracin y puesta a punto, mantenimiento operativo de la red, supervisin de las prestaciones de la red, y diagnosis de problemas de la red BRIDGE (PUENTE): dispositivo de red que conecta dos LANs y remite o filtra paquetes de datos entre ella, segn su direccin de destino. Los puentes operan al nivel de alcance de datos (o capa Mac) del modelo de referencia OSI, y es trasparente a los protocolos y a los dispositivos de niveles ms altos como los routers. BROADBAN NETWORK (red de banda ancha): red que utiliza mltiples frecuencias portadoras para trasmitir seales multiplexadas en un solo cable. Varias redes pueden coexistir en un solo cable sin interferir entre ellas

44

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

7. BIBLIOGRAFA

http://www.linuxparatodos.net Citado 15/01/2012 http://es.wikipedia.org/wiki Citado 15/01/2012 http://es.kioskea.net/contents/internet/dhcp.php3 Citado 15/01/2012 http://www.pello.info/filez/firewall/iptables.html Citado 15/01/2012 http://www.masadelante.com/faqs/lan Citado 20/01/2012 http://www.intercambiosvirtuales.org/ Citado 25/01/2012 http://es.scribd.com/carlos_villarejo/d/57030275-La-Inseguridad-a-vs-La-Administracion-deRiesgos-Inteligente Citado 25/01/2012

45

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

8. ANEXOS

CONFIGURACION DEL SERVICIO DEL DNS:

Esquema de conexin

C)"e%*e +"%#$,172.16.20.20(16

Se !"#$ L"%&' 172.16.1.1(16

CONFIGURACIN DEL SERVIDOR La siguiente es la informacin que utilizaremos para la configuracin: Nombre del equipo Dominio Direccin IP Mascara de sub-red DNS Primario redes midominio.com 172.16.1.1 255.255.0.0 172.16.1.1

CONFIGURACION DEL CLIENTE Direccin IP Mascara de sub-red DNS Primario 172.16.20.20 255.255.0.0 172.16.1.1

46

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

Para el desarrollo de esta configuracin debemos tener desactivado el firewall del servidor y el servicio de la red inicializado completamente, para esto utilizamos el siguiente comando:

Service iptables stop Service network restart La configuracin de los servicios puede hacerse sobre la consola del servidor o desde una conexin remota utilizando una aplicacin llamada SSH. Lo primero que debemos garantizar y confirmar es la conectividad que debe existir entre el cliente y el servidor. Los siguientes son los pasos y/o recomendaciones que debemos tener en cuenta: Empezamos pro revisar la configuracin del archivo etc/hosts, el cual debe tener como mnimo el siguiente formato: 127.0.0.1 172.16.1.1 localhost.localdomain localhost alias.midominio.com alias

En segundo lugar, creamos la zona o el domino sobre el servidor DNS, para esto utilizamos el archivo etc/named.conf. el archivo debe quedar de la siguiente manera Es necesario modificar las lneas para que queden de la siguiente manera: Options { Listen-on port 53 {127.0.0.1; 172.16.1.1;} Listen-on-v6 port 53 {::1;} Directory /var/named; Dump-file /var/named/data/cache_dump.db; Statistics-file /var/named/date/named_mem_stats.txt; Memstatistics-file /var/named/datenamed_mem_stats.txt; Allow-query {any; }; Recursin yes; };

47

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

Luego insertamos las siguientes configuraciones, justo antes de la ltima lnea del archivo. Este debe quedar de la siguiente maneta: Zonemidominio.com IN { Type master; File midominio.com.zone; Allow-update {none;}; }; Include/etc/named.rfc1912.zones; Posteriormente creamos el archivo /var/named/midominio.com.zone. El nombre de este archivo est determinado por la configuracin del archivo del punto anterior. $TTL 86400 @ IN SOA alias.midominio.com.rott.midominio.com. ( 01;serial 3600 ; refresh (1 hour) 600 ; retry (10 minutes) 86400 ; expire (1 day) 3600 ; mnimum (1 hour) ) @ IN NS dns @IN MX 10 mail @ IN A 172.16.1.1 Alias IN A 172.16.1.1 www IN CNAME alias Una vez tengamos los archivos listos, es necesario reiniciar el servicio de DNS. Podemos utilizar el comando:Service named restart, si todo est bien configurado la respuesta debe ser similar a la siguiente: PARANDO NAMED: [OK] INICIANDO NAMED: [OK]

Si la respuesta es diferente a OK, es necesario revisar la configuracin de los archivos hosts, named.conf, midominio.com.zone. Para probar la resolucin de nombres localmente utilizamos el siguiente comando: nslookup elprofe.com, si todo est bien la respuesta del servicio debe ser la direccin IP, de la siguiente manera:

48

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

[root@midominio~] # Nslookup mi dominio.com Server: 172.16.1.1 Address: 172.16.1.1#53 Name: elprofe.com Address: 172.16.1.1 Igualmente debemos realizar esta comprobacin desde el equipo cliente Ahora para probar el servidor WEB, debemos tener un archivo index.html en la carpeta /var/www/html. Igualmente debemos iniciar el servicio de navegacin utilizando el comando Service http start desde el equipo cliente. Abrimos el navegador de internet y en la barra de direcciones escribimos http://www.elprofe.com. Debe abrir la pgina que hemos creado para este servidor. CONFIGURACION DEL DHCP 1. Se debe hacer la instalacin del programa que permita prestar este servicio. Utilice la herramienta rpm copiando el archivo dhcp-4.0.014.fc9.i386.rpm carpeta del servidor. O descrguelo desde internet con el comando yum y install dhcp. 2. Debemos hacer las modificaciones del caso al archivo dhcpd.conf. las modificaciones depende de la configuracin TCP/IP que este utilizando. 3. Reiniciar el servicio utilizando el siguente comando Service dhcpd restart.

4. Desde un computador cliente, la configuracin de TCP/IP debe estar establecida en forma automtica.

5. Puede hacer uso de lso siguientes comando (desde el smbolo de sistemas) en el computador cliente para hacer uso del servidor de DHCP:

49

UNIVERSIDAD DEL PACIFICO PROGRAMA DE TECNOLOGIA EN INFORMATICA DIPLOMADO DE SEGURIDAD INFORMATICA

a. IPCONFIG /RELEASE libera cualquier informacin que posea el computador b. IPCONFIG /RENEW solicita envi de informacin al servidor c. IPCONFIG /all para ver la informacin que tiene el computador

A continuacin hay una breve explicacin de las lneas ms importante del archivo dhcpd.conf Lnea Ddns-update-style interim; Ignore client-updates; Subnet 172.16.0.0 netmask 255.255.0.0{ Range 172.16.80.1 172.16.80.200; Default-lease-time 120; descripcin

Segmento de la red al cual se le entregara la informacin Rango de la direccin a entregar Vigencia de la informacin en los clientes, cunto tiempo (en segundo) dura la informacin del cliente Puerta d elnace

Mas-lease-time 120; Option routers 172.16.1.1; Option ip-forwarding off; Option broadcast-address 172.16.255.255; Option subnet-mask 255.255.0.0; Option domain-name-servers 190.6.172.61; }

Mascara de sub-red a entregar Servicio de DNS a entregar

50

You might also like

- Monitorización de Redes Con ZabbixDocument15 pagesMonitorización de Redes Con Zabbixinge21joseNo ratings yet

- Ciberseguridad para empresas: Conoce a tu enemigoDocument34 pagesCiberseguridad para empresas: Conoce a tu enemigoCIRO DUSSANNo ratings yet

- Lab SANSDocument4 pagesLab SANSIvan Ivan'sNo ratings yet

- Manual de Instalación de SQL Server 2012Document22 pagesManual de Instalación de SQL Server 2012daniiel1230% (1)

- Configuración Básica de Switch de CiscoDocument42 pagesConfiguración Básica de Switch de CiscoXabier Endika LopezNo ratings yet

- 3.2.3.6 LABORATORIO RESUELTO MCabDocument3 pages3.2.3.6 LABORATORIO RESUELTO MCabMauricio Caballero RamirezNo ratings yet

- Cuestionario Evaluacion Cisco Ccna 1 y 2Document6 pagesCuestionario Evaluacion Cisco Ccna 1 y 2Sergio Checho OrtizNo ratings yet

- Propuesta - Procedimiento de Gestión de Incidentes de SeguridadDocument2 pagesPropuesta - Procedimiento de Gestión de Incidentes de SeguridadLuis GonzalezNo ratings yet

- CCNA Practice Certification ExamDocument58 pagesCCNA Practice Certification Examezev_1100% (1)

- Proyecto Final VSLMDocument21 pagesProyecto Final VSLMJUAND SEBASTIAN MACHADO DIAZNo ratings yet

- Practica Regularizacion 5.5.1Document15 pagesPractica Regularizacion 5.5.1bobitesiNo ratings yet

- FortiGate Sec 01 Introduction OL - EsDocument52 pagesFortiGate Sec 01 Introduction OL - EsaldogodoyNo ratings yet

- 50 Conceptos de VMwareDocument4 pages50 Conceptos de VMwareeserranosNo ratings yet

- Chuleta de ConfiguracionesDocument3 pagesChuleta de ConfiguracionesakinramirezNo ratings yet

- Vulnerabilidad de Redes Inalámbricas Estándar 802Document4 pagesVulnerabilidad de Redes Inalámbricas Estándar 802burby87No ratings yet

- Seguridad para WIFI en Campus UniversitarioDocument12 pagesSeguridad para WIFI en Campus UniversitarioLuis LópezNo ratings yet

- ProyectoDocument17 pagesProyectoOlivero Ortega PaulinaNo ratings yet

- IMPLEMENTACIÓN Proxy FirewallDocument88 pagesIMPLEMENTACIÓN Proxy Firewallsvponce_12100% (1)

- Configuracion Ipsec Implementando Protocolo ESP en Modo TransporteDocument9 pagesConfiguracion Ipsec Implementando Protocolo ESP en Modo TransporteHuguinho83No ratings yet

- Protección de Protocolos de EnrutamientoDocument12 pagesProtección de Protocolos de EnrutamientoHarol DíazNo ratings yet

- Examen 2 Ccna3Document6 pagesExamen 2 Ccna3meybl1283No ratings yet

- Criterios de diseño del centro de datos UD-O&MDocument6 pagesCriterios de diseño del centro de datos UD-O&MJairo Ceballos100% (1)

- Comandos Ccna 12c 2 y 3 v5 Rs PDFDocument22 pagesComandos Ccna 12c 2 y 3 v5 Rs PDFAndres Gil100% (1)

- Reforzando seguridad router CiscoDocument7 pagesReforzando seguridad router CiscoKattán EsminNo ratings yet

- Taller de Redes IIDocument76 pagesTaller de Redes IINacho Nal GeographicNo ratings yet

- Requerimientos Safetica.Document4 pagesRequerimientos Safetica.Daniel Garzón100% (1)

- Taller Wireshark Ataque y Contramedidas Arp-Spoofing Usando Ettercap y Arpwatch PDFDocument16 pagesTaller Wireshark Ataque y Contramedidas Arp-Spoofing Usando Ettercap y Arpwatch PDFheavymezaNo ratings yet

- CCN-STIC-647B Configuracion Equipos Red Aruba para Entornos WiFiDocument95 pagesCCN-STIC-647B Configuracion Equipos Red Aruba para Entornos WiFiRubén FernándezNo ratings yet

- Manual Pico Neo - Guía Simple para Utilizar Las Gafas VR de PicoDocument12 pagesManual Pico Neo - Guía Simple para Utilizar Las Gafas VR de PicobetxegoenaNo ratings yet

- Técnicas de Seguridad PDFDocument8 pagesTécnicas de Seguridad PDFJesus AguileraNo ratings yet

- Hardening Linux OSDocument2 pagesHardening Linux OSAlex RosadoNo ratings yet

- VPN IPsec Cisco - MikrotikDocument12 pagesVPN IPsec Cisco - MikrotikpepitolavoeNo ratings yet

- Check Point Security Administration R77Document14 pagesCheck Point Security Administration R77Vargas Mateito ChuyNo ratings yet

- Configura dispositivos y alterna entre modos de simulación y tiempo real en Packet TracerDocument16 pagesConfigura dispositivos y alterna entre modos de simulación y tiempo real en Packet TracerEduar AristiNo ratings yet

- NAT PresentacionDocument18 pagesNAT PresentacionSaul ZeballosNo ratings yet

- Comandos XGDocument8 pagesComandos XGIndusseg IdgNo ratings yet

- Biblia de Los Trucos para Windows e InternetDocument180 pagesBiblia de Los Trucos para Windows e Internetiohidhfihdif fgfgfgNo ratings yet

- Semestre 8 Guia-1-Informatica PDFDocument12 pagesSemestre 8 Guia-1-Informatica PDFAnthony DuranNo ratings yet

- PROYECTODocument9 pagesPROYECTOJulio CésarNo ratings yet

- VPN-Red Privada VirtualDocument13 pagesVPN-Red Privada VirtualDaniel SaNo ratings yet

- RouterDocument13 pagesRouterSeguridadArequipaNo ratings yet

- Informe Laboratorio AclDocument41 pagesInforme Laboratorio AclEdu CartagenaNo ratings yet

- Guia Auditoria CloudDocument22 pagesGuia Auditoria CloudAngelica GonzalezNo ratings yet

- Implementación Nagios-2014 PDFDocument7 pagesImplementación Nagios-2014 PDFclaudia1794No ratings yet

- MG101917 - Quinto - Laboratorio de Criptografia - ASA Firewall v2.0Document12 pagesMG101917 - Quinto - Laboratorio de Criptografia - ASA Firewall v2.0BertiloNo ratings yet

- DAOs Descentralización, seguridad y autonomía empresarialFrom EverandDAOs Descentralización, seguridad y autonomía empresarialNo ratings yet

- Asterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroFrom EverandAsterisk PBX: Aprende a crear y diseñar soluciones de telefonía IP desde ceroRating: 1 out of 5 stars1/5 (1)

- UF1876 - Atención a usuarios e instalación de aplicaciones cliente.From EverandUF1876 - Atención a usuarios e instalación de aplicaciones cliente.No ratings yet

- Auditoría de seguridad informática. IFCT0109From EverandAuditoría de seguridad informática. IFCT0109Rating: 5 out of 5 stars5/5 (1)

- Anteproyecto de GradoDocument37 pagesAnteproyecto de GradoMelvinAbreuNo ratings yet

- Articulo - PonenciaDocument12 pagesArticulo - PonenciawyespinNo ratings yet

- Tesisiii 150523160225 Lva1 App6891Document88 pagesTesisiii 150523160225 Lva1 App6891Marly MoraNo ratings yet

- Proyecto de Grado - Liliana Cújar B.Document102 pagesProyecto de Grado - Liliana Cújar B.Clemen Buitrago100% (1)

- CDMIST107Document146 pagesCDMIST107Rodolfo luis conde villamilNo ratings yet

- Test de Penetración Como Apoyo A La Evaluación PDFDocument5 pagesTest de Penetración Como Apoyo A La Evaluación PDFKmilo GranadosNo ratings yet

- Prevención y mantenimiento de la seguridad en redes mediante el uso de firewallsDocument14 pagesPrevención y mantenimiento de la seguridad en redes mediante el uso de firewallsNico VargasNo ratings yet

- Informe AcunetixDocument18 pagesInforme AcunetixNico EstebanNo ratings yet

- RfoG Radio Frecuencia Sobre VidrioDocument28 pagesRfoG Radio Frecuencia Sobre VidrioallainalexanderNo ratings yet

- Nucleos Toroidales PDFDocument4 pagesNucleos Toroidales PDFallainalexanderNo ratings yet

- rfc6349 WP Tfs TM Es PDFDocument8 pagesrfc6349 WP Tfs TM Es PDFallainalexanderNo ratings yet

- LTE WhitepaperDocument10 pagesLTE WhitepaperallainalexanderNo ratings yet

- Exfo Webinar Dispersion 83507 PDFDocument46 pagesExfo Webinar Dispersion 83507 PDFallainalexanderNo ratings yet

- Origen y Partes Del Revolver y PistolaDocument3 pagesOrigen y Partes Del Revolver y PistolaGustavo Olavarria100% (1)

- Comas AguaDocument52 pagesComas AguaallainalexanderNo ratings yet

- Celdas ElectroquimicasDocument84 pagesCeldas ElectroquimicasRoberto MejiaNo ratings yet

- Tema 8 SER2011-Parte 1Document55 pagesTema 8 SER2011-Parte 1allainalexanderNo ratings yet

- A0857EDocument51 pagesA0857Evane998No ratings yet

- Intro - Lte PDFDocument26 pagesIntro - Lte PDFAngel Naula ZhongorNo ratings yet

- MANUAL ClearOS Enterprise.Document18 pagesMANUAL ClearOS Enterprise.Carlos GrandeNo ratings yet

- Manual Jana ServerDocument20 pagesManual Jana ServerTecnologia Educativa Al Alcance de TodosNo ratings yet

- Squid y Las Listas de Control de Acceso (ACL)Document6 pagesSquid y Las Listas de Control de Acceso (ACL)Christian CamposNo ratings yet

- Seguridad redes e InternetDocument21 pagesSeguridad redes e InternetRodrigo BerdasqueraNo ratings yet

- Unad PDFDocument32 pagesUnad PDFjorge beltran beltranNo ratings yet

- Re DesDocument217 pagesRe DesfirefoxaNo ratings yet

- Seguridad PerimetralDocument56 pagesSeguridad PerimetralJuan IzquierdoNo ratings yet

- HotSpot Con MikroTik RouterOS Version YouTube PDFDocument30 pagesHotSpot Con MikroTik RouterOS Version YouTube PDFIgnacio AlfaroNo ratings yet

- FORTINET-DocumentoDescriptivo FortiGate-2016Document95 pagesFORTINET-DocumentoDescriptivo FortiGate-2016Din CessareNo ratings yet

- 2G1112A - Site Readyness - EspDocument12 pages2G1112A - Site Readyness - EspjoseNo ratings yet

- Practica 2. Proxy Con IptablesDocument12 pagesPractica 2. Proxy Con IptablesSoniaFernandezSapenaNo ratings yet

- Unidad 5 Actividad 1 El InternetDocument2 pagesUnidad 5 Actividad 1 El InternetirlandisNo ratings yet

- Como Configurar HTTP Custom para Tener Internet en AndroidDocument4 pagesComo Configurar HTTP Custom para Tener Internet en Androidtunga75% (4)

- Config Servidores, Proxy y VPNDocument36 pagesConfig Servidores, Proxy y VPNOscarNacionalNo ratings yet

- Tipos de Nos y Servidores Desarrollo de ActividadDocument15 pagesTipos de Nos y Servidores Desarrollo de ActividadJhon Quispe GonzaloNo ratings yet

- Soporte Técnico Sedapal Tablas Incidencias SolucionesDocument23 pagesSoporte Técnico Sedapal Tablas Incidencias SolucionesYefersson Carrillo AngelesNo ratings yet

- Guia Paso MikrotikDocument17 pagesGuia Paso MikrotikFelipe Vega0% (1)

- SeguridadDocument190 pagesSeguridadtomazruizNo ratings yet

- PDF Auto PagableDocument22 pagesPDF Auto PagableSantiago OviedoNo ratings yet

- Plan de ContingenciaDocument15 pagesPlan de Contingenciaalex18cNo ratings yet

- Manual Lexmark MX521ADFDocument253 pagesManual Lexmark MX521ADFMartinGervacioNo ratings yet

- Folleto, Hipervinculos y Tablas de ContenidoDocument3 pagesFolleto, Hipervinculos y Tablas de ContenidoJorge MartinezNo ratings yet

- Manual de Usuario - Internet Download ManagerDocument30 pagesManual de Usuario - Internet Download ManagerGennaroNo ratings yet

- M1 LabsDocument339 pagesM1 LabsjoinmckayNo ratings yet

- 2 - Hacking Ético de Sistemas y Aplicaciones WebDocument19 pages2 - Hacking Ético de Sistemas y Aplicaciones WebKatherine RojasNo ratings yet

- Guía uso dominios acensDocument19 pagesGuía uso dominios acensEric PastorNo ratings yet

- Puertos TCP Y UDPDocument21 pagesPuertos TCP Y UDPalbertoavila77No ratings yet

- Bloquear UltrasurfDocument1 pageBloquear UltrasurfE Ricardo Claudio IngaNo ratings yet

- Reporte de Instalación de VirtualBox y UbuntuServerDocument21 pagesReporte de Instalación de VirtualBox y UbuntuServerEmmanuel sosaNo ratings yet

- Mexmasi08 Act1Document3 pagesMexmasi08 Act1Geiner SalgadoNo ratings yet