Professional Documents

Culture Documents

Soluciones - Perimetrales - Seguridad Perimetral Con Firewalls en Zentyal - 38110

Uploaded by

lared38110Original Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Soluciones - Perimetrales - Seguridad Perimetral Con Firewalls en Zentyal - 38110

Uploaded by

lared38110Copyright:

Available Formats

SOLUCIONES PERIMETRALES_PLAN DE SEGURIDAD DE LA INFORMACIN SEGURIDAD PERIMETRAL CON FIREWALLS EN ZENTYAL

ERIKA STEPHANY FRANCO ORTEGA GRUPO: 38110

INSTRUCTOR ANDRES MAURICIO ORTIZ MORALES

CENTRO DE SERVICIOS Y GESTIN EMPRESARIAL GESTION DE LA SEGURIDAD EN LA RED MEDELLN SENA 2011

CONTENIDO

INTRODUCCIN 1. OBJETIVOS 1.1 Objetivo General 1.2 Objetivo Especfico 2. DIAGRAMA LGICO DE RED 3. MARCO TERICO 4. SEGURIDAD PERIMETRAL CON FIREWALLS EN ZENTYAL 4.1 Configuracin de las Interfaces de Red 4.2 Direccionamiento de las Interfaces de Red activas 4.3 Configuracin de los Objetos 4.4 Servicios de Red 4.5 Reglas de Filtrado 4.5.1 Reglas de filtrado desde las redes externas a Zentyal 4.5.2 Reglas de filtrado desde las redes internas a Zentyal 4.5.3 Pruebas para filtros de redes externas e internas a Zentyal 4.5.4 Reglas de filtrado para las redes internas 4.5.5.Pruebas para filtros entre redes internas 4.5.6 Reglas de redes internas hacia Internet 4.5.7 Pruebas de conectividad redes internas a redes externas 4.5.8 Redireccin de puertos 4.5.9 Pruebas de conectividad para Redireccin de puertos 4.6 Acceso a los Servicios ZENTYAL - RED_DMZ CONCLUSIONES BIBLIOGRAFIA

INTRODUCCIN

La seguridad perimetral se define como la correcta implementacin de los equipos de seguridad que controlan y protegen todo el trfico de entrada y salida entre todos los puntos de conexin o el permetro de la red a travs de una correcta definicin de las polticas de seguridad y una buena configuracin de los dispositivos de proteccin. La solucin de Seguridad Perimetral protege a las redes de las amenazas tales como Hackers, ataques de Negacin de Servicio (Denied of Service DoS), Malware, Spam, contenido malicioso en correos y Pginas Web en diferentes medios y puntos de conexin o permetro de la red organizacional. El objetivo principal de la realizacin de este trabajo es con el fin de implementar uno de os tipos de Soluciones Perimetrales, aplicables dentro de un entorno real, como lo es el FIREWALL buscando en esencia fomentar y propiciar la seguridad del ambiente productivo en las conexiones de Red e Internet (Filtro del trafico de entrad y salida hacia Internet desde la Red de Confianza (LAN)) Cabe resaltar que para su correcta elaboracin, desarrollo e implementacin se hizo uso de diferentes herramientas y aplicaciones (Software) para facilitar dicho proceso como lo es la distribucin de firewalls por software tales denominada ZENTYAL; los cuales a su vez permiten configurar eficazmente otras soluciones perimetrales como PROXY y VPN para tener bajo un mismo sistema todas las implementaciones de seguridad. Se realiz con la mayor creatividad e inters posible para que el lector lo disfrute completamente.

1. OBJETIVOS

1.1 Objetivo General Definir las polticas, normas, tcnicas y procedimientos de seguridad de la red, aplicando estndares y normas internacionales de seguridad vigentes, para el aseguramiento de la informacin y la red, utilizando herramientas tecnolgicas, para realizar el diseo de un Firewall de red.

1.2 Objetivos Especficos Configurar el hardware, el software y aplicar los procedimientos de seguridad, de acuerdo con el diseo establecido, garantizando el aseguramiento de la informacin y de la red, para implementar filtros de entrada y salida hacia la Red Local. Identificar las vulnerabilidades y ataques de la red de cmputo a travs de tcnicas y herramientas que permitan realizar el anlisis de riesgos y garantizar el funcionamiento de la red conforme con las pautas especificadas en el proceso de aprendizaje. Realizar procedimientos para la revisin y seguimiento de registro de eventos, en los equipos firewalls, servidores y estaciones de trabajo mediante herramientas y tcnicas que permitan determinar eventos que alteran el estado de la seguridad de la red, para tener control de la integridad del sistema.

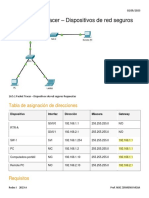

2. DIAGRAMA LGICO DE RED

ETH1 ETH2

ETH0

3. MARCO TERICO

FIREWALL: Tambin conocidos como cortafuegos pueden ser dispositivos fsicos o software que cumple funciones de filtrado de paquetes en un computador (firewall personal) o en una red (Firewall de Red). Existen firewalls stateless y statefull siendo su principal diferencia el manejo de tablas dinmicas en memoria que logran asociar conexiones establecidas entre los nodos de una red. Generalmente los firewalls funcionan en la capa 3, 4 y 5 del modelo OSI, permitiendo filtrar direcciones IP, protocolos y puertos, como tambin conexiones establecidas o por establecerse con cualquiera de estos servicios. Una caracterstica de los firewalls ms comunes es que los mismos no soportan el anlisis de datos, por lo tanto no ser posible identificar el contenido de los paquetes que cruzan una red, para esto es necesario tener firewalls a nivel de aplicaciones (PROXY), ejemplos de estos son los WAF (Web Firewall Application) que no son ms que filtros a nivel de HTTP para evitar que los sistemas Web sean atacados. ZENTYAL: Es un servidor de red unificado de cdigo abierto (Plataforma de red unificada) para las PYMEs (Pequeas y medianas empresas) el cual puede actuar gestionando la infraestructura de red, como puerta de enlace a Internet (Gateway), gestionando las amenazas de seguridad a partir de la configuracin de Soluciones Perimetrales (Firewall, Proxy, VPNs e IDS)), como servidor de oficina, como servidor de comunicaciones unificadas o una combinacin de estas. Adems, Zentyal incluye un marco de desarrollo (Framework) para facilitar el desarrollo de nuevos servicios basados en Unix. UTM (Gestin Unificada de Amenazas): Describe los cortafuegos de red que engloban mltiples funcionalidades en una misma mquina. Algunas de las funcionalidades que puede incluir UDP, VPN, Antispam, Antiphishing, Antispyware, Filtro de contenidos, Antivirus, Deteccin/Prevencin de Intrusos (IDS/IPS). Se trata de un cortafuegos a nivel de capa de aplicacin que pueden trabajar de dos modos: Modo Proxy: Hacen uso de los Servidores Proxy para procesar y redirigir todo el trfico interno. Modo Transparente: No redirigen ningn paquete que pase por la lnea, simplemente lo procesan y tienen la capacidad de analizar en tiempo real el trfico. Este modo requiere de unas altas prestaciones hardware. CA (Certification Authority, Autoridad de certificacin): Es una entidad de confianza, responsable de emitir y revocar los certificados digitales, utilizados en la firma electrnica, para lo cual se emplea la criptografa de clave pblica para validar su nivel de confianza y el de sus certificados firmados. La CA por s misma o mediante la intervencin de una Autoridad de Registro, verifica la identidad del solicitante de un certificado antes de su expedicin o, en caso de certificados expedidos con la condicin de revocados, elimina la revocacin de los certificados al comprobar dicha identidad. Los certificados son

documentos que recogen ciertos datos de su titular y su clave pblica y estn firmados electrnicamente por la Autoridad de Certificacin utilizando su clave privada. La Autoridad de Certificacin es un tipo particular de Prestador de Servicios de Certificacin que legitima ante los terceros que confan en sus certificados la relacin entre la identidad de un usuario y su clave pblica. La confianza de los usuarios en la CA es importante para el funcionamiento del servicio y justifica la filosofa de su empleo, pero no existe un procedimiento normalizado para demostrar que una CA merece dicha confianza. Certificado Revocado: Es un certificado que no es vlido aunque se emplee dentro de su perodo de vigencia. Un certificado revocado tiene la condicin de suspendido si su vigencia puede restablecerse en determinadas condiciones.

4. SEGURIDAD PERIMETRAL CON FIREWALLS EN LA DISTRIBUCIN ZENTYAL

Para la configuracin e implementacin de un Servidor Firewall a travs de la Distribucin Zentyal se utilizarn dos mquinas virtuales que cumplirn la funcin de Red LAN y DMZ; y una de las mquinas reales en la red por DHCP la cual permitir la salida a Internet (Red WAN). La mquina que correr bajo el sistema Zentyal ser un intermediario entre las tres redes por lo que poseer tres interfaces, dos por Red Interna para las redes LAN y DMZ y una por Adaptador puente que ser la Puerta de enlace para salir a Internet. La red DMZ cuenta con diferentes servicios de red como SMTP FTP, DNS, POP3, IMAP, HTTP, HTTPS y SSH los cuales sern publicados a la red interna por medio de su IP privada y a la red externa por una IP pblica. Por su parte, la red LAN nicamente cuenta con tres servicios internos: HTTP, HTTPS y FTP. 4.1 Configuracin de las Interfaces de Red Como primer paso, ya instalado el Sistema de Zentyal, nos dirigimos a verificar la configuracin de los adaptadores de red en la Mquina Zentyal los cuales deben estar asociados con cada una de las redes (LAN y DMZ) de acuerdo a su nombre para que haya un puente entre ambas y el trfico vaya dirigido directamente a dicha interfaz. Para la red LAN la interfaz recibir el nombre de intnet-lan, la Red DMZ, intnet-dmz y la WAN eth2. NOTA: El nombre de las interfaces tanto para la red LAN y DMZ varian ya que son interfaces virtuales propias del Virtualizador (Virtual Box).

El Adaptador 3 al ser configurado en modo Adaptador puente (Bridge) estar directamente conectado a la Red WAN.

Luego de verificar los tres adaptadores de red en Zentyal, nos dirigimos a configurarlos en las mquinas virtuales LAN y DMZ; ambos adaptadores de red deben ubicarse en el mismo nmero de adaptador para que la conexin se encuentre correcta. En el Adaptador 1 debe estar directamente conectada la interfaz intnet-dmz y en el Adaptador 2 la interfaz intnet-lan.

4.2 Direccionamiento de las Interfaces de Red activas Iniciamos sesin desde el administrador de Zentyal para comenzar con la configuracin del Servidor Firewall. Ingresamos el login correspondiente especificado en la instalacin del Servidor y damos clic en Entrar.

Procedemos a realizar la configuracin de las Interfaces de Red para el Servidor, la cual permitir la conectividad entre las mquinas virtuales, Internet y el propio Zentyal. Nos dirigimos al Men principal y damos clic en la pestaa Red Interfaces.

Estando all procedemos a indicar las respectivas direcciones IP (Puerta de enlace de las mquinas directamente conectadas a Zentyal) para las tres interfaces. En la primer interfaz (eth0) estar conectada la Red DMZ, su Mtodo ser Esttico y agregamos la Direccin correspondiente (192.168.150.1/24). Damos clic en Cambiar.

Ahora continuamos con la interfaz eth1 que se encuentra asociada a la Red LAN; igualmente ser Esttica y tendr una direccin IP especifica (192.168.188.1/24). Seleccionamos el botn Cambiar.

En la interfaz eth2 configuraremos la salida a Internet (Red WAN) por lo que el Mtodo deber ser por DHCP y para indicar que el enlace es externo seleccionamos la opcin Externo (WAN) para que dicho Servidor la reconozca de este modo. Damos clic en Cambiar.

Procedemos a guardar los cambios efectuados dando clic en la pestaa de color rojo ubicada en la parte superior derecha de la pgina (Guardar cambios). Inmediatamente nos aparece un mensaje indicando algunos mdulos que no se encuentran activos. Damos clic en Guardar.

Esperamos que los mdulos de red (network) se guarden correctamente.

Ya guardados los cambios correctamente nos parecer el siguiente mensaje. Nos dirigimos a la pestaa Core Estado del mdulo.

La Configuracin del estado de los mdulos de Zentyal permite indicar cuales servicios estar activos para su funcionamiento, seleccionamos el Mdulo Firewall para habilitarlo. Guardamos los cambios y nos dirigimos a la terminal de la mquina de Zentyal.

Estando en el modo sper-usuario reiniciamos las interfaces utilizando el comando /etc/init.d/networking restart para que la interfaz eth0 que se encuentra en modo Adaptador Puente reciba direccin IP por DHCP. En este caso se puede apreciar cada uno de los paquetes respectivos para la asignacin de Direccin IP y la direccin como tal que en el paquete DHPACK proporciona dicho servicio en red (192.168.10.61/24).

A continuacin verificamos el direccionamiento de cada interfaz la cual se puede visualizar con el comando ifconfig en la mquina de Zentyal; ya cada una de la redes (LAN, DMZ y WAN) debe tener una IP dentro de su rango respectivo. La direccin asignada en estas interfaces debe estar relacionadas al Gateway (Puerta de enlace) de cada una de las mquinas pertenecientes a las redes en dicha infraestructura. RED LAN: IP: 192.168.188.7/24 GW: 192.168.188.1 RED DMZ: IP: 192.168.150.7/24 GW: 192.168.150.1 RED WAN: IP: 192.168.10.61/24 GW: 192.168.10.1

4.3 Configuracin de los Objetos Como siguiente paso, nos dirigimos nuevamente al Administrador de Zentyal e ingresamos en el men a la pestaa Objetos.

Estando all daremos clic en Aade nuevo e indicaremos el nombre de los objetos que vamos a Agregar, en este caso RED_LAN, RED_DMZ y RED_WAN.

Aadido el primer objeto, RED_LAN, nos dirigimos a configurarlo (Members) de tal forma que se encuentre asociado a la direccin IP de la Red LAN como tal. Clic en Aadir.

Al momento de dar clic en Aade nuevo, podremos identificarlo con un nombre (Name), en este caso RED_LAN y asignarle la direccin IP correspondiente.

Como podemos ver en la imagen se ha aadido un miembro al objeto RED_LAN denominado RED_LAN con una Direccin IP especfica (192.168.188.0/24). Damos clic en Objets para ir nuevamente a los Objetos.

Realizaremos nuevamente el mismo procedimiento aadiendo tanto el Objeto RED_DMZ y RED_WAN indicando sus respectivos miembros (RED_DMZ y RED_WAN) con sus direcciones de Red establecidas.

Agregamos el nombre respectivo para el miembro y su direccin 192.168.150.0/24. Damos clic en Aadir.

Verificamos que le nuevo miembro haya sido creado correctamente con cada uno de los parmetros establecidos y volvemos a la seccin de los Objetos.

Ingresamos a crear el miembro, seleccionamos el link Aade nuevo y all especificamos para la RED_WAN su direccin de red (192.168.10.0/24). Damos Aadir.

Realizado las anteriores configuraciones, como siguiente paso guardamos los cambios realizados para que se aplique correctamente al Servidor. Damos clic en la pestaa Guardar cambios.

El mensaje que se muestra nos indica que por el momento los mdulos que estamos utilizando se encuentran activos. Seleccionamos el botn Guardar para continuar con el proceso.

4.4 Servicios de Red Ahora nos dirigimos a la pestaa Servicios donde podemos ver los servicios de Red que tiene Zentyal aadidos por defecto. Para nuestro caso requerimos que otros Servicios de Red por medio de los cuales realizaremos el filtrado del trfico desde y hacia las redes externas (RED_WAN). Para aadir un nuevo servicio damos clic en Aade nuevo.

Ingresamos a la seccin para Aadir un nuevo servicio; en ella indicaremos el normbre de ste; para este caso WEB y aadimos una descripcin de forma opcional, damos Aadir.

Ya aadido dicho servicio WEB pasamos a configurarlo para indicarle algunos parmetros necesarios para su funcionamiento. Seleccionamos Aade nuevo para crear la configuracin.

Dentro de la configuracin, especificaremos el protocolo por el cual trabaja dicho servicio (TCP), el puerto de origen que en este caso es Cualquiera y el puerto de destino que es nico para su funcionamiento como Servicio d Red (80). Damos Aadir.

Como podemos observar dicha configuracin fue agregada. Nuevamente nos dirigimos a la pestaa Servicios.

Ahora aadiremos el Servicio DNS y realizamos el mismo procedimiento que con el Servicio WEB para sus configuraciones e indicacin de su Puerto nico.

A diferencia del Servicio WEB, el Servidor DNS trabaja con los protocolo TCP / UDP por lo que seleccionamos ambos; utiliza un Puerto de origen cualquiera y un Puerto de destino nico 53. Damos clic en Aadir.

Observamos que el servicio fue agregado correctamente y volvemos a Servicios.

Nos dirigimos nuevamente al link Aade nuevo para continuar agregando los Servicios de Red requeridos para el optimo desarrollo de la implementacin del Firewall.

A continuacin aadimos a la lista de servicios el Servicio FTP indicando el Nombre del Servicio y procedemos a realizar su respectiva configuracin en el cono indicado.

Para la Configuracin del servicio damos clic en el enlace Aade nuevo.

Para este caso el servidor FTP corre a travs del protocolo TCP, tiene como puerto de origen Cualquiera y como puerto de destino un rango definido entre el 20 y el 21 utilizados para la conexin y la transferencia de datos. Elegimos la opcin Rango de puertos y en los espacios indicamos ambos puertos; damos clic en Aadir.

Verificamos que dicho servicio se haya aadido de manera correcta con cada una de sus caractersticas y nos dirigimos nuevamente a la Lista de Servicios por medio de la pestaa Servicios.

Como podemos ver, ya se han agregado a la Lista los siguientes servicios con la configuracin respectiva, el servicio HTTPS (TCP/443), IMAP (TCP/143), POP3 (TCP/110), SMTP (TCP/25), ICMP y SSH (TCP/22). Procedemos a guardar los cambios efectuados dando clic en Guardar cambios.

El aplicativo nos muestra un mensaje indicando que los cambios no se han guardado an los cambios realizados; para almacenar dicha configuracin damos clic en el botn Guardar.

Nos aparece un mensaje verificando que dicha configuracin se ha guardado exitosamente.

4.5 Reglas de Filtrado Como siguiente paso procedemos a crear las reglas de entrada y salida entre las redes conectadas a Zentyal. Nos dirigimos al men e ingresamos a la pestaa UTM Cortafuegos Filtrado de paquetes.

4.5.1

Reglas de filtrado desde las redes externas a Zentyal

Por medio de las reglas de filtrado desde las redes externas a Zentyal daremos permiso a las redes RED_LAN, RED_DMZ y RED_WAN el acceso administrativo al aplicativo Zentyal de forma remota. Damos clic en el enlace Configurar reglas.

Ya estando en este modo de configuracin, nos dirigimos al link Aade nuevo para comenzar a agregar las reglas.

La primera regla que aadiremos ser con una Decisin de ACCEPT (Aceptar) desde un Origen (Objeto de origen) RED_WAN, permitir cualquier servicio (any). Para identificar dicha regla le aadimos una descripcin que indica que el trfico va de la RED_WAN hacia ZENTYAL. Damos clic en Aadir.

Como podemos ver, dicha regla se ha aadido correctamente, damos clic en la pestaa Guardar cambios como se indica en la imagen. Si deseamos eliminar dicha regla damos clic en el primer cono ubicado en las acciones de dicha regla; para editar o modificar su configuracin damos clic en el segundo cono.

El aplicativo nos muestra un mensaje indicando que los cambios no se han guardado an los cambios realizados; para almacenar dicha configuracin damos clic en el botn Guardar.

4.5.2

Reglas de filtrado desde las redes internas a Zentyal

Nuevamente nos dirigimos a la pestaa UTM Cortafuegos Filtrado de paquetes y procedemos a Configurar las reglas de filtrado desde las redes internas a Zentyal para la RED_LAN (Red interna). Para esto damos clic en Configurar reglas.

Ya estando en este modo de configuracin, nos dirigimos al link Aade nuevo para comenzar a agregar las reglas de filtrado.

Para aplicar dichas reglas que permitan pasar el trfico desde la red RED_LAN indicamos que la decisin es de ACCEPT (Aceptar), con un origen (Objeto origen) RED_LAN y que permita todos los Servicios (any). Como descripcin definimos que el trfico viajar desde la RED_LAN hacia ZENTYAL. Damos clic en Aadir.

Luego a continuacin agregamos una nueva regla en este mismo tipo de Filtrado de paquetes dando clic en Aade nuevo. Para este caso la nueva regla ser de tipo DENY (Denegar) desde un Origen Cualquiera, todos los servicios (any) y su descripcin ser REGLA POR DEFECTO. Esta regla indica que cuando el sistema Zentyal aplique las reglas en su orden, de permiso al acceso de la RED_LAN a Zentyal pero las dems conexiones de otras redes diferentes a sta las filtra (Deniega el acceso). Esta regla simpre debe quedar configurada despus de los filtros ACCEPT para que estas puedan aplicarse.

Ya agregadas dichas reglas podemos modificar su orden utilizando el tercer cono. Damos clic en Guardar cambios para aplicar la configuracin realizada.

El aplicativo nos muestra un mensaje indicando que los cambios no se han guardado an los cambios realizados; para almacenar dicha configuracin damos clic en el botn Guardar.

Nos aparece un mensaje verificando que dicha configuracin se ha guardado exitosamente.

4.5.3

Pruebas para filtros de redes externas e internas a Zentyal

En primer lugar nos dirigimos a una mquina o host que se encuentre dentro de la RED_WAN (192.168.150.0/24) y desde all intentamos acceder al entorno de administracin de Zentyal a travs de la Direccin IP de la interfaz eth2 directamente conectada a sta red (192.168.10.61/24). Ingresamos al Browser y en la barra de direcciones indicamos la URL https://192.1.68.10.61 y efectivamente nos conectamos a Zentyal para administrarlo desde una red externa (RED_WAN); digitamos el login para acceder al entorno de configuracin.

Como siguiente paso realizaremos las respectivas pruebas para el acceso a Zentyal desde una red interna (RED_LAN). Nos dirigimos a una maquina que se encuentre dentro de la red LAN 192.168.188.0/24; en este caso la direccin IP del host es la 192.168.188.7/24; desde la Terminal ejecutamos el comando ping para verificar la conectividad con la interfaz eth0 directamente conectada a Zentyal el cual debe dar respuesta como se muestra en la imagen.

Nos dirigimos al Browser de dicha mquina e ingresamos con la direccin IP correspondiente a la puerta de enlace (192.168.188.1); como dicha aplicacin Web trabaja en modo seguro (https), requiere de la instalacin de un Certificado Digital que se encuentre validada por una Entidad

Certificadora Raz de Confianza (CA). Damos clic en Aadir excepcin para que no se requiera de la instalacin de dicho certificado y efectivamente ingresamos al aplicativo para administrar Zentyal. Digitamos el usuario y la contrasea respectiva y desde este entorno (remotamente) se podr tener control del aplicativo.

4.5.4

Reglas de filtrado para las redes internas

Las reglas de filtrado para las redes internas permiten controlar el acceso desde las redes internas (RED_LAN y RED_DMZ) hacia las redes externas como Internet, adems del trafico en las mismas internamente. Para proceder a aadir dichas reglas damos clic en Configurar reglas.

Como podemos ver, no hay ninguna regla creada, damos clic en Aade nuevo para configurar dichas reglas.

Para aadir una nueva reglas especificamos los siguientes parmetros indicando que la Decisin es ACCEPT (Aceptar), el Origen (Objeto Origen) seleccionamos RED_LAN, Destino (Objeto destino) correspondiente a la RED_DMZ; en este caso aadiremos el servicio DNS con el fin de que la RED_DMZ publique el servicio DNS a la RED_LAN y esta pueda hacer uso del mismo, como punto opcional agregamos una descripcin y damos clic en Aadir.

Verificamos la creacin de la regla con sus respectivas configuraciones y si deseamos eliminarla o modificarla utilizamos los iconos ubicados en el campo Action. Damos clic en Aade nuevo para continuar agregando las reglas requeridas.

Otros de los servicios que se quieren publicar de la RED_DMZ hacia la RED_LAN son el WEB, SSH, SMTP, POP3 e IMAP los cuales como se puede apreciar en la lista de REDES INTERNAS ya han sido agregados de igual forma como se aadi la regla del DNS. En este caso se crear una regla de PING la cual utiliza el protocolo ICMP para la prueba de conectividad (ECO ENTRANTE). Especificamos la Decisin, el Origen, el Destino y como servicio seleccionamos ICMP; la descripcin para identificar dicha regla ser PING. Presionamos el botn Aadir.

Como se puede apreciar en la imagen, ya se han agregado los servicios a los cuales la RED_LAN va a poder acceder (Destino) a la RED_DMZ. Por ultimo debemos agregar nuevamente una REGLA POR DEFECTO que deniegue (DENY) todo lo dems si no se cumple con ninguna de las reglas con Decisin ACCEPT. Dicha regla debe quedar al final, despus de las decisiones aceptadas.

Nos dirigimos a la pestaa Guardar cambios para aplicar dichas reglas al sistema de Firewall.

El aplicativo nos muestra un mensaje indicando que los cambios no se han guardado an los cambios realizados; para almacenar dicha configuracin damos clic en el botn Guardar.

Nos aparece un mensaje verificando que dicha configuracin se ha guardado exitosamente.

Es de gran importancia verificar que el Estado del Mdulo Cortafuegos se encuentre Ejecutandose; para ello ingresamos al men principal y all accedemos a la pestaa Core Deshboard y nos dirigimos al final de la pgina donde se encuentra el indicador de cada uno de los Estados de mdulo de Zentyal. Como podemos ver en la imagen el Cortafuegos se encuentra activo.

4.5.5

Pruebas para filtros entre redes internas

CONECTIVIDAD (LAN - DMZ) Y DNS Procedemos a verificar desde un equipo de la RED_LAN. En primer lugar nos dirigimos a la Terminal o Lnea de comandos y ejecutamos un ping hacia la direccin IP de la DMZ (192.168.150.7) el cual debe dar respuesta como se muestra en la imagen. Luego ejecutaremos el comando nslookup para realizar la resolucin de DNS; luego de ejecutarlo ingresamos la sentencia server 192.168.150.7 lo cual permitir que la mquina LAN tenga como servidor principal el indicado y pueda realizar resoluciones a partir del mismo; damos ENTER y digitamos el nombre y dominio que utiliza dicho servicio mail.eriku.com (Resolucin directa) y este nos debe responder con la direccin IP correspondiente al servidor. Luego ingresamos la direccin IP (Resolucin inversa) y nos muestra los CNAME (Nombres de hosts) relacionados con dicho dominio y direccin IP.

FTP A continuacin realizaremos las pruebas para la conexin al servidor FTP. Desde la consola ejecutamos el comando ftp + la direccin IP del servidor (192168.150.7) y directamente se conecta a ste pidiendo un usuario y una contrasea para el login; los ingresamos y efectivamente accedemos al PROMPT del ftp. Con el comando dir podemos listar los archivos que se encuentran en dicho ftp con sus respectivos permisos lo cuales en este caso son de lectura (r) y escritura (w) para el usuario propietario, grupo propietario y los otros. Para salir de dicha conexin utilizamos el comando exit.

SMTP Para probar la funcionalidad y conectividad al servidor de correo utilizamos el comando telnet + direccin IP del servidor + puerto del servicio SMTP lo cual nos permitir conectarnos remotamente al servidor de correo. Efectivamente ste nos responde con el nombre completo de la mquina mail.eriku.com; para ver las opciones que podemos utilizar en dicha conexin le indicamos al servidor la utilizacin del mismo a partir de un saludo EHLO mail.eriku.com y ste nos listar las opciones. Para salir de dicha conexin ingresamos el comando exit.

POP3 E IMAP La utilizacin y conectividad al servidor POP3 e IMAP se ejecuta de igual forma que el servicio SMTP a diferencia que el puerto en este caso es el perteneciente al servidor POP3 (110) e IMAP (143). Dicha conexin nos responder de acuerdo a la plataforma en el cual este implementado, en este caso +OK Dovecot ready.

HTTP Y HTTPS Ahora nos dirigimos al Navegador Web y desde all ingresaremos con la direccin IP del servidor para probar el ingreso a la pgina Web. Utilizamos el protocolo HTTP para el modo no seguro y luego el HTTPS para que la comunicacin sea cifrada y este respaldada por un certificado digital.

SSH Porcedemos a acceder a la terminal o lnea de comandos y desde all intentamos conectarnos remotamente a la mquina servidor DMZ de forma segura con el comando ssh X (Traer entorno remotmente y autenticacin) + (usuario) @ (Direccin IP de la mquina remota). Inmediatamente este nos pide autenticacin la cual esta relacionada con el password de dicho usuario en la mquina DMZ. Como podemos ver en la imagen nos hemos conectado al PROMPT respectivo de dicha mquina y ahora podemos administrarla desde la mquina LAN.

CONECTIVIDAD (DMZ - LAN) De acuerdo a lo definido en los filtros, la RED_DMZ no debe hacer ping a la RED_LAN. Verificamos dicha conectividad desde la consola de una mquina de la RED_DMZ y efectivamente no se obtiene respuesta de eco entrante hacia la mquina LAN.

4.5.6

Reglas de redes internas hacia Internet

Nuevamente nos dirigimos al link Configurar reglas de la pestaa Reglas de filtrado para la redes internas desde la cual se deben crear las reglas respectivas que permitan el paso del trfico desde las redes internas (RED_LAN RED_DMZ) hacia Internet (RED_WAN).

Ya estando all procedemos a aadir una nueva regla, damos clic en Aade nuevo.

Las especificaciones para esta reglas cumplen con los siguientes parmetros; a decisin es ACCEPT (Aceptada), el origen es desde la RED_LAN, el destino es cualquiera (RED_WAN) y el tipo de servicios a los cuales se van a acceder es any (Todos). La descripcin es opcional, en este caso la definiremos como RED_LAN INTERNET. Damos clic en Aadir.

Nuevamente volvemos a realizar el anterior procedimiento, pero esta vez la regla aplicar para la red interna RED_DMZ hacia la red externa RED_WAN (Internet). Damos clic en Aadir.

Como siguiente paso permitiremos el acceso de la RED_DMZ hacia la RED_LAN por medio de la publicacin de los servicios SSH y WEB. Para ellos se debe especificar el origen (RED_DMZ) y el destino del trfico (RED_LAN); damos clic en Aadir. Como podemos ver en la imagen se encuentran configuradas todas las reglas pertenecientes al trfico entre las redes Internas y la conexin de las mismas hacia la red externa Internet.

Procedemos a guardar los cambios efectuados dando clic en la pestaa Guardar cambios.

4.5.7

Pruebas de conectividad redes internas a redes externas

Como siguiente paso nos dirigimos al Navegador Web tanto de la RED_LAN como de la RED_DMZ para comprobar que ambas tienen conexin a Internet (RED_WAN). Como podemos ver en las siguientes dos imgenes satisfactoriamente ambas redes pueden navegar en la WEB.

Nos dirigimos al Browser de la RED_DMZ e ingresamos con la direccin IP del servidor WEB a la pgina publicada (https://192.168.188.7).

Estando en uno de los equipos de la RED_DMZ nos dirigimos a la terminal de lnea de comandos y desde all con el comando ssh X (Interfaz de la mquina remota) root (usuario)@192.168.188.7 (Direccin IP) accederemos remotamente a una de las mquinas de la RED_LAN (Host 192.168.188.7). Para establecer la conexin debemos dar yes para contrinuar e ingresar el log in (usuario y password) respectivos de dicho equipo remoto. Efectivamente la conexin se ha establecido y ahora nos encontramos en el PROMPT del equipo RED_LAN.

La conectividad a Internet de igual forma se puede probar ingresando a la terminal de cada una de las mquinas pertenecientes a la RED_LAN y la RED_DMZ; y estando all con el comando nslookup nos debe resolver cualquier nombre de dominio de Internet como por ejemplo www.google.com y con el comando ping verificamos que haya conectividad desde la red interna hacia Internet.

4.5.8

Redireccin de puertos

Para realizar las reglas de nateo que permitirn la publicacin de los servicios ofrecidos por la RED_DMZ hacia Internet nos dirigimos al men UTM Cortafuegos Redirecciones de puerto.

Estando all podemos observar que en el momento no hay ningn puerto redirigido; para aadir a la lista damos clic en el enlace Aade nuevo.

Para aadir una nueva regla debemos tener en cuenta varios parmetros como lo son la Interfaz por la cual va a salir e ingresar el trfico, en este caso la interfaz WAN (eth2), el destino original que sera uno de los objetos ya existentes en la infraestructura y que se encuentra asociada a dicha interfaz (RED_WAN), el Puerto de destino original (Servicio que se va a publicar) en este caso el Servicio Web (80), el Protocolo que va a utilizar (TCP), el Origen que en este caso sera cualquiera (red externa), la Direccin IP de destino (Servidor que administra dicho servicio) por el puerto 80 (Mismo), seleccionamos la opcin Registrar para aadir la conexin redirigida como nueva y colocamos una Descripcin que este caso sera RED_WAN RED_DMZ. Damos clic en Aadir.

Al aadir dicha regla podemos ver que se agrega a la lista indicando cada parmetro especificado. Para eliminarla damos clic en el primer cono indicado en dicha regla, para editarla damos clic en el segundo. Ahora procedemos a aadir una nueva regla.

Para la siguiente regla especificaremos los mismos parmetros de configuracin a diferencia del protocolo que en este caso ser TCP/UDP para el puerto 53 (Servicio DNS). Damos clic en Aadir.

Para la regla relacionada con el Servicio FTP se debe especificar un Rango de puertos (20 - 21) ya que dicho protocolo utiliza ambos tanto para los datos y control de los mismos. Damos clic en Aadir.

Como podemos ver en la siguiente imagen se han agregado reglas para cada uno de los servicios que se encuentran en funcionamiento en la RED_DMZ con el fin de que estos sean pblicos para redes externas (RED_WAN). Para permitir el ping (ICMP) indicamos que le puerto de destino es cualquiera ya que dicho paquete no presenta un puerto especfico.

Procedemos a guardar los cambios efectuados dando clic en Guardar cambios.

El aplicativo nos muestra un mensaje indicando que los cambios no se han guardado an los cambios realizados; para almacenar dicha configuracin damos clic en el botn Guardar.

Nos aparece un mensaje verificando que dicha configuracin se ha guardado exitosamente.

4.5.9

Pruebas de conectividad para Redireccin de puertos

DNS: Para verificar que la redireccin de puertos se configur correctamente y que la RED_WAN puede acceder a los servicios de la RED_DMZ, nos dirigimos a una mquina que se encuentre dentro de la red externa (DHCP 192.168.10.61) e ingresamos a la terminal de lnea de comandos. Es importante tener claro que la direccin que nos va a redireccionar a la DMZ es la IP pblica que tiene la interfaz de la RED_WAN ya que en el exterior no deben tener conocimiento de la IP privada de la organizacin. Estando all procedemos a utilizar el comando nslookup el cual nos permitir resolver direcciones o dominios a partir de un servidor especfico. Indicamos con la sentencia server la direccin IP del servidor DNS que queremos sea nuestro DNS principal (192.168.150.7) y luego tratamos de resolver el nombre completo de dominio para dicho servidor mail.eriku.com. Como podemos ver ste nos resuelve con la direccin IP correcta. Para probar la resolucin directa indicamos la direccin IP y como se muestra en la imagen el servidor DNS nos responde con los diferentes CNAMES (Nombres de host) que tiene asociado a dicho dominio.

FTP A continuacin realizaremos las pruebas para la conexin al servidor FTP. Desde la consola ejecutamos el comando ftp + la direccin IP Pblica (192168.10.61) y directamente se conecta a ste pidiendo un usuario y una contrasea para el login; los ingresamos y efectivamente accedemos al PROMPT del ftp. Con el comando dir podemos listar los archivos que se encuentran en dicho ftp con sus respectivos permisos lo cuales en este caso son de lectura (r) y escritura (w) para el usuario propietario, grupo propietario y los otros. Para salir de dicha conexin utilizamos el comando exit.

Para acceder al Servicio FTP tambin podemos dirigirnos al Navegador e ingresar en la barra de direcciones la URL ftp://192.168.10.61 (IP Pblica); inmediatamente ste nos pedir que digitemos el log in de usuario, damos clic en Aceptar y cmo podemos ver ste nos muestra el directorio y los archivos que ste contiene. Par ver el archive documento.txt que se encuentra publicado damos clic sobre l.

SMTP Para probar la funcionalidad y conectividad al servidor de correo utilizamos el comando telnet + direccin IP pblica + puerto del servicio SMTP lo cual nos permitir conectarnos remotamente al servidor de correo. Efectivamente ste nos responde con el nombre completo de la mquina mail.eriku.com; para ver las opciones que podemos utilizar en dicha conexin le indicamos al servidor la utilizacin del mismo a partir de un saludo EHLO mail.eriku.com y ste nos listar las opciones. Para salir de dicha conexin ingresamos el comando exit.

POP3 E IMAP La utilizacin y conectividad al servidor POP3 e IMAP se ejecuta de igual forma que el servicio SMTP a diferencia que el puerto en este caso es el perteneciente al servidor POP3 (110) e IMAP (143). Dicha conexin nos responder de acuerdo a la plataforma en el cual este implementado, en este caso +OK Dovecot ready.

HTTP Y HTTPS Ahora nos dirigimos al Navegador Web y desde all ingresaremos con la direccin IP Pblica para probar el ingreso a la pgina Web del servidor. Utilizamos el protocolo HTTP para el modo no seguro y luego el HTTPS para que la comunicacin sea cifrada y este respaldada por un certificado digital.

Al momento de conectarnos utilizando el protocolo HTTP seguro (HTTPS) ste nos pide confirmacin sobre la confianza de dicho sitio ya que no contamos con un Certificado Digital instalado en el Navegar que valide dicha pgina. Para este caso damos clic en el botn Aadir excepciones para poder ingresar al sitio.

SSH Porcedemos a acceder a la terminal o lnea de comandos y desde all intentamos conectarnos remotamente a la mquina servidor DMZ de forma segura con el comando ssh X (Traer entorno remotmente y autenticacin) + (usuario) @ (Direccin IP de la mquina remota (pueta de enlace red pblica eth2). Inmediatamente este nos pide autenticacin la cual est relacionada con el password de dicho usuario en la mquina DMZ. Como podemos ver en la imagen nos hemos conectado al PROMPT respectivo de dicha mquina y ahora podemos administrarla desde la mquina LAN.

4.6 Acceso a los Servicios ZENTYAL RED_DMZ

Uno de los requisitos con los cuales debe cumplir dicha infraestructura es que el FIREWALL (ZENTYAL) pueda tener acceso a todos los servicios de la RED tanto Interna como Externa. Para ellos probaremos la conectividad desde ste hacia la RED_DMZ.

HTTP Y HTTPS Ahora nos dirigimos al Navegador Web y desde all ingresaremos con la direccin IP del servidor para probar el ingreso a la pgina Web. Utilizamos el protocolo HTTP para el modo no seguro y luego el HTTPS para que la comunicacin sea cifrada y este respaldada por un certificado digital.

Al momento de conectarnos utilizando el protocolo HTTP seguro (HTTPS) ste nos pide confirmacin sobre la confianza de dicho sitio ya que no contamos con un Certificado Digital instalado en el Navegar que valide dicha pgina. Para este caso damos clic en el boton Aadir excepciones para poder ingresar al sitio.

CONEXIN A INTERNET Como siguiente paso nos dirigimos al Navegador Web para comprobar que tienecon exin a Internet (RED_WAN). Como podemos ver en la siguiente imagen satisfactoriamente sta redes puede navegar en la WEB.

FTP Para acceder al Servicio FTP nos dirigirnos al Navegador e ingresar en la barra de direcciones la URL ftp://192.168.150.7 (IP del Servidor); inmediatamente ste nos pedir que digitemos el log in de usuario, damos clic en Aceptar y cmo podemos ver ste nos muestra el directorio y los archivos que ste contiene. Par ver el archive documento.txt que se encuentra publicado damos clic sobre l

DNS Para verificar que la redireccin de puertos se configur correctamente y que la RED_WAN puede acceder a los servicios de la RED_DMZ, nos dirigimos a una mquina que se encuentre dentro de la red externa (DHCP 192.168.150.7) e ingresamos a la terminal de lnea de comandos. Estando all procedemos a utilizar el comando nslookup el cual nos permitir resolver direcciones o dominios a partir de un servidor especfico. Indicamos con la sentencia server la direccin IP del servidor DNS que queremos sea nuestro DNS principal (192.168.150.7) y luego tratamos de resolver el nombre completo de dominio para dicho servidor mail.eriku.com. Como podemos ver ste nos resuelve con la direccin IP correcta. Para probar la resolucin directa indicamos la direccin IP y como se muestra en la imagen el servidor DNS nos responde con los diferentes CNAMES (Nombres de host) que tiene asociado a dicho dominio.

SMTP Para probar la funcionalidad y conectividad al servidor de correo utilizamos el comando telnet + direccin IP del servidor + puerto del servicio SMTP lo cual nos permitir conectarnos remotamente al servidor de correo. Efectivamente ste nos responde con el nombre completo de la mquina mail.eriku.com; para ver las opciones que podemos utilizar en dicha conexin le indicamos al servidor la utilizacin del mismo a partir de un saludo EHLO mail.eriku.com y ste nos listar las opciones. Para salir de dicha conexin ingresamos el comando exit.

POP3 E IMAP La utilizacin y conectividad al servidor POP3 e IMAP se ejecuta de igual forma que el servicio SMTP a diferencia que el puerto en este caso es el perteneciente al servidor POP3 (110) e IMAP (143). Dicha conexin nos responder de acuerdo a la plataforma en el cual este implementado, en este caso +OK Dovecot ready.

SSH Porcedemos a acceder a la terminal o lnea de comandos y desde all intentamos conectarnos remotamente a la mquina servidor DMZ de forma segura con el comando ssh X (Traer entorno remotmente y autenticacin) + (usuario) @ (Direccin IP de la mquina remota servidor). Inmediatamente este nos pide autenticacin la cual est relacionada con el password de dicho usuario en la mquina DMZ. Como podemos ver en la imagen nos hemos conectado al PROMPT respectivo de dicha mquina y ahora podemos administrarla desde la mquina LAN.

CONCLUSIONES

La distribucin Zentyal facilita en gran medida manejar la seguridad de una infraestructura de redes internas y externas ya que maneja diferentes soluciones perimetrales que controla el trfico de entrada y salida entre los canales de comunicacin. La seguridad perimetral representa una gran importancia dentro de las redes ya que maneja y controla el envo y recepcin de paquetes entre el Internet (RED WAN) y la intranet de una empresa (RED LAN) denegando y permitiendo el paso de los mismos de extremo a extremo. Los firewalls son parte esencial de cualquier solucin de seguridad en redes y para proporcionar la mxima proteccin contra ataques, a la vez que permiten soportar aplicaciones innovadoras, es importante que estos equipos acten como parte de una plataforma integral de seguridad. En definitiva, un firewall es un complemento al resto de medidas corporativas que se han de tomar para garantizar la proteccin de la informacin y que han de contemplar no solo los ataques externos, sino tambin los internos, que puede realizar el propio personal, as como todas aquellas aplicaciones que estn instaladas y que pueden tener posibles entradas a intrusos.

BIBLIOGRAFA

https://cursos.redsena.net

http://www.zentyal.com/es/ http://es.wikipedia.org/wiki/Cortafuegos_(inform%C3%A1tica) http://es.wikipedia.org/wiki/Unified_Threat_Management

http://es.wikipedia.org/wiki/Autoridad_de_certificaci%C3%B3n

You might also like

- Zentyal FirewallDocument35 pagesZentyal FirewallpruebanacNo ratings yet

- Formato IEEE Artículo Diplomado LinuxDocument8 pagesFormato IEEE Artículo Diplomado LinuxElkinNo ratings yet

- Linux ServerDocument2 pagesLinux Serversergio osorioNo ratings yet

- Instalacion Ubuntu OwncloudMejoradoDocument55 pagesInstalacion Ubuntu OwncloudMejoradoIvan parra brunoNo ratings yet

- Actividad Individal - Grupo201494 - 36 - Cristian - Valencia - Paso8Document21 pagesActividad Individal - Grupo201494 - 36 - Cristian - Valencia - Paso8Natalia GarridoNo ratings yet

- VPNDocument27 pagesVPNAnthonyxx :vNo ratings yet

- 1318895453.trabajo Final EjemploDocument12 pages1318895453.trabajo Final EjemploGonzalo ZacariasNo ratings yet

- 16.5.1 Packet Tracer - Secure Network Devices - Es XLDocument4 pages16.5.1 Packet Tracer - Secure Network Devices - Es XLCristian Rios PerezNo ratings yet

- S1-Basico de PHP y HTML PDFDocument80 pagesS1-Basico de PHP y HTML PDFAngela CifuentesNo ratings yet

- 9.2.1.5 Packet Tracer - Designing and Implementing A VLSM Addressing Scheme Instruct IGDocument7 pages9.2.1.5 Packet Tracer - Designing and Implementing A VLSM Addressing Scheme Instruct IGLaura GaleanoNo ratings yet

- Curso Mikrotik Modulo IntermedioDocument94 pagesCurso Mikrotik Modulo Intermediojesus manuel tolentino huertaNo ratings yet

- Norma 606ADocument4 pagesNorma 606AMafer RuizNo ratings yet

- Gestion Del Data Center 2020Document37 pagesGestion Del Data Center 2020LuisNo ratings yet

- Diplomado CiscoDocument51 pagesDiplomado CiscobussinessNo ratings yet

- Tecnólogo en Gestión de Redes de DatosDocument4 pagesTecnólogo en Gestión de Redes de DatoscdmancillaNo ratings yet

- Reforzando seguridad router CiscoDocument7 pagesReforzando seguridad router CiscoKattán EsminNo ratings yet

- Implementación File y Print Server ZentyalDocument7 pagesImplementación File y Print Server ZentyalAriadnaNo ratings yet

- Como Mitigar Ataques Switches de Capa 2Document4 pagesComo Mitigar Ataques Switches de Capa 2KarlNo ratings yet

- FortiGate Sec 01 Introduction OL - EsDocument52 pagesFortiGate Sec 01 Introduction OL - EsaldogodoyNo ratings yet

- Examen Cisco CCNA4 V4.0 - Capitulo 1Document3 pagesExamen Cisco CCNA4 V4.0 - Capitulo 1idcy2kNo ratings yet

- VPN-Red Privada VirtualDocument13 pagesVPN-Red Privada VirtualDaniel SaNo ratings yet

- Firewall, IDS, IPS - En.esDocument51 pagesFirewall, IDS, IPS - En.esCarmita PinduisacaNo ratings yet

- Tipos de malware: virus, gusanos, troyanos y másDocument10 pagesTipos de malware: virus, gusanos, troyanos y másHenry FloresNo ratings yet

- Configurar SSH en Un Router CiscoDocument5 pagesConfigurar SSH en Un Router CiscoJose Luis JaramilloNo ratings yet

- CCNP 2 STP - HSRP - VRRP - SSHDocument57 pagesCCNP 2 STP - HSRP - VRRP - SSHVictor RojasNo ratings yet

- Paso 2 - Instalación de LinuxDocument14 pagesPaso 2 - Instalación de LinuxAngie Tovar RiascosNo ratings yet

- 5.1.3.7 Lab - Configuring 802.1Q Trunk-Based Inter-VLAN RoutingDocument11 pages5.1.3.7 Lab - Configuring 802.1Q Trunk-Based Inter-VLAN RoutingJheider Quintero100% (1)

- Unid 2 Paso 3 ManoloPajaroDocument42 pagesUnid 2 Paso 3 ManoloPajaroVideos MpajaroNo ratings yet

- Evaluación CCNPDocument77 pagesEvaluación CCNPlaura0% (1)

- Ejemplos y Paso A Paso Configuración Router AR HuaweiDocument6 pagesEjemplos y Paso A Paso Configuración Router AR HuaweiTrabajo CincoNo ratings yet

- Instalación de Ubuntu DesktopDocument37 pagesInstalación de Ubuntu DesktopDEYBISON SMITH MARTINEZ LIDUEÑASNo ratings yet

- Documento SnortDocument12 pagesDocumento SnortEmanuel PadillaNo ratings yet

- Aplicaciones Administración RemotaDocument14 pagesAplicaciones Administración RemotaRicardo BonillaNo ratings yet

- Como Instalar y Configurar Pfsense Squid Transparent ProxyDocument15 pagesComo Instalar y Configurar Pfsense Squid Transparent ProxyNappNew104No ratings yet

- Configuración de Un Servidor DHCP y FTP en Sistema Operativo Windows 7Document6 pagesConfiguración de Un Servidor DHCP y FTP en Sistema Operativo Windows 7El XavoNo ratings yet

- Jhon Avila 7-Paso2 PDFDocument14 pagesJhon Avila 7-Paso2 PDFMaikol AriasNo ratings yet

- Implementación Nagios-2014 PDFDocument7 pagesImplementación Nagios-2014 PDFclaudia1794No ratings yet

- Programar Router VoipDocument12 pagesProgramar Router VoipCharlys Jesus PalaciosNo ratings yet

- Fortigate VPN DualDocument2 pagesFortigate VPN DualmanuelNo ratings yet

- Configuración de Servidor Asterisk VoIPDocument6 pagesConfiguración de Servidor Asterisk VoIPLEONARDO ALDANA ORTIZNo ratings yet

- Como Balancear 2 WAN en MikrotikDocument18 pagesComo Balancear 2 WAN en MikrotikJonathan CruzNo ratings yet

- Instalar Virtual Box Additions ZentyalDocument2 pagesInstalar Virtual Box Additions Zentyalmanolokabezas1No ratings yet

- MikroTik - Balanceo de Cargas Dos IspDocument19 pagesMikroTik - Balanceo de Cargas Dos IspJose Luis RodriguezNo ratings yet

- Manual de Comandos Ccna2 v5.0Document5 pagesManual de Comandos Ccna2 v5.0henrychavezcondeNo ratings yet

- 17.5.9 Packet Tracer - Interpret Show Command OutputDocument8 pages17.5.9 Packet Tracer - Interpret Show Command OutputliliosorioNo ratings yet

- Extreme Networks B2 Configuracion L2 BasicaDocument61 pagesExtreme Networks B2 Configuracion L2 Basicaivanrisa252525100% (1)

- Tarea 1 FundamentaciónDocument5 pagesTarea 1 FundamentaciónGeraldine ReyesNo ratings yet

- Soluciones - Perimetrales - Solución de Conectividad Remota (Site To Site) - 38110Document75 pagesSoluciones - Perimetrales - Solución de Conectividad Remota (Site To Site) - 38110lared38110No ratings yet

- Red Privada VirtualDocument5 pagesRed Privada VirtualerickcamiloNo ratings yet

- 4a. UPS Electiva IIDocument47 pages4a. UPS Electiva IIOtto FonsecaNo ratings yet

- Examen Practico Ii Seguridad en Redes de TelecomunicacionesDocument8 pagesExamen Practico Ii Seguridad en Redes de Telecomunicacionesemily tatiana ricardo menaNo ratings yet

- Seguridad de Redes VlansDocument13 pagesSeguridad de Redes VlansElliot100% (1)

- Informe VPNDocument15 pagesInforme VPNFelipe Andrés Camarada SilvaNo ratings yet

- Aplicaciones de switches y routers en comunicacionesDocument9 pagesAplicaciones de switches y routers en comunicacionesMooxii MonNo ratings yet

- Redes 2da UnidadDocument85 pagesRedes 2da UnidadDiego Gracey CarrionNo ratings yet

- Caso 2Document7 pagesCaso 2Fiorella PomachaguaNo ratings yet

- Fundamentos de Redes y Seguridad del FrigoríficoDocument14 pagesFundamentos de Redes y Seguridad del FrigoríficoManolo 76100% (1)

- FIREWALLDocument9 pagesFIREWALLFREDDY ALLAN PALACIOS GONZÁLEZNo ratings yet

- Firewall, NAT y SNMPDocument28 pagesFirewall, NAT y SNMPOmar Benigno RodriguezNo ratings yet

- UF1863 - Instalación y configuración de dispositivos y servicios de conectividad asociadosFrom EverandUF1863 - Instalación y configuración de dispositivos y servicios de conectividad asociadosNo ratings yet

- Soluciones - Perimetrales - Solución de Aceleración y Filtrado Web (Proxy) en Zentyal - 38110Document50 pagesSoluciones - Perimetrales - Solución de Aceleración y Filtrado Web (Proxy) en Zentyal - 38110lared38110No ratings yet

- Soluciones - Perimetrales - Solución de Conectividad Remota (Site To Site) - 38110Document75 pagesSoluciones - Perimetrales - Solución de Conectividad Remota (Site To Site) - 38110lared38110No ratings yet

- Vulnerabilidad Majordomo2 - Directory Traversal (SMTP/HTTP)Document5 pagesVulnerabilidad Majordomo2 - Directory Traversal (SMTP/HTTP)lared38110No ratings yet

- Vulnerabilidad en Servidor Apache 2.2.8 Aplicación TikiwikiDocument11 pagesVulnerabilidad en Servidor Apache 2.2.8 Aplicación Tikiwikilared38110No ratings yet

- Topología Lógica de La Red (Plataforma de Correo Segura) Lared38110Document1 pageTopología Lógica de La Red (Plataforma de Correo Segura) Lared38110lared38110No ratings yet

- Proyecto Servidor de Correo Linux - CentosDocument213 pagesProyecto Servidor de Correo Linux - Centoslared38110No ratings yet

- Proyecto Servidor de Correo Linux - CentosDocument213 pagesProyecto Servidor de Correo Linux - Centoslared38110No ratings yet

- Vulnerabilidad en Servidor Apache - Coyote 1.1 (Tomcat 5.5)Document12 pagesVulnerabilidad en Servidor Apache - Coyote 1.1 (Tomcat 5.5)lared38110100% (2)

- Topología - de - Red - Gestión y Monitoreo (Windows Server 2008)Document1 pageTopología - de - Red - Gestión y Monitoreo (Windows Server 2008)lared38110No ratings yet

- Resumen - Capitulo6 - Panduit - Introducción A Los Estándares Del Cableado - Erika Stephany FrancoDocument20 pagesResumen - Capitulo6 - Panduit - Introducción A Los Estándares Del Cableado - Erika Stephany Francolared38110No ratings yet

- Glosario - Capitulo7 - Panduit - Lared38110Document11 pagesGlosario - Capitulo7 - Panduit - Lared38110lared38110No ratings yet

- Topología - Lógica - de - Red - Gestión y Monitoreo (Linux - Fedora)Document1 pageTopología - Lógica - de - Red - Gestión y Monitoreo (Linux - Fedora)lared38110No ratings yet

- Proyecto Plataforma de Correo Segura Lared38110Document218 pagesProyecto Plataforma de Correo Segura Lared38110lared38110No ratings yet

- Topología Lógica de La Red (Plataforma de Correo Segura Centos) Lared38110Document1 pageTopología Lógica de La Red (Plataforma de Correo Segura Centos) Lared38110lared38110No ratings yet

- Resumen de Cableado Estructurado - SENA-ColombiaDocument35 pagesResumen de Cableado Estructurado - SENA-ColombiaRene Gonzales VasquezNo ratings yet

- Sena Presentación Capítulo7 Panduit La Red 38110Document61 pagesSena Presentación Capítulo7 Panduit La Red 38110lared38110No ratings yet

- Glosario - Capitulo6 - Panduit - Lared38110Document10 pagesGlosario - Capitulo6 - Panduit - Lared38110lared38110No ratings yet

- Presentacion - Medios y Señales - Actividad1 - Lared38110 - Sena.Document51 pagesPresentacion - Medios y Señales - Actividad1 - Lared38110 - Sena.gotita55No ratings yet

- Presntación Apache en Linux Lared38110Document52 pagesPresntación Apache en Linux Lared38110lared38110No ratings yet

- Manual Aplicación Web Prestashop Windows Server 2008 Lared38110Document67 pagesManual Aplicación Web Prestashop Windows Server 2008 Lared38110gotita55No ratings yet

- Sena Presentación Capítulo6 Panduit La Red 38110Document51 pagesSena Presentación Capítulo6 Panduit La Red 38110lared38110No ratings yet

- Manual SSH Linux Ubuntu Lared38110Document20 pagesManual SSH Linux Ubuntu Lared38110lared38110No ratings yet

- Manual SSH Windows Server 2008 La Red 38110Document37 pagesManual SSH Windows Server 2008 La Red 38110lared38110No ratings yet

- Presentación Unix Essentials Propietarios y Permisos Lared38110Document19 pagesPresentación Unix Essentials Propietarios y Permisos Lared38110lared38110No ratings yet

- Presentación Unix Essentials Usuarios y Grupos Lared38110Document23 pagesPresentación Unix Essentials Usuarios y Grupos Lared38110lared38110No ratings yet

- Manual DHCP-DNS Linux-Ubuntu La Red 38110Document74 pagesManual DHCP-DNS Linux-Ubuntu La Red 38110lared38110No ratings yet

- Presntación Apache en Linux Lared38110Document52 pagesPresntación Apache en Linux Lared38110lared38110No ratings yet

- Presentación Unix Essentials Introducción Filesystem Basic Lared38110Document55 pagesPresentación Unix Essentials Introducción Filesystem Basic Lared38110lared38110No ratings yet

- Propuesta de servicio de Internet vía antena de 15 Mbps por 75 USDDocument2 pagesPropuesta de servicio de Internet vía antena de 15 Mbps por 75 USDJose Daniel Ponce TorresNo ratings yet

- TEsis NetworkingDocument92 pagesTEsis NetworkingElias VegaNo ratings yet

- Gu°a de Actividades y R Brica de Evaluaci N - Tarea 2 - Explicar Los Servicios Telem TicosDocument14 pagesGu°a de Actividades y R Brica de Evaluaci N - Tarea 2 - Explicar Los Servicios Telem Ticosjaider pereaNo ratings yet

- Unidad Educátivá Santa Teresita Laboratori1Document3 pagesUnidad Educátivá Santa Teresita Laboratori1Pablo BrionesNo ratings yet

- Examen Cisco CCNA 4 Capitulo 2Document7 pagesExamen Cisco CCNA 4 Capitulo 2Paola MejiaNo ratings yet

- Config Edd Cesop-E1Document6 pagesConfig Edd Cesop-E1EdivaldoVianaNo ratings yet

- Dispositivos de Acceso A InternetDocument4 pagesDispositivos de Acceso A InternetMarinita Garcia50% (4)

- CCNA v5 Modulo 1 - Practica 03 Packet Tracer-HMDocument21 pagesCCNA v5 Modulo 1 - Practica 03 Packet Tracer-HMFCc A MichaelNo ratings yet

- Ig 812Document59 pagesIg 812Jordi OyonateNo ratings yet

- Tetra Manual de BolsilloDocument48 pagesTetra Manual de BolsilloJorge Luis ArcayaNo ratings yet

- IoT Chapter 1 QuizDocument6 pagesIoT Chapter 1 QuizDayanna Garces AscencioNo ratings yet

- Practica 6 Establecer La Configuración Global de Los Dispositivos Siguiendo Procedimiento, para Realizar El Ruteo y Conmutación de Las Redes de Datos.Document5 pagesPractica 6 Establecer La Configuración Global de Los Dispositivos Siguiendo Procedimiento, para Realizar El Ruteo y Conmutación de Las Redes de Datos.anon_55182893No ratings yet

- NN3 BackpropagationDocument25 pagesNN3 BackpropagationLeonardo MatteraNo ratings yet

- Manual de Instalacion de TP LinkDocument2 pagesManual de Instalacion de TP LinkWillan OrrilloNo ratings yet

- Guia Rapida Huawei E3331Document3 pagesGuia Rapida Huawei E3331Sarai Carolina RondonNo ratings yet

- Introduccion A Los RoutersDocument56 pagesIntroduccion A Los Routersmorr0% (1)

- Actividad 2 - Natalia Carrero - Redes ADocument2 pagesActividad 2 - Natalia Carrero - Redes ANATALIANo ratings yet

- Cuestionario IPDocument1 pageCuestionario IPJesús HernándezNo ratings yet

- Ejemplo ARPyEncaminamientoDocument9 pagesEjemplo ARPyEncaminamientoFreddy Huayta MezaNo ratings yet

- NGN en La ActualidadDocument4 pagesNGN en La ActualidadSantiago Salinas LopezNo ratings yet

- 2.1.1.6 Lab - Configuring Basic Switch SettingsDocument14 pages2.1.1.6 Lab - Configuring Basic Switch SettingsClaraNo ratings yet

- Redes de TelecomunicacionesDocument16 pagesRedes de TelecomunicacionesPercy GarciaNo ratings yet

- Power Line Communications WikipediaDocument4 pagesPower Line Communications WikipediamariolokNo ratings yet

- Conceptos de Conmutación y MétodosDocument2 pagesConceptos de Conmutación y MétodosJorge ParraNo ratings yet

- Curso de Telefonía IP AsteriskDocument4 pagesCurso de Telefonía IP AsteriskAlberto Andres Bayona KabuNo ratings yet

- 01 PO - BT1002 - E01 - 1 GPON Technology Introduction 39pDocument39 pages01 PO - BT1002 - E01 - 1 GPON Technology Introduction 39pAlexisTorresNo ratings yet

- Redes Locales InalámbricasDocument9 pagesRedes Locales InalámbricaslpiloNo ratings yet

- Semana15 LaboratorioDocument11 pagesSemana15 LaboratorioDario Gabriel Gomez VillanuevaNo ratings yet

- El Interfaz RSDocument2 pagesEl Interfaz RSCrisGchNo ratings yet

- Robotica Industrial: Protocolos de ComunicacionDocument7 pagesRobotica Industrial: Protocolos de ComunicacionLuis ContrerasNo ratings yet