Professional Documents

Culture Documents

Manual Instructivo Basico

Uploaded by

Rodrigo DiazOriginal Description:

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Manual Instructivo Basico

Uploaded by

Rodrigo DiazCopyright:

Available Formats

Autor: Suikodenman Web del Autor: http://www.inmortalsecurity.

com Respetar los Derechos de Autor manteniendo esta cabecera del tutorial si lo pegas en otro sitio. Ultima fecha de Actualizacin: Lunes 8 de diciembre del 2008. Buenas a todos, Creo este manual unicamente con motivos de instruccion Porfavor no crean que esto es algun tipo de escuela que insita a que losusuarios nuevos a usarlos para cualquier motivo, unicamente esinstruccin como todo debe tenerlo. En este manual quedan totalmente Excludas frases como: *Victima *Hotmail *Correo *Msn o Cualquier Metodo que insite directamente a hacer lo mencionado anteriormente, es informacin muy basica >>>>>>> IMPORTANTE ANTES DE LEER <<<<<<<< *Si eres muy nuevo puede que no tengas claro la mayoria de los conceptos que aqui se mencionan, en el siguiente enlace hay un glosario completo con estos terminos: http://foro.portalhacker.net/index.php/topic,85787.0.html HERRAMIENTAS: POST ORIGINAL PARA MAS INFORMACION. http://foro.portalhacker.net/index.php/topic,36070.0.html *SUPER SCANNER http://rapidshare.com/files/104263117/SUPERSCAN.rar *DUC NO-ip http://rapidshare.com/files/258187466/No-ip.rar.html *Pack de Iconos [Suiko] http://rapidshare.com/files/258190785/pack_de_iconos__SUIKO_.rar.html *Angry IP: reconocido escaner de ip/ ports tiene muchas opciones y es muy facil de usar : http://rapidshare.com/files/258185290/angry_ip_scanner.rar.html DESCARGAS ADICIONALES: INDICE DE DESCARGAS DEL SUBFORO: http://foro.portalhacker.net/index.php/topic,72859.0.html DESCARGA DE NUMEROSOS TROYANOS Y HERRAMIENTAS: http://foro.portalhacker.net/index.php/topic,54730.0.html 1-DATOS GENERALES SOBRE TROYANOS, CREAR CUENTA NO-IP 1.*** En esta primera parte de nuestro manual debemos conocer que es un troyano y como funcionan, no debemos tirarnos de una. ***DEFINICION: Se denomina troyano (o caballo de Troya, traduccin ms fiel del

ingls Trojan horse aunque no tan utilizada) a un programa malicioso capaz de alojarse en computadoras y permitir el acceso a usuarios externos, a travs de una red local o de Internet, con el fin de recabar informacin o controlar remotamente a la mquina anfitriona. Un troyano no es de por s, un virus, an cuando tericamente pueda ser distribuido y funcionar como tal. La diferencia fundamental entre un troyano y un virus consiste en su finalidad. Para que un programa sea un "troyano" solo tiene que acceder y controlar la mquina anfitriona sin ser advertido, normalmente bajo una apariencia inocua. Al contrario de un virus, que es un husped destructivo, el troyano no necesariamente provoca daos porque no es su objetivo. Suele ser un programa pequeo alojado dentro de una aplicacin, una imagen, un archivo de msica u otro elemento de apariencia inocente, que se instala en el sistema al ejecutar el archivo que lo contiene. Una vez instalado parece realizar una funcin til (aunque cierto tipo de troyanos permanecen ocultos y por tal motivo los antivirus o antitroyanos no los eliminan) pero internamente realiza otras tareas de las que el usuario no es consciente, de igual forma que el Caballo de Troya que los griegos regalaron a los troyanos. Habitualmente se utiliza para espiar, usando la tcnica para instalar un software de acceso remoto que permite monitorizar lo que el usuario legtimo de la computadora hace (en este caso el troyano es un spyware o programa espa) y, por ejemplo, capturar las pulsaciones del teclado con el fin de obtener contraseas (cuando un troyano hace esto se le cataloga de keylogger) u otra informacin sensible. La mejor defensa contra los troyanos es no ejecutar nada de lo cual se desconozca el origen y mantener software antivirus actualizado y dotado de buena heurstica; es recomendable tambin instalar algn software anti troyano, de los cuales existen versiones gratis aunque muchas de ellas constituyen a su vez un troyano. Otra solucin bastante eficaz contra los troyanos es tener instalado un firewall. Otra manera de detectarlos es inspeccionando frecuentemente la lista de procesos activos en memoria en busca de elementos extraos, vigilar accesos a disco innecesarios, etc. Lo peor de todo es que ltimamente los troyanos estn siendo diseados de tal manera que es imposible poder detectarlos excepto por programas que a su vez contienen otro tipo de troyano, inclusive y aunque no confirmado, existen troyanos dentro de los programas para poder saber cul es el tipo de uso que se les da y poder sacar mejores herramientas al mercado llamados tambin "troyanos sociales"

Los troyanos estn actualmente ilegalizados, pero hay muchos crackers que lo utilizan. ***QUE CONFORMA UN TROYANO: Las cuatro partes de los troyanos Los troyanos estn compuestos principalmente por dos programas: un cliente(es quin enva las funciones que se deben realizar en la computadora infectada) y un servidor (recibe las funciones del cliente y las realiza, estando situado en la computadora infectada, el usuario Posible Controlrio debe ejecutarlo de alguna forma). Tambin hay un archivo secundario llamado Librera (con la extensin *.dll) (pero que no todos los troyanos tienen; de hecho los ms peligrosos no lo tienen) que es necesaria para el funcionamiento del troyano pero no se debe abrir, modificar ni eliminar. Algunos troyanos tambin incluyen el llamado Edit Server, que permite modificar el Servidor para que haga en el ordenador de la vctima lo que el cracker quiera. ***CLASIFICACION SEGUN SU METODO DE CONEXION: Troyanos de conexin directa e inversa Los troyanos de conexin directa son aquellos que hacen que el cliente se conecte al servidor; a diferencia de stos, los troyanos de conexin inversa son los que hacen que el servidor sea el que se conecte al cliente; las ventajas de ste son que traspasan la mayora de los firewall y pueden ser usados en redes situadas detrs de un router sin problemas. El motivo de por qu ste obtiene esas ventajas es que la mayora de los firewall no analizan los paquetes que salen de la computadora infectada, pero que s analizan los que entran (por eso los troyanos de conexin directa no poseen tal ventaja); y se dice que traspasan redes porque no es necesario que se redirijan los puertos hacia una computadora que se encuentre en la red. ***CLASIFICACIN SEGN SU USO: Tipos de troyanos Los troyanos, a pesar de haber algunos ejemplos inofensivos, son casi siempre diseados con propsitos dainos. Se clasifican segn la forma de penetracin en los sistemas y el dao que pueden causar. Los siete tipos principales de troyanos segn los efectos que producen son:

Acceso remoto Envo automtico de e-mails Destruccin de datos Troyanos proxy, que asumen ante otras computadoras la identidad de la infectada

Troyanos FTP (que aaden o copian datos de la computadora infectada) Deshabilitadot es de programas de seguridad (antivirus, cortafuegos Ataque DoS a servidores (denial-of-service) hasta su bloqueo. Troyanos URL (Que conectan a la mquina infectada a travs de conexiones de mdem, normalmente de alto coste) Algunos ejemplos de sus efectos son:

Borrar o sobreescribir datos en un equipo infectado. Cifrar archivos de la mquina, llevando al usuario al pago para recibir un cdigo que le permita descifrarlos. Corromper archivos Descargar o subir archivos a la red. Permitir el acceso remoto al ordenador de la vctima. (Herramientas de administracin remota o R.A.T) Reproducir otros programas maliciosos, como otros virus informticos. En este caso se les denomina droppers' o 'vectores'. Crear redes de computadoras zombie infectadas para el lanzamiento de ataques de denegacin de servicio contra servidores (DoS) de forma distribuida entre varios equipos o envo de correo no deseado (spam). Espiar y recolectar informacin sobre un usuario y enviar de incgnito los datos, como preferencias de navegacin y estadsticas a otras personas (Vase el artculo sobre software espa spyware) Tomar capturas de pantalla en determinados momentos para saber lo que est viendo el usuario y as capaz detectar las contraseas que se escriben en los teclados virtuales. Monitorizar las pulsaciones de teclas para robar informacin, nombres de usuario, contraseas o nmeros de tarjetas de crdito (keyloggers). Engaar al usuario mediante ingeniera social para conseguir sus datos y nmeros bancarios y otros datos de su cuenta que pueden ser usados para propsitos delictivos.

Instalacin de puertas traseras en una computadora. Control de funciones fsicas del equipo, como la apertura y cierre de los lectores de discos. Recolectar direcciones de correo electrnico y usarlas para enviar correo masivo o spam. Reiniciar el equipo cuando se ejecuta el programa. ***QUE SE NECESITA TENER PARA INFECTAR A UN USUARIO CON UNO? -El programa adecuado (un troyano, que puede ser directo o inverso) -La ip de la Posible Control, o la vuestra (en este manual usaremos un servicio de redireccinamiento de ips llamado NO-IP (porque en este manual usamos un troyano inverso,y necesitara tu ip), si alguna vez tu ip cambia y al momento de la configuracin del troyano elegiste otra ip , perders la conexin, creando un dominio no-ip haremos una cuenta que redireccionar las conexiones que entren en ella a la maquina actualmente en uso. 2-***NO-IP ***DEFINICIN: El servicio de DNS dinmica de No-IP permite identificar tu PC con un nombre de dominio fcil de recordar, como TuNombre.no-ip.com en lugar de con un nmero extrao del tipo 213.171.218.20 1 y poder montar un servidor sin complicaciones independientemente de si tenemos o no una IP esttica. Antes de explicar cmo utilizar No-IP es necesario comentar brevemente un par de conceptos muy bsicos sobre redes para los novatos: direcciones IP y nombres de dominio. Una direccin IP es un conjunto de 4 nmeros de 0 a 255 separados por puntos, que identifica a una computadora en una red (un conjunto de computadores conectados entre s). Un mismo computador tendr asignada una IP por cada red a la que est conectado. ***CREAR NUESTRA CUENTA DE NO-IP ***Acceder a la pgina oficial http://www.no-ip.com *** Instalar el Programa de NO-IP, Link en la parte superior del tutorial.

***Cuando hayamos accedido a la pgina tendr este aspecto:

A continuacin para registrarnos debemos pulsar en Find Out more en la cuenta Free. Posteriormente que ya hallamos rellenado nuestros datos para registrarnos, deberemos revisar nuestro correo electrnico en busca del mensaje de validacin de la cuenta, para poder logearnos, cuando lo hayamos hecho... ***La siguiente pantalla tendr este aspecto:

Para crear nuestra Direccin/Host de no-ip, deberemos dar clic a add host. ***Cuando le demos clic nos aparecer:

***Lo unico que deberemos llenar en esta pantalla es el formulario de Hostname en el cual teclearemos la direccin deseada junto al DNS, que por defecto viene en .noip.biz , si quieres dejalo as o sino cambialo, todo es cuestin de edicin personal, vuestra IP sera detectada automaticamente por el sitio de No-IP, y debers tener el Javascript activado en tu navegador. Pantalla Siguiente:

Esto nos comprueba que hemos realizado correctamente el procedimiento. Esperemos el tiempo para que actualize si quieres puedes cerrar ya la pagina.

***Volvemos al programa, posteriormente despues de instalar lo abrimos y nos aparecera lo siguiente.

dmosle clic a edit y accedamos a nuestra cuenta con user y pass. *** Ya accedido nuestra cuenta nos aparecer la siguiente pantalla:

Para activar el uso del host simplemente activar la casilla justo alado del mismo. Si todo sale bien nos aparecer as:

***Configuraciones del programa para un correcto funcionamiento. Para acceder a estas opciones nos dirigimos a options

Activamos las dos casillas correspondientes que aparecen en la imagen, adems en la pantalla standar tambin recomiendo run at startup para que se inicie con windows.

MUY BIEN YA HEMOS CONCLUIDO NUESTRA 1 FASE DEL MANUAL.

2- DESCARGAR EL TROYANO, CONFIGURARLO PARA LA CONEXION Y CREAR NUESTRO SERVER Para la siguiente labor necesitaremos lo siguiente: 1- Troyano de Conexin Inversa Poison Ivy 2.3.2 Link de descarga: http://rapidshare.com/files/258188506/PI_2.2.rar.html 2- Nuestro dominio no-ip plenamente configurado y listo para una conexin. COMENZEMOS: ***Cuando hayamos descargado el troyano recomiendo descomprimirlo a una carpeta nueva vaca ya que el troyano viene comprimido en zip. Para esta labor necesitamos desactivar nuestro antivirus. Cualquier error que diga: No tiene los permisos necesarios es referente al antivirus no hay discusin. ***Comenzamos Al abrir por primera ocasin el troyano nos aparecer la ventana de aceptar el contrato de uso lo leemos y si estamos de acuerdo en usar el troyano aceptamos, a continuacin nos aparecer la ventana del poison ivy, si tienes el antivirus activo no podrs hacer la labor, as que importantsimo que desactives el antivirus y descomprimas el troyano en una carpeta nueva para abrirlo desde ah, Ok primero debemos crear el cliente del Poison Ivy desde File> New Client.

Listen On port: Aqu deber ir el puerto que utilizaremos para el Ivy, ningn otro programa debe estar haciendo uso de este, si usas router antes debers agregar la excepcin a este, igual con firewalls. Password: Deber ir una password que tu elijas esto es por proteccin de las conexiones remotas, si quieres que cuando la computadora remota vaya a establecer conexin con el cliente y pregunte por la password, debers introducir la password que pusiste, de lo contrario no la pondrs, pero recuerda que de las dos maneras deber ir la misma password en el server y el cliente. *** Ahora nos compete crear el server, yendo al men FILE>NEW SERVER nos aparecer esta pantalla:

Poison ivy nos da la capacidad de tener preconfigurado distintos servers a traves de Profiles, cada profile que crees puede tener las configuracione s que quieras y as ahorrar tiempo.

Aqui introduces el nombre del profile. *** Listo, ahora nos toca configurar el server.

***DNS/Port:En este panel se configura a que host/direccion ip/dominio se conectara el server que mandaras por ejemplo, tu ip o dominio no-ip. El puerto ser el que usara el troyano para conectarse es importante que elijas un puerto recomendado para la conexin yo digo que el predeterminado 3460 es bueno, pero tambin puedes usar el 80 o el 8181 que tambin considero buenos, Si pones una = la tendrs que poner en el panel de configuracin del troyano para que conecte. Te recomiendo siempre probar la conexin antes.

***ID: Es el nombre predeterminado que tendr vuestra Posible Control al conectarse, por ejemplo si escribes prueba, cuando se conecte a tu troyano tendr el nombre prueba que posteriormente podrs cambiar. - Ocultar pass: activado esta casilla la password que pongas se expresara en asteriscos (***)

Connect Trought Proxy: Para los que deseen establecer conexiones annimas con la computadora remota: ***Socks 4: Activando la casilla activaras las correspondientes configuraciones del panel ***DNS/PUERTO: colocamos el puerto y del dominio previamente configurados en el servidor proxy. ***PASSWORD: Es el password de la conexin no es nada importante ni necesario, es como para privacidad. Si pones una = la tendrs que poner en el panel de configuracin del cliente del troyano para que conecte. Damos a Next.

***Start on system Startup: Al activar esta casilla entonces estaras activando el sistema de creacin de clave en el registro para que el troyano inicie con windows. ***HKLM/Run name: Aqu deber ir el nombre de la clave de inicio en HKLM/Software/Microsoft Windows/Windows/Current version/Run . Siempre deber terminar en .exe es recomendable poner nombres relacionados a Windows por ejemplo, drivers.exe , etc. ***ClaveActivex: crea una clave en el registro de la Posible Control para que inicie con windows, pon Aleatorio y creara una clave cualquiera. PANEL INSTALACIN Estas son las opciones de la instalacin del server en la pc de la Posible Control. ***NOMBREDE ARCHIVO: Cuando la Posible Control ejecute el troyano el troyano solo se instalara en una carpeta de la pc Posible Control (especficamente la que elegiste ) , en esta opcin debers poner el nombre que quieres que tenga el server cuando se instale , deber terminar en la extensin .exe por ejemplo: prueba.exe, ***COPIAR ARCHIVO A: Activando la casilla correspondiente activas las dems para su configuracin -CARPETADEL SISTEMA: activando esta casilla configuras que el server se instalara en la carpeta system32 de la Posible Control , por si las dudas esta carpeta se encuentra en Disco Local/WINDOWS/Sytem32. -CARPETA DE WINDOWS: activando esta casilla configuras que el server se instalara en la carpeta de WINDOWS. ***MELT: Activando esta casilla el server se borrara automticamente cuando lo ejecuten pero si se instalara.

aqu en este panel las opciones avanzadas del server. ***MUTEXPROCESO: Son las valores que el server usara para inyectarse en el proceso que posteriormente pondrs, recomiendo nunca cambiar la valor que aparece ah, por si alguien la borro aqu est la clave: )!VoqA.I4 ***Inject Server in default browser: Si en la inyeccin en un proceso especifico falla el server har rookit para inyectarse en el navegador principal de la maquina remota, recomiendo activar la casilla. ***PERSISTENCIA: Activando esta casilla el server ser muy difcil de eliminarlo (el instalado), incluso hasta para los antivirus, tirara un mensaje de error siempre de : El archivo no puede ser borrado ya que est siendo usado por otro programa. Lo que hace muy difcil su eliminacin. ***Inject into running process: activando esta casilla, activas proceso, recomiendo dejarla activa siempre. ***PROCESO: en el cuadro de texto debers escribir el nombre del proceso del server, recomiendo poner iexplorer.exe son los procesos respectivamente del internet y relativamente causaran confusin, si pondrs otro no olvides que el proceso termina en .exe ***KEYLOGGER: Activando esta casilla activaras las opciones y el guardado del keylogger, recomiendo activarla siempre.

***Format: Aqui aparecera el formato de exportacin del server, recomendable en la mayoria de los casos como: PE, que lo exporta en ejecutable .exe

Parte final, si quieremos elegir un icono para nuestro server, deberemos dar clic en el cuadrante ICON y buscar nuestros iconos descargados y descomprimidos, como aparece en la pantalla, y finalmente darle a BUILD.

YA HEMOS CONCLUIDO NUESTRA SEGUNDA FASE DEL MANUAL, NUESTRO SERVER ESTA CREADO!. 3- CAMUFLAJE E INDETECTABILID AD [JUSTIFY]INDETECTABILID AD: Conocida por nosotros como la capacidad de un server de pasar los antivirus y firewalls, recordemos que el nivel de scan de un antivirus a nivel de tiempo de ejecucin, el scan time cuando se abre la ventana con nuestro server, y el runtime cuando se ejecuta, un ejemplo de un antivirus agarrando a un server en runtime, es el KIS con su capacidad de defensa proactiva, detecta la injeccin de un troyano en otro proceso (Rookit) y la creacin de claves en el registro. METODOS DE INDETECTABILID AD: Actualmente Existen muchos, pero caben destacar: 1- Crypters: Son pequeos programas sin instalacin que son diseados por aficionados a la informatica especialmente a el area de Conexin remota, para hacer detectables los servers a la mayora de los antivirus, ya sea en scan o runtime, en la actualidad estos programas son como warez, salen cientos por das a nivel del underground, aqui en este foro no es la exepcin, para encontrar un crypter no cabe mucho mucho esfuerzo mas que el dirigirte a la seccin de descargas del foro, y buscar el apropiada, en el titulo del tema ira el encabezado crypter, y en el post su descripcin, y la mayoria de las veces como usarlo, aunque solo son en la mayoria 2 o 3 opciones nada que mate la cabeza, ademas aparecera un pequea imagen con su nivel de indetectabilid ad, un crypter es FUD cuando apenas ha salido, y es indetectable a todos los antivirus.

Cabe destacar tambin que la mayora de estos crypters son versiones modificadas por usuarios del foro o externos de las versiones originales de los mismos, que son detectadas ya, a esto se le llama MOD, para esto los usuarios se utilizan programas para desempaquetar las versiones originales, para aplicar el metodo RIT, detectar firmas detectadas y remplazarlas por otras, este es un proceso que a veces suele ser tedioso y muy abrumador, por lo tanto se les suplica a los usuarios, que sean agradecidos y no prueben el nivel de indetectabilid ad de sus servers, en cualquier servicio de antivirus online, ya que estas muestras son distribuidas a los antivirus. Y su server comenzara a ser detectado a los dias.

Esos son ejemplos de servicios online que no debes usar, Actualmente se esta utilizando un servicio online que parece ser confiable. El novirusthanks. Aqui el enlace al sitio: Novirusthanks

[/JUSTIFY] Activa la Casilla de Do not distribute the sample, y envia tu server. 2 - METODO RIT: Este incluye dos fases: Buscar los Offset (firmas o lineas de codigo) detectadas. Metodo Rit: Agregar las nuevas Offset, Y compilacin, Para mas informacin el Videotutorial de Anubis del foro.SPAM(1) http://foro.SPAM(1)/index.php/topic,144562.0.html CAMUFLAJE Necesitaremos los siguientes materiales. 1-Sfx Compiler (joiner para unir nuestro server con cualquier otro archivo til por ejemplo una imagen. http://rapidshare.com/files/258185311/Sfx_Compiler.rar.html ***SFX COMPILER***

***despues de instalar este programa que sirve para unir archivos, lo ejecutamos nos aparecera una ventana como esta.

Acontinuacion en add agregamos nuestro server encryptado o indetectabiliz ado, y una imagen o otro archivo que sea de bien para el manual utilizaremosun a cancion. ***Luego de agregar los archivos nos desplazamos a la pestaa options.

-En file Runing After extraction deberemos poner la aplicacion que elegistes buena, la imagen la cancion ,etc -EnFile Runing before runing main file deberemos seleccionar el server devuestro troyano anteriormente protegido y seleccionadode sde el Sfx Compiler -Deberemos Seleccionar la casilla do notasked user for folder extraction. porque si queda desactivada alejecutarse la aplicacion final saldra una pantalla para elegir unaextraccion, y no se quiere eso verdad?. La configuracion correcta tendra este aspecto:

***Ya estamos listos para unir la aplicacion as que solo apretamos en create y elejimos la ubicacion

La creacion final tendra este aspecto

4-PARTE, ENVIAR NUESTRO SERVER Podemos enviar el server para establecer la conexin remota a traves de: 1-http (la web, servidores de descarga, ftp) 2-Email (correo electronico, chat que soporte el envio de archivos) 3-Medios Extraibles (USB, DVD, CD, DISKET, SD, MICRO SD) 5-PARTE Administrando nuestra posible control Sihemos seguido todo el manual al pie de la letra y nuestra PosibleControl a ejecutado nuestro server, estamos hechos ya tenemos elcompleto control remoto de su pc, en este paso explicaremos todas lasfunciones del troyano Poison Ivy ***Abrimos el troyano poisonivy previamente configurado ademas del no-ip. El troyano debera estarescuchand o en el puerto que condiguramos en crear) y el pass debe serigual. Si todo sale bien y tu Posible Control a ejecutado el serveraparecer a una

ventana como esta:

ID es el nombre de nuestra Posible Control lo podemos cambiar si queremos, el nombre no podra tener mas de 5 letras WAN Direccion Ip del proveedor

LAN Direccion ip predetermianda de la maquina , casi siempre sera la misma que WAN COMPUTADORA Nombre de la Maquina del Posible Controlrio Nombre de Usuario Actual cuenta de usuario que usa la Posible Control Acc Tipo Tipo de cuenta de usuario que usa ya sea administrador o limitada OS Sistema operativo de la Posible Control CPU Velocidad del Porcesador de la Posible Control RAM Tamao de la Memoria Ram Posible Control Version Version del server instalado en la computadora Posible Control Pingvelocidad de conexion con la Posible Control, entre mas bajo sea elnumero mejor, mientras mas alto mas lenta sera la administracion de laPosible Control. ***Ya hemos descrito las las opciones masbasicas ahora avanzemos un poco al dar clic derecho sobre la PosibleControl aparecera este cartel

A continuacion describimos: PING Actualizara de inmediato el PING (estado de conexion), ademas tratara de mejorarla en lo posible. COPY WAN IPCopiara la ip de la Posible Control al portapapeles (para usar la opcion pegar en cualquier casilla de texto) EDITAR IDEsta opcion permite cambiar el nombre de la Posible Control (maximo 6 letras) COMPARTIRPermitecompart ir la conexion con otro amigo tuyo o sea ademas de conectarse ati le estableces que quieres que se conecte tambien a otra direccion,hasta eliges los privilegios que tendra tu amigo sobre la PosibleControl .

ACTUALIZAR Permite cambiar el server que usas enla Posible Control de forma rapida y sencilla se perdera la actualconexion y se iniciara una nueva con el nuevo server que pusistes. REINICIAR Reinicia la conexion con la Posible Control. DESINSTALAR Desinstala el server en la pc Posible Control en primera mano, no podras manejarla mas. ***Y eso no es todo dando doble clic a la Posible Control aparecera lo bueno. -PANELINFORMATION: Muestra informacion sobre la computadora de la PosibleControl, y tambien informacion de nuestro server instalado. podremosrefres car la informacion con el clic derecho y copiarla al portapapeles.

***PANEL MANAGUERS*** -FILES:Nos permite ver todos los archivos de la computadora de la PosibleControl , borrarlos , ejecutarlos, eliminarlos, descargarlos,renombrarlos. Y refrescar la informacion claro que si.

-PANEL SEARCH: Nos permitira buscar archivos en el pc Posible Control de forma rapida.

-PANELREGEDIT: Nos permitira manejar el registro de la Posible Control (LEEABAJO DEL MANUAL LINK PARA TRUCOS CON EL REGISTRO MUY BUENOS!)

-PANEL SEARCH 2: Nos permitira buscar palabras o claves en el registro de la Posible Control de forma rapida y facil.

-PANELPROCESS: Nos permitira ver los procesos que tiene actualmente laPosible Control abiertos, matarlos, suspenderlos, copiarlos. Para verlos procesos tienes que refrescar el menu.

-PANEL INSTALLED APLICATIONS: Nos permitira ver las aplicaciones instaladas, nos dira si se pueden desinstalar silenciosament e y nos permitira desinstalar cualquiera. Para verlas hay que refrescar el menu.

-PANELWINDOWS: Aqui podremos ver las ventanas que tiene actualmente abiertasla Posible Control, minimizarlas,maximizarlas ,cerrarlas. Para verlashay que refrescar el menu.

***PANEL TOOLS*** -Panel Relay: Nos permitira ver las conexiones ftp actualmente.

-Panel Ports: Nos permitira ver los puertos actualmente en uso en la Posible Control, incluso cerrarlos.

-PanelPacket Analyzer: Nos permitira capturar los paquetes que llegan deinternet escaneando ips, complicado para los que no sepan del tema.

-PANELREMOTE SHELL: Nos permitira usar la consola de comandos MS-DOS de laPosible Control, para activarla hay q darle a activar con el clicderecho.

***PANEL PASSWORD AUDIT*** -PANEL CACHE: Son las Passwords que se autoguardan en la cache de la pc Posible Control, para verlas hay que refrescarlas.

-PANEL NT HASHES: Son pass del mismo sistema operativo en si, id del producto y de mas, para verlas hay que darle a refresh.

-PANEL WIRELESS: Son las passwords que guardan la misma conexion de internet. Para verlas hay que refrescar el menu.

***PANEL SURVEILLANCE*** -KEYLOGGER:Registra todas las pulsaciones del teclado de la Posible Control,registra la aplicacion en q se escribio, registra fecha. Nos permiteguardar el archivo para abrirlo en word, y limpiar el log actual. Paraver hay que refrescar el menu.

-PANEL AUDIO CAPTURE: Nos permite capturar el audio de la Posible Control, primero hay que configurarlo , calidad de audio etc.

-PANELSCREENCAPTURE: Nos permite tomar capturas de pantalla de la PosibleControl, guardarlas en una secuencia, administrar la calidad de lasimagenes(entre menor sea menos tiempo tardran en llegar) activandomouse y poner en iniciar nos permitira manejar la pc Posible Controlcomo si fuera nuestro escritorio, activando keylogg, incluso podremosescrib ir, Simple solo toma una imagen, si tienes keylogg activado elteclado de la Posible Control se le volvera loco y descontrolado.

-PANELWEBCAM CAPTURE: Nos permitira (si la Posible Control tiene camara),verla! en vivo y en directo xD. solo hay que seleccionar el driver yponer en iniciar. Ademas de grabar toda la secuencia utilizando elautoguardar.

6-PARTE LINKS,TRUCOS, RECOMENDACIONE S,SOLUCION DE PROBLEMAS 1- PROBLEMAS MAS FRECUENTES Y SUS SOLUCIONES BY: SUIKODENMAN http://foro.portalhacker.net/index.php/topic,21976.0.html 2-TRUCOS CON EL REGISTRO Y MAS

http://foro.portalhacker.net/index.php/topic,36002.0.html 3-RECOMENDACIONES A LA HORA DE USAR UNTROYANO http://foro.portalhacker.net/index.php/topic,22018.0.html

You might also like

- Cómo protegernos de los peligros de InternetFrom EverandCómo protegernos de los peligros de InternetRating: 4 out of 5 stars4/5 (2)

- Virus Informatico TroyanoDocument7 pagesVirus Informatico Troyanoismaelsanz100% (2)

- TROYANODocument6 pagesTROYANOAlonso Quiñones EspinozaNo ratings yet

- TroyanoDocument12 pagesTroyanoEduardo Villaseñor MartinezNo ratings yet

- TroyanoDocument5 pagesTroyanoRoxana GuevaraNo ratings yet

- TroyanoDocument6 pagesTroyanoSarayNo ratings yet

- Troyano (Informática)Document10 pagesTroyano (Informática)Maira GajardoNo ratings yet

- Presentación 7Document31 pagesPresentación 7Miguela TorresNo ratings yet

- Spyware Hackers y TroyanosDocument4 pagesSpyware Hackers y TroyanosLAUNo ratings yet

- Virus TroyanoDocument3 pagesVirus TroyanoJORGENo ratings yet

- Protección de Equipos InformáticosDocument10 pagesProtección de Equipos InformáticosmararodriguezzzNo ratings yet

- Material 5 3ero Cens 453Document4 pagesMaterial 5 3ero Cens 453Anyelén Ferrer UnzuéNo ratings yet

- Actividad - 3 - Nora ReyesDocument5 pagesActividad - 3 - Nora ReyesNora ReyesNo ratings yet

- BifrostDocument6 pagesBifrostGabriel GarciaNo ratings yet

- Virus VanesaDocument9 pagesVirus VanesaemiliavanesaNo ratings yet

- Seguridad informática objetivosDocument5 pagesSeguridad informática objetivosadanNo ratings yet

- Seguridad InformáticaDocument32 pagesSeguridad InformáticaGrebyMontalvánRoblesNo ratings yet

- Amenazas de InternetDocument7 pagesAmenazas de InternetAlldhatrance RamiirezNo ratings yet

- Características y formas de infección de troyanosDocument2 pagesCaracterísticas y formas de infección de troyanosAzyadeth Villasana Suarez100% (1)

- TroyanoDocument2 pagesTroyanopablo269998No ratings yet

- Clasificación de Los Virus InformáticosDocument4 pagesClasificación de Los Virus InformáticosFernando Rubier Figuereo RoaNo ratings yet

- VirusDocument12 pagesViruslaurent castilloNo ratings yet

- Glosario MalwareDocument6 pagesGlosario MalwareKarla LunaNo ratings yet

- La Ética y El Control de Los Sistemas de InformaciónDocument16 pagesLa Ética y El Control de Los Sistemas de InformaciónEduardo PaesanoNo ratings yet

- Virus ResidenteDocument10 pagesVirus ResidenteRoxana ReyNo ratings yet

- Soft Mal 4aDocument22 pagesSoft Mal 4asole160No ratings yet

- Formación de Una BotnetDocument17 pagesFormación de Una BotnetHerFigFigueroaNo ratings yet

- Tipos de Virus de ComputadoraDocument4 pagesTipos de Virus de ComputadoraXiomara Yaque De FelipeNo ratings yet

- Presentacion de Power Point SilviaDocument22 pagesPresentacion de Power Point SilviasilviatagerNo ratings yet

- Reporte VirusDocument7 pagesReporte VirusAbrahamG̶o̶m̶a̶No ratings yet

- Conceptos MalwareDocument11 pagesConceptos MalwareAngela Gonzales VenturaNo ratings yet

- Curso Ciberseguridad ApuntesDocument10 pagesCurso Ciberseguridad ApuntesEduardo Oscar RolandoNo ratings yet

- Clasificación Del MalwareDocument4 pagesClasificación Del MalwareNora ZamudioNo ratings yet

- Notas del Autor DarwinDocument14 pagesNotas del Autor DarwinYat CaballeroNo ratings yet

- LA SEGURIDAD INFORMATICA ResumenDocument6 pagesLA SEGURIDAD INFORMATICA ResumenSawil RamírezNo ratings yet

- Tipos de Ataques InformáticosDocument4 pagesTipos de Ataques InformáticosFrank Del Porte PerezNo ratings yet

- Troyanos y Puertas TraserasDocument10 pagesTroyanos y Puertas TraserasJhon the ripperNo ratings yet

- Configurando tu primer RAT: DarkCometDocument44 pagesConfigurando tu primer RAT: DarkCometFL Erick F100% (1)

- Gusanos, Bombas Logicas y TroyanosDocument3 pagesGusanos, Bombas Logicas y TroyanosJorge QuiñonesNo ratings yet

- Nologa93 - Hack X Crack Malware Parte1Document44 pagesNologa93 - Hack X Crack Malware Parte1JesusJesusNo ratings yet

- Trabajo Practico Nº3Document9 pagesTrabajo Practico Nº3Sofia HerreraNo ratings yet

- Sistemas Operativos Eje 3Document22 pagesSistemas Operativos Eje 3Omar Daniel Duque OrtizNo ratings yet

- MalwareDocument7 pagesMalwaresergijrNo ratings yet

- 5 Ataques Informáticos Que Podrían Afectar La RedDocument3 pages5 Ataques Informáticos Que Podrían Afectar La RedcesarNo ratings yet

- TAREA CAPITULO 02.odpDocument19 pagesTAREA CAPITULO 02.odpManuel VargasNo ratings yet

- Trabajo Práctico Computacion N°2Document10 pagesTrabajo Práctico Computacion N°2compuar_csNo ratings yet

- Tipos de Código Malicioso OkDocument50 pagesTipos de Código Malicioso OkPARMENIONo ratings yet

- WebQuest Sobre SEGURIDAD INFORMÁTICADocument9 pagesWebQuest Sobre SEGURIDAD INFORMÁTICAAlex Vega SuárezNo ratings yet

- CAP13Document54 pagesCAP13Axel DanielsNo ratings yet

- Software MaliciosoDocument51 pagesSoftware MaliciosoAlejandra RomoNo ratings yet

- Amenazas para La SeguridadDocument84 pagesAmenazas para La SeguridadKatherine BorjasNo ratings yet

- Tipos de Malware e IntrusosDocument33 pagesTipos de Malware e IntrusosCarlos TenaNo ratings yet

- Malware y código malicioso: tipos, ataques y defensaDocument54 pagesMalware y código malicioso: tipos, ataques y defensaFernanda Moncada EscobarNo ratings yet

- Amenazas LógicasDocument8 pagesAmenazas LógicasAndres RivasNo ratings yet

- WebQuest Sobre ANTIVIRUSDocument4 pagesWebQuest Sobre ANTIVIRUSLoreePique35No ratings yet

- Introduccion A La Informatica Clase 8Document12 pagesIntroduccion A La Informatica Clase 8jmrubiocrespinNo ratings yet

- Botnet en Las RedesDocument12 pagesBotnet en Las RedesElvis MendozaNo ratings yet

- INFORMATICADocument9 pagesINFORMATICALOPEZ JIMENEZ JORGE LUISNo ratings yet

- Presentacion S3Document16 pagesPresentacion S3Juan Carlos AmayaNo ratings yet

- Conf.1 Puntos ExtremalesDocument7 pagesConf.1 Puntos ExtremalesPablo Valenzuela ToledoNo ratings yet

- Prerrequisitos Via eDocument2 pagesPrerrequisitos Via eAlex Ivan Díaz TafurNo ratings yet

- Análisis de Datos con R y R CommanderDocument148 pagesAnálisis de Datos con R y R CommanderNat RodríguezNo ratings yet

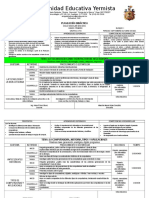

- Comunidad Educativa Yermista planifica Informática IDocument7 pagesComunidad Educativa Yermista planifica Informática IAraceli CaroNo ratings yet

- Tesista DivindatDocument44 pagesTesista DivindatPERUHACKING100% (3)

- Calculo de CoberturasDocument2 pagesCalculo de CoberturasAnonymous dRxI7Qi100% (1)

- PLC descripciónDocument2 pagesPLC descripciónÁngel Duvan Segura PeñuelaNo ratings yet

- Separata SencicoDocument60 pagesSeparata SencicovickoNo ratings yet

- Manual de Google HackingDocument65 pagesManual de Google HackingH.d. De León PellecerNo ratings yet

- Antecedentes de Los MicrocontroladoresDocument19 pagesAntecedentes de Los MicrocontroladoresRolando GloriaNo ratings yet

- Delito - Delito InformáticoDocument9 pagesDelito - Delito InformáticoagustinaNo ratings yet

- Herramientas GerencialesDocument7 pagesHerramientas GerencialesKris BeltranNo ratings yet

- Auditoría forense sistemas informáticos El SalvadorDocument3 pagesAuditoría forense sistemas informáticos El Salvadoralex3993No ratings yet

- Aplicar CSS A Omega Theme DrupalDocument6 pagesAplicar CSS A Omega Theme Drupalpato_mar14No ratings yet

- Cómo Solicitar Certificado de Antecedentes Penales para EmigrarDocument3 pagesCómo Solicitar Certificado de Antecedentes Penales para EmigrarRaul FarfanNo ratings yet

- Transportes Clase 29 SynchroDocument37 pagesTransportes Clase 29 SynchroKay Sanchez Llancari100% (1)

- Fallas Comunes en Los Receptores de Televisión de Pantalla PlanaDocument11 pagesFallas Comunes en Los Receptores de Televisión de Pantalla PlanaJairo DiazNo ratings yet

- Uso de WordleDocument23 pagesUso de WordleValeria AccomoNo ratings yet

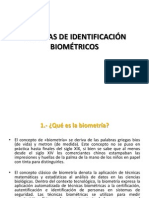

- Sistemas de Identificación BiométricosDocument15 pagesSistemas de Identificación BiométricosMagda Elena SantosNo ratings yet

- Presentación Implementación de Cámaras en Los TaxisDocument17 pagesPresentación Implementación de Cámaras en Los TaxisMargarita PontónNo ratings yet

- Intercambio de Llaves Diffie HellmanDocument14 pagesIntercambio de Llaves Diffie HellmanLaura MontenegroNo ratings yet

- Plan de Mejora de SeguridadDocument11 pagesPlan de Mejora de SeguridadEdwin Manuel Guerrero AriasNo ratings yet

- Une 139801-2003 PDFDocument3 pagesUne 139801-2003 PDFRodrigoNo ratings yet

- Certificados de Equipos PTW 107Document4 pagesCertificados de Equipos PTW 107JUAN JOSE VESGA RUEDANo ratings yet

- Examen CTERA Técnico 6M9XQNVDocument10 pagesExamen CTERA Técnico 6M9XQNVAlfredo AstaNo ratings yet

- T Comput Ac I On Rodrigo de CastroDocument228 pagesT Comput Ac I On Rodrigo de CastroДпђяеш ЯiисФиNo ratings yet

- AFND-AFDDocument40 pagesAFND-AFDCarl Anidem0% (1)

- Semana 6Document35 pagesSemana 6Arturo BenitesNo ratings yet

- Sistema de control de asistencia biométrico basado en huella digitalDocument49 pagesSistema de control de asistencia biométrico basado en huella digitalfhox3667% (3)

- Ensayo Vigilancia y Reconocimiento Facial Con Tecnologia InteligenteDocument10 pagesEnsayo Vigilancia y Reconocimiento Facial Con Tecnologia InteligenteGersson MendezNo ratings yet