Professional Documents

Culture Documents

GData MalwareReport H2 2012 FR

Uploaded by

industrie_technosCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

GData MalwareReport H2 2012 FR

Uploaded by

industrie_technosCopyright:

Available Formats

G Data Malware Report

Rapport semestriel Juillet Dcembre 2012

G Data SecurityLabs

G Data MalwareReport H2/2012

Sommaire

Vue densemble ....................................................................................................................................................................... 2 Codes malveillants : faits et chiffres .............................................................................................................................. 3 Une croissance qui faibli ................................................................................................................................................... 3 Catgories de malwares.................................................................................................................................................... 3 Plateformes : Tous contre Windows ! ....................................................................................................................... 4 Les malwares sous Android ............................................................................................................................................. 5 Baromtre des risques .......................................................................................................................................................... 6 Site web : Analyse smantique et gographique .................................................................................................... 8 Catgorisation par thme ................................................................................................................................................ 8 Catgorisation gographique ........................................................................................................................................ 9 Banque en ligne .................................................................................................................................................................... 10 Les attaques dampleur.................................................................................................................................................. 10 Les prvisions .................................................................................................................................................................... 11 Android: un systme attractif pour les utilisateurs et les cybercriminels ........................................... 12 Adware: La nouvelle tendance de 2012 ................................................................................................................... 12 Des malwares sur le Google Play Store .................................................................................................................... 14 Des codes malveillants de plus en plus perfectionns ....................................................................................... 14 Les Botnets sur le terrain du mobile .......................................................................................................................... 15 Prvisions ............................................................................................................................................................................ 16

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

Vue densemble

Le nombre total de nouveaux malwares a baiss sur le second semestre 2012. Cette anne aura t relativement identique 2011, avec une lgre augmentation de 2,4%. En moyenne, 6 915 nouvelles souches de malwares sont cres tous les jours. Le nombre de familles de malware est lgrement plus lev (2 483 sur ce second semestre) que sur la premire partie de lanne. En termes de catgories, le nombre de backdoor a augment. Ils sont maintenant la deuxime catgorie la plus reprsente devant les spyware et les downloader (3e et 4e). Le nombre de souches de malware de la catgorie tools a explos en 2012. Cette catgorie inclut, par exemple, les kits dexploitation de failles sur le web ou de rcupration de coordonnes bancaires. La proportion de malware sous Windows reste stable 99,8% mais la part des codes programms en .NET sest accru de manire significative. G Data Security Labs a reu 139 817 nouveaux fichiers malveillants sous Android soit cinq fois plus que sur le premier semestre 2012. Oprations bancaires en ligne : Citadel, le malware clone du clbre ZeuS a atteint le haut du classement devant Bankpatch et Sinowal. Les Adware se font un peu moins prsents sur PC mais gagnent du terrain sur les plateformes mobiles. Sur toutes les plateformes, les attaquants tentent de faire le maximum de profit pour le minimum defforts.

vnements

La dcouverte de miniFlame comme nouveau composant du cyberespionnage. Les malware Mahdi et Gauss sont relis lespionnage. Les oprateurs de Botnet passent maintenant par Tor pour leur communication et envoient leurs commandes via le service Google Docs. Lingnierie sociale est un vecteur cl pour de nombreuses cyberattaques. Au second semestre, Java, le logiciel dOracle a fait les gros titres suite la dcouverte de plusieurs vulnrabilits critiques.

Perspectives pour le premier semestre 2013

Le nombre de nouvelles souches de malware devrait rester au mme niveau. Les activits des chevaux de Troie bancaire vont devenir plus difficiles dtecter. Nous nous attendons voir ces malwares utiliser le rseau chiffr Tor. De nouvelles mthodes dattaques devraient apparaitre grce aux technologies mergentes - telles que le NFC.

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

Codes malveillants : faits et chiffres

Une croissance qui faibli

Compar au premier semestre 2012, le nombre de souches de malware a recul sur le second semestre. G Data SecurityLabs a enregistr 1 258 479 nouveaux types de malware sur cette priode1, soit 123 488 de moins que sur le semestre prcdent.

Graphique 1 : Nombre de nouveaux malware par an depuis 2006.

Dans lensemble, 2012 a t relativement identique 2011 mme si la tendance qui devait nous amener trois millions de nouveaux malwares na pas t respecte (le nombre actuel de malwares a atteint 2 640 446). videmment, ce nombre reste trs lev et il ne faut pas oublier quil sagit que des nouvelles signatures et non du nombre total des malwares en circulation. Sur les six derniers mois, certains indices font penser que les auteurs de malware se concentrent sur la qualit de leur code plutt que sur la quantit et que ceci pourrait expliquer la baisse constate.

Catgories de malwares

Les codes malveillants peuvent tre regroups selon leur fonctionnalit principale. Le Graphique 2 qui suit montre les catgories les plus importantes.

Les chiffres de ce rapport sont bass sur lidentification des codes par leurs signatures. Elles sont bases sur des similarits dans le code. Des codes malveillants semblables sont rassembls dans des familles, dans lesquelles des carts mineurs sont considrs comme des variantes. Les fichiers compltement diffrents constituent la base de leurs propres familles. Le nombre repose sur des variantes de nouvelles signatures cres dans la seconde moiti de 2012. 3

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

Le groupe des chevaux de Troie (aussi appels troyens ) domine toujours les autres catgories. Cette famille rassemble une grande varit de malwares avec des fonctionnalits diverses : ranon ou faux antivirus par exemple et sinstallent en infectant les ordinateurs via, notamment, des portes drobes. Le nombre de backdoors a aussi augment de manire constante sur le dernier semestre

Graphique 2 : Nombre de nouveau malware par catgorie sur les six derniers semestres.

et cette catgorie arrive maintenant en seconde position devant les spywares et les downloader. Le nombre de malwares dans la catgorie tools poursuit son ascension dbute il y a maintenant un an. Cette catgorie pointe actuellement la 6e place de notre classement. Lexplication de ce phnomne tient lexplosion du nombre de programmes qui exploitent les vulnrabilits web et dtournent les oprations bancaires. La baisse du nombre dadware est notable. Cette tendance se retrouve dans les attaques enregistres par le G Data SecurityLabs et que lon retrouve plus en dtail dans la partie "baromtre des risques" de ce rapport.

Plateformes : Tous contre Windows !

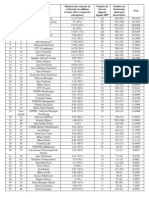

Comme les programmes normaux, les malwares sont dvelopps pour une plateforme spcifique. Windows a, depuis des annes, une part trs leve dans cet univers2. La fin de lanne 2012 ne change pas ce constat. La proportion des malwares sous .NET (MSIL) a connu une hausse significative comme le montre le tableau 1.

Malware pour Windows signifie ici que les fichiers excutables au format PE appartiennent au Microsoft intermediate Language (MSIL). MSIL est un format intermdiaire utilis dans lenvironnement de programmation .net. La plupart des applications .NET sont indpendantes de la plateforme, mais elles sont pratiquement toutes utilises sous Windows 4

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

1 2 3 4 5

Plateforme Win MSIL WebScripts Java Scripts4

#2012 H2 part 1,223,419 97.2% 33,020 2.6% 1,087 0.1% 426 <0.1% 392 <0.1%

#2012 H1 1,360,200 18,561 1,672 662 483

part 98.4% 1.4%3 0.1% <0.1% <0.1%

Diff. #2012 H2 #2012H1 -10.06% +77.90% -34.99% -35.65% -18.84%

Diff. #2012 #2011 +2.37% +26.78% -50.06% +95.33% -39.99%

Tableau 1 : Top 5 des plateformes sur les deux derniers semestres.

La comparaison annuelle entre 2012 et 2011 fait apparaitre une chute de 50% des nouveaux scripts web. Cependant, ceci ne signifie pas forcment quil y a moins de danger en provenance des sites web. En effet, ici sont recenses les nouvelles signatures et non les attaques enregistres. Vous trouverez plus dinformations ce sujet dans la partie baromtre des risques . Dans le mme temps, le nombre de nouveaux malwares ciblant la plateforme Java a suivi une trajectoire inverse : il a pratiquement doubl. Une des explications est trouver dans les vulnrabilits rcurrentes qui ont marqu lactualit de cette plateforme5 pendant toute lanne 2012. Des vulnrabilits qui ont, manifestement, attir lattention des cybercriminels.

Les malwares sous Android

Diffrentes donnes peuvent tre utilises pour compter les malwares sous Android. Lune dentre est le nombre de fichiers malveillants. Sur le second semestre 2012,139 818 fichiers sont arrivs dans le SecurityLabs de G Data6, soit cinq fois plus que sur la priode prcdente. Malheureusement, il est difficile de retracer la chronologie de diffusion de tous ces chantillons, car la date exacte du premier enregistrement de chaque chantillon n'est pas toujours connue.7 Le graphique 3 montre la diffusion de tous les chantillons dont la date dapparition a t clairement tablie.

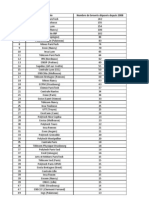

Family FakeInst SMSAgent Ginmaster Opfake Agent

# variants 90 80 63 55 46

Graphique 3 : diffusion des fichiers dont la date dapparition est connue.

Une erreur darrondie dans le prcdent rapport a t corrige ici passant ce chiffre de 1,3% 1,4%. Les Scripts sont des fichiers batch ou des scripts/programmes crits en VBS, Perl, Python ou Ruby. 5 http://blog.gdatasoftware.com/blog/article/cve-2012-4681-a-java-0-day-is-going-to-hit-big-time.html http://blog.gdatasoftware.com/blog/article/the-new-java-0-day-exploit-actively-endangers-web-surfers.html 6 Les malwares sous Android peuvent tre identifis sur la base de plusieurs fichiers. Le package dinstallation (APK) contient de nombreux fichiers qui incluent le code et les proprits dautres lments. Le comptage ne prend en compte que les fichiers APK mme sils sont composs de plusieurs fichiers. 7 63.8% des nouveaux fichiers malveillants du second semestre 2012 nont pas de date connue. Ces fichiers ont t attribus sur les trois six derniers mois.

4

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

Comme les signatures virales8, les fichiers malveillants peuvent tre assigns certaines familles de malware et leurs variantes. 88 900 fichiers malveillants trouvs sur Famille # variantes Android peuvent tre classs dans 1 132 variantes et 314 familles. 131 FakeInst 90 nouvelles familles sont apparues au second semestre 2012. Le SMSAgent 80 Tableau 2 montre quelles familles ont le plus de variantes. Ginmaster 63 linstar de ce que lon constate sur PC, la plupart des malwares pour Opfake 55 9 mobile sont des chevaux de Troie. La proportion de nouveaux Agent 46 adware reste faible. Cependant, les attaques de cette nature sur Tableau 2 : Liste des familles de cette plateforme viennent tout juste de commencer et nous nous malwares sous Android avec le plus de variantes (2e semestre 2012) attendons ce quelles prennent une part plus importante. En effet, les adware gnrent des profits en affichant des publicits (voir le paragraphe Adware: La nouvelle tendance de 2012 ). Les prvisions daccroissement du nombre de nouveaux malwares et du nombre de familles taient correctes. Nous avions aussi prvu que de nouveaux scnarios dattaques allaient sintgrer dans de nouvelles familles de malware. (Vous trouverez plus dinformations sur ce sujet dans le paragraphe Android: un systme attractif pour les utilisateurs et les cybercriminels .)

Baromtre des risques

Le nombre dattaques dutilisateurs des solutions G Data (et ayant activ MII)10 a aussi augment sur ce second semestre. Lanalyse des donnes tablit le classement suivant : Rank 1 2 3 4 5 6 7 8 9 10 Name Win32:DNSChanger-VJ [Trj] Trojan.Wimad.Gen.1 Win64:Sirefef-A [Trj] Trojan.Sirefef.HU Trojan.Sirefef.GY Trojan.Sirefef.HH Exploit.CVE-2011-3402.Gen Trojan.Sirefef.HK Generic.JS.Crypt1.C14787EE JS:Iframe-KV [Trj] Percent 9.24% 3.10% 1.99% 1.15% 1.11% 0.86% 0.78% 0.75% 0.61% 0.58%

Tableau 3: Le top 10 des attaques enregistres par MII sur S2 2012

Le premier constat est que le troyen Sirefef, aussi appel Zero Access, et ses diffrentes versions est trs bien reprsent dans ce classement. Dans le prcdent rapport, nous avions dj mentionn la

8 9

10

Le compte des signatures et des variantes est bas sur les signatures des solutions G Data MobileSecurity. cf. Graphique 2 La Malware Information Initiavie (Mll) tire sa puissance de sa communaut en ligne et tous les utilisateurs ayant acquis une solution de scurit G Data peuvent y participer. Seul prrequis: l'activation de cette fonction dans l'un des programmes de G Data. Par la suite, chaque fois qu'un malware est dtect et supprim, un rapport totalement anonyme est ajout la base statistique de G Data Security Labs. 6

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

famille des chevaux de Troie et leur structure modulaire. Elle est notamment utilise pour les fraudes au clic qui rapportent beaucoup dargent ceux qui les mettent en place. Sur les six derniers mois, il y a eu tellement de variantes que ce malware a pris le contrle du top 10. Si toutes les variantes taient additionnes sous une seule signature, Sirefef figurerait parmi les premires places ce qui donnerait une vision plus claire de ce classement. A la premire place, la prsence de Win32:DNSChanger-VJ [Trj] sexplique notamment par son utilisation trs courante dans les infections perptres par les malwares de la famille Sirefef. Mme si Sirefef est utilis notamment pour les fraudes au clic, aucun adware (malware dont les ressources proviennent dune activit proche : les bandeaux publicitaires) ne sest hiss dans notre top 10. Ceci confirme la tendance que nous avions dj note au premier semestre (cf. graphique 2). Le dcompte du malware Generic.JS.Crypt1.C14787EE de notre top 10 peut comporter un biais. En effet, ce code peut la fois tre dtect lorsquun site web utilise un code javascript spcifique pour afficher un bandeau publicitaire, mais aussi quand un cybercriminel veut gnrer artificiellement des clics supplmentaires et accroitre ses gains dans les systmes de rmunration au clic. Pour finir, on compte un nouvel entrant dans notre top 10 : Exploit.CVE-2011-3402.Gen. Cette signature, qui exploite la vulnrabilit CVE-2011-3402 est apparue dans les documents infects (documents Microsoft Word ou dautres fichiers textes). Cette vulnrabilit permet notamment dexcuter des fonctions malveillantes comme tlcharger et excuter des malwares supplmentaires.

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

Site web : Analyse smantique et gographique

Catgorisation par thme

Si lon analyse les thmes utiliss par les auteurs de sites web malveillants, beaucoup de choses se sont passes lors de ce second semestre 2012.11 Le top 10 reprsente maintenant 88.6% des thmatiques abordes par les sites observs, soit 17.9% de plus quau premier semestre 2012. Il couvre donc la presque totalit des sujets sur lesquels les cybercriminels ont mis laccent. Les Forums, nouvel arrivant dans ce classement pointe directement au quatrime rang. Autre nouvelle catgorie, les sports arrivent, eux, en huitime position. Les jeux et la musique ont disparu du top 10. Dans le top 3, les thmatiques Technologie & Tlcommunications, ducation et professionnel ont beaucoup plus servi de plateforme pour des oprations dhameonnage Paypal que sur la priode prcdente. La thmatique Voyage avait aussi servi ce type dhameonnage sur le semestre prcdent. (Pour plus de dtails sur les fraudes bancaires en ligne voir page 11.) Les catgories Forums et Blogs sont souvent relis des malwares. Ceci est d aux nombreuses vulnrabilits dont souffrent quantit de systme de forum et Figure 4: Top 10 des sites infects par thme (2e semestre 2012) de blog. Les cybercriminels utilisent les moteurs de recherche pour les lister et lancent des attaques automatises afin dy placer leurs codes malveillants. Un mcanisme qui leur permet de toucher un grand nombre de victimes sans effort. Sans surprise, la thmatique Pornographie fait aussi partie de notre top 10. Cependant, il faut faire une distinction entre les sites web rputs de ce domaine et les sites frauduleux. Ces derniers sont souvent classs dans les sites malveillants, car ils proposent des mises jour supposes indispensables pour visionner leurs contenus et qui sont, en ralit, des programmes malveillants. Dans dautres cas, il sagit de vritable hameonnage et les sites contrefaits tentent de rcuprer des donnes personnelles ou des coordonnes bancaires. Les sites lgitimes sont videmment concerns par cette menace et font de gros efforts pour adapter leurs infrastructures rseau en consquence.

11

Dans ce contexte, les sites web malveillants rassemblent la fois les sites dhameonnage et ceux qui propagent des codes malveillants. 8

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

Conclusion : Ces six derniers mois, nous avons donc assist une concentration des sujets utiliss par les cybercriminels pour attirer les internautes. videmment, ceci ne signifie pas que la menace se limite ses thmatiques. Encore une fois, nous voyons que les blogs sont particulirement bien reprsents dans notre classement. Ceci confirme la tendance dj note dans notre prcdent rapport. Les attaques de masse sur les systmes de gestion de contenu (CMS) sont toujours aussi populaires et restent dactualit. Ces attaques correspondent bien la faon de faire des cybercriminels : le moindre effort pour le plus defficacit possible dans la diffusion des malwares et la garantie dun retour financier consquent.

Catgorisation gographique

En plus de lanalyse thmatique, il est intressant de relever la distribution gographique des sites web malveillants. Notre carte ( Graphique 5 ) montre la concentration de sites par pays. Le principal enseignement que lon peut tirer de cette carte est que, grce leurs bonnes

Localisation moins populaire

Graphique 5 : Carte des pays hbergeant des sites web malveillants

Localisation plus populaire

infrastructures, certaines rgions du monde sont particulirement attractives pour lhbergement de sites web malveillants. Cest videmment le cas des tats-Unis et de lEurope avec des pays comme lAllemagne, la France, lEspagne et la Grande-Bretagne. Autre lment notable, les attaques en provenance de la Chine ont encore augment par rapport au premier semestre 2012. Le nombre de pays qui ne sont pas du tout touchs par lhbergement de sites malveillants sest encore rduit. G Data SecurityLabs enregistre maintenant un trs petit nombre de zones blanches . Le centre de lAfrique reste, par exemple, pargn. (On note cependant que les pays

Copyright 2013 G Data Software AG 9

G Data MalwareReport H2/2012

limitrophes sont maintenant touchs). Ceci est videmment d au trs faible nombre de sites web hbergs dans ces zones. (La majorit lest en Afrique du Sud).

Banque en ligne

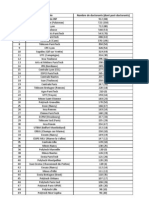

Lors de ce second semestre, plusieurs tendances intressantes ont t notes dans le secteur des chevaux de Troie bancaire. Le nombre dinfections a t divis par trois entre juillet et dcembre 2012. Q3 2012 Bankpatch Citadel ZeuS Sinowal Spyeye Others Q4 2012 Citadel Bankpatch ZeuS Sinowal Tatanga Others

29.1% 25.5% 23.3% 16.3% 3.1% 2.7% 24.0% 22.8% 17.9% 13.2% 10.1% 12.0%

Tableau 4: part des chevaux de Troie bancaire dtect par BankGuard sur Q1 et Q2 2012 Graphique 5: Part des chevaux de Troie bancaire dtects par BankGuard sur le 2nd semestre 2012

Lune des raisons de cette baisse tient larrestation de plusieurs cybercriminels de ce secteur sur le premier semestre de lanne.12 Il est apparu que seulement quelques dveloppeurs taient lorigine du dveloppement de la plupart des chevaux de Troie ce qui a pratiquement stopp larrive de nouveaux codes malveillants. Cela a aussi permis aux diteurs dantivirus de mieux prendre en charge cette menace. Si lon fait le dcompte des chiffres, lensemble des chevaux de Troie a perdu du terrain (Graphique 6). SpyEye a pratiquement disparu. Citadel, le clone de Zeus prend la tte de notre classement devant Bankpatch et Sinowal.

Les attaques dampleur

Les nouveaux chevaux de Troie tels que Shylock et Tilon, nont pas encore atteint des taux dinfection levs par rapport leurs confrres . Seul Tatanga semble prendre un peu dimportance. Autre cas intressant : Prinimalka13. Ce troyen ferait partie dune attaque de grande ampleur lencontre des utilisateurs de banques amricaines, attaque appele Project Blitzkrieg . ce jour, aucune date du dbut de cette opration na t dcouverte. G Data na, pour linstant, enregistr aucun taux dinfection significatif de ce code malveillant.

12 13

G Data SecurityLabs avait dj voqu cet lment lors du prcdent rapport semestriel. http://krebsonsecurity.com/2012/10/project-blitzkrieg-promises-more-aggressive-cyberheists-against-u-s-banks/ https://blogs.rsa.com/cyber-gang-seeks-botmasters-to-wage-massive-wave-of-trojan-attacks-against-u-s-banks/ 10

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

Une attaque qui, elle a dj eu lieu est lopration High Roller . Elle a t dtecte au dbut de ce second semestre et a utilis les vieux chevaux de Troie ZeuS et SpyEye. Lalgorithme utilis pour rcuprer les transactions avait, lui, t amlior tel point quil tait possible denregistrer des donnes mme lorsque lauthentification se faisait avec une carte puce. Lopration High Roller sest attaque spcifiquement des comptes richement dots comme ceux de socits. De grosses sommes dargent ont t transfres vers les comptes de mules . Le montant des dtournements nest pas connu ce jour. Des sources parlent de sommes oscillant entre 60 millions et 2 milliards deuros. Une part de ces sommes a probablement t bloque par les banques sans que lon puisse dterminer le montant rellement vol. noter que leurs technologies dveloppes par G Data BankGuard sont capables de prvenir ce type dattaques.

Graphique 6: volution du nombre dinfection pour les cinq chevaux de Troie les plus courant au second semestre 2012

Les prvisions

Difficile de dire quel troyen bancaire sera en tte du peloton en 2013. Bankpatch a connu une telle chute de son taux dinfection que le futur de ce code malveillant nest pas assur. Les auteurs de Citadel semblent faire profil bas pour le moment tout semble plaider pour un statut quo au niveau du classement. On peut prdire larrive de nouveaux clones de Zeus, mais ils ne devraient pas atteindre les performances de Citadel en termes de taux dinfection. Plusieurs lments indiquent que Carberp pourrait faire son retour : au march noir, son code est en vente et la dcouverte dune version mobile pourrait le relancer14. Pour le reste, nous ne pensons pas que la baisse des infections via des chevaux de Troie bancaire devrait se poursuivre en 2013. Les fortes sommes dargent que peuvent rapporter ces programmes vont attirer de nombreux cybercriminels. Et ce, malgr les menaces de poursuites judiciaires. Ces poursuites ont non seulement alert les dveloppeurs, mais aussi les utilisateurs de codes malveillants. Des discussions ont t lances sur les forums underground sur lutilisation du rseau

14

Voir graphique 8. 11

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

Tor pour les communications de ces programmes malveillants.15 Cette technique a dj t utilise pour de rcents botnets tels que Skynet. Jusqu prsent, lEurope de lEst a t le centre du commerce de chevaux de Troie bancaire. Ces oprations taient mme menes ciel ouvert . Des actions ont t menes pour faire comprendre aux cybercriminels que cette impunit tait termine. Ce commerce devrait rapidement devenir beaucoup plus opaque. Il est aussi possible que ces activits migrent vers des pays o les poursuites judiciaires seront moins courantes.

Android: un systme attractif pour les utilisateurs et les cybercriminels

Lors de ce second semestre 2012, G Data sest aussi pench sur les menaces qui psent sur les smartphones et les tablettes. Ce march en pleine expansion continue doffrir de grandes opportunits aux cybercriminels sans trop demander de moyens. Les malwares apparus sur ce secteur comportent notamment des adaptations de codes malveillants dj trs connus, mais aussi de nouvelles approches. Deux tendances se concrtisent : Les malwares se complexifient et leur nombre saccroit16

Graphique 7: selection de malwares pour mobile apparus en 2012

Adware: La nouvelle tendance de 2012

Le dveloppement des adware dans les priphriques mobile contraste avec leur rarfaction sur PC.17 Sur mobile, le meilleur moyen de faire de largent est denvoyer des SMS surtaxs, mais la tche est plus ardue. En effet, linstallation demande des autorisations, et ncessite la participation active de lutilisateur. Sur le Google Play Store linstallation demande obligatoirement la confirmation de lutilisateur, les auteurs de malwares sont donc plus enclins utiliser les marchs alternatifs o les codes sont moins, voire pas du tout, surveills. Depuis la version 4.2 dAndroid, la scurit a mme t renforce puisquune liste des droits accords chaque application apparait avant son installation. Malheureusement, il ny a pas grand-chose faire pour aider les utilisateurs de la gnration clic et oublie qui acceptent sans rechigner les programmes les plus douteux.

15 16

http://blog.gdatasoftware.com/blog/article/botnet-command-server-hidden-in-tor.html cf. chapitre Les malwares sous Android page 5. 17 Voir page 4 et page 7. Copyright 2013 G Data Software AG 12

G Data MalwareReport H2/2012

Un nouveau business lucratif implique mme des applications listes dans Google Play Store. Un adware pralablement install sur le smartphone ou la tablette permet de facturer des services en passant outre lautorisation de lutilisateur. En dehors dafficher des publicits, les adware peuvent aussi proposer aux utilisateurs de tlcharger des applications additionnelles qui se rvleront souvent tre des malwares. Sur la seconde partie de lanne 2012, les utilisateurs dAndroid ont notamment t confronts au cheval de Troie Android.Trojan.FakeDoc.A, aussi appel FakeDoc.A.18 Cach dans des applications du type Battery Doctor , ce troyen vise les donnes telles que la liste des contacts de sa victime. En apparence lapplication se limite faire apparaitre le niveau de la batterie et la gestion des connexions wifi et Bluetooth. En arrire-plan, il en va tout autrement : le cheval de Troie installe un service dadware qui fait apparaitre des publicits pour des applications malveillantes et des sites web au contenu douteux. Ce service reste install mme lorsque lapplication est supprime. Ainsi, il est mme impossible pour lutilisateur de savoir quelle application est lorigine de cette infection. Les auteurs dAndroid.Trojan.MMarketPay.A, (MMarketpay.A), ont utilis une approche similaire pour diffuser leur code malveillant. Les applications trojanise , comme Go Weather , Travel Sky et ES Datei Explorer , taient proposes en tlchargement sur des sites chinois et des stores alternatifs.

Screenshot 1: Trojan MMarketpay se cachait dans une application fonctionnelle de mto

Ces applications donnaient en apparence accs quelques informations sur la mto. En tche de fond, le code malveillant se rendait sur des sites marchands chinois pour acheter des biens sans aucune intervention de lutilisateur19, MMarketpay.A faisait aussi la publicit pour des applications supplmentaires, toutes avec leurs lots de chevaux de Troie. Ce type dapplications trojanises a gagn du terrain pendant toute lanne 2012. Petit raffinement apport par les dveloppeurs de ces codes malveillants : les applications proposes sont diffrentes suivant lorigine gographique de lutilisateur (golocalis grce son adresse IP). Lorsque lutilisateur clique sur une offre, il est redirig non pas sur le Google Play Store mais vers des sources dapplications non scurises : un store alternatif localis en Asie, voire sur un site web indpendant... De notre point de vue, les messages dalertes dAndroid ninsistent pas assez sur la fiabilit des services de tlchargement lors de linstallation dune nouvelle application. Mme si le code malveillant de MMarketpay.A tait limit au march chinois, il donne un bon aperu du futur. Il ne faudrait que des modifications mineures pour que ce type dattaque puisse tre utilis en Europe ou sur le march amricain. La volont dinterconnecter les boutiques dapplications va lencontre de la scurit.

Screenshot 2: De la publicit pour des applications localises sur un serveur chinois

18 19

FakeDoc a t dcrit en dtail dans notre prcdent rapport. http://blog.gdatasoftware.com/blog/article/new-android-malware-goes-on-a-shopping-spree-at-your-expense.html 13

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

Des malwares sur le Google Play Store

Mme si, au dbut de lanne, Google a mis en place son systme de vrification dapplication, il y avait encore des malwares sur le Google Play au second semestre 2012. Android.Trojan.FindAndCall.A, (FindAndCall.A) en est un exemple. Cette application que lon trouve la fois sur Google Play et sur lApp store dApple est un malware qui envoie le dtail des contacts de lutilisateur vers un serveur dfini par lattaquant. Cette machine

Screenshot 3: Find And Call sur Google Play

Screenshot 4: Find And Call sur l App Store dApple

peut alors envoyer des SMS non sollicits toutes ces personnes. Ce message comportait en prime un lien pour tlcharger lapplication malveillante. Ces SMS, manant dune personne connue, auront bien plus de chance de convaincre le destinataire dinstaller lapplication recommande. peu prs au mme moment que FindAndCall.A faisait parler de lui, des scientifiques amricains ont publi un rapport sur la manire dont ils avaient pu mettre en ligne sur Google Play une application apparemment inoffensive, mais cachant de nombreuses fonctions malveillantes. Ce malware, qui a pris en dfaut Googles Bouncer, ntait pourtant pas dune conception trs loigne des malwares rels (il envoyait un contact toutes les 15 minutes un serveur au lieu dun par seconde pour les codes malveillants habituels).20 Ceci montre quil reste difficile de concevoir un outil permettant de dtecter tous les malwares. Les systmes de scurit mis en place par Google interviennent trs tard pour supprimer ces codes indsirables de son magasin dapplication. Une protection additionnelle, sous la forme dun logiciel de scurit, installe sur le priphrique mobile, est donc un impratif.

Des codes malveillants de plus en plus perfectionns

Les commentaires que lon trouve dans les codes sources de ces malware laissent penser que les codes vont aller en se complexifiant. De nouvelles fonctions sont en passe dtre rajoutes. Par exemple, FindAndCall.A contient un bout de code qui rcupre la localisation GPS de lutilisateur et lenvoi sur un serveur prdfini. Bien que dj prsente dans le programme, cette fonction na pas encore t active. Les biens nomms crimeware kits, qui facilitent grandement la tche des cybercriminels sont aussi prsents sur le terrain des priphriques mobiles. Les malwares labors avec ces outils professionnels fonctionnent trs bien et sont plus difficiles trouver que ceux crs par de mauvais programmeurs. Ces kits gnrent principalement des chevaux de Troie ce qui explique le grand nombre de variantes trouves sur les mobiles (voir Graphique 2, page 4.)

20

http://media.blackhat.com/bh-us-12/Briefings/Percoco/BH_US_12_Percoco_Adventures_in_Bouncerland_WP.pdf 14

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

Pour mmoire, les kits dlaboration de malwares sont mis en vente sur les forums et sont dun accs trs simple : on peut choisir les fonctionnalits ajouter son malware et le code est ajout automatiquement.

Les Botnets sur le terrain du mobile

Les botnets sont bien connus du monde des ordinateurs. Les cybercriminels sen servent pour, par exemple, envoyer du spam, attaquer des sites web ou des serveurs (Ddos) ou encore pour rcuprer des donnes. La taille des botnets est extrmement variable : de quelques ordinateurs plusieurs

Attaquant

Commande vers le bot: SMS surtaxs

SMS/appel surtaxs Service surtax Paiement facturation

mobile infect

Graphique 8: schma de la rmunration dune attaque partir dun botnet en version mobile

milliers dordinateurs zombies . Les priphriques mobiles peuvent aussi rejoindre ces botnets si lattaquant parvient rcuprer un accs complet au terminal (accs root). Il peut y parvenir en exploitant des vulnrabilits non corriges du systme dexploitation. Backdoor Android.Backdoor.SpamSold.A, (SpamSoldier.A) capture ses victimes avec une copie illgale du jeu trs connu Angry Birds. Lapplication infecte est propose gratuitement en tlchargement sur des marchs alternatifs ou sur des sites web. Une fois que le malware est install sur le tlphone, son serveur de commande et de contrle envoie une liste de numros de tlphone surtaxs ou pas. Sans que lutilisateur puisse le dtecter, ces numros sont contacts via SMS/appel vocal aux frais de la victime. Une fois ces numros exploits, le malware rcupre une nouvelle liste. Lutilisateur ne sera inform de ces envois/appels qu la rception de la note de tlphone. Les montants peuvent tre trs levs. Larrive des bots sur les mobiles a un objectif clair : gnrer des profits rapidement et simplement !21

21

Voir graphique 9. 15

Copyright 2013 G Data Software AG

G Data MalwareReport H2/2012

Prvisions

Avec 1,3 million de nouveaux priphriques activs chaque jour, Android est une cible toujours plus apptissante pour les cybercriminels. Des codes malveillants dj connus sont adapts pour cette plateforme. Selon une analyse du cabinet Flurry, plus de 17,4 millions de terminaux iOS et Android ont t activs le jour de Nol 2012.22 Screenshot 5: tweet dAndy Rubin au sujet des Par consquent, en plus de l'espionnage de donnes, l'envoi de SMS vers des numros surtaxs continuera d'tre la principale fonction malveillante en 2013. Les nouvelles technologies embarques dans les priphriques mobiles ouvrent dautres opportunits pour les attaquants. En 2011, Google a cr un nouveau business model avec lapplication Google Wallet,23 . Celle-ci a pris de lampleur avec le ralliement de nombreuses socits de carte de crdit depuis aout 2012. Google Wallet est un systme de paiement mobile qui autorise les utilisateurs stocker leur carte de paiement, carte de crdit et carte dabonnement ou coupons de paiement sur leur smartphone. Le tlphone peut tre utilis pour payer des achats dans des magasins (officiellement, seulement aux USA pour linstant) ou sur le web. Pour les paiements dans des magasins rels, le service utilise le Near Field Communication (NFC, qui a t ajout Android partir de la version 2.3). Ceci permet de payer en tenant simplement le tlphone prs de la borne PayPass la caisse du magasin. Depuis 2012, cette technologie NFC a t implmente dans de nombreux smartphones sans que les utilisateurs ne soient informs de son fonctionnement et des risques qui en dcoulentce qui la rend videmment trs intressante aux yeux des pirates. Et ce dautant plus que des vulnrabilits ont t trouves dans Google Wallet : des informations ont pu tre rcupres en dehors de lapplication. Des hackeurs ont russi intercepter les communications et en extraire des lments critiques rendant toutes les transactions non scurises.24 En 2013, les cybercriminels vont continuer observer le march des priphriques mobiles. Les fortes ventes de ces terminaux rendent Android de plus en plus intressant pour eux. Lacclration des vitesses de transmission et de la bande passante alloues aux smartphones, le dveloppement des paiements par NFC et dautres technologies vont accroitre dautant les possibilits dattaques pour 2013. Cependant, tant quil sera possible de faire de largent facilement en diffusant des chevaux de Troie insrs dans des applications pirates, cest cette mthode qui prvaudra. Si le ratio cout/bnfice change, de nouveaux scnarios seront trouvs. Sur ce point, il ny a donc aucune diffrence entre les cybercriminels agissant sur les plateformes mobiles et ceux prsents sur PC.

activations de mobile sous Android

22 23

http://blog.flurry.com/bid/92719/Christmas-2012-Shatters-More-Smart-Device-and-App-Download-Records http://www.google.com/wallet/faq.html 24 http://bgr.com/2012/02/10/google-wallet-hacked-again-new-exploit-doesnt-need-root-access-video/ Copyright 2013 G Data Software AG 16

You might also like

- Android Codes PDFDocument3 pagesAndroid Codes PDFHTMNo ratings yet

- Module1-Introduction Collecte de Données MobileDocument33 pagesModule1-Introduction Collecte de Données MobileJonas Haba100% (1)

- Toutes Les Commande CMD PDF - AstucesinformatiqueDocument9 pagesToutes Les Commande CMD PDF - AstucesinformatiqueSAMNo ratings yet

- 01net - 19 Septembre Au 02 Octobre 2018 PDFDocument100 pages01net - 19 Septembre Au 02 Octobre 2018 PDFolivier CHOUILLOUNo ratings yet

- Sécurité InformatiqueDocument7 pagesSécurité Informatiqueindustrie_technos100% (1)

- Performance ÉnergétiqueDocument140 pagesPerformance Énergétiqueindustrie_technos100% (1)

- Réseau InformatiqueDocument92 pagesRéseau Informatiquesamba fall dialloNo ratings yet

- Ebola PDFDocument10 pagesEbola PDFindustrie_technosNo ratings yet

- Equipement de Protection Individuel FHV 2014 PDFDocument42 pagesEquipement de Protection Individuel FHV 2014 PDFindustrie_technos100% (1)

- HoverEye EX Drone Bertin TechnologiesDocument2 pagesHoverEye EX Drone Bertin Technologiesindustrie_technosNo ratings yet

- Fiche Des Bonnes Pratiques en CybersecuriteDocument2 pagesFiche Des Bonnes Pratiques en CybersecuritePortail de l'Intelligence ÉconomiqueNo ratings yet

- 2009 06 LivreBlancG9plus PDFDocument36 pages2009 06 LivreBlancG9plus PDFindustrie_technosNo ratings yet

- Brevets 2013Document3 pagesBrevets 2013industrie_technosNo ratings yet

- ArticleDocument3 pagesArticleindustrie_technosNo ratings yet

- Quelques Projets Du Concours Mondial D'innovationDocument14 pagesQuelques Projets Du Concours Mondial D'innovationindustrie_technosNo ratings yet

- Doctorants 2013Document3 pagesDoctorants 2013industrie_technosNo ratings yet

- 2014 03 22 Numerique2020 PDFDocument44 pages2014 03 22 Numerique2020 PDFindustrie_technosNo ratings yet

- Stylo BicDocument1 pageStylo Bicindustrie_technosNo ratings yet

- Stylo BicDocument1 pageStylo Bicindustrie_technosNo ratings yet

- Contrats 2013Document3 pagesContrats 2013industrie_technosNo ratings yet

- SaccoccioDocument2 pagesSaccoccioindustrie_technosNo ratings yet

- ArticleDocument3 pagesArticleindustrie_technosNo ratings yet

- Cellules SouchesDocument2 pagesCellules Souchesindustrie_technosNo ratings yet

- Classement BrevetsDocument3 pagesClassement Brevetsindustrie_technosNo ratings yet

- Feuilletage PDFDocument18 pagesFeuilletage PDFindustrie_technosNo ratings yet

- PIA Dossier Inscription 2012 VFDocument6 pagesPIA Dossier Inscription 2012 VFindustrie_technosNo ratings yet

- Gaz de SchisteDocument2 pagesGaz de Schisteindustrie_technosNo ratings yet

- Cellules SouchesDocument2 pagesCellules Souchesindustrie_technosNo ratings yet

- Classement DoctorantsDocument3 pagesClassement Doctorantsindustrie_technosNo ratings yet

- Classement ContratsDocument3 pagesClassement Contratsindustrie_technosNo ratings yet

- Règlement PIA 2012Document5 pagesRèglement PIA 2012industrie_technosNo ratings yet

- Alcimed - Meddtl RestitutionDocument21 pagesAlcimed - Meddtl Restitutionindustrie_technosNo ratings yet

- Classement Web CompletDocument10 pagesClassement Web Completindustrie_technosNo ratings yet

- Classement Web CompletDocument10 pagesClassement Web Completindustrie_technosNo ratings yet

- Balisage Logicom Tablette DestockageDocument1 pageBalisage Logicom Tablette Destockagedvm im CulturaNo ratings yet

- David Vallee CV Détaillé AEDocument4 pagesDavid Vallee CV Détaillé AEDavid ValléeNo ratings yet

- Catalogue Diffus 2019bd1Document205 pagesCatalogue Diffus 2019bd1Kristina BulgacNo ratings yet

- Curr 3si StiDocument9 pagesCurr 3si StiBadre Hamdi100% (1)

- Acheter Maintenant Ajouter Au Panier: Shipping: XAF236,517Document1 pageAcheter Maintenant Ajouter Au Panier: Shipping: XAF236,517David ChristianNo ratings yet

- Compacteur Des CanettesDocument1 pageCompacteur Des CanettesSoumia FouanaNo ratings yet

- Formation AppInventor 2Document69 pagesFormation AppInventor 2Adam AbdeljaouadNo ratings yet

- Configuration Internet 4G Orange Tunisie Manuel 2020 - Paramètres APNDocument4 pagesConfiguration Internet 4G Orange Tunisie Manuel 2020 - Paramètres APNطلال طلالNo ratings yet

- Sage FRP 1000 Preconisations Techniques Et Annexe 800Document41 pagesSage FRP 1000 Preconisations Techniques Et Annexe 800patson kanyNo ratings yet

- i3ALLSYNC Productsheet FRDocument8 pagesi3ALLSYNC Productsheet FRBAMBA LACINANo ratings yet

- AppInventor Formation Niveau1 12.2017Document20 pagesAppInventor Formation Niveau1 12.2017Mohamed BennasrNo ratings yet

- Cours 1Document10 pagesCours 1Ibtissam HanineNo ratings yet

- TD 1 - DPDocument2 pagesTD 1 - DPamal nejariNo ratings yet

- D-BE-MCHA Programmation Mblock 03.2019 060330Document33 pagesD-BE-MCHA Programmation Mblock 03.2019 060330Ssantrino OnirtnassNo ratings yet

- Examen Blanc 1 Management StratégiqueDocument19 pagesExamen Blanc 1 Management Stratégiquetheo.truongminhkyNo ratings yet

- TFE. Conception Et Réalisation Dune Application Web Mobile Touristique. Margrève JonathanDocument57 pagesTFE. Conception Et Réalisation Dune Application Web Mobile Touristique. Margrève JonathanhafedhNo ratings yet

- Microsoft PowerPoint - Introduction Au FragmentDocument9 pagesMicrosoft PowerPoint - Introduction Au FragmentYasmine ChihabNo ratings yet

- Carte D Extension Adk IoioDocument15 pagesCarte D Extension Adk IoioNour Eddine ElmoukhtarNo ratings yet

- Atelier 01Document5 pagesAtelier 01buuuz tnNo ratings yet

- Pictureka JeuDocument2 pagesPictureka Jeuleann2erickson9No ratings yet

- Revue de Qualité Pcloud 2021 (Erwan Morel Et Rafael Guevara Santamaría)Document27 pagesRevue de Qualité Pcloud 2021 (Erwan Morel Et Rafael Guevara Santamaría)Erwan MorelNo ratings yet

- 654f6024de2293e0541092f4 LigejatigidumesosinuDocument3 pages654f6024de2293e0541092f4 Ligejatigidumesosinucosettenfono689No ratings yet

- Catalogues - 2014 - Files - HACHETTE ECOLES 2014.PDF (PDFDrive)Document88 pagesCatalogues - 2014 - Files - HACHETTE ECOLES 2014.PDF (PDFDrive)Didier DidierNo ratings yet

- 02 Android View OnClick Activity MVCDocument72 pages02 Android View OnClick Activity MVCClement DarmengeatNo ratings yet

- Correction TD4 MobileDocument5 pagesCorrection TD4 MobileTasnim Ben AmmarNo ratings yet