Professional Documents

Culture Documents

MONOGRAFIA

Uploaded by

isayivaCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

MONOGRAFIA

Uploaded by

isayivaCopyright:

Available Formats

INTRODUCCIN

El presente artculo de investigacin jurdica, tiene por finalidad de analizar los articulos de los

delitos informticos; la tcnica legislativa que a su vez se ha visto rebasada por la realidad

avasallante del siglo XXI, causando alarma social por la cifra negra que cohabita en esta clase de

ilcitos penales, que aun se cubren por la afanada impunidad, en relacin a las conductas

antisociales y delictivas que abundan en el ciberespacio, resaltando las limitaciones de la

descripcin tpica de los delitos informticos patrimoniales vigentes y la necesidad ineluctable

de su ampliacin, existiendo conflictos y reservas legales que no estn renovados a los

indudables reclamos punibles del enjambre colectivo, exigiendo una respuesta inmediata al

Derecho Penal, como mecanismo de control formal de la criminalidad informtica.

DELITOS INFORMATICOS

El avance de la informtica en el mundo actual de tal magnitud que se ha

llegado a sostener que se constituye en una forma de poder social.

Las facultades que el fenmeno informtico pone o coloca a disposicin de los

gobiernos y de las personas naturales o juridicas, con rapidez y ahorro

consiguiente de tiempo y energa, configuran un panorama de realidades y

aplicacin y de posibilidad de juegos licitos e ilcitos , en donde resulta

necesario e imprescindible el derecho para regular

Los multiples efectos de una situacin nueva y de tantas potencialidades en el

medio social

1

.

El desarrollo de la informtica ha ocasionado la aparicin de nuevos

delincuentes, quienes haciendo uso del conocimiento de la informtica

obtienen inmensos beneficios econmicos indebidos con perjuicio evidente de

otros.

En el Per el legislador del cdigo penal del 91 pretendio hacer frente al

problema desde una visin patrimonialista, incorporando delitos que estn

acorde con las nuevas formas de criminalidad informtica.

2

En tal efecto el

legislador considera que con las acciones de los delincuentes informticos se

afectaba el bien jurdico protegido patrimonio de la victima, en el inciso tres

del articulo 186 del CP, que regulo como agravante el uso de los conocimientos

y maquinas de la informtica, por tal razn Bramont Arias Torres que con los

delitos informticos, en realidad no se protega ningn bien jurdico, por que en

verdad no hay , como tal un delito informtico. Este no es mas que una forma

o mtodo de ejecucin de conductas delictivas que afectan a bienes jurdicos

que ya gozan de una especfica proteccin por el derecho penal.

3

De tal modo las epidemias informticas causadas por virus que destruyen a

su paso archivos de todo tipo, paginas web peruanas que son desde hace

varios aos blanco de ataques perpetrados por hakcers peruanos y

extranjeros, la vulneracin de sistemas informticos por personas que ingresan

indebidamente, la sustraccin de informacin almacenada, etc. El delito

Informtico puede ser definido como aquella conducta tpica, antijurdica,

culpable y punible en que la computadora, sus tcnicas y funciones

desempean un papel trascendente, ya sea como mtodo, medio o fin en el

logro de los objetivos indebidos del agente, cual es el logro de algn perjuicio

de tipo patrimonial a su vctima, En trminos ms sencillos tambin se le

1

Ramiro Salinas Siccha, 5ta edicin, p1184

2

Durand Valladares, 2002,p 35

3

Bramont Arias Torres, 1997,p58

puede definir como una conducta tpica, antijurdica culpable y punible en la

que el agente hace uso de cualquier medio informatico para obtener un

beneficio indebido en perjuicio al sujeto pasivo.

Por ello origin que nuestro legislador haya optado por la tipificacin de estas

conductas delictuales, dictndose La nueva Ley Delitos Informticos es una

herramienta para hacer frente a la moderna cibercriminalidad. Si bien hoy en

da tenemos algunos artculos en el Cdigo Penal que sancionan los delitos por

el medio de las tecnologas, como el ingreso a una base de datos entre otras,

pero al pasar el tiempo la tecnologa de avanza a grandes pasos van quedando

superados y desfasados los artculos plasmados en el Cdigo Penal, no

siendo eficaces para este momento, razn tambin por la cual se plante una

ley especial de delitos informticos y no de simples modificaciones al Cdigo

Penal, porque una de las caractersticas del desarrollo tecnolgico es el

dinamismo, la rapidez con que va evolucionando los sistemas informticos y,

en paralelo, los delitos vinculados a ellos.

Con la aprobacin, se introducen una serie de nuevos delitos al ordenamiento jurdico

peruano. Entre ellos, est el de acoso a menores a travs de Internet (grooming) que

pasa a tener una pena ms alta que la comisin de actos contra el pudor contra menores

en la calle o en el colegio. Tambin se incorpora una agravante para el delito de

discriminacin cuando se lleva a cabo a travs de Internet, que pasa a tener la misma

pena que la violencia por discriminacin.

CAPITULO I

ART 1 OBJETO DE LA LEY

La Presente Ley tiene por objeto prevenir y sancionar las conductas ilcitas que

afectan los sistemas y datos informticos y otros bienes jurdicos de relevancia penal,

cometidas con el uso de tecnologas de la informacin o de la comunicacin, con la

finalidad de garantizar la lucha eficaz contra la ciberdelincuencia.

CAPITULO II

DELITOS CONTRA DATOS Y SISTEMAS INFORMTICOS

ARTCULO 2. ACCESO ILCITO

El que accede sin autorizacin a todo o en parte de un sistema informtico, siempre que

se realice con vulneracin de medidas de seguridad establecidas para impedirlo, ser

reprimido con pena privativa de libertad no menor de uno ni mayor de cuatro aos y con

treinta a noventa das-multa.

Ser reprimido con la misma pena, el que accede a un sistema informtico excediendo lo

Autorizado.

4

4

Ley 30096 publicada 26 de octubre de 2013

ANALISIS

Las manifestaciones delictivas relacionadas con las tecnologas de la informacin y

comunicacin (TICs) son muy variadas y tambin abundantes. Sin embargo, intentar

definir dichas manifestaciones es una tarea compleja tanto por su imprecisin como por

su carcter polismico. Por tanto es necesario exponer, previamente, en qu consisten

estas conductas que suponen o pueden suponer un ataque a sistemas informticos. Por

una parte, nos encontramos con las denominadas conductas de hacking que consisten en

acceder de forma no autorizada o no consentida a bases de datos o a sistemas

informticos ajenos mediante la vulneracin de puertas lgicas o passwords. Estas

conductas de acceso no autorizado, englobadas bajo el trmino hacking o ms

concretamente hacking blanco, se caracterizan porque estn impulsadas por la insaciable

curiosidad de los hackers en encontrar en los sistemas informticos la existencia de

agujeros (o puertas falsas) y fallos o a qu se deben, pero una vez conseguido este

propsito dentro de la mquina, no borran ni destruyen nada. Conviene indicar que en

ocasiones se suele utilizar el trmino hacking para aludir de forma comprensiva a

cualquier ataque a un sistema informtico, incluidas conductas de cracking o de

ciberpunking, impulsadas por una finalidad daina de diversa ndole. Nosotros optamos

por distinguir estos comportamientos porque tienen una diferente trascendencia en el

mbito penal.

TIPICIDAD OBJETIVA

El delito de acceso ilcito se configura cuando el agente o autor ingresa indebidamente a

sistemas informticos, o excede lo autorizado. Por una parte, nos encontramos con las

denominadas conductas de hacking que consisten en acceder de forma no autorizada o

no consentida a bases de datos o a sistemas informticos ajenos mediante la vulneracin

de puertas lgicas o password.

En consecuencia este supuesto se configura cuando un usuario, sin autorizacin ni

consentimiento del titular del sistema se conecta deliberadamente, Es decir que el agente

al desarrollar la conducta tpica debe hacerlo sin autorizacin sin contar con el

consentimiento del titular o de la base de datos. Si llega a verificarse que el agente actu

contando con el consentimiento del titular de la base de datos o del sistema informtico,

por ejemplo la tipicidad de la conducta no aparece.

5

Esta conducta se sanciona la violacin de la confidencialidad de la informacin protegida

por medidas de seguridad diseadas especialmente para evitar accesos no autorizados.

Igualmente se sanciona el quebrantamiento de los lmites de acceso definidos por el titular

de los derechos de autorizacin.

Entonces en cuanto a la Tipicidad Objetiva basta con que el agente ingrese a una base de

datos sin autorizacin del titular o exceda, entonces ya se estara configurando el delito.

BIEN JURIDICO PROTEGIDO

El bien jurdico protegido que se pretende proteger con el tipo penal, preliminarmente es

la intimidad. El tipo no exige el tipo no exige que el sujeto tenga una finalidad econmica,

5

Ramiro Salinas Siccha, quinta edicin, pag 1306

ya que se considera el mero ingreso no autorizado o excediendo lo autorizado como

afectacin a la intimidad. No obstante el autor Durand valladares concluye diciendo que

el bien jurdico protegido es la seguridad Informtica.

6

Porque viola la confidencialidad de la informacin protegida por medidas de seguridad

diseadas especialmente para evitar accesos no autorizados. Igualmente, el

quebrantamiento de los lmites de acceso definidos por el titular de derechos de

autorizacin.

SUJETO ACTIVO

Sujeto Activo, agente o autor de las conductas en anlisis es aquel que realiza o tiene el

dominio del hecho.

Pero no obstante al no exigir el tipo penal alguna cualidad o condicin especial, se

concluye que puede ser agente de este delito cualquier persona, aun cuando la realidad y

la propia naturaleza de los delitos, nos advierte que solo pueden ser agentes o autores

aquellas personas que tengan avanzados conocimientos de informtica. Los principiantes

en informtica aun cuando no puedan ser excluidos de ser sujetos activos del delito,

creemos que para ellos les ser ms difcil.

SUJETO PASIVO

Sujeto Pasivo o victima tambin puede ser cualquier persona sea persona natural o

jurdica que sean titulares de una base de una base de datos o sistemas informticos.

TIPICIDAD SUBJETIVA

De la forma como aparece construido el tipo penal son de comisin dolosa. Es decir que

el autor o agente acten con conocimiento y voluntad de realizar la conducta indebida.

En el mismo sentido Durand valladares ensea que el aspecto subjetivo necesariamente

debe haber una intencionalidad, ya que se requiere en el sujeto conciencia y voluntad de

utilizar o ingresar indebidamente a una base de datos o sistema informtico

7

.

Al constituir el conocimiento de lo indebido, un elemento de la tipicidad subjetiva, el dolo lo

abarca por completo. Esto es, el agente o autor debe actuar conociendo perfectamente

que su ingreso a una base de datos o sistema Informatico es indebido, ilcito y no

autorizado.

ANTIJURICIDAD

Es posible que se presente alguna causa de justificacin de las previstas en el articulo 20

del CP en el actuar del agente. Es posible que el sujeto activo, por ejemplo, actue en

cumplimiento de un deber

8

, en ejercicio de un derecho, cargo u oficio.

6

Durand Valladares,2002,pag 309

7

Durand Valladares, 2002,pag 312

8

Salinas Sichha, 2004,783

En efecto si se acredita que el titular de la base de datos o sistema informtica dio su

consentimiento total para que el agente ingrese, desaparecer la tipicidad de la conducta

del agente as al final se evidencie que su conducta ha perjudicado al titular o dueo de la

base de datos o sistema informtico.

You might also like

- Sistema regulatorio general de servidores públicosFrom EverandSistema regulatorio general de servidores públicosRating: 5 out of 5 stars5/5 (1)

- Defensas Posesorias e Interdictos - Parte Ii PDFDocument8 pagesDefensas Posesorias e Interdictos - Parte Ii PDFJorge Guzmán DiazNo ratings yet

- Inf. Interpretación Jurídica PDFDocument79 pagesInf. Interpretación Jurídica PDFIany May AcoZtaNo ratings yet

- La Unificación Del Derecho de Las Obligaciones Civiles y ComercialesDocument7 pagesLa Unificación Del Derecho de Las Obligaciones Civiles y ComercialesAracely Soria RiveraNo ratings yet

- La Reparación Civil en El PerúDocument7 pagesLa Reparación Civil en El PerúJose Ramos FloresNo ratings yet

- Analisis de Los Derechos Fundamentales de Las PersonasDocument6 pagesAnalisis de Los Derechos Fundamentales de Las PersonasRENEENo ratings yet

- Timeline de Evolución de La Seguridad Social en El PerúDocument2 pagesTimeline de Evolución de La Seguridad Social en El PerúNearNo ratings yet

- Organización SindicalDocument13 pagesOrganización SindicalWilmer RivadeneyraNo ratings yet

- Apunte de Proc. Civil Dr. Fontaine 1Document185 pagesApunte de Proc. Civil Dr. Fontaine 1NathyZerdaNo ratings yet

- Evolucion Historica Del Derecho ComercialDocument11 pagesEvolucion Historica Del Derecho ComercialErika Vanessa BolañosNo ratings yet

- Procesal Civil PeruanoDocument13 pagesProcesal Civil PeruanoAna MariaNo ratings yet

- Cuestión PrejudicialDocument20 pagesCuestión PrejudicialBrenda Rodriguez TorresNo ratings yet

- EL DERECHO DEL TRABAJO COMO CATEGORÍA HISTÓRICA SubrayadoDocument10 pagesEL DERECHO DEL TRABAJO COMO CATEGORÍA HISTÓRICA SubrayadoDirce Mondragòn CèspedesNo ratings yet

- Delitos AduanerosDocument233 pagesDelitos AduanerosJose David Vargas LeivaNo ratings yet

- Economía social de mercado: Un modelo económico con equidad y libertadDocument23 pagesEconomía social de mercado: Un modelo económico con equidad y libertadCarlos TiconaCcNo ratings yet

- Familia de MarcasDocument2 pagesFamilia de Marcasjoseyatacoarias7229No ratings yet

- I. Concepto Y Contenido Sistemático Del Derecho Mercantil Español. Del Derecho de La Empresa Hacia El Derecho Del Mercado 1. ConceptoDocument8 pagesI. Concepto Y Contenido Sistemático Del Derecho Mercantil Español. Del Derecho de La Empresa Hacia El Derecho Del Mercado 1. ConceptoNievesNo ratings yet

- Expediente Civil #03428-1999 - Divorcio Por Adulterio PDFDocument67 pagesExpediente Civil #03428-1999 - Divorcio Por Adulterio PDFsusuNo ratings yet

- Derecho Reales "Servidumbre": IntegrantesDocument9 pagesDerecho Reales "Servidumbre": IntegrantesËxpèrtosenseguros FroNo ratings yet

- Exposicion Derecho Penitenciario IDocument24 pagesExposicion Derecho Penitenciario IPerci Delgado tello100% (1)

- Causa Fin Del Acto JuridicoDocument3 pagesCausa Fin Del Acto JuridicoSussi Abigail Ore Laura0% (1)

- Sentencias sobre abuso de derechoDocument32 pagesSentencias sobre abuso de derechoGabriel Sebastian Caceres MuñozNo ratings yet

- Teoria Limitada Del DoloDocument7 pagesTeoria Limitada Del DoloJames James FernandezNo ratings yet

- Caso 2 (TA01)Document4 pagesCaso 2 (TA01)Xiomara Neyra MendozaNo ratings yet

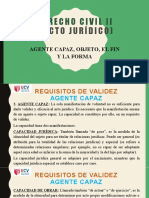

- Requisitos de validez del acto jurídicoDocument13 pagesRequisitos de validez del acto jurídicoPedro MalcaNo ratings yet

- Min.c V.evima Srltda.Document3 pagesMin.c V.evima Srltda.NINA.HZSKYNo ratings yet

- Plan de TesisDocument21 pagesPlan de TesisalarconvasquezNo ratings yet

- Fraude jurídico: concepto, tipos y causasDocument19 pagesFraude jurídico: concepto, tipos y causasJoan ChavezNo ratings yet

- Apersonamiento Dra RocioDocument1 pageApersonamiento Dra Rocioanamish_11No ratings yet

- Consumo Al DesnudoDocument203 pagesConsumo Al DesnudoGonzalo Vidal PaulinichNo ratings yet

- Capitulo II Sujetos Del Derecho Internacion PublicoDocument16 pagesCapitulo II Sujetos Del Derecho Internacion PublicoEins Zeze Di CamargoNo ratings yet

- Malversacion de FondosDocument6 pagesMalversacion de FondosRobert Cotrina CarrascoNo ratings yet

- Ley 28478Document5 pagesLey 28478Ricardo Lavado Palomino100% (1)

- Registro de transferencia de bienes mueblesDocument32 pagesRegistro de transferencia de bienes mueblesEdwin Huarcaya JanampaNo ratings yet

- Anticresis e Hipoteca en El Derecho Civil PeruanoDocument89 pagesAnticresis e Hipoteca en El Derecho Civil PeruanoShanna Patricia Cordova EspinlNo ratings yet

- Derecho Romano 2Document142 pagesDerecho Romano 2José Díaz JiménezNo ratings yet

- La Expropiación FinalDocument8 pagesLa Expropiación FinalFranklinGarciaCordovaNo ratings yet

- Codigo Procesal Civil Peruano ActualizadoDocument73 pagesCodigo Procesal Civil Peruano ActualizadoJuan Carlos Soria QuispeNo ratings yet

- Los Tribunales Administrativos en El Marco de La Regulacion Economica de Los Servicios Publicos - Htassano PDFDocument25 pagesLos Tribunales Administrativos en El Marco de La Regulacion Economica de Los Servicios Publicos - Htassano PDFIsaac ParilloNo ratings yet

- Evolucion Historica Del DerechoDocument10 pagesEvolucion Historica Del Derechodaihana marteNo ratings yet

- Principios Tributarios Segun El Exp 2302Document2 pagesPrincipios Tributarios Segun El Exp 2302Yaritza Fernández Cárdenas100% (1)

- DE Proceso Administrativo Disciplinario Contra LOS Efectivos Policiales Descritos EN LA PresenteDocument10 pagesDE Proceso Administrativo Disciplinario Contra LOS Efectivos Policiales Descritos EN LA PresenteJOSIMAR ANGULO SALINASNo ratings yet

- El Denunciante en El Procedimiento Disciplinario "Ley DelDocument5 pagesEl Denunciante en El Procedimiento Disciplinario "Ley DelroldanNo ratings yet

- CONTESTA DEMANDA POR DAÑOS Y PERJUICIOS POR ACCIDENTE DE TRÁNSITODocument6 pagesCONTESTA DEMANDA POR DAÑOS Y PERJUICIOS POR ACCIDENTE DE TRÁNSITOEmmanuel FarinhaNo ratings yet

- Derecho A La Seguridad Social Cuadro SinopticoDocument2 pagesDerecho A La Seguridad Social Cuadro SinopticoElide PerazaNo ratings yet

- Formas de Acto JuridicoDocument25 pagesFormas de Acto JuridicoThe Tech NoobNo ratings yet

- Enfoque Criminológico de Los Delitos Contra El Honor e Indemnidad Sexual.Document17 pagesEnfoque Criminológico de Los Delitos Contra El Honor e Indemnidad Sexual.Karen QuispeNo ratings yet

- Comentario Aspectos Procesales Ley N°30076Document20 pagesComentario Aspectos Procesales Ley N°30076Andrew PellaNo ratings yet

- Historicismo JuridicoDocument14 pagesHistoricismo JuridicoLUNA SNo ratings yet

- Monografia Agrupaciones Sindicales Del PeruDocument20 pagesMonografia Agrupaciones Sindicales Del PeruJoseQCaceresNo ratings yet

- Análisis de la obra El Mercader de Venecia de ShakespeareDocument7 pagesAnálisis de la obra El Mercader de Venecia de ShakespeareJulia GarciaNo ratings yet

- Manifestación voluntad VidalDocument21 pagesManifestación voluntad VidalFreddy CabreraNo ratings yet

- La Tutela Anticipativa Y Las Medidas de Satisfacción InmediataDocument12 pagesLa Tutela Anticipativa Y Las Medidas de Satisfacción InmediataSilentiumLegisNo ratings yet

- La Constitución y El Libre Mercado PDFDocument5 pagesLa Constitución y El Libre Mercado PDFJack Coris Navarro100% (1)

- Clasificación de bienes y objetos de derechos subjetivosDocument25 pagesClasificación de bienes y objetos de derechos subjetivosNestor Toro HinostrozaNo ratings yet

- Lectura 3 Los Servicios Públicos en El Perú. Una Visión Preliminar - Luis Miguel Reyna Alfaro PDFDocument11 pagesLectura 3 Los Servicios Públicos en El Perú. Una Visión Preliminar - Luis Miguel Reyna Alfaro PDFJuan Rosario0% (1)

- Triptico Sobre La Libertad SindicalDocument2 pagesTriptico Sobre La Libertad SindicalPatricia Pinedo UbilluzNo ratings yet

- Delitos InformaticosDocument6 pagesDelitos InformaticosarnaldoandrehijoNo ratings yet

- Análisis Sobre La LEY No. 53-07Document4 pagesAnálisis Sobre La LEY No. 53-07Maribel De Jesús HernándezNo ratings yet

- Delitos InformaticosDocument18 pagesDelitos InformaticosConstanza100% (2)

- Codigo Civil Comentado - Tomo II - Peruano - Familia 1a. ParteDocument759 pagesCodigo Civil Comentado - Tomo II - Peruano - Familia 1a. ParteisayivaNo ratings yet

- LEER para Otras Acepciones y Tipos de DemocraciaDocument5 pagesLEER para Otras Acepciones y Tipos de DemocraciaisayivaNo ratings yet

- La Democracia en Peru Oscar Del AlamoDocument16 pagesLa Democracia en Peru Oscar Del Alamoisayiva100% (1)

- El Hombre de DerechoDocument7 pagesEl Hombre de DerechoisayivaNo ratings yet

- Poder Ejecutivo MonoDocument14 pagesPoder Ejecutivo MonoisayivaNo ratings yet

- Facultad de DerechoDocument8 pagesFacultad de DerechoisayivaNo ratings yet

- Monografia Acto AdministrativoDocument10 pagesMonografia Acto Administrativoisayiva100% (1)

- Proyecto de Tesis IsabelDocument8 pagesProyecto de Tesis IsabelisayivaNo ratings yet

- Delitos Contra La HumanidadDocument91 pagesDelitos Contra La Humanidadisayiva100% (1)

- Proyecto de Tesis YeimyDocument32 pagesProyecto de Tesis Yeimyisayiva60% (5)

- CodigoPenalNo 130-2017 (Actualizadojulio2020)Document288 pagesCodigoPenalNo 130-2017 (Actualizadojulio2020)Nicolle HernandezNo ratings yet

- Sistema de PenasDocument74 pagesSistema de PenasJulián Alejandro NievaNo ratings yet

- Acta de Audiencia Virtual No. 207Document2 pagesActa de Audiencia Virtual No. 207solange gomez dimateNo ratings yet

- Comisiones transitorias y capacitaciones del personal de la Policía NacionalDocument111 pagesComisiones transitorias y capacitaciones del personal de la Policía NacionalStick BohorquezNo ratings yet

- Primer Parcial PenalDocument4 pagesPrimer Parcial PenalLeslie Mireya Castillo LemusNo ratings yet

- Santo DomingoDocument30 pagesSanto DomingoECU 911No ratings yet

- Practica Campo5Document6 pagesPractica Campo5oswal zavaletaNo ratings yet

- Ley 18.287 Procedimiento JPLDocument19 pagesLey 18.287 Procedimiento JPLALEXIS ROJO CLAROSNo ratings yet

- ACUSACIONDocument10 pagesACUSACIONCarlos PalmaNo ratings yet

- Reclusion y Prision Trabajo PracticoDocument3 pagesReclusion y Prision Trabajo PracticoDamian OronaNo ratings yet

- Sentencia HomicidioDocument7 pagesSentencia HomicidioAlberto BiedmaNo ratings yet

- 116Document3 pages116Elky Villegas0% (1)

- Ley del Talión vs Sistema ActualDocument2 pagesLey del Talión vs Sistema ActualStefany CárdenasNo ratings yet

- Recurso Fiscal PerciballeDocument3 pagesRecurso Fiscal PerciballeSubrayadoHDNo ratings yet

- Memorial DenunciaDocument11 pagesMemorial DenunciaROBY TICONANo ratings yet

- Demetrio DenunciaDocument5 pagesDemetrio DenunciaJuan Carlos Charleston SalinasNo ratings yet

- Modelo de prevención de delitos SSDCDocument22 pagesModelo de prevención de delitos SSDCMaria Teresa Vergara100% (2)

- Sistemas Penitenciarios y CriminologiaDocument6 pagesSistemas Penitenciarios y CriminologiaDavid Fuentes100% (1)

- Proceso Colaboración Eficaz PerúDocument33 pagesProceso Colaboración Eficaz Perúvrandrade3973100% (1)

- Denuncia PenalDocument7 pagesDenuncia PenalKevin Alcantara100% (1)

- Derecho Penal 1Document29 pagesDerecho Penal 1Jose RodriguezNo ratings yet

- Corte Suprema analiza concurso real de delitos en caso de tenencia ilegal y tentativa de homicidioDocument12 pagesCorte Suprema analiza concurso real de delitos en caso de tenencia ilegal y tentativa de homicidiovictorNo ratings yet

- INSTRUCTIVO No. 005Document39 pagesINSTRUCTIVO No. 005Isaac PizarroNo ratings yet

- Exp. 00313-2021-52-2901-JR-PE-02 - Todos - 36972-2021Document14 pagesExp. 00313-2021-52-2901-JR-PE-02 - Todos - 36972-2021Jherson F. Ponce PillcoNo ratings yet

- Violacion Al Secreto de Las ComunicacionesDocument26 pagesViolacion Al Secreto de Las ComunicacionesMarco Leon MazaNo ratings yet

- Expo Prision PreventivaDocument5 pagesExpo Prision PreventivaVALERIA ALEJANDRA HERRERA MALQUENo ratings yet

- Crimen organizado PNP agente encubiertoDocument85 pagesCrimen organizado PNP agente encubiertoEvelyn Mendoza VizarretaNo ratings yet

- ¿Qué Puede Hacer La Policía para Reducir La Delincuencia, Los Disturbios y El MiedoDocument24 pages¿Qué Puede Hacer La Policía para Reducir La Delincuencia, Los Disturbios y El Miedoangelgabriel2500No ratings yet

- Casacion 49649 (SP1471-2022)Document55 pagesCasacion 49649 (SP1471-2022)Pablo TelloNo ratings yet

- Homicidio y lesiones, análisis de tiposDocument4 pagesHomicidio y lesiones, análisis de tiposEduardo CossiNo ratings yet