Professional Documents

Culture Documents

NIST 800-30 - Esp

Uploaded by

Iraldo PinzónOriginal Description:

Original Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

NIST 800-30 - Esp

Uploaded by

Iraldo PinzónCopyright:

Available Formats

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 1/45

Pgina 1

Gua de gestin de riesgos para

Sistemas de Tecnologa de la Informacin

Recomendaciones del Instituto Nacional de

Normas y Tecnologa

Gary Stoneburner, Alice Goguen, y Alexis Feringa

Special Publication 800-30

Pgina 2

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 2/45

SP 800-30 Pgina ii

COMPUTERSECURITY

Divisin de Seguridad Informtica

Laboratorio de Tecnologas de la Informacin

Instituto Nacional de Estndares y Tecnologa

Gaithersburg, MD 20899-8930

1

Booz Allen Hamilton Inc.

3190 Fairview Park Drive

Falls Church, VA 22042

07 2002

EE.UU. Departamento de Comercio

Donald L. Evans, Secretario

ADMINISTRACIN DE TECNOLOGA

Phillip J. Bond, Subsecretario de Tecnologa

INSTITUTO NACIONAL DE NORMAS Y TECNOLOGA

Arden L. Bement, Jr., Director

NIST Special Publication 800-30

Gua de gestin de riesgos para

Sistemas de Tecnologa de la Informacin

Recomendaciones de la

Instituto Nacional de Estndares y Tecnologa

Gary Stoneburner, Alice Goguen 1, Y

Alexis Feringa 1

Pgina 3

Informes sobre Sistemas Computer Technology

El Laboratorio de Tecnologa de la Informacin (DIT) en el Instituto Nacional de Estndares y Tecnologa

promueve la economa de EE.UU. y el bienestar pblico al proporcionar liderazgo tcnico para la nacin de

la medicin y la infraestructura de las normas. ITL desarrolla pruebas, mtodos de prueba, datos de referencia, prueba de

implementaciones de concepto y anlisis tcnicos para avanzar en el desarrollo y el uso productivo de

tecnologa de la informacin. Responsabilidades de ITL incluyen el desarrollo de tcnicas, fsicas,

normas y directrices para la seguridad econmica y la privacidad de los administrativos y de gestin

informacin no clasificada sensible en los sistemas informticos federales. La Publicacin Especial 800-series

informes sobre la investigacin, la gua de liras italianas, y los esfuerzos de difusin de la seguridad informtica, y su colaboracin

actividades con la industria, el gobierno y organizaciones acadmicas.

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 3/45

SP 800-30 Pgina iii

Instituto Nacional de Estndares y Tecnologa de la publicacin especial 800-30

Natl. Inst. Prese. Technol. Spec. Publ. 800-30, 54 pginas (julio de 2002)

CODEN: NSPUE2

Ciertas entidades comerciales, equipos o materiales pueden ser identificadas en este documento con el fin de describir un

procedimiento experimental o concepto adecuadamente. Esta identificacin no pretenden dar a entender recomendacin u

aprobacin por parte del Instituto Nacional de Estndares y Tecnologa, ni pretende dar a entender que las entidades,

materiales o equipos son necesariamente los mejores disponibles para ese fin.

Pgina 4

Agradecimientos

Los autores, Gary Stoneburner, del NIST y Alice Goguen y Alexis Feringa de Booz

Allen Hamilton desean expresar su agradecimiento a sus colegas de las dos organizaciones que

borradores revisados de este documento. En particular, Timothy Grance, Marianne Swanson, y Joan

Hash de NIST y Debra L. Banning, Jeffrey Confer, Randall K. Ewell, y Waseem

Mamlouk de Booz Allen proporcion informacin valiosa que contribuyeron sustancialmente a la

contenido tcnico de este documento. Por otra parte, agradecemos y apreciamos el

muchos comentarios de los sectores pblico y privado cuyas reflexiva y constructiva

comentarios mejoraron la calidad y la utilidad de esta publicacin.

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 4/45

SP 800-30 Pgina iv

Pgina 5

TABLA DE CONTENIDO

1.

INTRODUCTION..............................................................................................................................................1

1.1 La

UTORIDAD

.................................................................................................................................................1

1.2 P

ROPSITO

......................................................................................................................................................1

1.3 O

BJETIVO

..................................................................................................................................................2

1.4 T

ARGET

La

UDIENCE

.....................................................................................................................................2

1.5 R

EXALTADA

R

EFERENCIAS

................................................................................................................................3

1.6 T

GUA DEL USUARIO

S

STRUCTURA

......................................................................................................................................3

2.

PANORAMA GENERAL DE GESTIN DEL RIESGO .............................................................................................................4

2.1 Yo

IMPORTANCIA DE

R

ISK

M

GESTIN

.........................................................................................................4

2.2 Yo

INTEGRACIN DE

R

ISK

M

GESTIN EN

SDLC ................................................. .................................... 4

2.3 K

EY

R

OLES

.................................................................................................................................................6

3.

EVALUACIN DE RIESGOS ........................................................................................................................................8

3.1 S

TEP

1: S

ISTEMA

C

HARACTERIZATION

......................................................................................................10

3.1.1 Relacionadas con el sistema Information................................................................................................................10

3.1.2 Tcnicas de recogida de informacin .....................................................................................................11

3.2 S

TEP

2: T

Hreat

Yo

DENTIFICACIN

.............................................................................................................12

3.2.1 Amenaza-fuente Identification................................................................................................................12

3.2.2 La motivacin y la amenaza acciones ............................................................................................................13

3.3 S

TEP

3: V

Ulnerabilidad

Yo

DENTIFICACIN

.................................................. .............................................. 15

3.3.1 Vulnerabilidad Sources...........................................................................................................................16

3.3.2 Pruebas de seguridad del sistema .......................................................................................................................17

3.3.3 Desarrollo de Requisitos de Seguridad Lista de control ............................................. ................................... 18

3.4 S

TEP

4: C

ONTROL

La

NLISIS

....................................................................................................................19

3.4.1 Control Methods..................................................................................................................................20

3.4.2 Control de Categoras ..............................................................................................................................20

3.4.3 Anlisis de control Technique.................................................................................................................20

3.5 S

TEP

5: L

IKELIHOOD

D

ETERMINACIN

.....................................................................................................21

3.6 S

TEP

6:

MPACT

La

NLISIS

.......................................................................................................................21

3.7 S

TEP

7: R

ISK

D

ETERMINACIN

.................................................................................................................24

3.7.1 Riesgo Nivel Matrix.................................................................................................................................24

3.7.2 Descripcin de Riesgo Level.....................................................................................................................25

3.8 S

TEP

8: C

ONTROL

R

RECOMENDACIONES

...................................................................................................26

3.9 S

TEP

9: R

ESULTADOS

D

OCUMENTACIN

.........................................................................................................26

4.

RIESGO MITIGATION.......................................................................................................................................27

4.1 R

ISK

M

ITIGATION

O

PCIONES

.......................................................................................................................27

4.2 R

ISK

M

ITIGATION

S

ESTRATEGIA

....................................................................................................................28

4.3 La

NFOQUE PARA

C

ONTROL

Yo

EJECUCIN

.................................................. .......................................... 29

4.4 C

ONTROL

C

ATEGORIES

.............................................................................................................................32

4.4.1 Seguridad Tcnica Controls.................................................................................................................32

4.4.2 Security Management Controls............................................................................................................35

4.4.3 Seguridad Operacional Controls.............................................................................................................36

4.5 C

OST

-B

ENEFICIO

La

NLISIS

.........................................................................................................................37

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 5/45

SP 800-30 Pgina iv

4.6 RESIDUAL RISK.........................................................................................................................................39

5.

EVALUACIN Y ASSESSMENT............................................................................................................41

5.1 T

OOD

S

EGURIDAD

P

Ractique

.......................................................................................................................41

5.2 K

EYS PARA

S

L xito

...................................................................................................................................41

Apndice A-Ejemplo de preguntas de la entrevista ............................................................................................................. A-1

Apndice B-Ejemplo de informe de evaluacin de riesgos Outline...........................................................................................B-1

Pgina 6

SP 800-30 Pgina v

Apndice C-Sample Plan de Salvaguarda Implementacin Cuadro Resumen ......................................... ......................... C-1

Apndice DAcronyms.......................................................................................................................................... D-1

Apndice EGlossary..............................................................................................................................................E-1

Apndice FReferences...........................................................................................................................................F-1

LISTA DE FIGURAS

Figura 3-1 Evaluacin de Riesgos Metodologa Flowchart...................................................................................................9

Figura 4-1 Mitigacin de Riesgos Accin Points....................................................................................................................28

Figura 4-2 Mitigacin de Riesgos Metodologa Flowchart...................................................................................................31

Figura 4-3 Tcnica de Seguridad Controls.......................................................................................................................33

Implementacin Figura 4-4 Control y Riesgo Residual ......................................... .................................................. .... 40

LISTA DE TABLAS

Tabla 2-1 Integracin de la Gestin de Riesgos a la ....................................... SDLC .................................................. ..... 5

Tabla 3-1 Amenazas humanas: Amenaza-Source, la motivacin y acciones de amenaza .................................. ............................. 14

Tabla 3-2 Vulnerabilidad / Amenaza Pairs...........................................................................................................................15

Tabla 3-3 Criterios de seguridad ..........................................................................................................................................18

Tabla 3-4 Definiciones de probabilidad ................................................................................................................................21

Tabla 3-5 Magnitud del Impacto Definiciones ................................................................................................................23

Tabla 3-6 Riesgo Nivel Matrix.......................................................................................................................................25

Tabla 3-7 Escala de Riesgo y acciones necesarias ..............................................................................................................25

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 6/45

Pgina 7

SP 800-30 Pgina 1

1.

INTRODUCCIN

Cada organizacin tiene una misin. En esta era digital, como las organizaciones utilizan la informacin automatizada

tecnologa (TI) 1 para procesar su informacin para un mejor apoyo de su misin, el riesgo

gestin juega un papel fundamental en la proteccin de los activos de informacin de una organizacin, y por lo tanto

su misin, de los riesgos relacionados con las TI.

Un proceso eficaz de gestin de riesgos es un componente importante de una seguridad de TI con xito

programa. El objetivo principal del proceso de gestin de riesgos de una organizacin debe ser la proteccin de

la organizacin y su capacidad para llevar a cabo su misin, no slo sus activos de TI. Por lo tanto, el riesgo

proceso de gestin no debe ser tratado principalmente como una funcin tcnica llevada a cabo por la TI

expertos que operan y administran el sistema informtico, sino como una funcin esencial de la administracin de la

organizacin.

1.1 AUTORIDAD

Este documento ha sido desarrollado por el NIST en cumplimiento de sus responsabilidades legales en virtud de

la Ley de Seguridad Informtica de 1987 y la Ley de Reforma de la Gestin de la Tecnologa de la Informacin

1996 (en concreto 15 del Cdigo de los Estados Unidos (USC) 278 g-3 (a) (5)). Esto no es una pauta dentro de

el significado de 15 USC 278 g-3 (a) (3).

Estas directrices son para uso de las organizaciones federales que procesan informacin sensible.

Son consistentes con los requisitos de la OMB Circular A-130, Apndice III.

Las presentes directrices no son obligatorias y las normas vinculantes. Este documento puede ser utilizado por

las organizaciones no gubernamentales sobre una base voluntaria. No est sujeto a derechos de autor.

Nada en este documento que pretenda contradecir las normas y directrices hizo

obligatorio y vinculante para las agencias federales por el Secretario de Comercio bajo su legal

autoridad. Tampoco deberan estas directrices pueden interpretar como la alteracin o reemplazando el existente

autoridades de la Secretara de Comercio, el Director de la Oficina de Gerencia y Presupuesto,

o cualquier otro funcionario federal

.

1.2 PROPSITO

El riesgo es el impacto negativo neto del ejercicio de una vulnerabilidad, teniendo en cuenta tanto la probabilidad

y el impacto de la ocurrencia. La gestin del riesgo es el proceso de identificacin de riesgos, evaluacin de riesgos,

y tomar medidas para reducir el riesgo a un nivel aceptable. Esta gua proporciona una base para la

desarrollo de un programa de gestin de riesgos efectiva, que contiene tanto las definiciones y la

orientacin prctica necesaria para evaluar y mitigar los riesgos identificados en los sistemas de TI. La

objetivo final es ayudar a las organizaciones a gestionar mejor los riesgos relacionados con las TI de misin.

1 El trmino "sistema informtico" se refiere a un sistema de apoyo general (por ejemplo, la computadora central, ordenador de gama media, locales

red de rea, columna vertebral agencywide) o una de las principales aplicaciones que se pueden ejecutar en un sistema de apoyo general y cuya

uso de los recursos de informacin satisface un conjunto especfico de necesidades de los usuarios.

Pgina 8

Adems, esta gua proporciona informacin sobre la seleccin de los controles de seguridad rentables. 2

Estos controles se pueden utilizar para mitigar los riesgos para la mejor proteccin de misin crtica

la informacin y los sistemas informticos que procesan, almacenan y transportan esta informacin.

Las organizaciones pueden optar por ampliar o abreviar los procesos y medidas integrales

se sugiere en esta gua y adaptarlos a su entorno en la gestin de misin relacionados con TI

riesgos.

1.3 OBJETIVO

El objetivo de la realizacin de la gestin de riesgos es permitir a la organizacin para llevar a cabo su

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 7/45

SP 800-30 Pgina 2

misin (s) (1) por mejor asegurar los sistemas que almacenan, procesan o transmiten organizacional

informacin; (2) haciendo posible la gestin para tomar decisiones de gestin de riesgos con conocimiento de causa a

justificar los gastos que forman parte de un presupuesto de TI; y (3) por ayudar a la administracin en

autorizar (o acreditacin de) los sistemas de TI 3 sobre la base de la documentacin de apoyo

derivados de la realizacin de la gestin de riesgos.

1.4 DESTINATARIOS

Esta gua proporciona una base comn para la experiencia y sin experiencia, tcnica y

personal no tcnico que apoyan o usan el proceso de gestin de riesgos para sus sistemas de TI.

Este personal incluye

La alta direccin, los propietarios de la misin, los que toman las decisiones acerca de la seguridad de TI

presupuesto.

Jefes de los Servicios de Informacin Federal, que garanticen la puesta en prctica de riesgo

la gestin de los sistemas de TI de la agencia y la seguridad proporcionados para estos sistemas de TI

La Autoridad Designada Aprobatoria (DAA), que es responsable de la final

decisin sobre si se debe permitir el funcionamiento de un sistema informtico

El administrador del programa de seguridad de TI, que implementa el programa de seguridad

Los oficiales de seguridad del sistema de informacin (ISSO), que son responsables de la seguridad de TI

Los propietarios de sistemas de TI de software y / o hardware del sistema utilizados para apoyar las funciones de TI.

Los dueos de la informacin de los datos almacenados, procesados y transmitidos por los sistemas de TI

Los gerentes de negocios o funcionales, que son responsables del proceso de adquisicin de TI

El personal de apoyo tcnico (por ejemplo, redes, sistemas, aplicaciones y bases de datos

administradores; especialistas en informtica; Los analistas de seguridad de datos), que gestionan y

administrar la seguridad de los sistemas informticos

Sistema de TI y programadores de aplicaciones, que desarrollan y mantienen el cdigo que podra

sistema y la integridad de datos afectar

2

Los trminos "garantas" y "controles" se refieren a las medidas de reduccin de riesgos; estos trminos se utilizan indistintamente en

este documento de orientacin.

3

Oficina de Administracin y Presupuesto de noviembre de 2000 la Circular A-130 de la Ley de Seguridad Informtica de 1987, y el

Informacin del Gobierno de Ley de Reforma de Seguridad en octubre de 2000 exige que un sistema informtico ser autorizado antes de la

a partir de entonces volvi a autorizar la operacin y al menos cada 3 aos.

Pgina 9

El personal de garanta de calidad de TI, que ponen a prueba y garantizar la integridad de los sistemas informticos

y los datos

Los auditores de sistemas de informacin, quienes auditan sistemas de TI

Los consultores de TI, que apoyan a los clientes en la gestin de riesgos.

1.5 REFERENCIAS RELACIONADAS

Esta gua se basa en los conceptos generales presentados en el Instituto Nacional de Estndares y

Tecnologa (NIST) Publicacin Especial (SP) 800-27, Principios de Ingeniera de Seguridad Informtica,

junto con los principios y prcticas de NIST SP 800-14, Principios Generalmente Aceptados y

Prcticas recomendadas para proteger Sistemas Informticos. Adems, es coherente con la

polticas que se presentan en la Oficina de Administracin y Presupuesto (OMB) Circular A-130, Apndice III,

"La seguridad de Federal Automatizado de Informacin de Recursos"; la Ley de Seguridad Informtica (CSA) de

1987; y la Ley de Reforma de la Seguridad de Informacin del Gobierno de octubre de 2000.

1.6 GUA DE ESTRUCTURA

Las secciones restantes de esta gua discutir lo siguiente:

La Seccin 2 proporciona una visin general de la gestin del riesgo, cmo se integra en el sistema

el desarrollo del ciclo de vida (SDLC), y las funciones de las personas que apoyan y utilizan esta

proceso.

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 8/45

SP 800-30 Pgina 3

La seccin 3 describe la metodologa de evaluacin de riesgos y los nueve pasos principales en

realizar una evaluacin de riesgo de un sistema informtico.

La seccin 4 describe el proceso de mitigacin de riesgos, incluidas las opciones de mitigacin de riesgos y

estrategia, el enfoque de la aplicacin de control, las categoras de control, el costo-beneficio

anlisis, y el riesgo residual.

Seccin 5 analiza las buenas prcticas y la necesidad de una evaluacin de riesgos en curso y

evaluacin y los factores que conduzcan a un programa de gestin de riesgos exitosa.

Esta gua tambin contiene seis anexos. El Apndice A proporciona preguntas de la entrevista de la muestra.

Apndice B proporciona un esquema de ejemplo para su uso en la documentacin de los resultados de la evaluacin de riesgos. Apndice

C contiene una tabla de ejemplo para el plan de implementacin de salvaguardia. Apndice D proporciona una lista de

las siglas utilizadas en este documento. Apndice E contiene un glosario de trminos de uso frecuente en

esta gua. Apndice F incluye las referencias.

Pgina 10

2.

PANORAMA GENERAL DE GESTIN DEL RIESGO

En esta gua se describe la metodologa de gestin de riesgos, cmo se integra en cada fase de la SDLC,

y cmo el proceso de gestin de riesgos est ligado al proceso de autorizacin del sistema (o

acreditacin).

2.1 IMPORTANCIA DE LA GESTIN DE RIESGOS

La gestin de riesgos se compone de tres procesos: evaluacin de riesgos, mitigacin del riesgo y evaluacin

y la evaluacin. Seccin 3 de este manual se describe el proceso de evaluacin de riesgos, que incluye

identificacin y evaluacin de los riesgos e impactos de riesgo, y la recomendacin de reducir el riesgo-

medidas. La seccin 4 describe la mitigacin de riesgos, que se refiere a la priorizacin, ejecucin y

mantenimiento de las medidas de reduccin del riesgo adecuadas recomendadas por la evaluacin de riesgos

proceso. Seccin 5 discute el proceso de evaluacin continua y las claves para la implementacin de un

programa de gestin de riesgos exitosa. La DAA o autorizar sistema oficial es responsable de

determinar si el riesgo restante es a un nivel aceptable o si la seguridad adicional

controles deben implementarse para reducir an ms o eliminar el riesgo residual antes

autorizar (o acreditacin de) el sistema informtico para la operacin.

La gestin del riesgo es el proceso que permite a los administradores de TI para equilibrar el funcionamiento y

los costos econmicos de las medidas de proteccin y lograr ganancias en la capacidad de la misin de proteger la

Sistemas de informacin y de datos que apoyan las misiones de sus organizaciones. Este proceso no es nica para la

Entorno de TI; de hecho, impregna la toma de decisiones en todos los mbitos de nuestra vida cotidiana. Tomemos el caso

de seguridad para el hogar, por ejemplo. Muchas personas deciden tener sistemas de seguridad instalados y

pagar una cuota mensual a un proveedor de servicios para que estos sistemas monitorizados para la mejor proteccin

de su propiedad. Es de suponer que los propietarios han sopesado el costo de la instalacin del sistema y

monitoreo contra el valor de sus artculos para el hogar y la seguridad de su familia, un derecho fundamental

Necesidad "misin".

El jefe de una unidad de organizacin debe asegurarse de que la organizacin tiene la capacidad necesaria

para cumplir su misin. Estos dueos de misin deben determinar las capacidades de seguridad que

sus sistemas de TI deben tener para proporcionar el nivel deseado de apoyo a la misin ante la vida real

amenazas mundiales. La mayora de las organizaciones cuentan con presupuestos limitados para la seguridad de la informacin; Por lo tanto, la seguridad de TI

el gasto debe ser revisado tan a fondo como otras decisiones de gestin. Un riesgo bien estructurado

metodologa de gestin, cuando se utiliza con eficacia, puede ayudar a identificar la gestin adecuada

controla para proporcionar las funciones de seguridad esenciales para la misin.

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 9/45

SP 800-30 Pgina 4

2.2 INTEGRACIN DE LA GESTIN DE RIESGOS EN SDLC

Minimizar el impacto negativo en la organizacin y la necesidad de base slida en la toma de decisiones son

las organizaciones razones fundamentales implementar un proceso de gestin de riesgo para proyectos de TI

sistemas. La gestin eficaz del riesgo debe estar totalmente integrado en el SDLC. De un sistema de TI

SDLC tiene cinco fases: inicio, desarrollo o adquisicin, implementacin, operacin o

mantenimiento y eliminacin. En algunos casos, un sistema de TI puede ocupar varias de estas fases en

al mismo tiempo. Sin embargo, la metodologa de gestin del riesgo es el mismo independientemente de la SDLC

fase para la que se est llevando a cabo la evaluacin. La gestin de riesgos es un proceso iterativo que

se puede realizar durante cada fase importante del SDLC. La Tabla 2-1 describe las caractersticas

Pgina 11

de cada fase SDLC e indica cmo la gestin del riesgo se puede realizar en apoyo de cada

fase.

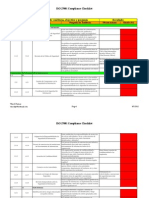

Tabla 2-1 Integracin de la Gestin de Riesgos en el SDLC

Fases SDLC Caractersticas de fase El apoyo de Riesgo

Actividades de gestin

Fase 1-Iniciacin La necesidad de un sistema de TI es

expresado y el propsito y

alcance del sistema de TI es

documentado

Riesgos identificados se utilizan para

apoyar el desarrollo de la

requisitos del sistema, incluyendo

requisitos de seguridad, y una

concepto de seguridad de las operaciones

(Estrategia)

Fase 2-Desarrollo o

Adquisicin

El sistema informtico est diseado,

comprado, programado,

desarrollada, o de otra manera

construido

Los riesgos identificados durante este

fase se puede utilizar para el apoyo

anlisis de la seguridad de la TI

sistema que puede llevar a

arquitectura y diseo con el comercio

offs durante sistema

desarrollo

Fase 3 Implementacin Las funciones de seguridad del sistema

debe ser configurado, se activa,

probado, y verificada

El proceso de gestin de riesgos

apoya la evaluacin de la

la implementacin del sistema en contra

sus requisitos y dentro de su

modelo operativo

medio ambiente. Decisiones

con respecto a los riesgos identificados deben

hacerse antes de sistema

operacin

Fase 4-Funcionamiento o

Mantenimiento

El sistema realiza su

funciones. Tpicamente, el sistema es

se modifique en un curso

base a travs de la adicin de

hardware y software y por

cambios en la organizacin

los procesos, las polticas y

procedimientos

Actividades de gestin de riesgos son

realizado para sistema peridico

reautorizacin (o

reacreditacin) o siempre

principales cambios se hacen para una

Sistema informtico en su funcionamiento,

entorno de produccin (por ejemplo,

interfaces de nuevo sistema)

Fase 5-Eliminacin Esta fase puede implicar la

disposicin de la informacin,

de hardware y software.

Las actividades pueden incluir en movimiento,

archivo, los descartes, o

destruccin de informacin o

desinfectar el hardware y el

software

Actividades de gestin de riesgos

se llevan a cabo para el sistema de

componentes que sern

eliminarlo o bien reemplazado a

asegurarse de que el hardware y el

software en las debidas disposiciones

de, que los datos residuales es

Con manejo apropiado, y que

se lleva a cabo la migracin del sistema

en un lugar seguro y sistemtico

manera

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 10/45

SP 800-30 Pgina 5

Pgina 12

SP 800-30 Pgina 6

2.3 FUNCIONES PRINCIPALES

La gestin de riesgos es una responsabilidad de gestin. En esta seccin se describen las funciones principales de la

personal que deben apoyar y participar en el proceso de gestin de riesgos.

Alta Direccin. La alta direccin, bajo la norma de la diligencia debida y

la responsabilidad final de cumplimiento de la misin, debe asegurarse de que la necesaria

los recursos se apliquen de manera efectiva para desarrollar las capacidades necesarias para llevar a cabo la

misin. Tambin deben evaluar e incorporar los resultados de la actividad de evaluacin de riesgos

en el proceso de toma de decisiones. Un programa eficaz de gestin de riesgos que

evala y mitiga los riesgos relacionados con las TI de misin requiere el apoyo y la participacin

de la alta direccin.

Jefe de Informacin (CIO). El CIO es el responsable de IT de la agencia

planificacin, presupuestacin, y el rendimiento incluidos sus componentes de seguridad de la informacin.

Las decisiones tomadas en estas reas deben estar basadas en una gestin eficaz del riesgo

programa.

Sistema de Informacin y Propietarios. Los propietarios de los sistemas y de la informacin son

responsable de asegurar que los controles adecuados estn en su lugar para hacer frente a la integridad,

confidencialidad y disponibilidad de los sistemas informticos y los datos que poseen. Tpicamente, la

propietarios de los sistemas y de la informacin son responsables de cambios en sus sistemas de TI. Por lo tanto,

por lo general tienen que aprobar y firmar en cambios en sus sistemas de TI (por ejemplo, el sistema de

mejora, los principales cambios en el software y hardware). El sistema y

Por lo tanto, los propietarios de la informacin deben entender su papel en la gestin de riesgos

procesar y totalmente apoyar este proceso.

Negocios y Gerentes Funcionales. Los responsables de negocio

operaciones y proceso de adquisicin de TI deben tener un papel activo en el riesgo

proceso de gestin. Estos gestores son las personas con la autoridad y

la responsabilidad de tomar las decisiones de trade-off esenciales para el logro de misin.

Su participacin en el proceso de gestin de riesgos permite el logro de adecuada

seguridad de los sistemas informticos, que, si se gestiona adecuadamente, proporcionar misin

eficacia con un gasto mnimo de recursos.

ISSO. IT directores de los programas de seguridad y oficiales de seguridad informtica son responsables

para programas de seguridad de sus organizaciones, incluyendo la gestin de riesgos. Por lo tanto,

que desempean un papel destacado en la introduccin de una metodologa estructurada adecuada para ayudar a

identificar, evaluar y minimizar los riesgos de los sistemas de TI que apoyan su

misiones de organizaciones. Issos tambin actan como los principales consultores en apoyo de la alta

administracin para asegurar que esta actividad se lleva a cabo de manera continua.

Los profesionales de TI de seguridad. Profesionales de seguridad de TI (por ejemplo, redes, sistemas,

aplicacin, y los administradores de bases de datos; especialistas en informtica; los analistas de seguridad;

consultores de seguridad) son responsables de la correcta aplicacin de la seguridad

requisitos de sus sistemas de TI. Cuando se producen cambios en el sistema de TI existente

medio ambiente (por ejemplo, la expansin de la conectividad de red, los cambios en el vigente

polticas de infraestructura y de organizacin, la introduccin de nuevas tecnologas), la TI

profesionales de la seguridad deben apoyar o utilizar el proceso de gestin de riesgos para identificar y

evaluar nuevos riesgos potenciales e implementar nuevos controles de seguridad segn sea necesario para

salvaguardar sus sistemas de TI.

Pgina 13

Los formadores de la conciencia de la Seguridad (Seguridad / Subject Matter Profesionales). El

el personal de la organizacin son los usuarios de los sistemas de TI. El uso de los sistemas de TI y

datos de acuerdo con las polticas de la organizacin, las directrices y normas de comportamiento es

fundamental para la mitigacin de riesgos y la proteccin de los recursos de TI de la organizacin. Para reducir al mnimo

riesgo a los sistemas de TI, es esencial que se proporcionen a los usuarios de sistemas y aplicaciones

con la formacin de la conciencia de la seguridad. Por lo tanto, los instructores en seguridad de TI o

seguridad / sujetos profesionales materia deben entender el proceso de gestin de riesgos, para

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 11/45

SP 800-30 Pgina 7

que puedan desarrollar materiales de formacin adecuados e incorporar la evaluacin de riesgos

en los programas de formacin para educar a los usuarios finales.

Pgina 14

3.

EVALUACIN DE RIESGOS

La evaluacin de riesgos es el primer proceso en la metodologa de gestin de riesgos. Las organizaciones utilizan el riesgo

evaluacin para determinar el grado de la amenaza potencial y el riesgo asociado con un TI

sistema largo de su SDLC. El resultado de este proceso ayuda a identificar los controles apropiados para

reducir o eliminar los riesgos durante el proceso de mitigacin de riesgos, como se discuti en la Seccin 4.

El riesgo es una funcin de la probabilidad de una determinada amenaza de cdigo de ejercer un particular potencial

la vulnerabilidad y el impacto resultante de ese acontecimiento adverso en la organizacin.

Para determinar la probabilidad de un evento adverso futuro, las amenazas a un sistema de TI deben ser analizados

junto con las posibles vulnerabilidades y los controles establecidos para el sistema de TI.

El impacto se refiere a la magnitud del dao que podra ser causado por el ejercicio de una amenaza de un

vulnerabilidad. El nivel de impacto se rige por los posibles impactos de la misin ya su vez

produce un valor relativo de los activos de TI y los recursos afectados (por ejemplo, la criticidad y

sensibilidad de los componentes del sistema de TI y datos). La metodologa de evaluacin de riesgos

abarca nueve pasos principales, que se describen en las secciones 3.1 a 3.9

Paso 1 Sistema de Caracterizacin (Seccin 3.1)

Paso 2 Amenaza de identificacin (Seccin 3.2)

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 12/45

SP 800-30 Pgina 8

Paso 3 Vulnerabilidad de identificacin (Seccin 3.3)

Paso 4 anlisis del control (seccin 3.4)

Paso 5 determinacin de probabilidad (seccin 3.5)

Paso 6 Anlisis de Impacto (Seccin 3.6)

Paso 7 Determinacin de Riesgos (Seccin 3.7)

Recomendaciones Paso 8 control (seccin 3.8)

Paso 9 Resultados Documentacin (Seccin 3.9).

Pasos 2, 3, 4, y 6 se puede realizar en paralelo despus de la Etapa 1 se ha completado. Figura 3-1

representa los pasos y las entradas y salidas del cada paso.

Pgina 15

Lista de corriente y

Los controles previstos

Paso 4 Anlisis de control.

Declaracin de Amenazas

Paso 2.

Amenaza de identificacin

Lista de Potencial

Vulnerabilidades

Paso 3.

Vulnerabilidad de identificacin

Los informes de riesgo antes de

evaluaciones

Cualquier observacin de auditora

Los requisitos de seguridad

Los resultados de las pruebas de seguridad

Hardware

Software

Acoplamientos del sistema

Los datos y la informacin

Personas

La misin del Sistema

Paso 1.

Caracterizacin Sistema

Riesgo Clasificacin

Paso 5.

Determinacin de la probabilidad

Motivacin Amenaza de cdigo

Capacidad de Amenazas

La naturaleza de la vulnerabilidad

Los controles actuales

Paso 6 Anlisis de Impacto.

La prdida de integridad

Prdida de disponibilidad

Prdida de confidencialidad

Impacto en el

Anlisis del impacto de la Misin

evaluacin de la criticidad del activo

criticidad de datos

Sensibilidad de datos

Entrada Evaluacin de Riesgos Actividades Salida

Lmite de sistema

Funciones del sistema

Sistema y Datos

Criticidad

Sistema y Datos

Sensibilidad

Los controles actuales

Los controles previstos

Historia del ataque del sistema

Los datos de inteligencia

agencias, NIPC, OIG,

FedCIRC, medios de comunicacin,

Lista de corriente y

Los controles previstos

Lista de corriente y

Los controles previstos

Paso 4 Anlisis de control.

Declaracin de Amenazas

Paso 2.

Amenaza de identificacin

Lista de Potencial

Vulnerabilidades

Paso 3.

Vulnerabilidad de identificacin

Los informes de riesgo antes de

evaluaciones

Cualquier observacin de auditora

Los requisitos de seguridad

Los resultados de las pruebas de seguridad

Los informes de riesgo antes de

evaluaciones

Cualquier observacin de auditora

Los requisitos de seguridad

Los resultados de las pruebas de seguridad

Hardware

Software

Acoplamientos del sistema

Los datos y la informacin

Personas

La misin del Sistema

Paso 1.

Caracterizacin Sistema

Riesgo Clasificacin

Paso 5.

Determinacin de la probabilidad

Motivacin Amenaza de cdigo

Capacidad de Amenazas

La naturaleza de la vulnerabilidad

Los controles actuales

Paso 6 Anlisis de Impacto.

La prdida de integridad

Prdida de disponibilidad

Prdida de confidencialidad

Impacto en el

Anlisis del impacto de la Misin

evaluacin de la criticidad del activo

criticidad de datos

Sensibilidad de datos

Entrada Evaluacin de Riesgos Actividades Salida

Lmite de sistema

Funciones del sistema

Sistema y Datos

Criticidad

Sistema y Datos

Sensibilidad

Los controles actuales

Los controles previstos

Los controles actuales

Los controles previstos

Historia del ataque del sistema

Los datos de inteligencia

agencias, NIPC, OIG,

FedCIRC, medios de comunicacin,

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 13/45

SP 800-30 Pgina 9

Figura 3-1. Evaluacin de Riesgos Metodologa Organigrama

Paso 9.

Resultados Documentacin

Evaluacin de Riesgos

Informe

Riesgos y

Riesgo asociado

Niveles

Paso 7. Determinacin del Riesgo

Probabilidad de amenaza

explotacin

Magnitud del impacto

Adecuacin de la prevista o

controles actuales

Recomendado

Controles

Paso 8.

Recomendaciones para el control

Paso 9.

Resultados Documentacin

Evaluacin de Riesgos

Informe

Riesgos y

Riesgo asociado

Niveles

Paso 7. Determinacin del Riesgo

Probabilidad de amenaza

explotacin

Magnitud del impacto

Adecuacin de la prevista o

controles actuales

Recomendado

Controles

Paso 8.

Recomendaciones para el control

Pgina 16

3.1 PASO 1: SISTEMA DE CARACTERIZACIN

En la evaluacin de los riesgos para un sistema informtico, el primer paso es definir el alcance del esfuerzo. En este paso,

de los lmites del sistema de TI son identificados, junto con los recursos y la informacin que

constituyen el sistema. Caracterizacin de un sistema de TI establece el alcance de la evaluacin de riesgos

esfuerzo, delinea los lmites de la autorizacin operacional (o acreditacin), y proporciona

informacin (por ejemplo, hardware, software, conectividad del sistema, y la divisin responsable o el apoyo

personal) esenciales para la definicin del riesgo.

Seccin 3.1.1 se describe la informacin relacionada con el sistema utilizado para caracterizar un sistema de TI y su

entorno operativo. Seccin 3.1.2 sugiere las tcnicas de recopilacin de informacin que puede

ser utilizado para solicitar informacin relativa al medio ambiente de procesamiento del sistema de TI.

La metodologa descrita en este documento se puede aplicar a las evaluaciones de simple o mltiple,

sistemas interrelacionados. En este ltimo caso, es importante que el dominio de inters y todas las interfaces

y dependencias de estar bien definidos antes de la aplicacin de la metodologa.

3.1.1 Sistema de Informacin relacionada con

La identificacin de los riesgos de un sistema de TI requiere un profundo conocimiento de procesamiento del sistema

medio ambiente. La persona o personas que llevan a cabo la evaluacin de riesgos deben, por tanto, en primer lugar recopilar

informacin relacionada con el sistema, que por lo general se clasifica de la siguiente manera:

Hardware

Software

Las interfaces del sistema (por ejemplo, la conectividad interna y externa)

Los datos y la informacin

Las personas que apoyan y utilizan el sistema de TI

La misin del sistema (por ejemplo, los procesos realizados por el sistema de TI)

Sistema y criticidad de datos (por ejemplo, el valor del sistema o de la importancia de una organizacin)

Sistema y sensibilidad de los datos.

4

Informacin adicional relacionada con el medio ambiente operativo del sistema informtico y sus datos

incluye, pero no se limita a, los siguientes:

Los requisitos funcionales del sistema de TI

Los usuarios del sistema (por ejemplo, los usuarios de sistemas que prestan apoyo tcnico a la TI

sistema; usuarios de las aplicaciones que utilizan el sistema de TI para llevar a cabo las funciones de negocio)

Las polticas de seguridad Sistema que rigen el sistema de TI (polticas de la organizacin, federal

requisitos, leyes, prcticas de la industria)

La arquitectura de seguridad del sistema

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 14/45

SP 800-30 Pgina 10

4

El nivel de proteccin necesario para mantener el sistema y la integridad de los datos, confidencialidad y disponibilidad.

Pgina 17

SP 800-30 Pgina 11

topologa de red actual (por ejemplo, diagrama de la red)

Proteccin de almacenamiento de informacin que el sistema de salvaguardias y la disponibilidad de datos, la integridad,

y confidencialidad

Flujo de informacin relacionada con el sistema de TI (por ejemplo, las interfaces del sistema, la entrada del sistema

y diagrama de flujo de salida)

Los controles tcnicos utilizados para el sistema de TI (por ejemplo, una funcin de complemento o producto de seguridad

que apoya la identificacin y autenticacin, discrecional o de acceso obligatorio

la proteccin del control, auditora, informacin residual, mtodos de cifrado)

Los controles de gestin utilizados para el sistema de TI (por ejemplo, reglas de comportamiento, la seguridad

planificacin)

Los controles operacionales utilizados para el sistema de TI (por ejemplo, la seguridad personal, la copia de seguridad,

operaciones de contingencia y reanudacin y recuperacin; mantenimiento del sistema; fuera de las instalaciones

almacenamiento; cuenta de usuario del establecimiento y procedimientos de eliminacin; controles para la segregacin

de las funciones de los usuarios, como el acceso de usuarios privilegiados frente acceso de usuario estndar)

entorno de seguridad fsica del sistema informtico (por ejemplo, proteccin de la instalacin, centro de datos

polticas)

La seguridad ambiental implementado para el entorno de ejecucin del sistema de TI (por ejemplo,

controles de humedad, el agua, la energa, la contaminacin, la temperatura y los productos qumicos).

Para un sistema que est en el inicio o la fase de diseo, la informacin del sistema se puede derivar de la

diseo o los requisitos de documentos. Para un sistema de TI en fase de desarrollo, es necesario definir

normas de seguridad clave y atributos previstas para el futuro sistema de TI. Documentos de diseo de sistemas y

el plan de seguridad del sistema puede proporcionar informacin til sobre la seguridad de un sistema informtico que es

en desarrollo.

Para un sistema operativo, se recogen datos sobre el sistema de TI en su produccin

medio ambiente, incluyendo datos sobre la configuracin del sistema, la conectividad y documentada y

procedimientos y prcticas de indocumentados. Por lo tanto, la descripcin del sistema se puede basar en la

seguridad proporcionada por la infraestructura subyacente o en los planes de seguridad de futuro para el sistema de TI.

3.1.2 Tcnicas de recogida de informacin

Cualquier, o una combinacin, de las siguientes tcnicas pueden ser utilizadas en la recopilacin de informacin relevante

al sistema de TI dentro de sus lmites operativos:

Cuestionario. Para recopilar la informacin pertinente, el personal de evaluacin del riesgo puede

desarrollar un cuestionario relativo a la gestin y los controles operativos previstos

o utilizados con el sistema informtico. Este cuestionario debe ser distribuido a la aplicable

personal tcnico y no tcnico de gestin que estn diseando o de apoyo

el sistema de TI. El cuestionario tambin se podra utilizar durante las visitas sobre el terreno y

entrevistas.

Entrevistas en sitio. Entrevistas con el apoyo del sistema de TI y gestin de personal

puede permitir que el personal de evaluacin de riesgos para recopilar informacin til acerca de la TI

sistema (por ejemplo, cmo funciona el sistema y logr). Las visitas in situ permiten tambin el riesgo

Pgina 18

personal de evaluacin para observar y recopilar informacin sobre las caractersticas fsicas,

seguridad ambiental y operativo del sistema informtico. El apndice A contiene

preguntas de la entrevista de la muestra que se hacen durante las entrevistas con el personal del sitio para lograr un

mejor comprensin de las caractersticas operativas de una organizacin. Para

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 15/45

SP 800-30 Pgina 12

Amenaza: El potencial de una amenaza-

fuente de ejercicio (accidentalmente el gatillo

o intencionalmente explotar) una especfica

vulnerabilidad.

Amenaza-Fuente: O (1) intencin y el mtodo

dirigida a la explotacin intencional de un

vulnerabilidad o (2) una situacin y mtodo

que pueden desencadenar accidentalmente una vulnerabilidad.

sistemas todava en la fase de diseo, visita in situ seran recopilacin de datos cara a cara

ejercicios y podra proporcionar la oportunidad de evaluar el entorno fsico en el

que el sistema va a operar.

Revisin de documentos. Documentos de poltica (por ejemplo, documentacin legislativa, directivas),

documentacin del sistema (por ejemplo, la gua de usuario del sistema, manual de administracin del sistema,

diseo del sistema y documento de requerimientos, documento de adquisicin), y la seguridad relacionada

documentacin (por ejemplo, anterior informe de auditora, el informe de evaluacin de riesgos, resultados de las pruebas del sistema,

plan de seguridad del sistema 5, Las polticas de seguridad) pueden proporcionar una buena informacin sobre la

controles de seguridad utilizados por y planificadas para el sistema de TI. La misin de una organizacin

anlisis de impacto o criticidad de los activos de evaluacin proporciona informacin sobre el sistema

y la criticidad de datos y la sensibilidad.

El uso de la herramienta automatizada de escaneo. mtodos tcnicos proactivos pueden ser usados para

recoger informacin del sistema de manera eficiente. Por ejemplo, una herramienta de mapeo de red puede

identificar los servicios que se ejecutan en un gran grupo de hosts y proporcionar una forma rpida de

la creacin de perfiles individuales del sistema de TI de destino (s).

La recoleccin de informacin se puede realizar durante todo el proceso de evaluacin de riesgos, de la Etapa 1

(Sistema de Caracterizacin) hasta el Paso 9 (Resultados Documentacin).

De salida de la Etapa 1

Caracterizacin del sistema de TI evaluados, una buena imagen de la TI

entorno del sistema, y la delimitacin de las fronteras del sistema

3.2 PASO 2: IDENTIFICACIN DE AMENAZA

Una amenaza es la posibilidad de una amenaza de cdigo especial para ejercer con xito una determinada

vulnerabilidad. Una vulnerabilidad es una debilidad que puede

se dispare accidentalmente o intencionalmente explotados. La

amenaza de cdigo no presenta un riesgo cuando no hay

vulnerabilidad que puede ser ejercida. En la determinacin de la

probabilidad de que una amenaza (Seccin 3.5), se debe considerar

amenaza los recursos, vulnerabilidades potenciales (Seccin 3.3),

y los controles existentes (Seccin 3.4).

3.2.1 Amenaza-Identificacin de fuentes de

El objetivo de este paso es identificar el potencial

amenaza los recursos y elaborar una declaracin de amenaza

listado de potenciales amenazas recursos que son aplicables

al sistema informtico que se est evaluando.

5

Durante la fase inicial, una evaluacin de riesgos podra ser utilizado para desarrollar el plan inicial de la seguridad del sistema.

Pgina 19

Amenaza Fuentes Comunes

Amenazas naturales-inundaciones, terremotos, tornados,

deslizamientos de tierra, avalanchas, tormentas elctricas, y otros tales

eventos.

Humanos Amenazas-Eventos que estn habilitados por o

causada por los seres humanos, como los actos no intencionales

Acciones (entrada de datos involuntaria) o deliberadas (red

ataques basados, carga el software malicioso, sin autorizacin

el acceso a la informacin confidencial).

Amenazas ambientales de larga duracin de corte de energa,

la contaminacin, los productos qumicos, las fugas de lquido.

Una amenaza de cdigo se define como cualquier

circunstancia o evento con la

potencial de causar dao a una red IT

sistema. La amenaza comn

fuentes pueden ser naturales, humanos, o

ambiental.

En la evaluacin de las amenazas recursos, es

importante tener en cuenta todos los posibles

amenaza los recursos que podran causar

dao al sistema informtico y su

procesamiento de medio ambiente. Para

ejemplo, aunque la amenaza

declaracin para un sistema informtico

situada en un desierto no puede

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 16/45

SP 800-30 Pgina 13

incluir "natural de las inundaciones", porque

de la baja probabilidad de que ocurran una, las amenazas ambientales tales de eventos tales como una tubera reventar

puede inundar rpidamente una sala de ordenadores y causar daos a los activos de TI de una organizacin y

recursos. Los seres humanos pueden ser de amenaza los recursos a travs de actos intencionales, como los ataques deliberados de

personas malintencionadas o empleados descontentos o actos involuntarios, tales como la negligencia y los errores.

Un ataque deliberado puede ser (1) un intento malicioso para obtener acceso no autorizado a una red IT

sistema (por ejemplo, por medio de adivinacin de contraseas) para el sistema y la integridad de los datos en peligro,

disponibilidad o confidencialidad o (2) una benigna, pero no obstante decidido, intento de eludir

la seguridad del sistema. Un ejemplo de este ltimo tipo de ataque deliberado es de un programador escribir un

Programa de caballo de Troya para eludir la seguridad del sistema con el fin de "hacer el trabajo".

3.2.2 Motivacin y amenazas acciones

La motivacin y los recursos para llevar a cabo un ataque hacen los humanos potencialmente peligrosos

amenaza los recursos. La Tabla 3-1 presenta un resumen de muchas de las amenazas humanas comunes de hoy en da, su

posibles motivaciones y los mtodos o acciones de amenaza por los que podran llevar a cabo un ataque.

Esta informacin ser til para las organizaciones que estudian sus entornos de amenazas humanas y

la personalizacin de sus declaraciones de amenazas humanas. Adems, la revisin de la historia del sistema de romper-

ins; informes de violacin de la seguridad; informes de incidentes; y entrevistas con los administradores del sistema,

personal de asistencia tcnica, y la comunidad de usuarios durante la recopilacin de informacin ayudar a identificar humana

amenaza los recursos que tienen el potencial para daar un sistema informtico y sus datos y que pueden ser una preocupacin

donde existe una vulnerabilidad.

Pgina 20

Tabla 3-1. Acciones Amenaza-Source, la motivacin y de la amenaza: Amenazas humanas

Amenaza-fuente Motivacin Acciones de amenazas

Hacker, cracker

Desafo

Ego

Rebelin

Hackear

Ingeniera social

Intrusin del sistema, los robos

El acceso no autorizado al sistema

Criminal de ordenador

Destruccin de la informacin

Ilegal divulgacin de informacin

La ganancia monetaria

Alteracin no autorizada de datos

El delito informtico (por ejemplo, cyber

acecho)

Acto fraudulento (por ejemplo, repeticin,

suplantacin, interceptacin)

Informacin de soborno

Spoofing

Intrusin Sistema

Terrorista

Chantaje

Destruccin

Explotacin

Venganza

Bomba / Terrorismo

La guerra de informacin

Ataque del sistema (por ejemplo, distribuy

denegacin de servicio)

La penetracin del sistema

Manipulacin del sistema

Espionaje industrial

(empresas, extranjeras

gobiernos, otros

los intereses del gobierno)

Ventaja competitiva

Espionaje econmico

Explotacin econmica

El robo de informacin

Intrusin en la privacidad personal

Ingeniera social

La penetracin del sistema

El acceso no autorizado al sistema

(Acceso a clasificado, propiedad,

y / o la tecnologa relacionada

informacin)

Asalto a un empleado

Chantaje

Navegacin del propietario

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 17/45

SP 800-30 Pgina 14

Insiders (mal entrenados,

descontentos, malicioso,

negligente, fraudulento, o

empleados despedidos)

Curiosidad

Ego

Inteligencia

La ganancia monetaria

Venganza

Errores involuntarios y

omisiones (por ejemplo, la entrada de datos

error, error de programacin)

informacin

Abuso de computadora

Fraude y robo

Informacin de soborno

Entrada de falsificada, datos corruptos

Interceptacin

El cdigo malicioso (por ejemplo, virus, lgica

bomba, caballo de Troya)

Venta de informacin personal

Errores del sistema

Intrusin Sistema

Sabotaje Sistema

El acceso no autorizado al sistema

Una estimacin de la motivacin, los recursos y capacidades que se requieran para llevar a cabo una

ataque exitoso debe desarrollarse despus de que se han identificado las posibles amenazas recursos, en

Para determinar la probabilidad de que una amenaza de ejercer una vulnerabilidad del sistema, como se describe en

Seccin 3.5.

Pgina 21

Vulnerabilidad: Un defecto o debilidad en el sistema

procedimientos de seguridad, diseo, implementacin, o

controles internos que podran ser ejercidas

(Accidentalmente o intencionalmente provocado explotados)

y dar lugar a un fallo de seguridad o una violacin de la

poltica de seguridad del sistema.

La declaracin de amenaza, o la lista de posibles amenazas recursos, deben adaptarse a la persona

organizacin y su entorno de procesamiento (por ejemplo, hbitos de computacin de usuario final). En general,

informacin sobre las amenazas naturales (por ejemplo, inundaciones, terremotos, tormentas) debe estar fcilmente disponible.

Amenazas conocidas han sido identificados por muchas organizaciones gubernamentales y del sector privado.

Herramientas de deteccin de intrusos tambin son cada vez ms frecuentes, y el gobierno y la industria

organizaciones recogen continuamente datos sobre los eventos de seguridad, mejorando as la capacidad de

evaluar de manera realista las amenazas. Las fuentes de informacin incluyen, pero no se limitan a, lo siguiente:

Las agencias de inteligencia (por ejemplo, la Oficina Federal de Investigacin Nacional de

Centro de Proteccin de la Infraestructura)

Centro Federal Computer Respuesta a Incidentes (FedCIRC)

Los medios de comunicacin, en particular de los recursos basados en la Web, tales como SecurityFocus.com,

SecurityWatch.com, SecurityPortal.com, y SANS.org.

De salida de la Etapa 2

Una declaracin de amenaza que contiene una lista de las amenazas recursos que podran explotar

vulnerabilidades del sistema

3.3 PASO 3: IDENTIFICACIN DE VULNERABILIDAD

El anlisis de la amenaza a un sistema informtico

deben incluir un anlisis de la

vulnerabilidades asociadas con el sistema

medio ambiente. El objetivo de este paso es

elaborar una lista de las vulnerabilidades del sistema

(defectos o debilidades) que podran ser

explotado por la amenaza potencial recursos.

La Tabla 3-2 presenta ejemplos de pares de vulnerabilidad / amenaza.

Tabla 3-2. Pares de Vulnerabilidad / Amenaza

Vulnerabilidad Amenaza-fuente Accin Amenaza

Sistema de empleados despedidos '

identificadores (ID) no se eliminan

del sistema

Los empleados despedidos Marcar en la compaa de

la red y el acceso

de datos propiedad de la empresa

Firewall de la empresa permite entrante

telnet, y los huspedes ID est activado en

Servidor XYZ

Los usuarios no autorizados (por ejemplo,

hackers, terminado

empleados, equipo

criminales, los terroristas)

Uso de telnet con el servidor XYZ

y archivos del sistema de navegacin

con el invitado ID

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 18/45

SP 800-30 Pgina 15

El vendedor ha identificado fallas en

el diseo de la seguridad del sistema;

Sin embargo, los nuevos parches no tienen

ha aplicado al sistema de

Los usuarios no autorizados (por ejemplo,

hackers, descontentos

empleados, equipo

criminales, los terroristas)

La obtencin no autorizada

acceso al sistema sensible

archivos en funcin conocida

vulnerabilidades del sistema

Pgina 22

SP 800-30 Pgina 16

Vulnerabilidad Amenaza-fuente Accin Amenaza

Centro de datos utiliza rociadores de agua

para suprimir el fuego; lonas a

proteger el hardware y equipo

de daos por agua no estn en

lugar

Fuego, personas negligentes Rociadores de agua son

encendida en el centro de datos

Mtodos recomendados para la identificacin de las vulnerabilidades del sistema son el uso de la vulnerabilidad

fuentes, el rendimiento de las pruebas de seguridad del sistema y el desarrollo de una seguridad

requisitos de lista de verificacin.

Cabe sealar que esa existirn los tipos de vulnerabilidades, y la metodologa necesaria para

determinar si las vulnerabilidades estn presentes, por lo general variar dependiendo de la naturaleza de

el sistema informtico y la fase que se encuentra, en el SDLC:

Si el sistema an no se ha diseado, la bsqueda de vulnerabilidades debe centrarse

sobre las polticas de seguridad de la organizacin, los procedimientos de seguridad previstas, y el sistema

definiciones de requerimientos y anlisis de productos de seguridad de los proveedores o desarrolladores

(por ejemplo, libros blancos).

Si se est implementando el sistema informtico, la identificacin de vulnerabilidades debe ser

ampliado para incluir informacin ms especfica, por ejemplo, las caractersticas de seguridad previstas

se describe en la documentacin de diseo de seguridad y los resultados de la certificacin del sistema

prueba y evaluacin.

Si el sistema est operativo, el proceso de identificacin de las vulnerabilidades deben

incluir un anlisis de las caractersticas de seguridad del sistema de TI y los controles de seguridad,

tcnico y de procedimiento, que se utiliza para proteger el sistema.

3.3.1 Fuentes de Vulnerabilidad

Las vulnerabilidades tcnicas y no tcnicas asociados con el procesamiento de un sistema de TI

medio ambiente puede ser identificado a travs de las tcnicas de recoleccin de informacin que se describen en la Seccin

3.1.2. Una revisin de otras fuentes de la industria (por ejemplo, las pginas Web de los proveedores que identifican los errores del sistema y

defectos) sern tiles en la preparacin de las entrevistas y en el desarrollo de cuestionarios eficaces para

identificar las vulnerabilidades que pueden ser aplicables a los sistemas informticos especficos (por ejemplo, una versin especfica de un

sistema operativo especfico). El Internet es otra fuente de informacin sobre el sistema conocido

vulnerabilidades publicadas por los proveedores, junto con revisiones, service packs, parches y otros

las medidas correctivas que se pueden aplicar para eliminar o mitigar las vulnerabilidades. Documentado

fuentes de vulnerabilidad que deben ser considerados en un anlisis de la vulnerabilidad a fondo incluyen, pero

no se limitan a, lo siguiente:

Anterior documentacin de la evaluacin de riesgos del sistema de TI evaluado

Los informes del sistema de TI de auditora, informes de anomalas del sistema, informes de revisin de la seguridad, y

informes de las pruebas del sistema y evaluacin

Las listas de vulnerabilidad, tales como la base de datos de vulnerabilidad I-CAT NIST

(Http://icat.nist.gov)

Pgina 23

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 19/45

SP 800-30 Pgina 17

Recomendaciones de seguridad, tales como FedCIRC y el Departamento de Informtica de la Energa

Boletines de capacidad de asesoramiento de Incidentes

avisos de proveedores

Los equipos de respuesta a incidentes informticos Comercial / emergencia y listas de correos (por ejemplo,

Mailings foro SecurityFocus.com)

Las alertas y boletines para los sistemas militares Informacin sobre la vulnerabilidad de Aseguramiento

la seguridad del software de sistema analiza.

3.3.2 Sistema de Pruebas de Seguridad

Mtodos proactivos, empleando las pruebas del sistema, se puede utilizar para identificar las vulnerabilidades del sistema

de manera eficiente, dependiendo de la criticidad del sistema y los recursos de TI disponibles (por ejemplo, asignado

fondos, la tecnologa disponible, las personas con la experiencia necesaria para realizar la prueba). Mtodos de ensayo

incluir

Herramienta automatizada de anlisis de vulnerabilidades

Prueba de seguridad y la evaluacin (ST & E)

Las pruebas de penetracin.

6

La herramienta automatizada de anlisis de vulnerabilidades se utiliza para explorar un grupo de hosts o de una red de

servicios vulnerables conocidos (por ejemplo, el sistema permite que el Protocolo de transferencia de archivos annimo [FTP],

sendmail retransmisin). Sin embargo, debe tenerse en cuenta que algunas de las potenciales vulnerabilidades

identificado por la herramienta automatizada de exploracin pueden no representar las vulnerabilidades reales en el contexto de

el entorno del sistema. Por ejemplo, algunas de estas herramientas de escaneo de vulnerabilidades potenciales califica

sin tener en cuenta el medio ambiente y las necesidades del sitio. Algunas de las "vulnerabilidades"

marcado por el software automatizado de exploracin en realidad no puede ser vulnerable a un sitio en particular

pero puede ser configurado de esa manera porque su entorno lo requiere. Por lo tanto, este mtodo de ensayo

puede producir falsos positivos.

ST & E es otra tcnica que se puede utilizar en la identificacin de las vulnerabilidades del sistema de TI durante el

proceso de evaluacin de riesgos. Incluye el desarrollo y ejecucin de un plan de pruebas (por ejemplo, la prueba de

scripts, procedimientos de prueba y los resultados de las pruebas que se espera). El propsito de las pruebas de la seguridad del sistema es

comprobar la eficacia de los controles de seguridad de un sistema informtico, ya que se han aplicado en un

entorno operativo. El objetivo es asegurar que los controles aplicados cumplen con el aprobado

especificacin de seguridad para el software y el hardware e implementar la seguridad de la organizacin

normas de poltica o de la industria se encuentran.

Las pruebas de penetracin se puede utilizar para complementar la revisin de los controles de seguridad y asegurarse de que

diferentes facetas del sistema de TI estn asegurados. Las pruebas de penetracin, cuando se emplean en el riesgo

proceso de evaluacin, se puede utilizar para evaluar la capacidad de un sistema de TI para resistir los intentos intencionales

para burlar la seguridad del sistema. Su objetivo es poner a prueba el sistema de TI desde el punto de vista de un

amenaza de cdigo e identificar posibles fallos en los sistemas de proteccin de sistema de TI.

6

El proyecto de SP NIST 800-42, Pruebas de seguridad de la red general , se describe la metodologa para el sistema de red

prueba y el uso de herramientas automatizadas.

Pgina 24

Los resultados de este tipo de pruebas de seguridad opcional ayudarn a identificar las vulnerabilidades de un sistema.

3.3.3 Desarrollo de los Requisitos de Seguridad Checklist

Durante este paso, el personal de evaluacin de riesgos a determinar si los requisitos de seguridad

estipulado para el sistema de TI y recogidos durante la caracterizacin del sistema se estn cumpliendo por

existente o controles de seguridad previstos. Por lo general, los requisitos de seguridad del sistema pueden ser

se presenta en forma de tabla, con cada requisito acompaada de una explicacin de cmo la

diseo o implementacin del sistema tiene o no cumplen ese requisito de control de seguridad.

Una lista de verificacin de los requisitos de seguridad contiene las normas bsicas de seguridad que se pueden utilizar para

evaluar sistemticamente e identificar las vulnerabilidades de los activos (personal, hardware,

software, informacin), los procedimientos no automatizados, procesos e informacin transferencias

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 20/45

SP 800-30 Pgina 18

asociado a un sistema de TI que figura en las siguientes zonas de seguridad:

Gestin

Operacional

Tcnico.

La Tabla 3-3 enumera los criterios de seguridad sugeridas para su uso en la identificacin de las vulnerabilidades de un sistema informtico en

cada rea de la seguridad.

Tabla 3-3. Criterios de seguridad

rea de Seguridad Criterios de seguridad

Security Management

Asignacin de responsabilidades

La continuidad de la ayuda

Capacidad de respuesta a incidentes

Revisin peridica de controles de seguridad

Investigaciones de liquidacin de personal y de fondo

La evaluacin de riesgos

La formacin en seguridad y tcnica

Separacin de funciones

Sistema de autorizacin y reautorizacin

Plan de seguridad del sistema o de la aplicacin

Seguridad Operacional

El control de los contaminantes transportados por el aire (humo, polvo, productos qumicos)

Controles para garantizar la calidad del suministro de energa elctrica

El acceso y la eliminacin de medios de Datos

Distribucin de datos externa y el etiquetado

Proteccin de la instalacin (por ejemplo, sala de informtica, centro de datos, oficina)

Control de humedad

Control de la temperatura

Las estaciones de trabajo, porttiles y ordenadores personales independientes

Pgina 25

rea de Seguridad Criterios de seguridad

Seguridad Tcnica

Comunicaciones (por ejemplo, acceso telefnico, de interconexin de sistemas, enrutadores)

Criptografa

Control de acceso discrecional

Identificacin y autenticacin

La deteccin de intrusiones

Reutilizacin de objetos

Sistema de auditora

El resultado de este proceso es la lista de comprobacin de requisitos de seguridad. Las fuentes que se pueden utilizar en

compilar una lista de control de este tipo incluyen, pero no se limitan a, el siguiente gobierno regulador

y las directivas de seguridad y fuentes aplicables al entorno de procesamiento del sistema de TI:

CSA de 1987

Normas de Procesamiento de Informacin Federal de Publicaciones

OMB 11 2000 Circular A-130

Ley de Privacidad de 1974

El plan de seguridad del sistema del sistema de TI evaluado

Las polticas de la organizacin de seguridad, directrices y normas

Las prcticas de la industria.

El NIST SP 800-26, Gua de Autoevaluacin de Seguridad para Sistemas Informticos ,

10/6/2014 Gua de Gestin de Riesgos prr Sistemas Informticos

http://translate.googleusercontent.com/translate_f 21/45

SP 800-30 Pgina 19

ofrece un extenso cuestionario que contiene los objetivos de control especficos contra el que un

sistema o grupo de sistemas interconectados pueden ser probados y medidos. Los objetivos de control

se abstrae directamente de los requisitos de larga data que se encuentran en la ley, la poltica, y orientacin sobre

la seguridad y la privacidad.

Los resultados de la lista de verificacin (o cuestionario) se puede utilizar como entrada para una evaluacin de

el cumplimiento y el incumplimiento. Este proceso identifica sistema, proceso, y de procedimiento

debilidades que representan vulnerabilidades potenciales.

De salida de la Etapa 3

Una lista de las vulnerabilidades del sistema (observaciones) 7 que podran ser ejercidas

por la amenaza potencial que los recursos

3.4 PASO 4: ANLISIS DE CONTROL

El objetivo de este paso es analizar los controles que se han implementado o estn previstas para

aplicacin, por la organizacin para minimizar o eliminar la probabilidad (o la probabilidad) de un

La amenaza de ejercer una vulnerabilidad del sistema.

7

Debido a que el informe de evaluacin de riesgos no es un informe de auditora, algunos sitios pueden preferir hacer frente a la identificada

vulnerabilidades como las observaciones en lugar de los hallazgos en el informe de evaluacin de riesgos.

Pgina 26

Para obtener una calificacin general probabilidad de que indica la probabilidad de que una vulnerabilidad potencial

puede ser ejercida dentro de la construccin del medio ambiente amenaza asociada (paso 5 ms abajo), la

implementacin de los controles actuales o previstas deben ser considerados. Por ejemplo, una vulnerabilidad

(Por ejemplo, el sistema o la debilidad de procedimiento) no es probable que se ejerza o la probabilidad es baja si hay

es un bajo nivel de inters amenaza de cdigo o la capacidad o si hay controles de seguridad eficaces que

puede eliminar, o reducir la magnitud de causar un dao.

Secciones 3.4.1 a travs de 3.4.3, respectivamente, discutir mtodos de control, las categoras de control, y el

controlar tcnica de anlisis.

3.4.1 Mtodos de control

Los controles de seguridad abarcan el uso de mtodos tcnicos y no tcnicos. Los controles tcnicos

salvaguardias que se incorporan en el hardware, software, o de firmware (por ejemplo, acceso

mecanismos de control, los mecanismos de identificacin y autenticacin, mtodos de encriptacin,

software de deteccin de intrusin). Controles no tcnicos son la gestin y los controles operacionales,

tales como las polticas de seguridad; procedimientos operacionales; y personal, fsica y medioambiental

seguridad.

3.4.2 Control de Categoras

Las categoras de control de los mtodos de control tanto tcnicos como no tcnicos pueden estar ms

clasificado como preventivo o detective. Estos dos subcategoras se explican de la siguiente manera:

Los controles preventivos inhiben los intentos de violar la poltica de seguridad e incluyen tales

controla como la aplicacin de control de acceso, cifrado y autenticacin.

Los controles Detectives advierten de violacines o intentos de violacines de la poltica de seguridad y

incluir controles tales como pistas de auditora, los mtodos de deteccin de intrusos, y sumas de comprobacin.

Seccin 4.4 explica, adems, estos controles desde el punto de vista de la implementacin. La

aplicacin de los controles durante el proceso de mitigacin de riesgo es el resultado directo de la

identificacin de las deficiencias en los controles actuales o previstas durante el proceso de evaluacin de riesgos

(Por ejemplo, los controles no estn en su lugar o los controles no se aplican correctamente).

3.4.3 Anlisis de Control Tcnica

Como se discuti en la Seccin 3.3.3, el desarrollo de una lista de verificacin los requisitos de seguridad o el uso de un

lista de comprobacin disponible ser til en el anlisis de los controles de una manera eficiente y sistemtico.