Professional Documents

Culture Documents

Ict Trial 2013 Terengganu Question

Uploaded by

ihsanemiOriginal Description:

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Ict Trial 2013 Terengganu Question

Uploaded by

ihsanemiCopyright:

Available Formats

Answer Sheet

NAMA :

NO. KAD PENGENALAN

ANGKA GILIRAN

Question No.

No. Soalan

Candidate's Answer

Jawapan Calon

Marks

Markah

1

1

2

2

3 (i)

3

(ii)

4

4 (i)

5

(ii)

6

5

7

6 (i) 8

(ii) 9

7

10

8 (i) 11

(ii) 12

9

13

10 (i) 14

(ii) 15

11 (i) 16

(ii) 17

12

18

13

19

14 (i) 20

(ii) 21

15 (i)

22

(ii)

23

16

24

17

25

18

26

19 (i)

27

(ii)

28

20 (i)

29

(ii)

30

21

31

22

32

23

33

24

34

25 (i) 35

(ii) 36

2 2 2 2 2 2 2 2 2 2 2 2 2 2

2 2 2 2 2 2 2 2 2

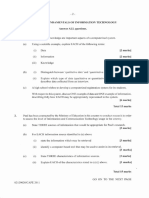

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

3

Section A

[36 marks]

Answer all questions. Write your answers in the spaces provided in Answer Sheet. Each answer carries

one mark.

Jawab semua soalan. Tulis jawapan anda di ruang yang disediakan pada Helaian Jawapan. Setiap

jawapan diperuntukkan satu markah.

1. Which technology was used to replace vacuum tubes?

Teknologi manakah yang digunakan untuk menggantikan tiub hampagas?

A Transistors

Transistor

B Microprocessor

Pemproses mikro

C Integrated circuit

Litar bersepadu

D Artificial intelligence

Kepintaran buatan

2. The right of individuals and companies to deny or restrict the collection and use of data and

information about them refers to _________________.

Hak individu dan syarikat-syarikat untuk menafikan atau menyekat pengumpulan dan penggunaan

data dan maklumat tentang mereka merujuk kepada _________________ .

3. State whether the following statements are True or False

Nyatakan sama ada pernyataan berikut Benar atau Palsu

(i) Keyword blocking uses a list of banned words or objectionable terms to block the page

completely.

Sekatan kata kunci menggunakan senarai halangan perkataan atau bantahan terma untuk

menghalangnya secara lengkap.

(ii) Site blocking can be done by setting the browser to only accept pages with certain level of

ratings.

Sekatan laman boleh dilakukan dengan menyediakan pelayar hanya untuk menerima laman

dengan aras tertentu.

4. Table 1 shows types of security measures.

Jadual 1 menunjukkan jenis-jenis langkah keselamatan.

Antivirus

Antivirus

Firewall

Tembok Api

Cryptography

Kriptografi

P Q R

Table 1

Jadual 1

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

4

Based on Table 1, match the correct security measures to overcome the problem below by writing

P, Q or R.

Berdasarkan Jadual 1, padankan langkah-langkah keselamatan bagi mengatasi masalah di bawah

dengan menulis P, Q atau R.

(i) Identify and remove any computer viruses found.

Mengenalpasti dan membuang sebarang virus komputer yang ditemui.

(ii) Block unauthorized access while permitting authorized communication.

Menghalang capaian yang tidak dibenarkan manakala membenarkan komunikasi yang

dibenarkan.

5. Table 2 shows statements on data representation.

Jadual 2 menunjukkan pernyataan tentang perwakilan data.

I F

II 0 and 1

III 00111001

Table 2

Jadual 2

Based on Table 2 choose the correct answer.

Berdasarkan Jadual 2, pilih padanan jawapan yang betul.

I II III

A

Bit

Bit

Byte

Bait

Character

Aksara

B

Byte

Bait

Bit

Bit

Character

Aksara

C

Character

Aksara

Bit

Bit

Byte

Bait

D

Character

Aksara

Byte

Bait

Bit

Bit

6. Figure 1 shows computer output devices.

Rajah 1 menunjukkan peranti output komputer.

A B C

Figure 1

Rajah 1

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

5

Based on Figure 1, complete the table below by writing A, B or C.

Berdasarkan Rajah 1, lengkapkan jadual di bawah dengan menulis A, B atau C.

Devices

Peranti

Explanation

Penjelasan

(i)

Produces music and speech

Menghasilkan muzik dan ucapan

(ii)

Prints graphics on a physical medium

Mencetak grafik di atas medium fizikal

7. Operating system provides an _____________ that the user can see and interact with.

Sistem pengoperasian menyediakan _____________ yang boleh dilihat dan berinteraksi dengan

pengguna.

8. State whether the following statements are True or False.

Nyatakan sama ada penyataan berikut Benar atau Palsu.

(i) Open source software source code can be modified.

Kod sumber bagi perisian sumber terbuka boleh dipinda.

(ii) Proprietary software is more stable compared to open source software.

Perisian hak milik lebih stabil berbanding perisian sumber terbuka.

9. A group of computer systems that are linked together through communication channels is called

___________________.

Sekumpulan sistem komputer yang dihubungkan bersama melalui saluran komunikasi dipanggil

___________________.

10. Figure 2 shows network topology.

Rajah 2 menunjukkan topologi rangkaian.

X Y Z

Figure 2

Rajah 2

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

6

Based on Figure 2, match the network topology with the following statements by writing X, Y or

Z.

Berdasarkan Rajah 2, padankan topologi rangkaian di atas dengan pernyataan berikut dengan

menulis X, Y atau Z.

(i) A network has common backbone (the central cable) to connect all devices.

Rangkaian yang mempunyai tulang belakang (kabel berpusat) untuk menghubungkan semua

peranti.

(ii) Every node must connect to the host in order to communicate.

Semua nod mesti dihubungkan kepada perumah untuk berkomunikasi.

11. State whether the following statements are True or False.

Nyatakan sama ada penyataan berikut Benar atau Palsu.

(i) A coaxial cable has a single copper conductor at its centre and it can support greater cable

length.

Kabel sepaksi mempunyai satu wayar tembaga ditengah-tengah dan mampu menyokong

jarak yang jauh.

(ii) A fibre optic cable consists of a centre glass core surrounded by layers of plastic that

transmits data using light.

Kabel fiber optik mengandungi teras kaca ditengah-tengah yang diliputi lapisan plastik yang

menghantar data menggunakan cahaya.

12. Arrange the steps to configure the network connections.

Susun langkah-langkah bagi mengkonfigurasi sambungan rangkaian.

I Click on the Network Connections icon.

Klik pada ikon Sambungan Rangkaian.

II Fill up IP address, subnet mask and click the OK button.

Isi alamat IP, subnet mask dan klik pada butang OK.

III Select network and internet connections.

Pilih rangkaian dan sambungan internet.

IV Click on Internet Protocol (TCP/IP) icon and then click on the properties button.

Klik pada ikon Protokol Internet (TCP/IP) dan klik pada butang ciri khas.

A III, I, II, IV

B IV, II, III, I

C III, I, IV, II

D I, III, IV, II.

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

7

13. State whether the following statement is True or False

Nyatakan sama ada pernyataan berikut Benar atau Palsu

The content of CD-based multimedia can be changed, damaged or deleted by irresponsible

individuals while web-based multimedia is the opposite.

Kandungan multimedia berasaskan CD boleh diubah, dimusnah atau dipadam oleh individu yang

tidak bertanggungjawab manakala multimedia berasaskan web adalah sebaliknya.

14. Figure 3 show the hardware that can be used to produce multimedia products.

Rajah 3 menunjukkan peralatan yang digunakan untuk menghasilkan produk multimedia.

A B C

Figure 3

Rajah 3

Match A, B or C with the following statements.

Padankan A, B atau C dengan pernyataan berikut.

(i) This hardware used its own light source to project what is displayed on the computer

on a wall or projection screen

Perkakasan ini menggunakan sumber cahaya sendiri untuk memaparkan pada

komputer pada skrin dinding atau projek skrin.

(ii) This hardware are used to prints text and graphics on a physical medium such as

paper or transparency film.

Perkakasan ini digunakan untuk mencetak teks dan gambar pada medium fizikal seperti

kertas atau tembus filem.

15. There are eight main principles of the user interface; consistency, clarity, context, navigation,

search, personalisation, _________________ and _________________.

Terdapat lapan prinsip utama antara muka pengguna; konsistensi, kejelasan, konteks,

pelayaran, mencari, proses memperibadikan_________________ dan _________________.

(i) (ii)

(i) (ii)

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

8

16. Figure 4 shows an activity that take place in the multimedia production phases.

Rajah 4 menunjukkan satu aktiviti yang berlaku di dalam fasa pembangunan multimedia.

Figure 4

Rajah 4

Based on Figure 4, state the phase

Berdasarkan Rajah 4, nyatakan fasa tersebut.

A Implementation phase

Fasa pelaksanaan

B Analysis phase

Fasa Analisis

C Publishing phase

Fasa Penerbitan

D Evaluation phase

Fasa Penilaian

17. Which of the following programming languages are categorised as low-level?

Bahasa pengaturcaraan manakah yang dikategorikan sebagai tahap rendah?

I Pascal

II Assembly

III Machine

IV Mercury

A I and II

B II and III

C III and IV

D I and IV

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

9

18. Which of the following refer to Structured Programming Approach?

Manakah yang berikut merujuk kepada Pendekatan Pengaturcaraan Berstruktur?

A Uses objects

Menggunakan objek

B Include Smalltalk, Java, Visual basic and C++

Mengandungi Smalltalk, Java, Visual basic dan C++

C Combines data with functions to create object

Menggabungkan data dengan fungsi bagi membina objek

D Divided into modules like function, subroutine and procedure

Dibahagikan kepada modul seperti fungsi, subrutin dan prosedur

19. Table 3 shows the translators of programming.

Jadual 3 menunjukkan penterjemah dalam pengaturcaraan.

X Y Z

A computer program that

translates an assembly code

into the corresponding

machine code that can be

executed by the computer

Program komputer yang

menterjemah kod assembly

kepada kod mesin yang boleh

dilaksanakan oleh komputer

A computer program that converts

entire source program into machine

language before executing it.

Produce object program.

Program komputer yang

menukarkan keseluruhan program

sumber kepada bahasa mesin

sebelum melaksanakannya.

Mengeluarkan kod objek.

A computer program that

translates and executes one

program code statement at a

time. Does not produce object

program.

Program komputer yang

menterjemah dan

melaksanakan satu pernyataan

kod program pada satu masa.

Tidak mengeluarkan kod

objek.

Table 3

Jadual 3

Based on Table 3, match X, Y or Z with the statements below.

Berdasarkan Jadual 3, padankan X, Y atau Z dengan pernyataan di bawah.

(i) Compiler

Pengkompil

(ii) Interpreter

Penterjemah

20. State whether the following statements are True or False.

Nyatakan sama ada pernyataan berikut Benar atau Palsu.

(i) Double can contain any whole number value that does not have fractional part.

Double boleh mengandungi mana-mana nilai nombor bulat yang tidak mengandungi

bahagian pecahan.

(ii) Selection control structure enables a program to have a decision-making process.

Struktur kawalan pilihan membenarkan aturcara mengadakan proses membuat keputusan.

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

10

21. Statement 1 shows the usage of information system in various fields.

Pernyataan 1 menunjukkan kegunaan sistem maklumat dalam pelbagai bidang.

Field

Bidang

Usage

Kegunaan

Q

Carry out online buying and selling

Menjalankan pembelian dan penjualan secara atas talian

Help plan the delivery of goods and services

Membantu merancang penghantaran barangan dan perkhidmatan

Make room bookings and for checking the best rates

Membuat tempahan bilik dan menyemak kadar terbaik

Statement 1

Pernyataan 1

Based on Statement 1, Q is

Berdasarkan Pernyataan 1, Q adalah

A Education

Pembelajaran

B Business

Perniagaan

C Management

Pengurusan

22. Complete the following statement on elements of an information system.

Lengkapkan pernyataan berikut tentang elemen-elemen dalam sistem maklumat.

Set of physical equipment such as a processor, monitor, keyboard, mouse and printer that collect

data and information for processing before displaying to the user is _________________.

Set peralatan fizikal seperti pemproses, monitor, papan kekunci, tetikus dan pencetak yang

mengumpul data dan maklumat bagi pemprosesan sebelum dipaparkan kepada pengguna adalah

_________________.

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

11

23. Figure 5 shows the data hierarchy in an information system.

Rajah 5 menunjukkan hierarki data dalam suatu sistem maklumat.

Figure 5

Rajah 5

Based on Figure 5, state the name of P.

Berdasarkan Rajah 5, nyatakan nama P.

24. A field that matches the primary key in another table is called _______________.

Medan yang sepadan dengan kekunci utama dalam jadual yang lain dipanggil _______________.

Bit

Bit

Byte

Bait

Field

medan

P

Database

Pangkalan data

File

fail

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

12

25. Table 4 shows basic operations in data manipulation.

Jadual 4 menunjukkan operasi asas dalam manipulasi data.

P Q R

Sort

Isih

Search

Cari

Filter

Tapis

Table 4

Jadual 4

Write P, Q or R to match the basic operations with the following statements:

Tulis P, Q atau R untuk memadankan operasi asas dengan pernyataan di bawah:

Basic operations

Operasi asas

Statements

Pernyataan

(i)

Organizing data in alphabetical order

Menyusun data mengikut abjad.

Used for arranging records in a database.

Digunakan untuk menyusun rekod di dalam pangkalan data.

(ii)

To find and work with a subset of data in a range of cells or

table

Untuk mencari dan bekerja dengan satu subset data di dalam

sel berturutan atau jadual

Used for displaying only certain records in a database.

Digunakan untuk memaparkan rekod-rekod tertentu di dalam

pangkalan data.

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

13

Section B

[20 marks]

This section consists of five questions. Answer all questions.

Bahagian ini mengandungi lima soalan. Jawab semua soalan.

26. Figure 6 shows an application in a smartphone.

Rajah 6 menunjukkan satu aplikasi dalam telefon pintar.

Figure 6

Rajah 6

Based on Figure 6,

Berdasarkan Rajah 6,

Give two impacts of using this application to society.

Justify your answer.

Berikan dua kesan penggunaan aplikasi ini terhadap masyarakat.

Justifikasikan jawapan anda.

[4 marks]

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

14

27. Figure 7 shows types of application software.

Rajah 7 di bawah menunjukkan jenis-jenis perisian aplikasi.

P Q R

Figure 7

Rajah 7

Based on the Figure 7,

Berdasarkan Rajah 7,

(a) State P and give one example of software P.

Nyatakan P dan berikan satu contoh perisian P.

[2 marks]

(b) State one usage of:

Nyatakan satu kegunaan:

[2 marks]

(i) Q:

(ii) R:

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

15

28. Figure 8 shows a computer network communication diagram.

Rajah 8 menunjukkan gambarajah komunikasi rangkaian komputer.

Figure 8

Rajah 8

Based on Figure 8,

Berdasarkan Rajah 8,

(a) Name two devices used to enable communication within the network and to outside

networks.

Namakan dua peranti yang digunakan untuk membolehkan komunikasi dalaman dan luaran

kepada rangkaian tersebut.

[2 marks]

(b) State the function of each device named in (a).

Nyatakan fungsi setiap peranti yang dinamakan dalam (a).

[2 marks]

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

16

29 Figure 9 shows two phases in program development.

Rajah 9 menunjukkan dua fasa dalam pembangunan aturcara.

P Q

Figure 9

Rajah 9

Based on Figure 9, name and explain:

Berdasarkan Rajah 9, nama dan jelaskan:

(a) P

[2 marks]

(b) Q

[2 marks]

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

17

30 Figure 10 shows two tables in Student Information System database.

Rajah 10 menunjukkan dua jadual dalam pangkalan data Sistem Maklumat Pelajar.

Figure 10

Rajah 10

Based on Figure 10,

Berdasarkan Rajah 10,

a) Name a foreign key. Justify your answer.

Namakan kekunci asing. Jelaskan jawapan anda.

[2 mark]

b) Give two differences between primary key and foreign key.

Berikan dua perbezaan antara kekunci utama dan kekunci asing.

[2 marks]

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

18

Section C

[14 marks]

This section consists of three questions. Answer two questions only:

Bahagian ini mengandungi tiga soalan. Jawab dua soalan sahaja

Question 31 is compulsory and choose either Question 32 or Question 33.

Soalan 31 adalah wajib dan pilih sama ada Soalan 32 atau Soalan 33.

31. Table 5(a) and Table 5(b) show the tables in a database.

Jadual 5(a) dan 5(b) menunjukkan jadual-jadual dalam satu pangkalan data.

Table 5(a)

Jadual 5(a)

Table 5(b)

Jadual 5(b)

Based on Table 5(a) and Table 5(b):

Berdasarkan Jadual 5(a) dan Jadual 5(b):

(a) Name and justify the suitable primary key for:

Nama dan justifikasikan kekunci utama yang sesuai untuk:

(i) CUSTOMER table

Jadual CUSTOMER

[2 marks]

(ii) SERVICE table

Jadual SERVICE

[2 marks]

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

19

(b) Draw a relationship between the two tables.

Lukiskan perhubungan antara dua jadual tersebut.

[3 marks]

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

20

32. ICT students of SMK Seri Londang will participate in a multimedia presentation competition

organised by Agensi Antidadah Kebangsaan (AADK). The multimedia presentation will be shown

in conjuction with Hari Antidadah Daerah Londang.

Pelajar ICT SMK Seri Londang akan menyertai pertandingan persembahan multimedia anjuran

Agensi Antidadah Kebangsaan (AADK). Persembahan multimedia ini akan ditayangkan sempena

Hari Antidadah Daerah Londang.

(a) Identify:

Kenal pasti:

Tajuk

Objektif

Target

[3 marks]

(b) Draw a storyboard for the main page of this interactive multimedia.

Lakarkan papan cerita utama untuk multimedia interakitf ini.

[4 marks]

SULIT 3765/1

3765/1 2013 Hak Cipta AKRAM ICT [Lihat halaman sebelah

SULIT

21

33. Mrs Juliana is a library teacher. She wants to develop a Program Book Register for her school

library. A program need user to fill up book title, author, publisher and year of published. This

program will display message Book Registered if user fill up all the data and program will

display message Please fill up all the data if user do not fill up all the data completely.

Puan Juliana merupakan guru perpustakaan. Beliau bercadang membangunkan Program

Pendaftaran Buku bagi perpustakaan sekolah beliau.Program tersebut memerlukan pengguna

memasukkan maklumat tajuk buku, nama penulis, penerbit dan tahun terbitan. Program ini akan

memaparkan mesej Buku telah didaftarkan sekiranya semua maklumat lengkap diisi dan akan

memaparkan mesej Sila lengkapkan semua data sekiranya pengguna tidak mengisi maklumat

dengan lengkap.

(a) Identify the types of data :

Kenalpasti jenis data:

i) book title

tajuk buku

Ii) year of published

tahun terbitan

[2 marks]

(b) Draw a flowchart for the program.

Lukis carta alir bagi program tersebut.

[5 marks]

END QUESTION PAPER

KERTAS SOALAN TAMAT

You might also like

- Data-Driven Design and Construction: 25 Strategies for Capturing, Analyzing and Applying Building DataFrom EverandData-Driven Design and Construction: 25 Strategies for Capturing, Analyzing and Applying Building DataNo ratings yet

- Peperiksaan Percubaan Selangor Ict SPM 09Document23 pagesPeperiksaan Percubaan Selangor Ict SPM 09winyeeNo ratings yet

- Pahang QuestionDocument26 pagesPahang QuestionmiekakoNo ratings yet

- Ict 2007Document15 pagesIct 2007Murnizah MokhtaruddinNo ratings yet

- Trial Sabak Bernam 2015Document20 pagesTrial Sabak Bernam 2015girlfridaNo ratings yet

- Ict SPMDocument10 pagesIct SPMAidil TawilNo ratings yet

- Ict T5Document20 pagesIct T5dyraidoraNo ratings yet

- Jawapan. Setiap Jawapan Diperuntukan Satu Markah.: Antara Berikut, Yang Manakah Benar?Document22 pagesJawapan. Setiap Jawapan Diperuntukan Satu Markah.: Antara Berikut, Yang Manakah Benar?johanis79No ratings yet

- SRWK ICT QuestionDocument13 pagesSRWK ICT Questionfix97No ratings yet

- Peperiksaan Percubaan Sijil Pelajaran Malaysia: September TAHUN 2011Document28 pagesPeperiksaan Percubaan Sijil Pelajaran Malaysia: September TAHUN 2011sayanganakibuNo ratings yet

- SMK ABDULLAH MUNSHI ICT EXAMDocument19 pagesSMK ABDULLAH MUNSHI ICT EXAMsyanisaNo ratings yet

- Capey Iwhonon Techlogy 2022 U1 P2Document8 pagesCapey Iwhonon Techlogy 2022 U1 P2Carren CarethinaNo ratings yet

- Trial Ict 2014 Kelantan SoalanDocument30 pagesTrial Ict 2014 Kelantan SoalanWei JernNo ratings yet

- Peperiksaan Percubaan Sijil Pelajaran Malaysia: September TAHUN 2012Document22 pagesPeperiksaan Percubaan Sijil Pelajaran Malaysia: September TAHUN 2012Shaleyati Mohamed100% (1)

- Karunya University: End Semester Examination - November/ December - 2013Document6 pagesKarunya University: End Semester Examination - November/ December - 2013Prafulla SharmaNo ratings yet

- IP Question Paper Class XIIDocument14 pagesIP Question Paper Class XIISIBINo ratings yet

- Ujian ICTDocument14 pagesUjian ICTafizaex100% (11)

- SPM ICT 2007 Section A:: Answer All Questions. Write Your Answers in The SpacesDocument10 pagesSPM ICT 2007 Section A:: Answer All Questions. Write Your Answers in The SpacesSharon ChanNo ratings yet

- Ict Pat F4 20122Document15 pagesIct Pat F4 20122Nur Syiffa IrdinaNo ratings yet

- 6-ICT Technician NOV 23Document4 pages6-ICT Technician NOV 23mickyraycon45No ratings yet

- Information Technology Past Papers From 1993 To 1999 With AnswersDocument32 pagesInformation Technology Past Papers From 1993 To 1999 With AnswersSwaggaMax Hylton67% (3)

- Ict SPM 2009Document12 pagesIct SPM 2009emygeraldNo ratings yet

- Sulit: Section A (36 Marks) Answer All QuestionsDocument14 pagesSulit: Section A (36 Marks) Answer All QuestionsNurul AmalinaNo ratings yet

- Section I - Fundamentals of Information Technology Answer ALL QuestionsDocument6 pagesSection I - Fundamentals of Information Technology Answer ALL QuestionsJodaneNo ratings yet

- CHENNAI SAHODAYA IP (065) SET 3 QPDocument10 pagesCHENNAI SAHODAYA IP (065) SET 3 QPPete SanthoshNo ratings yet

- SMKRMM Ub1f5 2014 QuestionDocument11 pagesSMKRMM Ub1f5 2014 Questionizwanaputeri83No ratings yet

- Computer Studies 2023 Top School's MocksDocument105 pagesComputer Studies 2023 Top School's Mocksmicah isaboke100% (2)

- Section A /bahagian A 36 Marks / 36 Markah Answer All The Questions / Jawab Semua SoalanDocument16 pagesSection A /bahagian A 36 Marks / 36 Markah Answer All The Questions / Jawab Semua SoalanSharon ChanNo ratings yet

- G10 IT P2 (17 Copies)Document10 pagesG10 IT P2 (17 Copies)Straight As StudyNo ratings yet

- (Spmsoalan) Trial SPM ICT Kelantan 2014Document33 pages(Spmsoalan) Trial SPM ICT Kelantan 2014SPM SoalanNo ratings yet

- Bit 2317 (Naks) Fundamentals of Computer SecurityDocument3 pagesBit 2317 (Naks) Fundamentals of Computer Securityroot parrotNo ratings yet

- Ujian Pertama F4 09Document7 pagesUjian Pertama F4 09PICHUNGNo ratings yet

- Kolej Tun Datu Tuanku Haji Bujang Progressive Test 3 YEAR 2010Document10 pagesKolej Tun Datu Tuanku Haji Bujang Progressive Test 3 YEAR 2010chenchen9407No ratings yet

- Computer FileDocument9 pagesComputer FileParidhi AgrawalNo ratings yet

- Csis2003 Strategic Information Systems: CSIS2003 - 2020C - Final - D123456B PDFDocument5 pagesCsis2003 Strategic Information Systems: CSIS2003 - 2020C - Final - D123456B PDFJUN YUAN TEHNo ratings yet

- #V$%& #%VV'% (V# #%V) V%%+,$%& - % (& #V#V & (#%V: C C C C C CDocument11 pages#V$%& #%VV'% (V# #%V) V%%+,$%& - % (& #V#V & (#%V: C C C C C CSunny SiaNo ratings yet

- Final Model Paper Computer Science SSC-IDocument8 pagesFinal Model Paper Computer Science SSC-IFaisal SiddiquiNo ratings yet

- Nco Sample Paper Class-12Document2 pagesNco Sample Paper Class-12kumarnpccNo ratings yet

- Contoh SoalanDocument4 pagesContoh SoalanAwiePortagioieNo ratings yet

- Informatics PracticesDocument13 pagesInformatics Practicesnashswtapa38No ratings yet

- Computer Studies Module O-Level-1Document99 pagesComputer Studies Module O-Level-1Tratent LordNo ratings yet

- CAPE+2020 IT Year1 MOCKDocument6 pagesCAPE+2020 IT Year1 MOCKMark AminNo ratings yet

- IP SAMPLE PAPER 10Document9 pagesIP SAMPLE PAPER 10NEEMA GANDHINo ratings yet

- Cape+2016 It MockDocument7 pagesCape+2016 It MockannmarieNo ratings yet

- Chennai Sahodaya School Complex Exam QuestionsDocument10 pagesChennai Sahodaya School Complex Exam QuestionsDeepanshu digariNo ratings yet

- CSE-3507 (SADD) Final Spring-2021Document2 pagesCSE-3507 (SADD) Final Spring-2021habibiNo ratings yet

- Class 9 FIT SA - 2 Jan 2017 Mock Paper - LatestDocument7 pagesClass 9 FIT SA - 2 Jan 2017 Mock Paper - LatestManjula SNo ratings yet

- IP SAMPLE PAPER 3Document8 pagesIP SAMPLE PAPER 3NEEMA GANDHINo ratings yet

- Is Question BankDocument10 pagesIs Question BankarunasekaranNo ratings yet

- IP Answer Key Class XIIDocument22 pagesIP Answer Key Class XIISIBINo ratings yet

- Coimbtore Sahodaya IP Set BDocument8 pagesCoimbtore Sahodaya IP Set BVineeta SinghNo ratings yet

- National Assessment at Form Iii: Students Answer On The Question PaperDocument22 pagesNational Assessment at Form Iii: Students Answer On The Question PaperDani ShaNo ratings yet

- IP SAMPLE PAPER 4Document8 pagesIP SAMPLE PAPER 4NEEMA GANDHINo ratings yet

- Cse1009y 1 2014 2 PDFDocument8 pagesCse1009y 1 2014 2 PDFmy pcNo ratings yet

- InformaticsPractices PRE BOARD23 24Document8 pagesInformaticsPractices PRE BOARD23 24ashu890135No ratings yet

- Section A Bahagian A: Rajah 3 Menunjukkan Contoh Jenayah KomputerDocument15 pagesSection A Bahagian A: Rajah 3 Menunjukkan Contoh Jenayah KomputerNORSHEMA BINTI SHAIKH ALI -No ratings yet

- Matching computer terms and conceptsDocument4 pagesMatching computer terms and conceptsMusafirHinaSangNo ratings yet

- Yr12 Stacks and QueuesDocument15 pagesYr12 Stacks and QueueshoweqkNo ratings yet

- © The Institute of Chartered Accountants of IndiaDocument6 pages© The Institute of Chartered Accountants of IndiaANIL JARWALNo ratings yet

- Chapter 4 MultimediaDocument18 pagesChapter 4 MultimediaihsanemiNo ratings yet

- Types Usage of Information System7Document3 pagesTypes Usage of Information System7Suriaraj KrishnanNo ratings yet

- Ict Trial 2013 Kedah AnswerDocument7 pagesIct Trial 2013 Kedah AnswerihsanemiNo ratings yet

- Ict Trial 2013 Terengganu AnswerDocument7 pagesIct Trial 2013 Terengganu AnswerihsanemiNo ratings yet

- Latih Tubi Ict Tingkatan 4 SoalanDocument17 pagesLatih Tubi Ict Tingkatan 4 SoalanihsanemiNo ratings yet