Professional Documents

Culture Documents

Hackeo de Contraseña de Router

Uploaded by

Americo CamberoOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Hackeo de Contraseña de Router

Uploaded by

Americo CamberoCopyright:

Available Formats

INSTITUTO TECNOLOGICO DE TEPIC

PRACTICA UNIDAD 2

FECHA 5 DE OCTUBRE DEL 2013

Para obtener la contrasea del router o modem utilizaremos el sistema XioapamOS que es un sistema dedicado que pesa aproximadamente entre los 67mb y 85mb. Solo especificaremos como sacar las contraseas con tipo de seguridad WPA / WPA2 / WPA2-PSK. Emplearemos una herramienta llamada Minidwep-GTK que ya trae instalado el REAVER, que es mucho ms sencillo y automatizado el hacerlo por medio del programa que en esta versin de Xiaopan. Empezaremos con la prctica como se muestra en estas capturas de pantalla: Para este ejemplo utilizamos virtual box para correr el sistema Xiaopan y hacer las capturas de pantalla

Finalmente se muestra el escritorio; Una vez aqu, hay que hacer lo siguiente: vamos arriba a la pestaa dispositivos y seleccionamos lo siguiente como se muestra en la imagen (Aunque el nombre de tu adaptador, puede ser diferente):

En ese momento vuestro Windows detectar la red de Virtual Box, e instalar los drivers en caso de ser necesario Despus, se desconectar la conexin WiFi de tu Windows, y ya est lista para ser usada la tarjeta de red con el Sistema Operativo Xiaopan, dentro de tu Virtual Box.

Aunque se puede usar slo el Inflator para sacar tu WPA / WPA2 / WPA2-PSK, es mucho ms sencillo y automatizado el hacerlo por medio del programa Minidwep-GTK, que en esta

4

versin de Xiaopan, viene incorporado y actualizado, por lo que ahora hacemos click sobre el icono de Minidwep-GTK (El tercer icono por la derecha, que es una gota derramada de agua ), para ejecutarlo, como en la imagen:

Damos en OK, aceptando que solo lo usaremos con nuestras redes y ya se abre el programa.

Selecionamos WPA/WPA2:

Y le damos al botn Scan:

Cuando termine de escanear el slo, aparecer esto:

Fijate que tu AP, tenga el WPS activado como se muestra en el crculo rojo. Solo esos AP, pueden ser vulnerados por este medio.

Seleccionamos el AP que deseamos, y le damos al botn Reaver:

Damos a OK para continuar, o introducimos ms comandos a la lnea para aadir otras opciones. (Slo si sabes lo que haces)

Tras darle a OK ya comienza el proceso

10

Lo primero es que el rter nos permita asociarnos, en caso de que si nos lo permita, como en la imagen superior Si no lo permite tras un par de minutos, lo ms probable es que no podamos obtener la WPA, pues no comenzar el proceso de envo de Pines, o se detendr porque el rter nos bloquee por enviar varios Pines errneos. En ese caso, cambia de AP, y elige otro. (Siempre que sea tuyo, o tengas permiso). Como veis, el Reaver comienza a enviar Pines al rter a fin de asociarse a l por medio del WPS y de ese modo ya una vez dentro, copiar y facilitarnos la clave WPA WPA2. En mi caso es una clave tipo WPA2-PSK para mayor informacin Como ya lo haba hecho previamente, s que tardar entre 3 horas y media, y 5 horas, poco ms o menos Con el 100% de efectividad

Y continua trabajando, empieza a enviar pines a modo de fuerza bruta y nos va indicando el porcentaje

11

12

Llegado mas o menos al 20%-25%, saltar de repente al 90% en un momento determinado, creo que ocurre cuando descifra 3 o 4 dgitos consecutivos del Pin del WPS, y de ese modo acelera el ataque. Esto lo creo por lo que he visto, pero realmente ni s porqu lo hace, ni puedo explicarlo mejor, pero s que sucede. Por eso me imagino que ser debido a lo que comento.

13

Llegados a este punto Esperamos pacientemente, jugando a la Play 3. Tienes la certeza que a la vuelta vers la siguiente imagen y te alegrars mucho

14

Listo, ya sabemos ahora con absoluta certeza que con WPS activado en el rter, las claves de red WPA / WPA2 / WPA2PSK, no son seguras Ha tardado 5 horas y media. La vez anterior me tardo como 3 horas y poco. Creo que en mquina virtual es algo ms lento que por USB, pero efectivo igualmente.

15

You might also like

- EJBs de SesionDocument62 pagesEJBs de SesionrvitecamposNo ratings yet

- 1.4 Modelo de Componentes EJBDocument11 pages1.4 Modelo de Componentes EJBAmerico CamberoNo ratings yet

- Tipos de Investigacion OrlaDocument4 pagesTipos de Investigacion OrlaAmerico CamberoNo ratings yet

- DiaposDocument52 pagesDiaposAmerico CamberoNo ratings yet

- Tipos de InvestigacionDocument4 pagesTipos de InvestigacionAmerico CamberoNo ratings yet

- Realizacion de Practica en ProteusDocument7 pagesRealizacion de Practica en ProteusAmerico CamberoNo ratings yet

- Segmentacion de MercadoDocument14 pagesSegmentacion de MercadoAmerico CamberoNo ratings yet

- O ISIC-2010-224 Lenguajes de InterfazDocument8 pagesO ISIC-2010-224 Lenguajes de InterfazRey David Bazan TrujilloNo ratings yet

- Formatos de Archivos Gráficos Más ConocidosDocument1 pageFormatos de Archivos Gráficos Más ConocidosAmerico CamberoNo ratings yet

- Cambero Del Toro Luis AmericoDocument4 pagesCambero Del Toro Luis AmericoAmerico CamberoNo ratings yet

- Trabajo InvestigacionDocument23 pagesTrabajo InvestigacionAmerico CamberoNo ratings yet

- Linea Del Tiempo de La Evolucion de La Computacion Grafica Desde Su Origen Hasta Nuestros DiasDocument1 pageLinea Del Tiempo de La Evolucion de La Computacion Grafica Desde Su Origen Hasta Nuestros DiasAmerico CamberoNo ratings yet

- Auditoría software gestiónDocument4 pagesAuditoría software gestiónErick Richard Mejia JimenezNo ratings yet

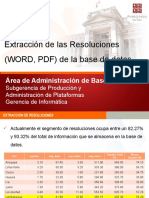

- Taller de Base de Datos - Extraccion de ResolucionesDocument24 pagesTaller de Base de Datos - Extraccion de ResolucionesJulio Cesar PrincipeNo ratings yet

- Mejoras CHN para mejor atenciónDocument7 pagesMejoras CHN para mejor atenciónHa LopezNo ratings yet

- Ejercicios SQL consultas bases datosDocument4 pagesEjercicios SQL consultas bases datosRoberto HerreraNo ratings yet

- Topografia Del Proyecto SalasDocument12 pagesTopografia Del Proyecto SalasJemeco Mejia CordovaNo ratings yet

- Funciones Recursivas en Visual Basic 2005Document15 pagesFunciones Recursivas en Visual Basic 2005kmantillaNo ratings yet

- Biografia de Bill GatesDocument6 pagesBiografia de Bill GatesJoseVicktorPasacheNo ratings yet

- Sílabo METODOLOGIAS DE DESARROLLO DE SOFTWAREDocument3 pagesSílabo METODOLOGIAS DE DESARROLLO DE SOFTWAREJOSESMC100% (2)

- Unidad 3 - Tarea 4 - Kevin - RodriguezDocument8 pagesUnidad 3 - Tarea 4 - Kevin - RodriguezKevin RodriguezNo ratings yet

- Analisis LexicoDocument3 pagesAnalisis LexicoMaria Elena Ortiz TapiaNo ratings yet

- Instalacion Maya en UbuntuDocument7 pagesInstalacion Maya en Ubuntuerwin_canoNo ratings yet

- Guia #1 Redes I NAHUNDocument4 pagesGuia #1 Redes I NAHUNDebbie GonzalesNo ratings yet

- Presentacion Inteligencia ArtificialDocument27 pagesPresentacion Inteligencia ArtificialFrancisco CanasNo ratings yet

- Definición de Variables CriticasDocument14 pagesDefinición de Variables CriticasLuis UbetoNo ratings yet

- FL03 PM MensualDocument3 pagesFL03 PM MensualjimmyNo ratings yet

- TerminadoDocument16 pagesTerminadomauro2468No ratings yet

- Apps Premium GratisDocument16 pagesApps Premium GratisYeonja Ileum Lan ZhanNo ratings yet

- Instructivo Preinscripción Siu EscugenDocument19 pagesInstructivo Preinscripción Siu EscugenDvn2200No ratings yet

- Anexo 09 - 5.1.3.2. Formato de Plan de Gestión de RequerimientosDocument3 pagesAnexo 09 - 5.1.3.2. Formato de Plan de Gestión de RequerimientosJunior Jose Imaña MontesNo ratings yet

- Cómo crear encuestas exitosas con SurveyMonkeyDocument21 pagesCómo crear encuestas exitosas con SurveyMonkeyCarlos ReidNo ratings yet

- Proceso Admision Uae 2023-2024 JostinDocument1 pageProceso Admision Uae 2023-2024 JostinJostin OrralaNo ratings yet

- Areas de La Aplicacion de La ErgonomiaDocument3 pagesAreas de La Aplicacion de La ErgonomiaAylin GarcíaNo ratings yet

- Sistemas operativos: introducción a los componentes y estructuraDocument17 pagesSistemas operativos: introducción a los componentes y estructuraJaneth BecerraNo ratings yet

- Diferencia entre hardware y softwareDocument1 pageDiferencia entre hardware y softwareNICOLE MICHELL MARQUEZ COTANo ratings yet

- Instalar Windows 7 Paso A Paso Con VirtualboxDocument31 pagesInstalar Windows 7 Paso A Paso Con Virtualboxapi-321405429No ratings yet

- Construcciontamboriles Blogspot ComDocument26 pagesConstrucciontamboriles Blogspot ComNubia Janneth Rodriguez TorresNo ratings yet

- Manual de Declaración de Riesgos LaboralesDocument31 pagesManual de Declaración de Riesgos LaboralesTania TixeNo ratings yet

- Venticell IL E ESDocument7 pagesVenticell IL E ESJorge Luis Sánchez MuñozNo ratings yet

- Examen Parcial de Computación IiDocument1 pageExamen Parcial de Computación Iidiego anthony paredes jaureguiNo ratings yet