Professional Documents

Culture Documents

Abstrak: Analisis Forensik Teknologi Informasi Dengan Barang Bukti Hardisk

Abstrak: Analisis Forensik Teknologi Informasi Dengan Barang Bukti Hardisk

Uploaded by

Maintenane paciOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Abstrak: Analisis Forensik Teknologi Informasi Dengan Barang Bukti Hardisk

Abstrak: Analisis Forensik Teknologi Informasi Dengan Barang Bukti Hardisk

Uploaded by

Maintenane paciCopyright:

Available Formats

Analisis Forensik Teknologi Informasi dengan Barang Bukti Hardisk

Chandra Irvan Diky Simarmata

Naikson Fandier Saragih

e-mail:naikson@naikson.com; website:www.naikson.com

ABSTRAK

Penghilangan barang bukti digital pada perangkat digital seperti menghapus dan merubah data sering

dilakukan untuk menutupi jejak kejahatan. Proses forensic untuk alat bukti digital pada hardisk

memerlukan teknis pembuktian tersendiri.

Penelitian ini membahas tentang penggunaan forensik Teknologi Informasi (TI) dalam menemukan bukti

kejahatan computer pada perangkat hardisk sesuai dengan prosedur standar baku. Tools forensic Autopsy

pada BackTrack Linux 5R1digunakan sebagai alat bantu implementasi tahapan forensic ini.

Fasilitas pada tools forensic autopsy telah dapat digunakan menunjukkan langkah-langkah penerapan

forensic TI pada hardisk dan mengembalikan data yang hilang beserta data dan informasi pendukung

yang dibutuhkan sesuai dengan sebuah skenario yang dirancang.

Kata Kunci: Forensik TI, Bukti Digital, BackTrack, Autopsy, Hardisk

Latar Belakang Kerangka Teoritis

Forensik Teknologi Informasi (TI) Digital Evidence

digunakan dalam penelusuran bukti digital untuk Seiring dengan kemajuan teknologi

keperluan penyidikan sebuah kasus kejahatan. komputer, perlakuan terhadap bukti digital

Hardisk merupakan media non-volatile yang biasa dengan non digital menjadi lebih sulit, karena

digunakan sebagai media penyimpanan data mungkin saja bukti digital tersebut telah

digital. direkayasa sebelumnya, Untuk itu diperlukan

sebuah cara khusus untuk menelaah bukti digital.

Rumusan Masalah Barang bukti elektronik yang berasal dari

Bagaimana penerapan dan implementasi komputer juga merupakan bukti digital dari

teknik Forensik TI dalam penelusuran bukti-bukti sebuah aktifitas kejahatan tersebut.

digital (Digital Evidence) yang terdapat di dalam

sebuah hardisk? Forensik TI

Menurut Marcella (2002), secara

Batasan Masalah terminologi, Komputer Forensik atau forensik TI

Batasan permasalahan adalah sebagai adalah aktivitas yang berhubungan dengan

berikut: pemeliharaan, identifikasi, pengambilan/

1. Analisis bukti digital pada sebuah hardisk penyaringan, dan dokumentasi bukti komputer

dengan implementasi menggunakan tools dari sebuah kejahatan komputer.

forensik autopsy Judd Robin yang juga seorang ahli

komputer forensik dalam Abdullah (2007) juga

2. Implementasi pada sebuah kasus penghapusan

menyatakan bahwa “komputer forensik

file merupakan penerapan secara sederhana dari

penyelidikan komputer dan teknik analisisnya

Metode Penelitian untuk menentukan bukti-bukti hukum yang

mungkin”.

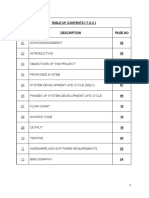

Tahapan Forensic TI

Proses analisis dari awal hingga akhir secara Metode Forensik TI

umum mengacu kepada Gambar 1 Menurut Kemmish (1999), “Metode

forensic TI memiliki empat elemen forensik yang

START Proses

Analisis

Forensik

MD5 / SHA1

Checksum

menjadi kunci dalam proses pengungkapan bukti

(Gambar 2.1)

digital”. Empat elemen tersebut adalah:

Input

Kasus

1. Identifikasi bukti digital,

Kejahatan

Komputer

Proses Kloning Analisis Kasus

Pada tahapan ini perlu dilakukan

Hardisk

Bitstream 1:1

Menggunakan

Autopsy identifikasi dimana bukti itu bersumber, dimana

Proses

bukti itu disimpan, dan bagaimana

Pengumpulan

Barang Bukti penyimpanannya untuk mempermudah

(Hardisk)

Siap Menjadi Proses penyelidikan. Pihak yang perlu dilibatkan dalam

Saksi Ahli Di Pengembalian

Pengadilan Barang Bukti proses ini adalah : Para petugas keamanan

END (Officer), Penelaah Bukti (Investigator), Teknisi

Khusus.

Pembuatan

Laporan dan

Simpan Hasil

Analisis Sebagai 2. Penyimpanan bukti digital,

Presentasi Barang Bukti

Bentuk, isi, makna dari bukti digital

hendaknya disimpan dalam tempat yang steril.

Gambar 1 Tahapan Forensik TI Copy data secara Bitstream Image. Teknik

pengkopian ini menggunakan teknik komputasi 5. Fiber Channel

CRC. Teknik ini umumnya diistilahkan dengan

Cloning Disk atau Ghosting. Bukti Digital

3. Analisa bukti digital, Bukti digital kini telah diakui di

Barang bukti yang telah didapatkan perlu Indonesia sesuai dengan Undang-undang

dikembangkan (Explore and Exploit) kembali Republik Indonesia Nomor 11 Tahun 2008

kedalam sejumlah scenario yang berhubungan tentang Informasi dan Transaksi Elektronik,

dengan tindak pengusutan sehingga didapat hasil bahwa informasi elektronik dan/atau dokumen

analisa antara lain: siapa yang telah melakukan, elektronik dan/atau hasil cetaknya merupakan

apa yang telah dilakukan, dan waktu melakukan. alat bukti hukum yang sah. Abdullah (2007)

Secara umum, tiap-tiap data yang ditemukan mengemukakan bahwa bukti digital yang

dalam sebuah sistem komputer sebenarnya adalah dimaksud dapat berupa e-mail, file-file word

potensi informasi yang belum diolah, sehingga processors, spreadsheet, source code dari

keberadaannya memiliki sifat yang cukup perangkat lunak, image, web browser, bookmark,

penting. Dalam proses analisa forensik terkhusus cookies, dan kalender

pada hardisk dapat dilakukan terhadap semua Kemmish (1999), mengemukakan bahwa

jenis sistem operasi (operating system) yang ada beberapa aturan standar agar bukti-bukti

digunakan. digital dapat diterima dalam proses peradilan

4. Presentasi bukti digital. diataranya:

Kesimpulan akan didapatkan ketika semua 1. valid, artinya data harus mampu diterima dan

tahapan telah dilalui, terlepas dari ukuran digunakan demi hukum.

obyektifitas yang didapatkan, atau standar 2. Asli

kebenaran yang diperoleh, minimal bahan-bahan

3. Lengkap, artinya bukti bisa dikatakan lengkap

inilah nanti yang akan dijadikan bukti untuk

mengungkap sebuah kasus yang berkaitan dengan jika di dalamnya terdapat banyak petunjuk

kejahatan komputer. Selanjutnya bukti-bukti yang dapat membantu investigasi.

digital diuji otentifikasi dan dikorelasikan dengan 4. Dapat dipercaya

kasus yang ada. Pada tahapan ini semua proses-

proses yang telah dilakukan sebelumnya akan Menurut U.S. Department of Justice ada tiga

diurai kebenarannya serta dibuktikan kepada hal yang ditetapkan dalam memperoleh bukti

hakim untuk mengungkap data dan informasi

digital:

kejadian.

1. Tindakan yang diambil untuk mengamankan

Hardisk dan mengumpulkan barang bukti digital tidak

Data storage hardisk merupakan media boleh mempengaruhi integritas data.

penyimpanan umum pada setiap komputer yang 2. Seseorang yang melakukan pengujian

bersifat non-volatile. Hardisk digunakan untuk terhadap data digital harus sudah terlatih.

menyimpan data yang dipergunakan oleh 3. Aktivitas yang berhubungan dengan

pengguna komputer seperti : software komputer,

pengambilan, pengujian, penyimpanan atau

file-file data user, dan lain lain.

Menurut Goldner (2010:4), ada beberapa tipe dari pentransferan barang bukti digital harus

hardisk interface menurut perkembangannya didokumentasikan dan dapat dilakukan

hingga saat ini yaitu: pengujian ulang.

1. Small computer system interface (SCSI)

2. Integrated drive electronics/enhanced IDE Sotware Forensik

(IDE/EIDE): Tools software forensik dipergunakan

3. Universal Serial Bus (USB) untuk menganalisa data secara digital dalam

proses analisa forensik untuk mendapatkan bukti-

4. Advanced Technology Attachment (ATA)

bukti digital. Diantara software yang umum dan file-file dicurigai telah dihapus oleh Mr. Andi

digunakan untuk kepentingan identifikasi pada komputernya dapat dilihat seperti Gambar 2.

perolehan bukti digital adalah: Oleh karenanya, sekarang tinggal bagaimana

1. Norton Ghost Pihak Berwajib melalui ahli-ahli forensik

Software ini biasa digunakan untuk digitalnya mengumpulkan data tersebut kembali.

kepentingan penyimpanan bukti digital, salah

satu teknik yang disebut Cloning Disk atau

Ghosting. Teknik ini adalah teknik copy data

secara bitstream image yang bersifat 1:1 atau

sama persis satu dengan yang lain.

2. The Sleuthkit (Autopsy)

Autopsy merupakan salah satu software

forensic yang terdapat di dalam BackTrack

Linux dan dapat digunakan dalam audit

forensik.

Gambar 2 File Keuangan yang Dihapus Mr.

Tools untuk komputer forensik diharapkan

Andi

dapat memenuhi 5 fungsi, yaitu untuk

kepentingan akuisisi (acquisition), validasi-

Analisis Bukti

diskriminasi (validation and discrimination),

Ada beberapa sebab yang telah

ekstraksi (extraction), rekonstruksi

ditemukan terhadap kejadian hilangnya suatu file.

(reconstruction) dan pelaporan (reporting).

Antara lain terhapus dengan sengaja maupun

tidak disengaja, terkena virus komputer, hardisk

Analisis dan Pembahasan

yang terformat, kesalahan dalam mempartisi

hardisk, dihapus oleh orang yang tidak

Skenario Kasus

bertanggung jawab, hardisk mengalami

Mr. Andi bekerja pada sebuah

malfunction, hardisk crash dan lain sebagainya.

perusahaan Negara yang fokus membawahi

Oleh karena itu, Pihak Berwajib

tender-tender proyek Negara.

meminta para investigator untuk melakukan

Selama pengerjaan proyek, dia beserta

Penanganan sebagai solusi sesuai Standar

pemenang tender proyek terindikasi terlibat

Operasional Prosedur (SOP). Solusi yang

korupsi. Pihak Berwajib selanjutnya menanggapi

dimaksud disini adalah penanganan/tindakan yang

isu yang beredar dengan cepat, dengan berupaya

dilakukan untuk tiap kasus berdasarkan langkah-

mengumpulkan bukti-bukti yang terkait dengan

langkah dari penggunaan software forensik.

isu tersebut, termasuk diantaranya bukti-bukti

digital dari komputer.

Analisa Bukti Dengan Autopsy

Salah satu barang bukti yang ikut dibawa

Pada penelitian ini, digunakan sistem

adalah komputer dekstop kantor milik Mr. Andi .

operasi BackTrack Linux selama proses

Data terkait proyek sudah terlebih dahulu

investigasi. Isi hardisk yang sudah digandakan

dihapus. Sekarang menjadi tugas yang tidak

(cloning), akan dilakukan pengecekan kapasitas

ringan untuk mengumpulkan data digital yang

serta jumlah partisi untuk mendapatkan informasi

sangat dibutuhkan tersebut agar dapat menjadi

umum dari hardisk tersebut sehingga tidak terjadi

barang bukti yang valid dan dapat dipertanggung

kesalahan dalam proses analisis.

jawabkan di muka hukum.

Tahap selanjutnya hardisk akan di-

Berdasarkan investigasi awal,

mounting (Gambar 3) agar sistem operasi

ditenggarai ada folder dan file tertentu yang

BackTrack dapat membaca seluruh isi hardisk

merupakan kunci penyelesaian dalam kasus ini,

selama proses analisis forensik.

namun sayangnya barang bukti tersebut tidak

dapat ditemukan lagi di dalam komputer. Folder

Gambar 3 Pembuatan Folder Dijifor dan

Mounting Hardisk

Selanjutnya proses dapat dilanjutkan

dengan melakukan checksum terhadap hardisk

barang bukti guna memastikan tidak adanya

kerusakan terhadap seluruh file atau terjadinya

perubahan data. Gambar 4 memperlihatkan

bahwa untuk dapat melakukan pengecekan

checksum, maka Investigator dapat

menggunakan md5sum maupun sha1sum.

Gambar 6 Pembuatan Contoh Case Pada

Autopsy

Gambar 4 Pengecekan MD5Sum Source File Gambar 7 memperlihatkan image file

yang sudah dibuat pada proses sebelumnya dan di

Untuk mempermudah dalam proses input untuk dianalisis.

investigasi, hardisk yang sudah dicloning dapat

diubah ke dalam bentuk image maupun

melakukan pembacaan langsung dari hardisk yang

menjadi barang bukti tersebut. Gambar 5

memperlihatkan aplikasi yang bisa digunakan

untuk pembuatan image yaitu dcfldd.

Gambar 5 Pembuatan Image Hardisk

Setelah semua keperluan dasar Gambar 7 Simbolik Link Dari Source Image

dipersiapkan, investigator akan mulai melakukan ke-Path Folder Baru

analisis awal menggunakan aplikasi sleuthkit

dengan interface autopsy. Investigator dapat

melakukan analisis dan identifikasi konten dari

file serta direktori, melakukan recovery, analisis

metadata dan beberapa keunggulan lainnya.

Gambar 6 menunjukkan proses input

kasus (case), investigator dapat mempergunakan

opsi yang ada

Gambar 8 Disk Image Siap Dianalisis

menunjukkan bahwa dengan bantuan aplikasi ini,

Berdasarkan Gambar 8, bisa dilihat investigator juga dapat dengan mudah untuk

mount-disk mendeteksi sebuah hardisk dengan menemukan nilai-nilai ASCII, MFT,

hanya satu partisi sehingga membentuk disk Hexadecimal ataupun metadata yang merupakan

berlabel C:/. Mount disk C:/ merupakan hidden informasi terstruktur yang mendeskripsikan,

partisi dari sistem operasi windows yang biasa menjelaskan, menemukan, atau setidaknya

dikenal dengan istilah “system reserved”, yang membuat menjadikan suatu informasi mudah

juga berisi dokumen, history, dan network logging untuk ditemukan kembali, digunakan, atau

information. Kemudian investigator dapat masuk dikelola dari file yang dicurigai telah dihapus.

ke menu analyze untuk melakukan analisis

menggunakan autopsy.

File-Analysis merupakan menu yang bisa

digunakan oleh investigator untuk proses analisis

isi hardisk. Gambar 9 menunjukkan bahwa

dengan melakukan File-Analysis akan ditemukan

file apa saja yang terdapat pada hardisk, selain itu

informasi mengenai kapan sebuah file ditulis,

diakses, berubah dan dibuat tersedia disini.

Gambar 11 Informasi MFT File Rugi

Laba.doc

Gambar 9 Menu File Analysis

Pada sisi kiri menu file analysis terdapat

tiga buah sub-menu, yaitu directory seek, file

name search dan all deleted files.

Gambar 12 Informasi Hex-Metadata File Rugi

Laba.doc

Gambar 10 Pencarian File Terhapus

Autopsy juga memiliki fitur deleted files

(Gambar 10). Fitur ini berguna untuk melakukan

pemeriksaan terhadap data yang terindikasi sudah

dihapus.

Informasi lain yang bisa didapatkan dari

hasil proses tersebut adalah informasi waktu

terakhir data tersebut diakses, informasi waktu

data tersebut dibuat, dan informasi waktu

data/berkas tersebut berubah. Gambar 11 dan 12

Gambar 15 Folder Output Foremost

Pada Gambar 15 ditunjukkan hasil dari

penggunaan foremost untuk recovery data dengan

tipe file berekstensi doc, jpg, png, dan bmp. File

yang berhasil direcovery secara default oleh

foremost akan disimpan pada direktori

/root/output pada sistem operasi BackTrack.

Pembahasan

Gambar 13 Informasi Hex-Metadata

Dari hasil implementasi teknik forensic

Keuangan Perusahaan.xls

Teknologi Informasi, maka beberapa temuan

dalam penelitian ini antara lain:

Selanjutnya pemeriksaan metadata dari

1. Teknik Forensik Digital berhasil menemukan

file atau media yang merupakan barang bukti

file Keuangan Perusahaan.xls. Lokasi file

sangat perlu untuk dilakukan. Output yang

tersebut sebelum dihilangkan yaitu berada di

dihasilkan berupa informasi dari informasi yang

direktori C:/Program Files/Data

ada akan menjadi dasar perbandingan untuk

Keuangan/Keuangan Perusahaan.xls. File

proses investigasi selanjutnya. Dalam kasus ini

tersebut dapat diduga telah dihilangkan

hasil metadata dari sebuah file dapat terlihat pada

dengan sengaja maupun dimanipulasi terlebih

Gambar 13

dahulu.

Setelah melakukan analisis terhadap

2. Selain file kekeuangan dalam bentuk excel,

data yang terdapat pada file, investigator

Teknik Forensik Digital juga berhasil

Pihak Berwajib akan mencoba untuk melakukan

menemukan file Laporan Rugi Laba.doc.

recovery terhadap file-file yang terdapat

Lokasi file tersebut sebelum dihilangkan yaitu

didalam hardisk kloning. Gambar 14

berada di direktori C:/Program Files/Data

menunjukkan sintak untuk melakukan recovery

Keuangan/Laporan Rugi Laba.doc. File

file dengan menggunakan Foremost. Investigator

tersebut juga dapat diduga telah dihilangkan

juga dapat menggunakan beberapa aplikasi lain

dengan sengaja ataupun dimanipulasi terlebih

seperti scalpel.

dahulu.

Laporan dan Presentasi

Untuk teknis pelaporan dan presentasi

hasil penyelidikan bukti digital lewat proses

Gambar 14 Recovery File Menggunakan analisa forensik, maka akan digunakan form yang

Foremost sesuai dengan standar pelaporan pada kasus

kejahatan computer. Form laporan proses

pembuktian dengan menggunakan teknik analisa

forensik digital yang baku dapat diperoleh dari

pihak kepolisian.

Kesimpulan Utdirartatmo, Firrar, 2005, Cara Mudah

Menguasai Komputer Forensik dan

Beberapa kesimpulan sebagai berikut: Aplikasinya, Cetakan Pertama, Graha Ilmu,

Yogyakarta.

1. Teknik Forensik Teknologi Informasi (TI) Goldner, Michael H., 2010, Computer Forensics:

berhasil diimplementasikan dalam Investigating Hard Disks, File and Operating

penelusuran bukti-bukti digital (Digital Systems, EC-Council Press Volume 2 of 5,

Evidence) yang terdapat didalam sebuah Course Technology Cengage Learning, USA.

hardisk. Proses Forensik TI Indrajit, Richardus Eko, IDSIRTII Artikel

diimplementasikan dengan mengacu kepada Forensik Komputer, Email:

tahapan-tahapan forensik yang baku. indrajit@post.harvard.edu Website:

2. Beberapa bukti digital yang terdapat di dalam http://www.EkoIndrajit.com, diakses Januari

hardisk berhasil ditemukan. Beberapa file 2014.

terkait dengan data keuangan yang hilang Kemmish, Rodney Mc., 1999, What is forensic

berhasil dikembalikan sehingga informasi computer, Australian institute of Criminology

hexadecimal dan metadata dapat diambil ,Canberra. Alamat situs:

dengan bantuan software forensic Autopsy www.aic.gov.au/publications/tandi/ti118.pdf.

yang terdapat dalam sistem operasi Backtrack diakses April 2013.

Linux 5R untuk di analisa. Marcella, Albert J., and Robert S. Greenfiled,

3. Bukti digital yang terdiri dari beberapa data 2002, Cyber Forensics a field manual for

keuangan yang sengaja dihilangkan dapat collecting, examining, and preserving

dijadikan bukti sah diperadilan ataupun evidence of computer crimes, by CRC Press

sebagai arsip. LLC, USA. Alamat Situs: www.forensics-

intl.com/def4.html.

Saran

Berdasarkan hasil penelitian ini, terdapat

beberapa saran untuk kajian dan penelitian

berikutnya :

1. Analisa metadata yang lebih detail

2. Analisa dan implementasi dengan variable

skenario yang lebih banyak.

DAFTAR PUSTAKA

Abdullah, Lolly A., 2007, Tutorial Interaktif

Instalasi Komputer Forensik Menggunakan

Aplikasi Open Source, Cetakan ke-vi,

Departemen Komunikasi Dan Informatika,

Jakarta.

Alamsyah, Ruby, 2009, Teknik Forensik Meneliti

Bukti Digital, Edisi 708,

http://www.perspektifbaru.com/wawancara/70

8/, diakses September 2013.

You might also like

- The Subtle Art of Not Giving a F*ck: A Counterintuitive Approach to Living a Good LifeFrom EverandThe Subtle Art of Not Giving a F*ck: A Counterintuitive Approach to Living a Good LifeRating: 4 out of 5 stars4/5 (5814)

- The Gifts of Imperfection: Let Go of Who You Think You're Supposed to Be and Embrace Who You AreFrom EverandThe Gifts of Imperfection: Let Go of Who You Think You're Supposed to Be and Embrace Who You AreRating: 4 out of 5 stars4/5 (1092)

- Never Split the Difference: Negotiating As If Your Life Depended On ItFrom EverandNever Split the Difference: Negotiating As If Your Life Depended On ItRating: 4.5 out of 5 stars4.5/5 (845)

- Grit: The Power of Passion and PerseveranceFrom EverandGrit: The Power of Passion and PerseveranceRating: 4 out of 5 stars4/5 (590)

- Hidden Figures: The American Dream and the Untold Story of the Black Women Mathematicians Who Helped Win the Space RaceFrom EverandHidden Figures: The American Dream and the Untold Story of the Black Women Mathematicians Who Helped Win the Space RaceRating: 4 out of 5 stars4/5 (897)

- Shoe Dog: A Memoir by the Creator of NikeFrom EverandShoe Dog: A Memoir by the Creator of NikeRating: 4.5 out of 5 stars4.5/5 (540)

- The Hard Thing About Hard Things: Building a Business When There Are No Easy AnswersFrom EverandThe Hard Thing About Hard Things: Building a Business When There Are No Easy AnswersRating: 4.5 out of 5 stars4.5/5 (348)

- Elon Musk: Tesla, SpaceX, and the Quest for a Fantastic FutureFrom EverandElon Musk: Tesla, SpaceX, and the Quest for a Fantastic FutureRating: 4.5 out of 5 stars4.5/5 (474)

- Her Body and Other Parties: StoriesFrom EverandHer Body and Other Parties: StoriesRating: 4 out of 5 stars4/5 (822)

- The Emperor of All Maladies: A Biography of CancerFrom EverandThe Emperor of All Maladies: A Biography of CancerRating: 4.5 out of 5 stars4.5/5 (271)

- The Sympathizer: A Novel (Pulitzer Prize for Fiction)From EverandThe Sympathizer: A Novel (Pulitzer Prize for Fiction)Rating: 4.5 out of 5 stars4.5/5 (122)

- The Little Book of Hygge: Danish Secrets to Happy LivingFrom EverandThe Little Book of Hygge: Danish Secrets to Happy LivingRating: 3.5 out of 5 stars3.5/5 (401)

- The World Is Flat 3.0: A Brief History of the Twenty-first CenturyFrom EverandThe World Is Flat 3.0: A Brief History of the Twenty-first CenturyRating: 3.5 out of 5 stars3.5/5 (2259)

- The Yellow House: A Memoir (2019 National Book Award Winner)From EverandThe Yellow House: A Memoir (2019 National Book Award Winner)Rating: 4 out of 5 stars4/5 (98)

- Devil in the Grove: Thurgood Marshall, the Groveland Boys, and the Dawn of a New AmericaFrom EverandDevil in the Grove: Thurgood Marshall, the Groveland Boys, and the Dawn of a New AmericaRating: 4.5 out of 5 stars4.5/5 (266)

- A Heartbreaking Work Of Staggering Genius: A Memoir Based on a True StoryFrom EverandA Heartbreaking Work Of Staggering Genius: A Memoir Based on a True StoryRating: 3.5 out of 5 stars3.5/5 (231)

- Team of Rivals: The Political Genius of Abraham LincolnFrom EverandTeam of Rivals: The Political Genius of Abraham LincolnRating: 4.5 out of 5 stars4.5/5 (234)

- On Fire: The (Burning) Case for a Green New DealFrom EverandOn Fire: The (Burning) Case for a Green New DealRating: 4 out of 5 stars4/5 (74)

- Rave - MigrationDocument11 pagesRave - MigrationSuraj100% (1)

- The Unwinding: An Inner History of the New AmericaFrom EverandThe Unwinding: An Inner History of the New AmericaRating: 4 out of 5 stars4/5 (45)

- Risk - Threat - Vulnerability Primary Domain ImpactedDocument4 pagesRisk - Threat - Vulnerability Primary Domain ImpactedDuong Chi Hung (K15 HCM)No ratings yet

- Ar TransactionsDocument6 pagesAr TransactionsreddyvijaykNo ratings yet

- Unit-4 Cookies and Browser DataDocument55 pagesUnit-4 Cookies and Browser Data103-abhijit aroteNo ratings yet

- Active Directory Federation Services TrainingDocument3 pagesActive Directory Federation Services TrainingANi JayNo ratings yet

- Sap Hana System Replication Failover On SUSE LINUX For Sap ApplicationsDocument30 pagesSap Hana System Replication Failover On SUSE LINUX For Sap ApplicationsMohsinIqbalNo ratings yet

- Laboratorio 5.2.3.4Document10 pagesLaboratorio 5.2.3.4Zaskya Yissellmitth Cordoba DelisserNo ratings yet

- LatihanDocument5 pagesLatihanWahyu KrntNo ratings yet

- DGD-UG-002 2.02 Datgel DGD GINT Files User GuideDocument88 pagesDGD-UG-002 2.02 Datgel DGD GINT Files User GuideDedy DharmawansyahNo ratings yet

- CS6306-Prelim Exam - Attempt ReviewDocument20 pagesCS6306-Prelim Exam - Attempt ReviewHarvey MendozaNo ratings yet

- Introduction To Google App EngineDocument34 pagesIntroduction To Google App EngineShivam ChaharNo ratings yet

- Ejemplo Corto IP30Document45 pagesEjemplo Corto IP30eedee3No ratings yet

- Case Study Air FranceDocument10 pagesCase Study Air FrancewasimrahmanwapsNo ratings yet

- Quiz SlidesDocument17 pagesQuiz SlidesPankaj KumarNo ratings yet

- Ian 35q PDFDocument18 pagesIan 35q PDFgettesbyNo ratings yet

- Gomathi ResumeDocument2 pagesGomathi Resumehemal shahNo ratings yet

- Cloud Penetration TestingDocument20 pagesCloud Penetration TestingchrismorleyNo ratings yet

- Civil Hospital Management SystemDocument16 pagesCivil Hospital Management Systemmalik zadaNo ratings yet

- XR APP Basic OverviewDocument2 pagesXR APP Basic OverviewMahesh KumarNo ratings yet

- DBMS Unit 2Document151 pagesDBMS Unit 2Risabh ShuklaNo ratings yet

- Module-5 Cloud Tools and ApplicationsDocument18 pagesModule-5 Cloud Tools and ApplicationsVTU ML WorkshopNo ratings yet

- Angular Version HistoryDocument1 pageAngular Version HistoryAMAN SINHANo ratings yet

- ADT Downtime Workflow Admission and Bed Coordination Center Labor and DeliveryDocument7 pagesADT Downtime Workflow Admission and Bed Coordination Center Labor and DeliveryMickeyNo ratings yet

- Resume For Informatica DevDocument4 pagesResume For Informatica DevAjay SinghNo ratings yet

- 6473 Quiz Software Management SystemDocument22 pages6473 Quiz Software Management System冥王星No ratings yet

- Salesforce Health Cloud: Patient Relationships, Not RecordsDocument2 pagesSalesforce Health Cloud: Patient Relationships, Not RecordsMadhuri MalayathiNo ratings yet

- Incident Management ProcessDocument40 pagesIncident Management Processdrustagi100% (2)

- SAP-C S4FCF 2021 OtroDocument30 pagesSAP-C S4FCF 2021 OtroRossy CondeNo ratings yet

- 1.QTP BasicsDocument13 pages1.QTP BasicsP.V. NithiyaaNo ratings yet

- Vendor Management PolicyDocument5 pagesVendor Management PolicyHaniNo ratings yet