Professional Documents

Culture Documents

WAN Documentacion Practica 8 FINAL ACL

Uploaded by

Daniel Gonzalez0 ratings0% found this document useful (0 votes)

38 views6 pagesCCNA 4 ACtividad 5.5.2

Copyright

© © All Rights Reserved

Available Formats

DOCX, PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCCNA 4 ACtividad 5.5.2

Copyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

0 ratings0% found this document useful (0 votes)

38 views6 pagesWAN Documentacion Practica 8 FINAL ACL

Uploaded by

Daniel GonzalezCCNA 4 ACtividad 5.5.2

Copyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

You are on page 1of 6

INSTITUTO TECNICO SUPERIOR COMUNITARIO

Nombre y Apellidos:

Yoang Daniel Jose Gonzalez

Matricula :

2017-1309

Asignatura :

Tecnologías WAN

Profesor:

Ing. Víctor Ortiz Méndez

Tema:

Documentación Practica Final Acl (Lista de control de acceso)

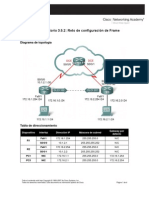

Tarea N. º1: Configurar PPP con autenticación CHAP

Paso 1. Configurar el enlace entre HQ y B1 para utilizar la encapsulación PPP

con autenticación CHAP.

La contraseña para la autenticación CHAP es cisco123.

HQ:

username B1 password cisco123

int s0/0/0

encapsulation ppp

ppp authentication chap

B1:

username HQ password cisco123

int s0/0/0

encapsulation ppp

ppp authentication chap

Paso 2. Configurar el enlace entre HQ y B2 para utilizar la encapsulación PPP

con autenticación CHAP.

La contraseña para la autenticación CHAP es cisco123.

HQ:

username B2 password cisco123

int s0/0/1

encapsulation ppp

ppp authentication chap

B2:

username HQ password cisco123

int s0/0/0

encapsulation ppp

ppp authentication chap

Tarea 2: Configurar rutas predeterminadas

Configure una ruta predeterminada en HQ mediante el argumento

de interfaz de salida para enviar todo el tráfico predeterminado al ISP.

HQ (config)#ip route 0.0.0.0 0.0.0.0 s0/1/0

Tarea 3: Configurar el enrutamiento OSPF

Paso 1. Configurar OSPF en HQ.

HQ:

router ospf 1

network 10.1.40.0 0.0.0.255 area 0

network 10.1.50.0 0.0.0.255 area 0

network 10.1.1.0 0.0.0.3 area 0

network 10.1.1.4 0.0.0.3 area 0

default-information originate

passive-interface s0/1/0

passive-interface fa0/1

passive-interface fa0/0

Paso 2. Configurar OSPF en B1 y B2.

B1:

router ospf 1

network 10.1.10.0 0.0.0.255 area 0

network 10.1.20.0 0.0.0.255 area 0

network 10.1.1.0 0.0.0.3 area 0

passive-interface fa0/1

passive-interface fa0/0

B2:

router ospf 1

network 10.1.70.0 0.0.0.255 area 0

network 10.1.80.0 0.0.0.255 area 0

network 10.1.1.4 0.0.0.3 area 0

passive-interface fa0/1

passive-interface fa0/0

Tarea 4: Implementar diversas políticas de seguridad de ACL

Paso 1. Implementar la política de seguridad número 1.

Impida que la red 10.1.10.0 acceda a la red 10.1.40.0. Se permite todo el

acceso restante a 10.1.40.0. Configure la ACL en HQ mediante la ACL

número 10.

HQ:

ip access-list standard 10

deny 10.1.10.0 0.0.0.255

permit any

int fa0/1

ip access-group 10 out

Paso 4. Implementar la política de seguridad número 2.

El host 10.1.10.5 no tiene permitido el acceso al host 10.1.50.7. Todos los

hosts restantes pueden acceder a 10.1.50.7. Configure la ACL en B1

mediante la ACL número 115.

B1:

access-list 115 deny ip host 10.1.10.5 host 10.1.50.7

access-list 115 permit ip any any

int fa0/0

ip access-group 115 in

Paso 7. Implementar la política de seguridad número 3.

Los hosts 10.1.50.1 a través de 10.1.50.63 no tienen permitido el acceso

Web al servidor de Intranet en 10.1.80.16. Se permite todo el acceso

restante. Configure la ACL en el router apropiado y utilice la ACL número

101.

B1:

ip access-list extended 101

deny tcp 10.1.50.1 0.0.0.63 host 10.1.80.16 eq www

permit ip any any

int fa0/0

ip access-group 101 in

Paso 10. Implementar la política de seguridad número 4.

Use el nombre NO_FTP para configurar una ACL nombrada que bloquee

a la red 10.1.70.0/24 el acceso a servicios FTP (puerto 21) en el servidor

de archivos de 10.1.10.2. Se debe permitir cualquier otro acceso.

B2:

ip access-list extended NO_FTP

deny tcp 10.1.70.0 0.0.0.255 host 10.1.10.2 eq 21

permit ip any any

int fa0/1

ip access-group NO_FTP in

Paso 12. Implementar la política de seguridad número 5.

Dado que el ISP representa la conectividad a Internet, configure una

ACL nombrada con la denominación FIREWALL en el siguiente

orden:

· Permita únicamente respuestas de ping entrantes desde el ISP y

cualquier otro origen.

· Sólo permitir sesiones TCP establecidas desde el ISP y cualquier

otro origen.

· Bloquee explícitamente cualquier otro acceso entrante desde el ISP

y cualquier otro origen más allá del ISP.

HQ:

ip access-list extended FIREWALL

permit icmp any any echo-reply

permit tcp any any established

deny ip any any

int s0/1/0

ip access-group FIREWALL in

You might also like

- 4.4.9 Lab - Configure Network Devices With SSHDocument5 pages4.4.9 Lab - Configure Network Devices With SSHJesús EnriqueNo ratings yet

- Práctica PPP, OSPF y ACLDocument7 pagesPráctica PPP, OSPF y ACLMARISOL ALCON HINOJOSANo ratings yet

- 16.4.7 Lab - Configure Network Devices With SSHDocument6 pages16.4.7 Lab - Configure Network Devices With SSHJULIO CESARNo ratings yet

- 11 2 4 5 Practica de Laboratorio Acceso A Dispositivos de Red Mediante SSHDocument16 pages11 2 4 5 Practica de Laboratorio Acceso A Dispositivos de Red Mediante SSHSebastian Montoya CastañoNo ratings yet

- SSHDocument7 pagesSSHWill PilaresNo ratings yet

- CCNA 11.2.4.5 Lab - Accessing Network Devices With SSHDocument11 pagesCCNA 11.2.4.5 Lab - Accessing Network Devices With SSHRobert HenryNo ratings yet

- Instrucciones Del Skill CCNA4Document4 pagesInstrucciones Del Skill CCNA4Carlos OblitasNo ratings yet

- 11.2.4.6 Lab - Accessing Network Devices With SSH - ILMDocument11 pages11.2.4.6 Lab - Accessing Network Devices With SSH - ILMfernandoNo ratings yet

- Guia Configuración SSHDocument11 pagesGuia Configuración SSHCc-unssa Zometa100% (1)

- 16.4.7 Lab - Configure Network Devices With SSH - SGGDocument7 pages16.4.7 Lab - Configure Network Devices With SSH - SGGSalvador GarzaNo ratings yet

- Practica - Uso Del CLIDocument18 pagesPractica - Uso Del CLIAlex RevloNo ratings yet

- Configuracion de PPP Basico Con AutenticacionDocument23 pagesConfiguracion de PPP Basico Con AutenticacionMiguel OcampoNo ratings yet

- 16.5.2 Lab - Secure Network Devices - Es XLDocument6 pages16.5.2 Lab - Secure Network Devices - Es XLFrancisco JiménezNo ratings yet

- 4.1.4.7 Lab - Configuring Basic Router Settings With CCPDocument15 pages4.1.4.7 Lab - Configuring Basic Router Settings With CCPAndrés Montenegro MedellínNo ratings yet

- Lab 3.7-Configuración de Un Switch de Capa 3-Miguel MuenalaDocument15 pagesLab 3.7-Configuración de Un Switch de Capa 3-Miguel MuenalaDeyvidCdvNo ratings yet

- Paso A Paso para La Instalación de Cisco Packet TracerDocument4 pagesPaso A Paso para La Instalación de Cisco Packet TracerKENDRYS ADRIANA DÍAZ VILLANo ratings yet

- Servidor DHCP y DNSDocument5 pagesServidor DHCP y DNSVlaku AlejandroNo ratings yet

- Laboratorio Práctico 8.3.4.4 PDFDocument8 pagesLaboratorio Práctico 8.3.4.4 PDFDinna InfanteNo ratings yet

- PPPoE Server - MikrotikDocument11 pagesPPPoE Server - MikrotikJuan CruzNo ratings yet

- 4.1.4.6 Lab - Configuring Basic Router Settings With IOS CLI - Juan RomeroDocument17 pages4.1.4.6 Lab - Configuring Basic Router Settings With IOS CLI - Juan Romerounad gatoNo ratings yet

- Manual Conexión Vía WIFIDocument4 pagesManual Conexión Vía WIFIVictor Jesus Villarreal GarciaNo ratings yet

- Acción de Mejora U1 y U2 Interconexión de RedesDocument4 pagesAcción de Mejora U1 y U2 Interconexión de RedesiarlinNo ratings yet

- 9.2.3.4 Lab - Configuring and Verifying VTY Restrictions PDFDocument7 pages9.2.3.4 Lab - Configuring and Verifying VTY Restrictions PDFSaulNo ratings yet

- Certamen 2 CCNA3Document8 pagesCertamen 2 CCNA3seder1987No ratings yet

- TP 01 Configuracion Basica de SwitchDocument21 pagesTP 01 Configuracion Basica de Switchsolange godoy szkafarowskiNo ratings yet

- Taller 1 - Seg Switch Port Security SSHDocument10 pagesTaller 1 - Seg Switch Port Security SSHingrid urrutiaNo ratings yet

- Ejercicios Con Packet TracerDocument3 pagesEjercicios Con Packet Tracermikivillar4No ratings yet

- 2.3.2.3 Lab - Configuring Rapid PVST PortFast and BPDU GuardDocument11 pages2.3.2.3 Lab - Configuring Rapid PVST PortFast and BPDU GuardmanuelNo ratings yet

- Practica Calificada 1 Quiroz Canario Luigi-1Document8 pagesPractica Calificada 1 Quiroz Canario Luigi-1GRUPO COVENo ratings yet

- Taller 3Document9 pagesTaller 3valentinaNo ratings yet

- Procedimiento Configuración Equipamiento RTN 950ARTN 980 y Provisión de Servicios Móvil Red EntelDocument29 pagesProcedimiento Configuración Equipamiento RTN 950ARTN 980 y Provisión de Servicios Móvil Red EntelDavid Gonzalez Muñoz0% (2)

- Informe de Practica 5Document5 pagesInforme de Practica 5Juan Pablo Barbecho ChNo ratings yet

- Sistema para Poder Configurar Un CCTV A Traves de Internet WifiDocument2 pagesSistema para Poder Configurar Un CCTV A Traves de Internet WifiCarlos PuelloNo ratings yet

- Jose Cedeño-4.1.4.6Document24 pagesJose Cedeño-4.1.4.6Milton Manuel OrtizNo ratings yet

- Grupo23 Tarea3 PDFDocument184 pagesGrupo23 Tarea3 PDFCésar ArgumedoNo ratings yet

- Grupo50 ABE1Document24 pagesGrupo50 ABE1CRISTIAN DELGADONo ratings yet

- Unidad 3 Ccna2 PDFDocument334 pagesUnidad 3 Ccna2 PDFCristian Kamilo KirogaNo ratings yet

- Trabajo 87514610Document162 pagesTrabajo 87514610diegoarias85No ratings yet

- Práctica Módulo 10Document4 pagesPráctica Módulo 10Rodolfo Valdez CarrilloNo ratings yet

- 11.2.4.6 Lab - Securing Network DevicesDocument15 pages11.2.4.6 Lab - Securing Network DevicesymarintNo ratings yet

- 13.5.1 Packet Tracer - WLAN Configuration - ILM (RESUELTO)Document26 pages13.5.1 Packet Tracer - WLAN Configuration - ILM (RESUELTO)Roberto SierraNo ratings yet

- PC1 HeidyTenorioDocument4 pagesPC1 HeidyTenorioGRUPO COVENo ratings yet

- PracticasU5 17151319Document13 pagesPracticasU5 17151319Aarón DiazGNo ratings yet

- IT Essentials 5-6Document6 pagesIT Essentials 5-6Brand bolaNo ratings yet

- 4.1.4.7 Configuring Basic Router Settings With CCP - GNS3 Habilitando Telnet y SSH - Alexis PedrozaDocument32 pages4.1.4.7 Configuring Basic Router Settings With CCP - GNS3 Habilitando Telnet y SSH - Alexis Pedrozaalexis pedrozaNo ratings yet

- 16.4.7 Lab - Configure Network Devices With SSH - ILMDocument11 pages16.4.7 Lab - Configure Network Devices With SSH - ILMJhonatan OlanoNo ratings yet

- EXAMENDocument10 pagesEXAMENBertha Angelica CLNo ratings yet

- 4.1.4.7 Lab - Configuring Basic Router Settings With CCPDocument15 pages4.1.4.7 Lab - Configuring Basic Router Settings With CCPrudycarlos4129No ratings yet

- 11.3.4.6 Lab Using The CLI To Gather Network Device Information PDFDocument8 pages11.3.4.6 Lab Using The CLI To Gather Network Device Information PDFnoneNo ratings yet

- Practica Calificada 1Document4 pagesPractica Calificada 1GRUPO COVENo ratings yet

- Ejercicios Packet Tracer PDFDocument29 pagesEjercicios Packet Tracer PDFDante SpardaNo ratings yet

- 11 2 4 6 Laboratorio Proteccion de Dispositivos de RedDocument13 pages11 2 4 6 Laboratorio Proteccion de Dispositivos de RedSebastian Montoya CastañoNo ratings yet

- Desafio para La Integracion de Aptitudes de CcnaDocument18 pagesDesafio para La Integracion de Aptitudes de CcnaHernanNo ratings yet

- Configuración ASADocument8 pagesConfiguración ASAFabiolaNo ratings yet

- 11.3.4.6 Lab - Using The CLI To Gather Network Device InformationDocument12 pages11.3.4.6 Lab - Using The CLI To Gather Network Device InformationFernando18854No ratings yet

- Equipos de interconexión y servicios de red. IFCT0410From EverandEquipos de interconexión y servicios de red. IFCT0410No ratings yet

- Ejercicio de Recapitulacion No. 2 CompletoDocument4 pagesEjercicio de Recapitulacion No. 2 CompletoDaniel Gonzalez100% (1)

- Tarea Unidad II Contabilidad GubernamentalDocument4 pagesTarea Unidad II Contabilidad GubernamentalDaniel GonzalezNo ratings yet

- Carina Matos Informe de Lectura Unidad IIIDocument4 pagesCarina Matos Informe de Lectura Unidad IIIDaniel GonzalezNo ratings yet

- Comentario de Vídeo Sobre La Auditoria InternaDocument2 pagesComentario de Vídeo Sobre La Auditoria InternaDaniel GonzalezNo ratings yet

- Ejercicio de Recapitulacion No. 2Document2 pagesEjercicio de Recapitulacion No. 2Marlenys Mejía MeloNo ratings yet

- Comprando Un EquipoDocument4 pagesComprando Un EquipoDaniel GonzalezNo ratings yet

- IntroducciónDocument9 pagesIntroducciónDaniel GonzalezNo ratings yet

- Práctica Unidad 3 y 4Document20 pagesPráctica Unidad 3 y 4Daniel GonzalezNo ratings yet

- Para ExposiconDocument3 pagesPara ExposiconDaniel GonzalezNo ratings yet

- Desarrollo de Examen 5Document2 pagesDesarrollo de Examen 5Daniel GonzalezNo ratings yet

- Unidad2 Practica2-YoangjoseDocument12 pagesUnidad2 Practica2-YoangjoseDaniel GonzalezNo ratings yet

- Exposicion Redes Inalambricas22Document51 pagesExposicion Redes Inalambricas22Daniel GonzalezNo ratings yet

- Clase Fisica TeoriaDocument1 pageClase Fisica TeoriaDaniel GonzalezNo ratings yet

- Instrucciones de La Tarea 1Document7 pagesInstrucciones de La Tarea 1Daniel GonzalezNo ratings yet

- Contrato de AlquilerDocument2 pagesContrato de AlquilerAnonymous Fcq5zmZuWNo ratings yet

- Doc1 Final WanDocument6 pagesDoc1 Final WanDaniel GonzalezNo ratings yet

- FisicaDocument15 pagesFisicacristoferNo ratings yet

- Grupo de ProcesosDocument2 pagesGrupo de ProcesosDaniel GonzalezNo ratings yet

- Protocolo de Comunicacion v2Document9 pagesProtocolo de Comunicacion v2Daniel GonzalezNo ratings yet

- Lab 3.5.2 Reto Frame RelayDocument4 pagesLab 3.5.2 Reto Frame RelayCarrm@No ratings yet

- ConceptoOrigenes HCIDocument14 pagesConceptoOrigenes HCIDaniel GonzalezNo ratings yet

- Contrato de AlquilerDocument2 pagesContrato de AlquilerAnonymous Fcq5zmZuWNo ratings yet

- Protocolo de ComunicacionDocument9 pagesProtocolo de ComunicacionDaniel GonzalezNo ratings yet

- Grupo de ProcesosDocument2 pagesGrupo de ProcesosDaniel GonzalezNo ratings yet

- Actividades Caminantes 2Document10 pagesActividades Caminantes 2Alessandro Chávez UlfeNo ratings yet

- S13.s1 - Fundamentos IPv6Document27 pagesS13.s1 - Fundamentos IPv6John Jose Aquino GutierrezNo ratings yet

- Guia SupletorioDocument9 pagesGuia SupletorioMarie VisonNo ratings yet

- Producto Sesion 12Document3 pagesProducto Sesion 12Jasmin CruzNo ratings yet

- FASE IV AP14 AA22 Modelo de Sistema de Trazabilidad InteractivoDocument6 pagesFASE IV AP14 AA22 Modelo de Sistema de Trazabilidad InteractivoCheo SevericheNo ratings yet

- Como Descifrar Claves de Internet Wifi Con Seguridad WEPDocument37 pagesComo Descifrar Claves de Internet Wifi Con Seguridad WEPlordsebaNo ratings yet

- 056 Firmanmu Pelita HidupkuDocument4 pages056 Firmanmu Pelita HidupkuNPC IndonesiaNo ratings yet

- Tema La Red InternetDocument36 pagesTema La Red InternetVanessa Martínez García100% (1)

- Aprendizaje InformalDocument13 pagesAprendizaje InformalJ.Carlos López-ArdaoNo ratings yet

- Propuesta Redes de ComunicacionesDocument21 pagesPropuesta Redes de ComunicacionesCristhian DavidNo ratings yet

- Redes Wifi Con WPS DesactivadoDocument8 pagesRedes Wifi Con WPS DesactivadoITEM10No ratings yet

- Semana 5 Puertos e InterfacesDocument24 pagesSemana 5 Puertos e InterfacesAna Moreyra SalasNo ratings yet

- Aislamiento de TierrasDocument4 pagesAislamiento de TierrasndmdcscNo ratings yet

- Guía Rápida Huawei Ale-03Document27 pagesGuía Rápida Huawei Ale-03jorgeNo ratings yet

- 11.7.5 Packet Tracer - Subnetting Scenario-Luis Andres RamosDocument4 pages11.7.5 Packet Tracer - Subnetting Scenario-Luis Andres Ramosluis andres ramosNo ratings yet

- Mac Os X PresentacionDocument13 pagesMac Os X PresentacionOrlando MartinezNo ratings yet

- INTEC TKN-18 Capitulo7 Otras Variedades InterfonDocument18 pagesINTEC TKN-18 Capitulo7 Otras Variedades InterfonOtilio López OlmNo ratings yet

- Obtener Ip Con WhatsappDocument5 pagesObtener Ip Con WhatsappPepeNo ratings yet

- MUL EDFA 1550 X X User Manual - en .EsDocument9 pagesMUL EDFA 1550 X X User Manual - en .EsRuben Antonio FuentesNo ratings yet

- Diagrama de Bloques de ComunicacionDocument3 pagesDiagrama de Bloques de ComunicacionDARWIN RODOLFO DAVILA FERNANDEZNo ratings yet

- Tutorial Beini 1Document8 pagesTutorial Beini 1Carlos LiraNo ratings yet

- Brochure - Unidad de Gas de AlertaDocument12 pagesBrochure - Unidad de Gas de AlertamiguelNo ratings yet

- Equipos de Deteccion de TonoDocument2 pagesEquipos de Deteccion de TonoJuan Camilo GonzalezNo ratings yet

- Instalacion IpamDocument8 pagesInstalacion IpamNAnORigelNo ratings yet

- Aps43hj OmDocument16 pagesAps43hj OmCesar Guevara Gamarra100% (2)

- Marketing Político en Redes SocialesDocument8 pagesMarketing Político en Redes SocialesMore NegreteNo ratings yet

- Listado de Puertos IMPDocument1 pageListado de Puertos IMPDiego Vargas CastilloNo ratings yet

- CAPITULO 3: Diseño de RedesDocument64 pagesCAPITULO 3: Diseño de RedesjbleokingNo ratings yet

- Camara Watio ManualDocument25 pagesCamara Watio ManualAntonio Carrasco ÑiguezNo ratings yet

- Crear, Alterar o Reiniciar Una Secuencia en PostgreSQL PDFDocument2 pagesCrear, Alterar o Reiniciar Una Secuencia en PostgreSQL PDFMartin MurciegoNo ratings yet