Professional Documents

Culture Documents

Kubernetes Hardening

Kubernetes Hardening

Uploaded by

alp pekerCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Kubernetes Hardening

Kubernetes Hardening

Uploaded by

alp pekerCopyright:

Available Formats

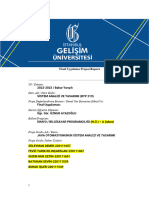

ÖZET

Güvenlik, geleneksel olarak, küçük veya büyük

ölçekli yazılım uygulamalarını çalıştırırken önemli

bir odak alanı olmuştur. Ancak, karmaşıklıktaki

çarpıcı artış ve yazılım geliştirme süreçlerindeki

dinamizm, Kubernetes güvenliğini daha da kritik

ve zor hale getirmektedir.

Container tabanlı uygulamaları gerçek ortamda

sorunsuz çalıştırmanın en önemli hususlarından

biri Kubernetes ortamının güvenliğinin

sağlanmasıdır. Bu nedenle, container tedarik

zincirinin güvenliğinden, denetim loglarının

tutulmasına, en az ayrıcalık ilkesine

uyulmasından, pod, container ve host

güvenliğinin sağlanmasını temin etmeye kadar

birçok bileşeni barındıran doğru bir Kubernetes

güvenlik metodolojisinin uygulanması ihtiyaçtan

öte zorunluluktur.

KUBERNETES

GÜVENLİĞİ Orhan Fikret DUMAN

MSc | CKA

Kubernetes Güvenliğine Yönelik Sıkılaştırma

Tedbirleri

İçindekiler

1. Giriş ........................................................................................................................................................ 2

2. Tehdit Modeli ........................................................................................................................................ 2

a. Tedarik Zinciri (Supply Chain) ........................................................................................................ 3

b. Kötü Amaçlı Tehdit Aktörü .............................................................................................................. 3

c. İç Tehdit. ............................................................................................................................................ 4

3. Pod Güvenliği........................................................................................................................................ 4

a. Non-root Container’lar ve Rootless Container Engine ............................................................... 4

b. Değiştirilemez (immutable-readonly) Container Dosya Sistemleri ........................................... 5

c. Güvenli Container İmajları Oluşturulması. ................................................................................... 6

ç. Pod Service Account Token’larının Korunması ......................................................................... 10

d. Container Ortamlarının Sıkılaştırılması....................................................................................... 10

4. Ağ Bölümleme ve Sıkılaştırma ......................................................................................................... 11

a. Namespace ..................................................................................................................................... 11

b. Temel Hususlar .............................................................................................................................. 12

(1) Kaynakların İzolasyonu için Network ve Resource Policy Kullanılması ........................ 12

(2) Controlplane’in Güvenliğinin Sağlanması .......................................................................... 15

(3) Hassas Verinin Kriptolanması .............................................................................................. 18

5. Kimlik Doğrulama ve Yetkilendirme (Authentication & Authorization) ........................................ 21

a. Kimlik Doğrulama (Authentication) .............................................................................................. 21

b. Role Based Access Control (RBAC) ........................................................................................... 22

6. Denetim Günlüğü ve Tehdit Algılama (Audit Logging & Threat Detection) ............................... 26

a. Logging ............................................................................................................................................ 26

(1) Kubernetes-native Denetim Günlüğü Yapılandırması ............................................................ 27

(2) Worker Node ve Container Logging .......................................................................................... 33

(3) Seccomp: audit mode .................................................................................................................. 34

(4) Syslog ............................................................................................................................................ 34

(5) SIEM Platformları ......................................................................................................................... 35

(6) Service Mesh ................................................................................................................................ 35

(7) Hata Toleransı (Fault Tolerance) ............................................................................................... 37

b. Tehdit Algılama (Threat Detection) ................................................................................................. 37

(1) Uyarılar (Alerting) ......................................................................................................................... 39

c. Araçlar (Tools) .................................................................................................................................... 40

7. Versiyon Yükseltme ve Uygulama Güvenliği Uygulamaları ......................................................... 41

8. Kubernetes Güvenliği Uygulama Adımları ..................................................................................... 42

Referanslar .................................................................................................................................................. 60

ORHAN FİKRET DUMAN 1 KUBERNETES GÜVENLİĞİ

KUBERNETES GÜVENLİĞİNE YÖNELİK

SIKILAŞTIRMA TEDBİRLERİ

1. Giriş:

Kubernetes, container tabanlı uygulamaları dağıtmayı (deployment), ölçeklendirmeyi

(scale) ve yönetmeyi (orchestration) otomatikleştirmek için kullanılan açık kaynaklı bir

container yönetim (Container Orchestration) platformudur. Aşağıdaki şekilde gösterildiği gibi,

bir uygulamadaki her bir mikroservisten, cluster’ın kendisine kadar, bir cluster’ı oluşturan tüm

bileşenleri yönetir. Container tabanlı uygulamaların mikroservisler olarak kullanılması,

monolitik yazılım platformlarına kıyasla daha fazla esneklik ve güvenlik avantajı sağlamakla

birlikte başka karmaşıklıkları da beraberinde getirebilmektedir.

Şekil 1: Kubernetes cluster bileşenlerinin üst düzey görünümü [1]

Dokümanın hazırlanmasında ağırlıklı olarak Mart/Ağustos 2022’de NSA ve CISA

tarafından yayımlanan “Kubernetes Hardening Guide”dan [1] faydalanılmış olmakla birlikte

farklı kaynaklardan yararlanılarak içerik zenginleştirilmiştir.

Bu dokümanda, container tabanlı uygulama altyapıları ve kubernetes platformlarındaki

güvenlik hususlarına odaklanılarak, bu hususlara yönelik güvenlik sıkılaştırma stratejileri

önerilmektedir. Aşağıda sunulan tedbirler, daha güvenli Kubernetes cluster’ları oluşturmaya

yardımcı olabilecek belirli güvenlik yapılandırmalarını ortaya koymaktadır.

2. Tehdit Modeli:

Kubernetes, kullanımının yaygınlaşmasıyla birlikte veri veya bilgi işlem gücü (compute

power) hırsızlığı için siber tehdit aktörleri arasında değerli bir hedef haline gelmektedir. Veri

hırsızlığı geleneksel olarak birincil motivasyon olsa da, hesaplama gücü (genellikle kripto para

madenciliği için) arayan siber aktörler de temel altyapıdan yararlanmak için Kubernetes

platformlarına saldırmaktadır. Kaynak hırsızlığına ek olarak, siber tehdit aktörleri Kubernetes'i

hedef alarak hizmet reddine (Denial of Service) neden olabilmektedir. Aşağıdaki tehditler, bir

Kubernetes cluster’ı için en olası hedeflerden bazılarını temsil etmektedir:

ORHAN FİKRET DUMAN 2 KUBERNETES GÜVENLİĞİ

a. Tedarik Zinciri (Supply Chain): Tedarik zincirine yönelik saldırı vektörleri

çeşitlidir ve hafifletilmesi zordur. Risk, düşmanın bir sistemi oluşturan herhangi bir unsuru

bozabilmesidir. Buna, ürünün elde edilmesine yardımcı olan ürün bileşenleri, hizmetler veya

personel dahildir. Ek tedarik zinciri riskleri, Kubernetes cluster’ını oluşturmak ve yönetmek için

kullanılan üçüncü taraf yazılımları ve satıcıları içerebilir. Tedarik zincirinin istismarı,

Kubernetes'i aşağıdakiler de dahil olmak üzere birden çok düzeyde etkileyebilir:

(1) Container/uygulama düzeyi: Kubernetes'te çalışan uygulamaların ve

üçüncü taraf bağımlılıklarının güvenliği, geliştiricilerin güvenilirliğine ve geliştirme altyapısının

savunmasına bağlıdır. Üçüncü bir taraftan gelen kötü amaçlı bir container veya uygulama,

siber aktörlere, cluster içerisinde bir dayanak noktası sağlayabilir.

(2) Container çalışma zamanı: Her node, depodan container imajlarını

indirmek için yüklenmiş bir container çalışma zamanına (container runtime) sahiptir. Bu

sayede, yerel sistem kaynaklarını izler, her bir container için sistem kaynaklarını yalıtır ve

container yaşam döngüsünü yönetir. Container çalışma zamanındaki bir güvenlik açığı,

containerlar arasında yetersiz bir izolasyona ve tehdidin yayılmasına neden olabilir.

(3) Altyapı: Kubernetes’i barındıran temel sistemlerin kendi yazılım ve

donanım bağımlılıkları vardır. Worker node’lar veya controlplane’in bir parçası olarak kullanılan

sistemlerin herhangi bir şekilde ele geçirilmesi, siber aktörlere cluster’da bir dayanak noktası

sağlayabilir.

Şekil 2: Cluster içerisine zararlı kodun giriş yaptığı Container tedarik zinciri örneği [1]

b. Kötü Amaçlı Tehdit Aktörü: Kötü niyetli aktörler, uzak bir konumdan erişim

elde etmek için genellikle güvenlik açıklarından veya sosyal mühendislikten çalınan kimlik

bilgilerinden yararlanır. Kubernetes mimarisi, siber aktörlerin uzaktan kullanım için potansiyel

olarak yararlanabilecekleri çeşitli API'ler sunar:

(1) Controlplane: Kubernetes controlplane, cluster’ı izlemek ve yönetmek

için iletişim kuran birçok bileşene sahiptir. Siber aktörler, uygun erişim kontrollerinden yoksun

açıktaki controlplane bileşenlerinden sıklıkla yararlanır.

(2) Worker Node: Bir container runtime engine’ini çalıştırmanın yanı sıra,

çalışan node’lar, siber aktörler tarafından potansiyel olarak yararlanılabilecek kubelet ve kube-

proxy hizmetini barındırır. Ek olarak, çalışan node’lar kapalı controlplane’in dışında bulunur ve

siber aktörler için daha erişilebilir olabilir.

(3) Container uygulamaları: Cluster içinde çalışan uygulamalar ortak

hedeflerdir. Cluster dışından sıklıkla erişilebilirler ve bu da onları uzaktaki siber aktörler

tarafından erişilebilir hale getirir. Bir aktör, daha sonra, güvenliği ihlal edilmiş bir Pod'dan

yararlanabilir veya dış erişime açık bir uygulamanın dahili olarak erişilebilir kaynaklarını

kullanarak cluster içindeki ayrıcalıkları yükseltebilir.

ORHAN FİKRET DUMAN 3 KUBERNETES GÜVENLİĞİ

c. İç Tehdit: Tehdit aktörleri, kurum personeline çalıştığı dönemde verilen özel

bilgi ve ayrıcalıkları istismar ederek cluster içindeki güvenlik açıklarından yararlanabilmekte

veya bireye verilen ayrıcalıkları istismar edebilmektedir.

(1) Yönetici (administrator): Kubernetes yöneticileri, container

ortamlarında komut yürütmek (command execution) de dahil olmak üzere, container’ların

çalıştırılması üzerinde denetime sahiptir. Kubernetes tarafından zorunlu kılınan rol tabanlı

erişim denetimi (RBAC) yetkilendirmesi, hassas yeteneklere erişimi kısıtlayarak riski azaltabilir.

Ancak, Kubernetes'te iki kişilik bütünlük denetimleri bulunmadığından, en az bir yönetici

hesabın cluster’ın denetimini yürütme yeteneğine sahip olması gerekir. Yöneticilerin genellikle

sistemlere veya hipervizörlere fiziksel erişimi vardır ve bunlar Kubernetes ortamının istismarı

için de kullanılabilir.

(2) Kullanıcı: Container tabanlı uygulama kullanıcıları, Kubernetes

cluster’ındaki container tabanlı hizmetlere erişmek için kimlik bilgilerine sahip olabilir. Bu erişim

düzeyi, uygulamanın kendisinden veya diğer cluster bileşenlerinden yararlanmak için yeterli

araçları sağlayabilir.

(3) Bulut hizmeti veya altyapı sağlayıcısı: Kubernetes node’larını

yöneten fiziksel sistemlere veya hipervizörlere erişim, bir Kubernetes ortamının istismarı için

kullanılabilir. Bulut Hizmet Sağlayıcıları (Cloud Service Provider - CSP), sistemleri ayrıcalıklı

yöneticilerden korumak için genellikle teknik ve idari denetim katmanlarına sahiptir.

3. Pod Güvenliği:

Pod'lar, yüklenebilen en küçük Kubernetes bileşenleridir ve Kubernetes ortamının yapı

taşıdır. Bir veya daha fazla container’dan oluşur. Pod’lar genellikle bir siber tehdit aktörünün

bir container’ın istismarından sonraki ilk yürütme ortamıdır. Bu nedenle, istismarı daha zor hale

getirmek ve başarılı bir istismarın etkisini sınırlamak için Pod'lar sıkılaştırılmalıdır. Aşağıdaki

şekilde, bir Pod'un bileşenleri ve olası saldırı yüzeyi gösterilmektedir:

Şekil 3: Pod Bileşenleri - (container + sidecar proxy log container) [1]

a. Non-root Container’lar ve Rootless Container Engine: Uygulamaları “root”

yetkisinde çalıştırmak yerine “non-root” olarak çalıştıracak container’ların kullanılması

sağlanmalıdır. (USER parametresi ile)

Örnek Dockerfile:

FROM ubuntu:latest

ORHAN FİKRET DUMAN 4 KUBERNETES GÜVENLİĞİ

#Update and install the make utility

RUN apt update && apt install -y make

#Copy the source from a folder called “code” and build the application with

the make utility

COPY . /code

RUN make /code

#Create a new user (user1) and new group (group1); then switch into that

user’s context

RUN useradd user1 && groupadd group1

USER user1:group1

#Set the default entrypoint for the container

CMD /code/app

Container seviyesinde yapılan kullanıcı tanımı dışında Kubernetes ortamında

pod/container seviyesindeki aşağıdaki tanımlama ile “user” seviyesinde işlem yapılması

sağlanmalıdır.

“SecurityContext: runAsUser”

Yukarıdaki hususlar dışında (henüz geliştirilme aşamasında olması nedeniyle mümkün

olması durumunda) “rootless container engine” kullanımı da değerlendirilebilecektir.

b. Değiştirilemez (immutable-readonly) Container Dosya Sistemleri:

Uygulamaların çalışırlığını etkilemeyecek şekilde, container’ların değiştirilemez dosya

sistemleri (readonly - immutable file system) ile çalıştırılması sağlanmalıdır.

Varsayılan olarak, container’lara çoğunlukla kendi bünyelerinde sınırsız yürütmeye

(execution) izin verilmektedir. Bir container’da yürütme yetkisi kazanmış bir siber saldırgan,

dosyalar oluşturabilir, komut dosyaları indirebilir ve container içindeki uygulamayı değiştirebilir.

Kubernetes, bir container’ın dosya sistemini kilitleyebilir ve böylece birçok istismar sonrası

etkinliğini (post-exploitation activity) önleyebilir. Ancak, bu sınırlamalar gerçek container

uygulamalarını da etkileyebilmekte ve potansiyel olarak çökmelere veya anormal davranışlara

neden olabilmektedir

Kubernetes yöneticileri tarafından, meşru uygulamaların zarar görmesini önlemek için

uygulamaların yazma erişimi gerektirdiği belirli dizinler için “ikincil okuma/yazma dosya

sistemleri” tanımlanmalıdır.

Örnek “değiştirilemez” ve “ikincil” dosya sistemine sahip pod tanımı:

apiVersion: apps/v1

kind: Deployment

metadata:

labels:

app: web

name: web

spec:

selector:

matchLabels:

app: web

template:

metadata:

labels:

app: web

name: web

spec:

containers:

- command: ["sleep"]

args: ["999"]

image: ubuntu:latest

name: web

securityContext: # ilave

readOnlyRootFilesystem: true # ilave

volumeMounts: # ilave

ORHAN FİKRET DUMAN 5 KUBERNETES GÜVENLİĞİ

- mountPath: /writeable/location/here # ilave

name: volName # ilave

volumes: # ilave

- emptyDir: {} # ilave

name: volName # ilave

c. Güvenli Container İmajları Oluşturulması: Container imajları genellikle ya

sıfırdan bir container oluşturularak ya da bir repo’dan alınan mevcut bir imajın üzerine inşa

edilerek oluşturulur. Geliştirici ortamındaki repository denetimleri, geliştiricilerin yalnızca

güvenilir repo’ları kullanmasını sağlayacak şekilde kısıtlamak için kullanılabilir. Belirli kontroller

ortama bağlı olarak değişir ancak hem kabul kontrolleri (admission controls) gibi platform

seviyesindeki kısıtlamaları hem de ağ seviyesindeki kısıtlamaları içerebilir. Kubernetes kabul

denetleyicileri (admission controllers), üçüncü taraf araçlar ve bazı bulut servis sağlayıcıları

(CSP) yerel çözümleri, cluster’da yalnızca dijital olarak imzalanmış imajların yürütülebilmesi

için girişi kısıtlayabilir.

Containerları oluşturmak için güvenilir depoları kullanmanın yanı sıra, imaj

tarama, dağıtılan containerların güvenli olmasını sağlamanın anahtarıdır. Container oluşturma

iş akışı boyunca, güncel olmayan kitaplıkları, bilinen güvenlik açıklarını veya güvenli olmayan

bağlantı noktaları veya izinler gibi yanlış yapılandırmaları belirlemek için imajlar taranmalıdır.

Bu maksatla kabul denetim araçları (admission controller) webhook olarak

tanımlanarak kullanılabilir. Bu araçlar ile organizasyonun güvenlik politikaları ile uyumlu

olmayan imajların kurulumları engellenebilmektedir.

Tarama, bilgili siber güvenlik uzmanlarının uyarıların yanlış olduğunu

düşündüğü durumlarda güvenlik açığı tespiti için yanlış pozitifleri (false positive) göz ardı etme

esnekliği de sağlamalıdır. Aşağıdaki şekilde gösterildiği gibi, imaj tarama işlemini uygulamaya

yönelik bir yaklaşım, bir kabul denetleyicisi (admission controller) kullanmaktır.

Kabul denetleyicisi, kurulum öncesinde, ancak isteğin kimliği doğrulandıktan

(authentication) ve yetkilendirildikten (authorization) sonra Kubernetes API'sine yapılan

istekleri durdurabilen ve işleyebilen Kubernetes'e özgü bir özelliktir. Cluster’da dağıtılmadan

önce herhangi bir imajı taramak için özel veya ticari bir webhook uygulanabilir. Bu kabul

denetleyicisi, imaj kuruluşun webhook yapılandırmasında tanımlanan güvenlik ilkeleriyle

uyumlu değilse dağıtımları engelleyebilmektedir.

Özet olarak, güvenli container imajları oluşturulması ve kullanımı sağlanmalıdır.

Bu maksatla, olası güvenlik açıkları veya yanlış yapılandırmaların önlenmesi için güvenilir

imaj repoları kullanılmalı ve container imajları zafiyet taramasından geçirilmelidir.

ORHAN FİKRET DUMAN 6 KUBERNETES GÜVENLİĞİ

Şekil 4: Sıkılaştırılmış container oluşturma iş akışı [1]

Örnek Pod güvenlik uygulaması:

Pod'larda güvenlik gereksinimlerinin uygulanması, iki mekanizma aracılığıyla

Kubernetes'te yerel olarak gerçekleştirilebilir:

(1) Pod Security Admission adlı beta1 sürüm özelliği: Production

Kubernetes yöneticileri, bu özellik Kubernetes sürüm 1.23'te varsayılan olarak

etkinleştirildiğinden Pod Security Admission'ı kullanmalıdır. Pod Security Admission, pod'ları

ayrıcalıklı (privileged), temel (baseline) ve kısıtlı (restricted) olarak sınıflandırmaya dayanır ve

PSP'lerden daha basit bir uygulama sağlar.

(2) Pod Security Policy (PSP) adı verilen kullanımdan kaldırılmış bir

özellik: Eski bir Kubernetes sürümü kullanılıyorsa ve Pod Security Admission’a geçiş

sırasında PSP kullanılıyorsa aşağıdaki örneğe uygun sıkılaştırmalar uygulanabilir:

Bir Pod Güvenlik İlkesi (PSP), Pod'ların cluster içinde çalıştırılması için güvenlik

gereksinimlerini/varsayılanlarını belirten cluster çapında (cluster-wide) bir ilkedir. Güvenlik

mekanizmaları genellikle pod/deployment yapılandırmalarında belirtilirken, PSP'ler tüm

Pod'ların uyması gereken bir minimum güvenlik eşiği belirler. Bazı PSP alanları, bir Pod

yapılandırmasında bir alan atlandığında kullanılan varsayılan değerleri sağlar. Diğer PSP

alanları, uygun olmayan Pod'ların oluşturulmasını reddetmek için kullanılır. PSP'ler bir

Kubernetes kabul denetleyicisi (admission controller) aracılığıyla uygulanır, bu nedenle

PSP'ler yalnızca Pod oluşturma sırasında gereksinimleri uygulayabilir. PSP'ler, cluster’da

halihazırda çalışan Pod'ları etkilemez.

ORHAN FİKRET DUMAN 7 KUBERNETES GÜVENLİĞİ

PSP'ler, cluster’da güvenlik önlemlerini uygulamak için yararlı teknik

kontrollerdir. PSP'ler, özellikle katmanlı rollere sahip yöneticiler tarafından yönetilen cluster’lar

için etkilidir. Bu durumlarda, üst düzey yöneticiler, gereksinimleri alt düzey yöneticilere

uygulamak için varsayılan bazı tanımları uygulayabilir.

PSP kaldırılmış bir özellik olsa da aşağıdaki tabloda belirtilen hususların

uygulanması önem arz etmektedir. Bu maksatla Pod Security Admission ihtiyaca göre farklı

seviyelerde kullanılabileceği gibi yöneticiler tarafından elle tanımlama da yapılabilir.

Alan (Field Name(s)) Kullanım (Usage) Öneriler (Recommendations)

Controls whether Pods

privileged can run privileged Set to false.

containers.

Controls whether

containers can share

hostPID, hostIPC Set to false.

host process

namespaces.

Controls whether

hostNetwork containers can use Set to false.

the host network.

Use a “dummy” path name

(such as “/foo” marked as

Limits containers to read-only). Omitting this

allowedHostPaths specific paths of the field results in no

host file system. admission restrictions

being placed on

containers.

Requires the use of a

readOnlyRootFilesystem read only root file Set to true when possible.

system.

- Set runAsUser to

Controls whether

MustRunAsNonRoot.

container

runAsUser, runAsGroup, - Set runAsGroup to non-

applications can run

supplementalGroups, zero

with root privileges

fsGroup - Set supplementalGroups

or with root group

to non-zero

membership.

- Set fsGroup to non-zero

Set to false. This measure

is required to effectively

Restricts escalation

allowPrivilegeEscalation enforce “runAsUser:

to root privileges.

MustRunAsNonRoot”

settings.

If the environment

Sets the SELinux supports SELinux, consider

seLinux context of the adding SELinux labeling to

container. further harden the

container.

Where possible, harden

Sets the AppArmor

containerized applications

AppArmor annotations profile used by

by employing AppArmor to

containers.

constrain exploitation.

ORHAN FİKRET DUMAN 8 KUBERNETES GÜVENLİĞİ

Where possible, use a

seccomp annotations seccomp auditing profile

(Artık annotations Sets the seccomp to identify required

yerine securityContext profile used to syscalls for running

içerisinde sandbox containers. applications; then enable

tanımlanmaktadır) a seccomp profile to block

all other syscalls.

Not: PSP'ler, aşağıdaki nedenlerle tüm cluster’a otomatik olarak uygulanmaz:

- PSP'lerin uygulanabilmesi için, kube-apiserver'ın bir parçası olan Kubernetes

kabul denetleyicisi için PodSecurityPolicy eklentisinin etkinleştirilmesi gerekir.

- Politika RBAC aracılığıyla yetkilendirilmelidir. Yöneticiler, cluster’larının

organizasyon içindeki her bir rolden, uygulanan PSP'lerin işlevselliğini doğrulamalıdır. Pod

oluşturma en az kısıtlayıcı yetkilendirme politikasına bağlı olduğundan, yöneticiler birden fazla

PSP'nin bulunduğu ortamlarda dikkatli olmalıdır. Aşağıdaki komut, verilen namespace için

çakışan sorunlu ilkeleri belirlemeye yardımcı olabilecek tüm Pod Güvenlik İlkelerini açıklar:

“kubectl get psp -n <namespace>”

Örnek Pod Security Policy:

apiVersion: policy/v1beta1

kind: PodSecurityPolicy

metadata:

name: restricted

annotations:

seccomp.security.alpha.kubernetes.io/allowedProfileNames:

'docker/default,runtime/default'

apparmor.security.beta.kubernetes.io/allowedProfileNames:

'runtime/default'

seccomp.security.alpha.kubernetes.io/defaultProfileName:

'runtime/default'

apparmor.security.beta.kubernetes.io/defaultProfileName:

'runtime/default'

spec:

privileged: false #Yetki yükseltmeyi engellemek için gerekli

allowPrivilegeEscalation: false

requiredDropCapabilities:

- ALL

volumes:

- 'configMap'

- 'emptyDir'

- 'projected'

- 'secret'

- 'downwardAPI'

- 'persistentVolumeClaim'

hostNetwork: false

hostIPC: false

hostPID: false

runAsUser:

rule: 'MustRunAsNonRoot'

seLinux:

rule: 'RunAsAny'

supplementalGroups:

rule: 'MustRunAs'

ranges: # Root gruba ilaveyi engeller.

ORHAN FİKRET DUMAN 9 KUBERNETES GÜVENLİĞİ

- min: 1

max: 65535

runAsGroup:

rule: 'MustRunAs'

ranges: # Root gruba ilaveyi engeller.

- min: 1

max: 65535

fsGroup:

rule: 'MustRunAs'

ranges: # Root gruba ilaveyi engeller.

- min: 1

max: 65535

readOnlyRootFilesystem: true

(3) Yerel Kubernetes çözümlerine ek olarak, genellikle Kubernetes kabul

denetleyicileri olarak uygulanan üçüncü taraf çözümler, ek ayrıntılı politika denetimi

sağlayabilir. Bu çözümler bu belgenin kapsamı dışında olmakla birlikte, yöneticiler

(administrators) ihtiyaçları için en iyi çözümü belirlemek maksadıyla ortamları için mevcut

ürünleri araştırabilir.

ç. Pod Service Account Token’larının Korunması:

Varsayılan olarak, Kubernetes, bir Pod oluştururken otomatik olarak bir “service

account” ekler ve hesabın secret token’ını Pod'a mount eder. Kubernetes orkestrasyonu arka

planda gerçekleştiğinden, container tabanlı uygulamaların çoğu service account’a doğrudan

erişime ihtiyaç duymaz. Bir uygulamanın güvenliği ihlal edilirse, Pod'lardaki hesap token’ları

siber aktörler tarafından elde edilebilir ve cluster’ı istismar etmek için kullanılabilir.

Bir uygulamanın service account’una doğrudan erişmesi gerekmediğinde, Kubernetes

yöneticileri, Pod tanımlarında secret token’ların otomatik olarak mount edilmesini devre dışı

bırakmalıdır. Bu, Pod'un YAML tanımındaki "automountServiceAccountToken: false"

ifadesi kullanılarak gerçekleştirilebilir.

Bazı durumlarda, container tabanlı uygulamalar, bulut platformları gibi dış hizmetlerde

kimlik doğrulaması yapmak için sağlanan service account token’larını kullanır. Bu durumlarda,

hesap token’ını devre dışı bırakmak mümkün olmayabilir. Bunun yerine cluster yöneticileri,

cluster içindeki Pod ayrıcalıklarını kısıtlamak için RBAC'in uygulandığından emin olmalıdır.

d. Container Ortamlarının Sıkılaştırılması: Bazı platformlar ve container

engine’leri, container tabanlı ortamları sıkılaştırmak için ek seçenekler veya araçlar sağlar.

Örneğin:

(1) Hipervizör destekli container kullanımı: Hipervizörler, sanallaştırma

çerçevesini belirlemek için işletim sisteminden ziyade donanıma güvenir. Hipervizör

izolasyonu, geleneksel container izolasyonundan daha güvenlidir. Windows işletim sisteminde

çalışan container engine’leri, güvenliği artırmak için yerleşik Windows hipervizörü Hyper-V'yi

kullanacak şekilde yapılandırılabilir. Ek olarak, bazı güvenlik odaklı container engine’leri,

derinlemesine savunma için her bir container’ı hafif bir hipervisor içinde yerel olarak dağıtır.

Hipervizör destekli container’lar, container ile üzerinde çalıştığı sunucuların kernel’larının farklı

olması sayesinde, sistem çağrıları (syscall) ile siber tehdit aktörlerinin container üzerinden

sunuculara (host) geçişlerinin engellenmesini sağlar. Bu kapsamda, hipervizör destekli

container kullanımına kata container’lar örnek olarak gösterilebilir.

Kaynaklar:

https://katacontainers.io/ [2],

https://github.com/kata-containers/kata-containers/tree/main/docs/install [3],

ORHAN FİKRET DUMAN 10 KUBERNETES GÜVENLİĞİ

https://github.com/kata-containers/kata-

containers/tree/main/docs/design/architecture [4],

https://github.com/kata-containers/kata-containers/tree/main/docs/design [5]

(2) Çekirdek tabanlı çözümler: Varsayılan olarak devre dışı bırakılan

seccomp aracı, bir container’ın sistem çağrı (syscall) yeteneklerini sınırlamak için kullanılabilir,

böylece çekirdeğin saldırı yüzeyini (attack surface) düşürür. Seccomp, bir Pod security policy

aracılığıyla veya doğrudan security context kullanılarak uygulanabilir.

(3) Uygulama sandbox’ları: Bazı container engine çözümleri, container

tabanlı uygulama ile ana bilgisayar çekirdeği arasına bir izolasyon katmanı ekleme seçeneği

sunar. Bu izolasyon alanı, uygulamayı sanal bir sandbox içinde çalışmaya zorlayarak ana

bilgisayar işletim sistemini kötü niyetli veya yıkıcı işlemlerden korur. Bu yapıda, container’lar

üzerinde özelleştirilmiş ve sınırlandırılmış bir işletim sistemi çekirdeği ve runtime (runsc)

kullanır. Bu sayede container üzerinden yapılacak syscall’lar öncelikle container’a ait olan mini-

kernel’a iletilir. Sunucu kernel’ına yapılacak syscall özelleştirilerek ve filtrelenerek gönderilir.

Google tarafından geliştirilen gVisor uygulaması bu yapıya örnek olarak gösterilebilir.

Kaynaklar:

https://gvisor.dev/ [6]:

https://github.com/google/gvisor [7]:

4. Ağ Bölümleme ve Sıkılaştırma:

Cluster ağı (cluster networking), Kubernetes'in merkezi bir konseptidir. Container’lar,

Pod'lar, service’ler ve external service’ler arasındaki iletişim dikkate alınmalıdır. Varsayılan

olarak, Kubernetes kaynakları izole edilmemiştir ve bir cluster istismar edildiğinde, siber tehdit

aktörünün yatay hareketini (lateral movement) veya yetki yükseltmeyi (privilege escalation)

engellemez. Kaynak ayırma (resource seperation) ve şifreleme (encryption), bir siber tehdit

aktörünün cluster içindeki hareketini ve yetki yükseltmesini sınırlamanın etkili bir yolu olabilir.

a. Namespace:

Kubernetes namespace’leri, cluster kaynaklarını aynı cluster içindeki birden çok kişi,

ekip veya uygulama arasında bölmenin bir yoludur. Varsayılan olarak namespace’ler otomatik

olarak izole edilmemektedir. Ancak, namespace’ler, RBAC kuralları ile belirlenen yetkilendirme

tanımları ve network policy’ler aracılığıyla kullanılabilen bir kapsam (scope) belirler.

Namespace’e göre kaynaklara erişimi sınırlayan politikalara ek olarak, resource policy’ler,

namespace seviyesinde pod depolama alanlarını ve CPU kaynaklarını sınırlayabilir.

Varsayılan olarak üç ad alanı vardır ve bunlar silinemez:

- kube-system (Kubernetes bileşenleri için)

- kube-public (kamu kaynakları için)

- default (kullanıcı kaynakları için)

Kullanıcı podları, cluster hizmetleri için ayrıldığından kube-system veya kube-public

içine yerleştirilmemelidir.

Örnek bir namespace tanımı:

apiVersion: v1

kind: Namespace

metadata:

ORHAN FİKRET DUMAN 11 KUBERNETES GÜVENLİĞİ

name: <insert-namespace-name-here>

b. Temel Hususlar:

(1) Kaynakların İzolasyonu için Network Policy ve Resource Policy

Kullanılması:

(a) Network Policy: Pod’lara CNI (container network interface)

kurulumu ile belirlenen pod network içerisinden cluster’a özel (cluster-private) IP adresleri

atanır. Bu sayede, port tahsisi, isimlendirme, service discovery ve yük dengeleme açısından

sanal makinelere (VM'ler) veya fiziksel sunuculara benzer şekilde haberleşebilirler.

Kubernetes, Pod'ları farklı node’lar üzerine yerleştirebilir ve bir deployment içerisindeki sona

eren pod process’lerinin yerine yeni Pod'ları farklı node’lar üzerinde yeniden oluşturabilir.

Dolayısıyla, Pod IP adresleri yeniden oluşturulduğunda değişebilir, bu da uygulamaların Pod

IP'lerinin statik olmaması gerektiği anlamına gelir.

Bu dinamik yapıda, Pod IP adreslerinin değişmesi sorununu çözmek için

Kubernetes “service”leri kullanılır. Service, pod konfigürasyonunda kullanılan etiketler

vasıtasıyla seçilen mantıksal bir pod kümesine benzersiz bir IP adresi atamanın soyut bir

yoludur. Tahsis edilen servis IP adresi, servisin ömrüne bağlıdır ve servis çalışır durumda

olduğu müddetçe değişmeyecektir. Bir servise erişimde, yük, servisin üyesi olan pod

backend’leri arasında otomatik olarak dengelenir.

Service’ler, NodePort veya LoadBalancer servis tipleri kullanılarak harici

veya ClusterIP servis tipi ile dahili olarak sunulabilir. Bir servisi harici olarak kullanıma sunmak

için servisin, trafiği şifrelemek üzere TLS sertifikalarını kullanacak şekilde yapılandırılması

önemlidir. TLS yapılandırıldıktan sonra Kubernetes, servisi İnternet'e sunmanın iki yolunu

destekler: NodePort ve LoadBalancer.

Servis tanımına “type: NodePort” eklenerek, cluster’ın public IP adresi

ile birlikte kulanılacak rastgele bir bağlantı noktası (NodePort: 30000-32767) atanarak

İnternet’e çıkışı sağlanabilir. NodePort istenirse manuel olarak da atanabilir. Türü

LoadBalancer olarak değiştirerek harici bir yük dengeleyici ile birlikte kullanılabilir. Network

policy kullanımı ile giriş (ingress) ve çıkış (egress) trafiği kontrol edilebilir. Bir network policy

içerisinde servis adına göre tanımlama yapılamasa da, pod etiketleri (label) kullanılarak

tanımlama yapılabilir.

Network policy’ler, pod'lar, namespace’ler ve external IP adresleri

arasındaki trafik akışını kontrol eder. Varsayılan olarak, pod'lara veya namespace’lere hiçbir

network policy uygulanmaz ve bu da pod ağı içinde sınırlandırılmamış giriş ve çıkış trafiğine

neden olur. Pod’lar, pod veya pod’un namespace’i için geçerli olan bir network policy

aracılığıyla izole hale gelir. Bir network policy’nin uygulanacağı bir pod seçildiğinde, herhangi

bir geçerli politika objesi (policy object) tarafından özel olarak izin verilmeyen tüm bağlantıları

reddeder.

Network policy oluşturmak için NetworkPolicy API'sini destekleyen bir

container ağ arabirimi (CNI) eklentisi gereklidir. Pod’lar, podSelector ve/veya

namespaceSelector seçenekleri kullanılarak seçilir.

Örnek bir network policy: https://kubernetes.io/docs/tasks/administer-

cluster/declare-network-policy/ [8]

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: example-access-nginx

ORHAN FİKRET DUMAN 12 KUBERNETES GÜVENLİĞİ

namespace: prod # boş bırakılabilir.

spec:

podSelector:

matchLabels:

app: nginx

ingress:

-from:

-podSelector:

matchLabels:

access: “true”

Tanımlanan bu yeni “NetworkPolicy” aşağıdaki şekilde uygulanır:

“kubectl apply -f policy.yaml“

Default deny all ingress policy:

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: deny-all-ingress

spec:

podSelector: {}

policyType:

- Ingress

Default deny all egress policy:

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: deny-all-egress

spec:

podSelector: {}

policyType:

- Egress

Network Policy formatları, cluster için kullanılan CNI eklentisine bağlı

olarak farklılık gösterebilir. Yöneticiler, tüm giriş ve çıkış trafiğini reddetmek ve seçilmemiş

pod’ların izole edildiğinden emin olmak için tüm pod’ları seçen varsayılan bir politika

kullanmalıdır. İlave politikalar daha sonra izin verilen bağlantılar için bu kısıtlamaları

gevşetebilir.

Harici IP adresleri, “ipBlock” tanımı kullanılarak giriş ve çıkış ilkelerinde

kullanılabilir, ancak farklı CNI eklentileri, bulut sağlayıcıları veya servis uygulamaları,

NetworkPolicy işleme sırasını ve cluster içindeki adreslerin yeniden yazılmasını etkileyebilir.

Network policy’ler, ağ segmentasyonu oluşturmak için güvenlik duvarları

ve diğer harici araçlarla birlikte de kullanılabilir. Ağı ayrı alt ağlara veya güvenlik bölgelerine

bölmek, halka açık uygulamaları hassas dahili kaynaklardan yalıtmaya yardımcı olur. Ağ

segmentasyonunun en büyük faydalarından biri, saldırı yüzeyini ve yanal hareket fırsatını

sınırlamaktır. Kubernetes'te, saldırı yüzeyini sınırlamak ve uygulamaları veya kaynak türlerini

ayırmak için ağ segmentasyonu kullanılabilir.

ORHAN FİKRET DUMAN 13 KUBERNETES GÜVENLİĞİ

Network Policy Checklist:

1 Network Policy API’sini destekleyen bir CNI (weave, calico vb.) kullanılmalıdır.

Politika uygulanacak pod veya namespace’ler için podSelector veya namespaceSelector

2

yapıları kullanılmalıdır.

Tüm giriş (ingress) ve çıkış (egress) trafiğinin engellenmesi için default deny politikası

3 kullanılmalıdır. Bu sayede, politikada belirtilmeyen diğer tüm pod’ların kube-system haricindeki

tüm namespace’lere erişiminin engellenmesi teyit edilmiş olmaktadır.

LimitRange ve ResourceQuota politikaları ile pod veya namespace seviyesinde kaynak

4 kullanımı sınırlandırılmalıdır.

(b) Resource Policy: LimitRanges, ResourceQuotas ve Process

ID Limitleri; namespace’ler, node’lar veya pod'lar için kaynak kullanımını kısıtlar. Bu

politikalar, bir kaynak için işlem ve depolama alanı ayırmak ve kaynak tükenmesini önlemek

için önemlidir.

Bir LimitRange ilkesi, örneğin maksimum işlemci ve depolama

kaynaklarını zorunlu kılarak belirli bir namespace içindeki pod veya container başına tahsis

edilecek kaynakları kısıtlar. Her bir namespace için yalnızca bir LimitRange kısıtlaması

oluşturulabilir.

LimitRange desteği, Kubernetes 1.10 ve daha yeni sürümlerde

varsayılan olarak etkindir. Aşağıdaki YAML dosyası, her container için default request ve limit

değerinin yanı sıra minimum ve maksimum değerlerini içeren bir LimitRange belirtir.

Örnek “LimitRange” kullanımı:

apiVersion: v1

kind: LimitRange

metadata:

name: cpu-min-max-demo-lr

namespace: <namespace_name>

spec:

limits

- default:

cpu: 1

defaultRequest:

cpu: 0.5

max:

cpu: 2

min:

cpu 0.5

type: Container

“kubectl apply -f <example-LimitRange>.yaml” komutuyla oluşturulur.

Bu örnek LimitRange konfigürasyonu uygulandıktan sonra, namespace

içerisinde oluşturulan tüm container’lara varsayılan CPU request ve limit değerleri (ayrıca

belirtilmemişse) atanır. Namespace içerisindeki tüm container’lar, minimum değerden büyük

veya ona eşit ve maksimum CPU değerinden küçük veya ona eşit bir CPU isteğine sahip

olmalıdır, aksi takdirde container başlatılmaz.

ORHAN FİKRET DUMAN 14 KUBERNETES GÜVENLİĞİ

Her Pod veya container için ayrı ayrı uygulanan LimitRange ilkelerinin

aksine, ResourceQuotas, toplam CPU ve bellek kullanımına getirilen sınırlar gibi tüm

namespace için toplam kaynak kullanımına getirilen kısıtlamalardır.

Bir namespace içindeki toplu kaynak kullanımını sınırlamak için

ResourceQuota nesneleri, namespace’e bir YAML dosyası uygulanarak veya Pod'ların

yapılandırma dosyasında gereksinimler belirtilerek oluşturulur.

Örnek bir “ResourceQuota” politikası:

https://kubernetes.io/docs/tasks/administer-cluster/manage-

resources/quota-memory-cpu-namespace/ [9]

apiVersion: v1

kind: ResourceQuota

metadata:

name: example-cpu-mem-resourcequota

spec:

hard:

requests.cpu: “1”

requests.memory: 1Gi

limits.cpu: “2”

limits.memory: 2Gi

“kubectl apply -f example-cpu-mem-resourcequota.yaml --namespace=<insert-

namespace-here>” komutuyla oluşturulur.

“Bu ResourceQuota, seçilen namespace’e aşağıdaki kısıtlamaları uygular:

1. Her container’ın bir bellek isteği, sınırı, CPU isteği ve sınırı olmalıdır,

2. Tüm container’lar için toplam bellek talebi 1 GiB'ı geçmemelidir,

3. Tüm container’lar için toplam bellek limiti 2 GiB'ı geçmemelidir,

4. Tüm container’lar için toplam CPU talebi 1 CPU'yu geçmemelidir ve

5. Tüm container’lar için toplam CPU limiti 2 CPU'yu geçmemelidir.

Bir kullanıcı LimitRange veya ResourceQuota ilkesini ihlal eden bir Pod

oluşturmaya çalışırsa Pod oluşturma başarısız olur.”

İşlem kimlikleri (PID'ler), node’lar üzerinde temel bir kaynaktır ve diğer

kaynak sınırlarını ihlal etmeden tüketilebilir. PID tükenmesi, ana bilgisayar arka plan

programlarının (kubelet ve kube-proxy gibi) çalışmasını engeller. Yöneticiler, sistem kullanımı

ve Kubernetes system daemonları için belirli sayıda PID ayırmak için node PID limitlerini

kullanabilir. Pod PID limitleri, her Pod üzerinde çalışan işlemlerin sayısını sınırlamak için

kullanılır. Pod tahliye politikaları (pod eviction policies), hatalı davranan ve kaynakları anormal

tüketen bir container’ı sonlandırmak için kullanılabilir. Ancak tahliye politikaları periyodik olarak

hesaplanır ve uygulanır, bu nedenle limit değeri uygulanmaz.

(2) Controlplane’in Güvenliğinin Sağlanması:

Controlplane, Kubernetes'in çekirdeğidir ve kullanıcıların container’ları

görüntülemesine, yeni pod'lar planlamasına, secret’ları okumasına ve cluster içerisinde

komutları yürütmesine olanak tanır. Bu hassas yetenekler nedeniyle, controlplane yüksek

düzeyde korunmalıdır. TLS şifrelemesi, RBAC ve güçlü bir kimlik doğrulama yöntemi gibi

güvenli yapılandırmalara ek olarak, ağ ayırma (network seperation) yetkisiz kullanıcıların

ORHAN FİKRET DUMAN 15 KUBERNETES GÜVENLİĞİ

controlplane’e erişmesini önlemeye yardımcı olabilir. Kubernetes API sunucusu 6443 numaralı

bağlantı noktasında çalışmakta olduğundan, bu bağlantı noktasına erişimde yalnızca beklenen

trafiğe izin verilmesini sağlamak üzere bir güvenlik duvarı konumlandırılmalıdır. Kubernetes

API sunucusu, İnternet'e veya güvenilmeyen bir ağa maruz bırakılmamalıdır. Kube-system

namespace’i cluster içinde tüm controlplane bileşenleri ve worker node’lar ile konuşabilmeli,

ancak dış erişimlere kapatılmalıdır. Kube-system namespace’ine internet üzerinden erişimi

sınırlamak için kube-system namespace’i için network policy uygulanmalıdır. Tüm

namespace’ler için varsayılan bir reddetme ilkesi (default deny) uygulandığı durumlarda, kube-

system namespace’inin diğer controlplane bileşenleri ve worker node’lar ile iletişim kurabilmesi

sağlanmalıdır.

Aşağıdaki tablo, controlplane bileşenlerinin kullandığı port ve servisleri listelemektedir:

Protocol Trafik Yönü Port Aralığı Controlplane Bileşeni

TCP Inbound 6443 Kubernetes API server

TCP Inbound 2379-2380 etcd server client API

TCP Inbound 10250 kubelet API

TCP Inbound 10259 kube-scheduler

TCP Inbound 10257 kube-controller-manager

Controlplane Güvenliği İçin Yapılması Gereken Hususlar

1 TLS şifrelemesini ayarlanmalıdır.

2 Güçlü kimlik doğrulama yöntemleri ayarlanmalıdır.

3 İnternete ve gereksiz veya güvenilmeyen ağlara erişim devre dışı bırakılmalıdır.

4 Erişimi kısıtlamak için RBAC ilkeleri kullanılmalıdır.

5 Etcd veri deposu kimlik doğrulama ve RBAC ilkeleriyle korunmalıdır.

6 Kubeconfig dosyaları yetkisiz değişikliklerden korunmalıdır.

Kritik Controlplane Bileşenleri:

Etcd: Etcd backend veritabanı, durum (state) bilgilerini ve cluster içerisindeki

secret’ları depolar. Bu kritik bir controlplane bileşenidir ve etcd'ye yazma erişimi kazanmak, bir

siber aktörün tüm cluster’a root erişimi kazanmasını sağlayabilir. Bu nedenle güvenliği

sağlanması gereken en önemli controlplane bileşenidir.

ORHAN FİKRET DUMAN 16 KUBERNETES GÜVENLİĞİ

Etcd sunucusu, yalnızca API sunucusuna atanan sertifikalara güvenecek

şekilde yapılandırılmalıdır.

Etcd, ayrı bir controlplane node’unda çalıştırılabilir ve bir güvenlik

duvarının yalnızca API sunucularına erişecek şekilde yapılandırılmasıyla atak yüzeyi

sınırlandırılabilir. Burada ayrıca API sunucusu için cluster kimlik doğrulama yöntemi ve RBAC

politikaları ile kullanıcı yetkileri kısıtlanmalıdır.

Cluster admin’leri tarafından, etcd sunucusu ve API sunucuları arasında HTTPS

iletişimini zorlamak için TLS sertifikaları yapılandırılmalıdır.

Varsayılan olarak root CA tarafından verilen tüm sertifikalara güvendiğinden,

etcd için ayrı bir sertifika yetkilisi (CA) kullanmak güvenlik yönünden faydalı artırabilir.

Sertifika tabanlı kimlik doğrulama süreçlerinde harici bir Vault (HashiCorp

Vault vb.) kullanımı ile sertifika üretim, dağıtım ve yenileme süreçleri daha güvenli hale

getirilebilir.

Kubeconfig Dosyaları: Kubeconfig dosyaları, cluster’lar, kullanıcılar,

namespace’ler ve kimlik doğrulama mekanizmaları hakkında hassas bilgiler içerir.

Kubectl, worker node ve controlplane yerel makinelerinde $HOME/.kube

dizininde depolanan yapılandırma dosyalarını kullanır. Siber aktörler, kimlik bilgilerini elde

ederek erişim yetkisi kazanmak veya yapılandırmaları değiştirmek için bu yapılandırma

dizinine erişimden yararlanabilir. Yapılandırma dosyaları, istenmeyen değişikliklerden

korunmalı ve kimliği doğrulanmamış root olmayan kullanıcıların dosyalara erişimi

engellenmelidir.

Worker Node segmentasyonu: Bir worker node, cluster kurulumuna bağlı

olarak sanal veya fiziksel bir makine olabilir. Node’lar microservice’leri çalıştırdığından ve

cluster’daki web uygulamalarını barındırdığından, genellikle istismarların (exploit) hedefidir.

Bir node’un güvenliği ihlal edilirse, yönetici worker node’u diğer worker

node’lardan veya Kubernetes servisleri ile iletişim kurması gerekmeyen diğer ağ

kesimlerinden ayırarak saldırı yüzeyini proaktif olarak sınırlandırmalıdır.

Ağa bağlı olarak, dahili ağ kesimlerini dış ağa dönük (external-facing) çalışan

node’lardan veya tüm Kubernetes hizmetinden ayırmak için bir güvenlik duvarı kullanılabilir.

Worker node’ların olası saldırı yüzeyinden ayrılması gerekebilecek hizmetlere örnekler, gizli

veritabanları veya internet erişimi olması gerekmeyen dahili hizmetlerdir.

Aşağıdaki tablo, worker node bileşenlerinin kullandığı port ve servisleri listelemektedir:

Protocol Trafik Yönü Port Aralığı Worker Node Bileşeni

TCP Inbound 10250 Kubelet API

TCP Inbound 30000-32767 NodePort Services

ORHAN FİKRET DUMAN 17 KUBERNETES GÜVENLİĞİ

(3) Hassas Verinin Kriptolanması:

Yöneticiler, Kubernetes cluster’ındaki tüm trafiği (bileşenler, node’lar ve

controlplane dahil) TLS 1.2 veya 1.3 şifrelemesini kullanacak şekilde yapılandırmalıdır.

Şifreleme, kurulum sırasında veya sonrasında, sertifikaları oluşturmak ve node’lara dağıtmak

için Kubernetes belgelerinde ayrıntılı olarak açıklanan TLS önyüklemesi (TLS bootstrapping)

kullanılarak ayarlanabilir. Tüm yöntemlerde, güvenli bir şekilde iletişim kurmak için sertifikaların

düğümler arasında dağıtılması gerekir.

Secret Verilerinin Korunması:

Kubernetes secret’ları, parolalar, OAuth token’ları ve secure shell (SSH)

anahtarları gibi hassas bilgileri tutar.

Hassas bilgileri secret’larda depolamak, parolaları veya token’ları YAML

dosyalarında, container imajlarında veya ortam değişkenlerinde (environment variables)

saklamaktan daha fazla erişim denetimi sağlar. Secret bileşenine RBAC ilkeleri uygulanarak

erişim kısıtlanabilse de, varsayılan olarak Kubernetes, secret’ları, API erişimi olan herkes

tarafından elde edilebilen, şifrelenmemiş (unencrypted) base64 ile kodlanmış string

datası olarak depolar.

Secret’lar, API sunucusunda duran veri (data-at-rest) şifrelemesi

yapılandırılarak veya bir bulut sağlayıcısı aracılığıyla sağlanabilecek harici bir anahtar yönetim

hizmeti (KMS) kullanılarak şifrelenebilir. API sunucusunu kullanarak duran veri şifrelemesini

etkinleştirmek için, yöneticilerin kube-apserver bildirim dosyasını “--encryption-provider-

config” bağımsız değişkenini kullanarak yürütülecek şekilde değiştirmesi gerekir.

‘Secret data at rest’ verilerini şifrelemek için, aşağıdaki şifreleme yapılandırma

dosyası, istenen şifreleme türünü ve şifreleme anahtarını belirtmek için bir örnek sağlar.

Şifreleme anahtarının şifreleme dosyasında saklanması güvenliği yalnızca biraz artırır. Secret

şifrelenecek, ancak anahtara EncryptionConfiguration dosyasından erişilebilecektir. Bu

nedenle şifreleme anahtarının harici bir Vault (HashiCorp Vault vb.) veya Cloud KMS gibi

hizmetlerle harici ortamda tutulması sağlanmalıdır.

Örnek bir Secret (data-at-rest) şifrelemesi aşağıdadır:

https://kubernetes.io/docs/tasks/administer-cluster/encrypt-data [10]

apiVersion: apiserver.config.k8s.io/v1

kind: EncryptionConfiguration

resources:

- resources:

- secrets

providers:

- aescbc:

keys:

- name: key1

secret: <base 64 encoded secret>

- identity: {}

Bu şifreleme dosyasıyla “secret data at rest” verilerini şifrelemeyi etkinleştirmek

için, API sunucusunun --encryption-provider-config tanımının config datasının konumunu

gösterecek şekilde ayarlanması, sonrasında API server’ın yeniden başlatılması

gerekmektedir.

ORHAN FİKRET DUMAN 18 KUBERNETES GÜVENLİĞİ

Şifreleme anahtarını korumak için bir KMS provider kullanmak, ham şifreleme

anahtarının yerel diskte depolanmasını engeller. Secret’ları bir KMS provider ile şifrelemek

için, “encryption-provider-config” dosyası KMS provider’ını belirtmelidir.

Örnek bir KMS Provider ile şifreleme aşağıdadır:

https://kubernetes.io/docs/tasks/administer-cluster/kms-provider [11]

apiVersion: apiserver.config.k8s.io/v1

kind: EncryptionConfiguration

resources:

- resources:

- secrets

providers:

- kms:

name: myKMSPlugin

endpoint: unix://tmp/socketfile.sock

cachesize: 100

timeout: 3s

- identity: {}

Secret’ları bir KMS provider ile şifrelemek için, “encryption-provider-config”

dosyası KMS provider’ını belirtmeli, API sunucusunun --encryption-provider-config

tanımının config datasının konumunu gösterecek şekilde ayarlanması, sonrasında API

server’ın yeniden başlatılması gerekmektedir.

Yerel bir şifreleme sağlayıcısından KMS'ye geçmek için, aşağıda gösterildiği

gibi, EncryptionConfiguration dosyasının KMS sağlayıcı bölümü mevcut şifreleme yönteminin

üzerine eklenmelidir.

Örnek bir KMS + yerel şifreleme sağlayıcısı konfigürasyonu aşağıdadır:

apiVersion: apiserver.config.k8s.io/v1

kind: EncryptionConfiguration

resources:

- resources:

- secrets

providers:

- kms:

name: myKMSPlugin

endpoint: unix://tmp/socketfile.sock

cachesize: 100

timeout: 3s

- aescbc:

keys:

- name: key1

secret: <base64 encoded secret>

Şifreleme konfigürasyonu yapılmadan önceki secret verileri de dahil

olmak üzere tüm secret’ların yeniden şifrelenmesini sağlamak maksadıyla API

sunucusunun yeniden başlatılıp, aşağıdaki komutun çalıştırılması yeterli olacaktır.

kubectl get secrets --all-namespaces -o json | kubectl replace -f –

ORHAN FİKRET DUMAN 19 KUBERNETES GÜVENLİĞİ

Hassas Bulut Altyapısı Verilerinin Korunması:

Kubernetes genellikle bulut ortamındaki sanal makineler üzerine kurulmaktadır.

Bu nedenle yöneticiler, Kubernetes worker node’larının üzerinde çalıştığı VM'lerin saldırı

yüzeyini dikkatle değerlendirmelidir.

Çoğu durumda, bu VM'lerde çalışan Pod'lar, yönlendirilemez bir adresteki

hassas bulut meta veri (cloud metadata) hizmetlerine erişime sahiptir. Bu meta veri hizmetleri,

siber aktörlere bulut altyapısı hakkında bilgi ve hatta bulut kaynakları için muhtemelen kısa

ömürlü kimlik bilgileri (short-lived credentials) sağlar.

Siber aktörler, ayrıcalık yükseltme (privilege escalation) için bu meta veri

hizmetlerini kötüye kullanır. Kubernetes yöneticileri, network policy’leri kullanarak veya bulut

yapılandırma politikaları (cloud configuration policy) aracılığıyla Pod'ların bulut meta veri

hizmetlerine erişmesini engellemelidir. Bu hizmetler bulut sağlayıcısına göre değişiklik

gösterdiğinden, yöneticiler bu erişim vektörlerini sağlamlaştırmak için hizmet sağlayıcı

kılavuzunu izlemelidir.

Örnek cloud metadata network policy tanımları aşağıdadır:

- Default namespace’de yer alan tüm pod’ların dışarıya erişimlerine izin veren

ancak metadata sunucusuna erişimlerini engelleyen politika:

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: cloud-metadata-deny

namespace: default

spec:

podSelector: {}

policyTypes:

- Egress

egress:

- to:

- ipBlock:

cidr: 0.0.0.0/0

except:

- 169.254.169.254/32 # Cloud metadata server IP

- Sadece belirli etikete (metadata-erisim) sahip pod’ların cloud metadata

sunucusuna erişimine izin veren politika tanımı:

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: cloud-metadata-allow

namespace: default

spec:

podSelector:

matchLabels:

role: metadata-erisim

policyTypes:

- Egress

egress:

- to:

- ipBlock:

cidr: 169.254.169.254/32 # Cloud metadata server IP

ORHAN FİKRET DUMAN 20 KUBERNETES GÜVENLİĞİ

5. Kimlik Doğrulama ve Yetkilendirme (Authentication & Authorization):

Kimlik doğrulama ve yetkilendirme, cluster kaynaklarına erişimi kısıtlamak için birincil

mekanizmalardır. Siber aktörler, bilinen Kubernetes portlarını tarayabilir ve cluster’ın

veritabanına erişebilir veya cluster yanlış yapılandırılmışsa, kimliği doğrulanmadan

(anonymous) API çağrıları yapabilir. Birkaç kullanıcı kimlik doğrulama mekanizması

desteklenmektedir ancak varsayılan olarak etkinleştirilmemektedir.

a. Kimlik Doğrulama (Authentication):

Kubernetes cluster’larında iki tür kullanıcı bulunur:

- Service account,

- User account.

Service account’ları, API isteklerini container’lar adına işler. Kimlik doğrulama,

genellikle Kubernetes tarafından, bearer token’lar kullanılarak ServiceAccount Admission

Controller aracılığıyla otomatik olarak yönetilir.

Kabul denetleyicisi etkin olduğunda, Pod'ların eklenmiş bir service account’u

olup olmadığını kontrol eder. Pod tanımında bir service account yer almıyorsa, admission

controller ilgili namespace için varsayılan service account’u otomatik olarak ekler.

Pod tanımı veya service account yapılandırması,

“automountServiceAccountToken” ayarını “false” olarak ayarlayarak service token’ın

eklenmesini engelliyorsa, admission controller varsayılan service account’unu eklemeyecektir.

Service Account’ları, belirli izinler vermek için ayrı ayrı da oluşturulabilir.

Kubernetes, service account’unu oluşturduğunda, bir service account secret’ı oluşturulur ve

pod’un secret’ı kullanabilmesi için pod’u otomatik olarak günceller (mount eder).

Service Account Token Secret, API'ye erişmek için kimlik bilgilerini (credentials)

içerir. Yetersiz güvenlik altında veya şifrelenmemiş bırakılırsa, service account secret’ları,

saldırganlar tarafından cluster dışından kullanılabilir. Bu risk nedeniyle, Pod secret’larına

erişim, RBAC kullanılarak kısıtlanmalı ve yalnızca bu secret’ları görüntülemesi gereken

kişilerle sınırlandırılmalıdır.

Normal kullanıcılar ve yönetici hesapları için otomatik bir kimlik doğrulama

yöntemi yoktur. Yöneticiler, bir kimlik doğrulama yöntemi uygulamalı veya üçüncü taraf bir

hizmete kimlik doğrulama yetkisi vermelidir.

Kubernetes, cluster’dan bağımsız bir hizmetin kullanıcı kimlik doğrulamasını

yönettiğini varsayar. Kubernetes belgeleri, X509 client sertifikaları, bootstrap token’ları ve

OpenID token’ları dahil olmak üzere kullanıcı kimlik doğrulamasını uygulamanın çeşitli yollarını

listeler.

En az bir kullanıcı kimlik doğrulama yöntemi uygulanmalıdır. Birden çok kimlik

doğrulama yöntemi uygulandığında, isteği başarıyla doğrulayan ilk modülde kimlik doğrulama

işlemi başarıyla sonlanır. Zayıf yöntemler, siber aktörlerin meşru kullanıcılar olarak kimlik

doğrulamasına izin verebileceğinden, yöneticiler statik parola dosyaları gibi zayıf yöntemleri

kullanmamalıdır.

Anonim istekler, yapılandırılmış kimlik doğrulama yöntemleri tarafından

reddedilmeyen ve herhangi bir bireysel kullanıcıya veya Pod'a bağlı olmayan isteklerdir.

ORHAN FİKRET DUMAN 21 KUBERNETES GÜVENLİĞİ

Anonim isteklerin etkinleştirildiği bir sunucu kurulumunda, içeriğinde token

bulunmayan bir istek, anonim bir istek olarak gerçekleştirilecektir. Kubernetes 1.6 ve daha yeni

sürümlerde, anonim istekler (anonymous request) varsayılan olarak etkindir (enabled).

RBAC etkinleştirildiğinde, anonim istekler “system:anonymous” kullanıcısı

veya “system:unauthenticated” grubu için açık yetkilendirme gerektirir. API

sunucusunda “--anonymous-auth=false” seçeneği ilave edilerek anonim istekler devre dışı

bırakılmalıdır. Anonim istekleri etkin bırakmak, bir siber aktörün kimlik doğrulaması olmadan

küme kaynaklarına erişmesine izin verebilir.

b. Role Based Access Control (RBAC):

Kubernetes servis hesapları (service accounts), user’lar ve group’lar

Kubernetes bileşenlerini yönetmek için kube-apiserver’la iletişim halindedirler. RBAC

etkinleştirilerek, farklı kullanıcı ve servis hesaplarının Kubernetes nesneleri üzerinde farklı

yetkilerde işlem yapabilmeleri sağlanır. Örneğin, “system:masters” grubundaki kullanıcılar

“cluster-admin” rolü yetkilerine sahip olduğundan tüm Kubernetes cluster’ı üzerinde işlem

yapabilirken, “system:kube-proxy” grubundaki kullanıcılar yalnızca “kube-proxy” bileşeninin

ihtiyaç duyduğu kaynak üzerinde işlem yapabilirler. [12]

Varsayılan olarak etkinleştirilen RBAC, bir organizasyon içindeki bireylerin

rollerine dayalı olarak küme kaynaklarına erişimini denetleme yöntemidir.

RBAC, user ve service account’larına erişimi kısıtlamak için kullanılabilir.

Kubectl kullanan bir cluster’da RBAC'in etkinleştirilip etkinleştirilmediğini kontrol etmek için

“kubectl api-version” komutu çalıştırılır. RBAC etkinleştirilmişse

“.rbac.authorization.k8s.io/v1” için API sürümü listelenir.

Cloud Kubernetes hizmetlerinin, küme için RBAC'in etkinleştirilip

etkinleştirilmediğini kontrol etmek üzere farklı bir yöntemi olabilir.

RBAC etkin değilse, API sunucusu aşağıdaki komutta “--authorization-

mode” flag’iyle başlatılmalıdır:

“kube-apiserver --authorization-mode=RBAC”

“AlwaysAllow” gibi “authorization-mode” flag’lerini yerinde bırakmak, tüm

yetkilendirme isteklerine izin vererek, yetkilendirmeyi devre dışı bırakır ve erişim için “least

privilege” ilkesini uygulama yeteneğini ortadan kaldırır.

İki tür yetki ayarlanabilir:

- Roles: Namespace seviyesinde yetki tanımlamaları için kullanılır.

- ClusterRoles: Tüm cluster kaynakları için yetki tanımlamaları için kullanılır.

Tüm namespace’leri kapsar.

Hem “Roles” hem de “ClusterRoles” yalnızca yetki tanımlamak için kullanılabilir.

Bu araçlarla yetki iptali/engellemesi yapılamaz. Bir cluster RBAC kullanacak şekilde

yapılandırılırsa ve anonim erişim devre dışı bırakılırsa Kubernetes API sunucusu, açıkça izin

verilmeyen tüm yetkileri reddeder.

Örnek bir “Role” tanımı aşağıdadır: Bu rol (pod-reader) ile namespace-a

içerisinde pod’ların görüntülenmesi ve listelenmesi (get,watch,list) için yetki tanımı yapılmıştır.

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

ORHAN FİKRET DUMAN 22 KUBERNETES GÜVENLİĞİ

namespace: namespace-a

name: pod-reader

rules:

- apiGroups: [“”] # “” core API group

resources: [“pods”]

verbs: [“get”, “watch”, “list”]

“kubectl apply -f role.yaml” komutuyla tanımlanır.

Cluster genelinde tüm namespace’lerde pod’ların görüntülenmesi ve

listelenmesi (get,watch,list) için yapılan yetki tanımı aşağıdadır:

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata: default

name: global-pod-reader # Clusterrole’de namespace alanı

bulunmaz.

rules:

- apiGroups: [“”] # “” core API group

resources: [“pods”]

verbs: [“get”, “watch”, “list”]

“kubectl apply -f clusterrole.yaml” komutuyla tanımlanır.

“Role” veya “ClusterRole” yetki tanımlar ancak yetkiyi bir kullanıcıya bağlamaz.

Aşağıdaki şekilde gösterildiği gibi, “RoleBindings” ve “ClusterRoleBindings”, bir “Role” veya

“ClusterRole”ü bir kullanıcı, grup veya service account’una bağlamak için kullanılır.

“RoleBindings”, tanımlanmış bir namespace’deki kullanıcılara, gruplara veya service

account’lara “Roles” veya “ClusterRoles” yetkilerini bağlar.

“ClusterRoles”, namespace’lerden bağımsız olarak oluşturulur ve namespace

kapsamını sınırlamak için bir “RoleBinding” ile birlikte birden çok kez kullanılabilir. Bu,

kullanıcılar, gruplar veya service account’lar birden çok namespace’de benzer yetkilere ihtiyaç

duyduğunda kullanışlıdır. Bir “ClusterRole”, kapsamı, farklı bireysel kullanıcılar, gruplar veya

service account’lar ile sınırlamak için farklı “RoleBindings” ile birkaç kez kullanılabilir.

“ClusterRoleBindings”, tüm cluster kaynaklarında tanımlanan kullanıcılara, gruplara

veya service account’lara “ClusterRoles” yetkilerini sağlar.

ORHAN FİKRET DUMAN 23 KUBERNETES GÜVENLİĞİ

Şekil 5: Role/ClusterRole binding alternatifleri [1]

Mümkün olan Role, ClusterRole, RoleBinding ve ClusterRoleBinding kombinasyonları:

- Role + RoleBinding Namespace seviyesi yetki erişimi

- ClusterRole + RoleBinding Namespace seviyesi yetki erişimi

- ClusterRole + ClusterRoleBinding Cluster seviyesi yetki erişimi

Not: Role + ClusterRoleBinding mümkün değildir. Role, namespace seviyesinde yetki

tanımlarken, clusterrolebinding cluster seviyesinde yetki bağlar. Bu nedenle tanımlanamaz.

Örnek RoleBinding tanımı aşağıdadır:

Bu role-binding “ali” kullanıcısına “namespace-a” içerisinde pod görüntüleme, okuma,

listeleme yetkisi vermektedir. Öncesinden aynı namespace içerisinde “pod-reader” adında bir

Role tanımlanmış olmalıdır.

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: read-pods

namespace: namespace-a

subjects:

- kind: User # Birden fazla “subject” tanımlanabilir.

name: ali # “name” case sensitive’dir.

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: Role # Bu alan bir Role veya ClusterRole olabilir.

name: pod-reader

apiGroup: rbac.authorization.k8s.io

ORHAN FİKRET DUMAN 24 KUBERNETES GÜVENLİĞİ

“roleRef” Role/ClusterRole’a bağlantıyı yapar. Bu alan bağlayacağımız tanımlı

Role/ClusterRole adıyla aynı olmalıdır.

“kubectl apply -f rolebinding.yaml” komutuyla tanımlanır.

Örnek ClusterRoleBinding tanımı aşağıdadır:

# Bu clusterrolebinding tanımı “yonetici” grubundaki herkese tüm

namespace’lerdeki pod’ları okuma yetkisi vermektedir.

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: global-pod-reader

subjects:

- kind: Group # Birden fazla “subject” tanımlanabilir.

name: yonetici # “name” case sensitive’dir.

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: ClusterRole # Role veya ClusterRole olmalıdır.

name: global-pod-reader # Bağlanacak rolle aynı adda olmalıdır.

apiGroup: rbac.authorization.k8s.io

# “roleRef” Role/ClusterRole’a bağlantıyı yapar.

“kubectl apply -f clusterrolebinding.yaml” komutuyla tanımlanır.

“Roles” ve “ClusterRoles” oluşturmak veya güncellemek için, bir kullanıcının aynı

kapsamda yeni rolde bulunan izinlere sahip olması veya rbac.authorization.k8s.io API

grubundaki Roles veya ClusterRoles kaynaklarında yükseltme fiilini gerçekleştirmek için açık

izne sahip olması gerekir. Bir binding tanımı oluşturulduktan sonra “Role” veya

“ClusterRole” değiştirilemezdir. Bir rolü değiştirmek için binding tanımı silinmelidir.

Kullanıcılara, gruplara ve service account’lara atanan ayrıcalıklar, görevleri

tamamlamak için yalnızca gerekli izinlere yetki vererek en az ayrıcalık ilkesini (least privilege

principle) takip etmelidir. Kullanıcı grupları, Rol oluşturmayı yönetmeyi kolaylaştırabilir.

Kullanıcılar, yöneticiler, geliştiriciler ve altyapı ekibi gibi farklı gruplar için farklı izinler

gerekir. Her grubun farklı kaynaklara erişmesi gerekir ve diğer grupların kaynaklarını

düzenleme veya görüntüleme izni olmamalıdır. Kullanıcılar, kullanıcı grupları ve service

account’ları, etkileşimde bulunmak ve gerekli kaynakların bulunduğu belirli namespace’leri

görüntülemek için sınırlandırılmalıdır.

Kubernetes API'sine erişim için gerekli yetki tanımları, uygun API “request verb”leri ve

istenen kaynak (resource) tanımları ile bir RBAC “Role” veya “ClusterRole” oluşturularak

sınırlandırılır. Tanımlı kullanıcı, grup ve service account’larını kendilerine atanmış Role ve

ClusterRole tanımları ile görüntüleyerek RBAC ilkelerini denetlemeye yardımcı olabilecek

araçlar mevcuttur.

ORHAN FİKRET DUMAN 25 KUBERNETES GÜVENLİĞİ

6. Denetim Günlüğü ve Tehdit Algılama (Audit Logging & Threat Detection):

Denetim günlükleri, cluster içerisindeki her türlü etkinliği tespit eder. Etkin bir günlük

kaydı çözümü ve günlük incelemesi, yalnızca hizmetlerin amaçlandığı şekilde çalışmasını ve

yapılandırılmasını sağlamak için değil, aynı zamanda sistemin güvenliğini sağlamak için de

gereklidir.

Sistematik güvenlik denetimi gereksinimleri, güvenlik ihlallerinin belirlenmesine

yardımcı olmak için güvenlik ayarlarının tutarlı ve kapsamlı kontrollerini zorunlu kılar.

Kubernetes, cluster içerisindeki her türlü işlem ile temel CPU ve bellek kullanım

bilgilerini izlemek için denetim günlüklerini yakalayabilir. Ancak Kubernetes, native olarak

kapsamlı bir izleme veya uyarı hizmeti sağlamaz. Bu maksatla açık kaynak veya üçüncü parti

ürünler kullanılabilir.

Audit Log’lar için Önemli Hususlar

Anormal etkinlik tanımlamasını etkinleştirmek için oluşturma sırasında Pod

1

baseline’ları oluşturun.

2 Cluster’ın tüm seviyelerinde günlük kaydı gerçekleştirin.

Toplu taramalar, izleme, uyarılar ve analiz için mevcut ağ güvenliği araçlarını

3

entegre edin.

Bir arıza durumunda günlük kaybını önlemek için hataya dayanıklı politikalar

4

ayarlayın.

a. Logging:

Kubernetes içinde uygulama çalıştıran sistem yöneticileri, cluster’ları için etkili

bir loglama ve izleme sistemi oluşturmalıdır. Kubernetes olaylarının günlüğe kaydedilmesi,

sistemde meydana gelen eylemlerin tam bir resmini sağlamak için tek başına yeterli değildir.

Loglama, uygun olduğu şekilde sunucu, uygulama, container, container engine, imaj, API-

server ve bulut dahil olmak üzere cluster’ın tüm seviyelerinde gerçekleştirilmelidir. Elde edilen

logların tümü, güvenlik denetçilerine, ağ güvenlik birimlerine ve olay müdahalecilerine cluster

genelinde gerçekleştirilen eylemlerin tam bir görünümünü sağlamak için tek bir hizmette

toplanmalıdır.

Kubernetes ortamında, yöneticilerin izlemesi/günlüğe kaydetmesi gereken olaylardan

bazıları aşağıda sunulmuştur:

- API request history

- Performance metrics

- Deployments

- Resource consumption

- Operating system calls

- Protocols, permission değişiklikleri

- Network traffic

- Pod scaling

ORHAN FİKRET DUMAN 26 KUBERNETES GÜVENLİĞİ

- Volume mount actions

- Image ve container değiştirme

- Privilege değişiklikleri

- Scheduled job (cronjob) oluşturma ve değiştirme işlemleri

Yöneticiler bir Pod oluşturduğunda veya güncellediğinde, bir “baseline” oluşturmak için

ağ iletişimlerinin, yanıt sürelerinin, isteklerin, kaynak tüketiminin ve diğer ilgili ölçümlerin

ayrıntılı loglarını yakalamaları gerekir. RBAC politika yapılandırmaları da periyodik olarak

ve organizasyonun sistem yöneticilerinde personel değişiklikleri meydana geldiğinde

gözden geçirilmelidir. Bunu yapmak, erişim kontrollerinin bu dokümanın rol tabanlı erişim

kontrolü bölümünde özetlenen RBAC politika sıkılaştırma kurallarına uygun kalmasını sağlar.

Rutin sistem güvenlik denetimleri, kaydedilen ölçüm ve olaylardaki önemli değişiklikleri

belirlemek için mevcut günlüklerin normal faaliyetlerin “baseline” ölçümleriyle

karşılaştırmalarını içermelidir. Sistem yöneticileri, “root cause”u belirlemek için önemli

değişiklikleri araştırmalıdır. Örneğin, kaynak tüketimindeki önemli bir artış, uygulama

kullanımındaki bir değişikliğin veya kripto madenciliği gibi kötü niyetli işlemlerin yüklenmesinin

göstergesi olabilir.

Tüm güvenlik kısıtlamalarının doğru şekilde yapılandırıldığından ve amaçlandığı gibi

çalıştığından emin olmak için dahili ve harici trafik loglarının denetimleri yapılmalıdır.

Yöneticiler (cluster administrators), harici erişimin nerede kısıtlanabileceğini değerlendirmek

için bu denetimleri kullanabilir.

Günlüklerin harici bir günlük hizmetine akışı, küme dışındaki güvenlik uzmanlarının

kullanabilirliğini sağlamaya yardımcı olacak ve anormallikleri mümkün olduğunca gerçek

zamanlıya yakın bir şekilde belirlemelerine olanak tanıyacaktır. Bu yöntem kullanılıyorsa, siber

aktörlerin geçiş sırasında günlüklere erişememesini ve çevre hakkında değerli bilgiler elde

edememesini sağlamak için günlükler aktarım sırasında TLS 1.2 veya 1.3 ile

şifrelenmelidir.

Harici bir günlük sunucusu kullanırken alınması gereken bir diğer önlem, Kubernetes

içindeki “log forwarder”ı harici depolamaya yalnızca ekleme (append-only) erişimiyle

yapılandırmaktır. Bu, harici olarak depolanan günlüklerin küme içinden silinmesine veya

üzerine yazılmasına karşı korur.

(1) Kubernetes-native Denetim Günlüğü Yapılandırması:

Kubernetes denetim günlüğü (audit logging) özellikleri varsayılan olarak devre

dışıdır.

Kube-apiserver, Kubernetes controlplane içerisinde bulunur ve bir küme için

dahili ve harici istekleri işleyerek bir frontend görevi görür. Bir kullanıcı, uygulama veya

controlplane tarafından oluşturulan her istek, yürütülmesinin her aşamasında bir denetim olayı

(audit event) üretir.

Bir denetim olayı kaydedildiğinde, kube-apiserver bir denetim ilkesi dosyası

(audit policy file) ve geçerli kural (rule) olup olmadığını kontrol eder. Böyle bir kural varsa,

sunucu olayı ilk eşleşen kural tarafından tanımlanan düzeyde günlüğe kaydeder.

Kubernetes'in bütünleşik audit logging özellikleri, varsayılan olarak hiçbir

günlük kaydı gerçekleştirmez.

ORHAN FİKRET DUMAN 27 KUBERNETES GÜVENLİĞİ

Küme yöneticileri, kuralları oluşturmak ve her bir denetim olayı türünün günlüğe

kaydedileceği istenen denetim düzeyini belirtmek için bir denetim ilkesi (audit policy) YAML

dosyası yazmalıdır. Bu denetim ilkesi dosyası daha sonra uygun flag’lerle kube-apiserver'a

iletilir.

Bir kuralın geçerli olabilmesi için dört denetim seviyesinden birini belirtmesi

gerekir:

- None

- Metadata

- Request

- RequestResponse

Tüm olayların “RequestResponse” düzeyinde günlüğe kaydedilmesi,

yöneticilere, bir ihlal olması durumunda olaya müdahale eden kişiler için mevcut olan

maksimum miktarda bilgi sağlar. Ancak bu, base64 ile kodlanmış şifresiz “secret key”lerin

loglar içerisinde yer almasına neden olabilir. Log içerisinde secret’ların yer almasını

önlemek için secret’ları içeren isteklerin günlüğe kaydetme düzeyinin “metadata”

seviyesinde olması gerekmektedir.

Ek olarak, diğer tüm olayların en üst düzeyde günlüğe kaydedilmesi, özellikle

bir production cluster’ında büyük miktarda log üretecektir. Organizasyonun politikaları

doğrultusunda, audit policy, kritik olmayan, rutin olayların günlüğe kaydetme düzeyini

azaltacak şekilde uyarlanabilir.

Böyle bir denetim ilkesi (audit policy) için gerekli olan kurallar, deployment’a

göre değişir. Kurumun cluster yapılandırması ve tehdit modeli doğrultusunda, güvenlik

açısından kritik tüm olayları günlüğe kaydetmek hayati önem taşır. Bir denetim politikasını

iyileştirmenin amacı, cluster’da meydana gelen olaylara ilişkin net bir resim ve ilişkilendirme

sağlamaya devam ederken, audit level’ı doğru şekilde ayarlayarak kritik verileri sızdırmadan

(secret vb.) ve gereksiz bilgi tutmadan doğru verileri tutmak olmalıdır.

Genel kritik ve kritik olmayan denetim olayı türlerine ve aşamalarına ilişkin bazı

örneklerin yanı sıra, secret’ları metadata düzeyinde günlüğe kaydeden bir denetim ilkesi

dosyası örneği ve RequestResponse düzeyindeki diğer tüm olaylara yönelik örnek audit policy

aşağıdadır:

apiVersion: audit.k8s.io/v1

kind: Policy

rules:

- level: Metadata

resources:

- group: ”” # core API group

resources: [“secrets”]

- level: RequestResponse

Bu audit policy secret’larla ilgili event’leri “metadata” seviyesinde loglarken,

diğer tüm event’leri “RequestResponse” seviyesinde loglar.

Bir kurum çok sayıda günlüğü depolamak, ayrıştırmak ve incelemek için mevcut

kaynaklara sahipse, o zaman secret’ları içerenler dışındaki tüm olayları en üst düzeyde

günlüğe kaydetmek, bir ihlal meydana geldiğinde gerekli tüm işlemlerin yapılmasını

sağlamanın iyi bir yoludur, çünkü günlüklerde söz konusu kontekste bağlı tüm bilgiler bulunur.

ORHAN FİKRET DUMAN 28 KUBERNETES GÜVENLİĞİ

Kaynak tüketimi ve kullanılabilirlik hususları kurum için önemli ise, sistem için

denetim günlüğü gereksinimleri karşılandığı sürece, kritik olmayan bileşenlerin ve rutin

ayrıcalıklı olmayan eylemlerin günlüğe kaydetme düzeyini düşürmek için daha fazla günlüğe

kaydetme kuralı oluşturulabilir.

Kubernetes API olayları birden çok aşamadan oluştuğundan, günlüğe

kaydetme kuralları, günlükten çıkarılacak isteğin aşamalarını da belirtebilir. Varsayılan olarak

Kubernetes, isteğin tüm aşamalarında denetim olaylarını yakalar. Kubernetes API isteğinin

olası dört aşaması şunlardır:

- RequestReceived

- ResponseStarted

- ResponseComplete

- Panic

Kurumlardaki cluster’lar artan ihtiyaçları karşılamak üzere genişlediğinden,

denetim ilkesinin günlüğe kaydetme gereksinimlerini karşılamaya devam etmesini sağlamak

önemlidir.

Ortam öğelerinin gözden kaçırılmamasını sağlamak için denetim ilkesi, önceki

kuralların günlüğe kaydetmediği olayları günlüğe kaydetmek için bir “tümünü yakalama (catch

all)” kuralıyla sona ermelidir. Kubernetes, verilen olay için geçerli olan denetim ilkesindeki ilk

kurala dayalı olarak denetim olaylarını günlüğe kaydeder; bu nedenle, potansiyel olarak

çakışan kuralların yazıldığı sıranın farkında olmak önemlidir.

Secret’larla ilgili kural politika tanımının en üstüne yakın olmalıdır. Bu,

“Metadata” düzeyinden daha yüksek düzeyde loglama yapan ve daha üst sırada yer alan bir

politika kuralının yanlışlıkla secret’ları yakalamamasını sağlar. Benzer şekilde, tüm diğer

kuralların daha önce eşleşmesini sağlamak için, tümünü yakalama (catch-all) kuralı

politikadaki son kural olmalıdır.

Aşağıda, “Request” veya “RequestResponse” düzeyinde günlüğe kaydedilmesi

gereken kritik olay türlerine ilişkin bazı örnekler verilmiştir. Ek olarak, günlüklerdeki fazlalığı

azaltmak ve kurumun günlükleri mümkün olduğunca gerçek zamana yakın ve etkili bir şekilde

gözden geçirme yeteneğini artırmak için gerekirse daha düşük bir düzeyde günlüğe

kaydedilebilecek daha az kritik olay türleri ve aşamalarına örnekler verilmiştir.

Kritik

1 Deployments ve değişiklikler

2 Kimlik doğrulama istekleri (authentication requests)

3 RBAC kaynaklarında yapılan değişiklikler (edit clusterroles, clusterrolebindings vb.)

4 Scheduled Job Oluşturulması (create)

Pod Security Admission veya Pod Security Policy’lerde yapılan düzenlemeler

5

(editing)

ORHAN FİKRET DUMAN 29 KUBERNETES GÜVENLİĞİ

Kritik olmayan

1 RequestReceived aşaması (stage)

Kritik olmayan, rutin olarak erişilen kaynaklara yönelik kimliği doğrulanmış

2

(authenticated) istekler

Kritik olmayan aşamalar (stage) audit log’da hariç tutulabilir (omitStages).

Tüm event’ler için yalnızca “metadata” seviyesinde loglama yapan minimal bir

audit policy aşağıdadır:

https://kubernetes.io/docs/tasks/debug/debug-cluster/audit/ [13]

# Log all requests at the Metadata level.

apiVersion: audit.k8s.io/v1

kind: Policy

rules:

- level: Metadata

Daha kapsamlı örnek bir audit policy dosyası aşağıdadır:

https://kubernetes.io/docs/tasks/debug/debug-cluster/audit/

apiVersion: audit.k8s.io/v1 # This is required.