Professional Documents

Culture Documents

Untitled

Uploaded by

Альбына0 ratings0% found this document useful (0 votes)

176 views3 pagesCopyright

© © All Rights Reserved

Available Formats

PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

© All Rights Reserved

Available Formats

Download as PDF, TXT or read online from Scribd

0 ratings0% found this document useful (0 votes)

176 views3 pagesUntitled

Uploaded by

АльбынаCopyright:

© All Rights Reserved

Available Formats

Download as PDF, TXT or read online from Scribd

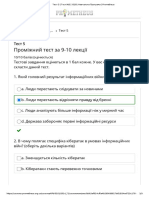

You are on page 1of 3

Відокремлений структурний підрозділ «Харківський торговельно-економічний фаховий коледж

Державного торговельно-економічного університету»

НАВЧАЛЬНА ДИСЦИПЛІНА «ОСНОВИ ПРОТИДІЇ ЦИФРОВОМУ ШАХРАЙСТВУ»

ТЕМА 3. СУЧАСНІ СПОСОБИ ЗАХИСТУ ІНФОРМАЦІЇ

Викладачі: Гуторов Олександр Сергійович, Цибочкін Владислав Володимирович

1. У чому полягає суть евристичного аналізу?

a. Детектуванні загроз за певними характеристиками в коді

b. Детектуванні загроз за поведінкою

c. Детектуванні за певними, попередньо створеними сигнатурами

d. Комбінації декількох методів аналізу

2. Який основний недолік хмарних технологій антивірусного захисту?

a. Постійна потреба у підключенні до глобальної мережі

b. Дороге обладнання

c. Значне завантаження комп’ютера користувача

d. Дуже велика вартість продуктів

3. У чому головна перевага репутаційних технологій?

a. Використовують експертні думки

b. Зменшується час реакції на нові загрози

c. Споживається мало ресурсів комп’ютера

d. Не потрібно використовувати сигнатурний аналіз

4. Чи підсилюють роботу один одного декілька антивірусів?

a. Так, але якщо це продукти одного вендора

b. Ні, оскільки різні антивіруси можуть конфліктувати між собою

c. Так, оскільки разом антивіруси будуть детектувати більше загроз

d. Ні, оскільки після встановлення одного антивірусу він блокує встановлення іншого

5. Які із перелічених модулів не входять до класичних антивірусів (оберіть декілька

варіантів):

a. Сигнатурний аналізатор

b. Менеджер паролів

c. Батьківський контроль

d. Безпечний браузер

6. Які дані зазвичай випитують телефонні шахраї? (оберіть декілька варіантів)

a. CVV2-код

b. Номер картки

c. Термін дії картки

d. Адреса проживання власника картки

7. Які основні способи захисту від фішингу? (оберіть декілька варіантів)

a. Антивірус з базами, що періодично оновлюються

b. Увімкнений брандмауер Windows

c. Постійно та уважно читати посилання

d. Протокол з’єднання має бути http://

8. Які існують основні загрози для фінансових даних? (оберіть декілька варіантів)

a. Троянські програми

b. Мережеві хробаки

c. Файлові віруси

d. Фішингові сайти та листи

Відокремлений структурний підрозділ «Харківський торговельно-економічний фаховий коледж

Державного торговельно-економічного університету»

9. Які типові ознаки фішингових сайтів? (оберіть декілька варіантів)

a. Використовується протокол http://

b. Сайт будується на тій же платформі, що і оригінальний

c. Переплутаний порядок літер чи цифр у назві

d. Використовується протокол https://

10. Чи можуть бути повернені вкрадені із електронного рахунка кошти?

a. Так, у разі підключення технології 3DSecure

b. Ні, оскільки транзакція вже проведена

c. Так, за умови швидкого звернення в банк

d. Ні, оскільки в Україні подібна практика ще не дуже поширена

11. Суть яких технологій захисту полягає у тому, що сигнатурна перевірка файлів

відбувається не у вас на комп’ютері, а на сервері антивірусної компанії?

a. Хмарні технології

b. Репутаційні технології

c. Поведінковий аналізатор

d. Евристичний аналізатор

12. Яка технологія захисту аналізує код програми, знаходить у ньому певні закономірності,

характерні для різних класів шкідливих програм і на основі цього приймає рішення щодо

можливого визначення програми шкідливою чи ні?

a. Евристичний аналізатор

b. Репутаційні технології

c. Поведінковий аналізатор

d. Хмарні технології

13. Яка технологія захисту слідкує за поведінкою програм і намагається зрозуміти чи є

поведінка цих програм штатною, чи характерна для шкідливих програм?

a. Поведінковий аналізатор

b. Репутаційні технології

c. Евристичний аналізатор

d. Хмарні технології

14. Суть цих технологій захисту полягає в тому, що коли на комп’ютер вперше потрапляє

файл, новий ще невідомий, то для нього підраховується унікальна сигнатура, наприклад

хеш-сума, певна послідовність байт, яка характеризує тільки цей файл, вона передається на

сервер і антивірус консультується з ним: «що ти знаєш про цей файл»:

a. Репутаційні технології

b. Поведінковий аналізатор

c. Евристичний аналізатор

d. Хмарні технології

15. Як називається клас антивірусних програм для великих корпоративних клієнтів?

a. Enterprise Security

b. Internet Security

c. Total Security

d. Mega Security

16. Шахрайський метод який став досить поширеним останнім часом?

a. телефонні дзвінки власникам карт

b. троянські програми

c. фішинг

d. скімінг

Відокремлений структурний підрозділ «Харківський торговельно-економічний фаховий коледж

Державного торговельно-економічного університету»

17. Яку назву має технологія захисту полягає у тому, що перед проведенням транзакції

приходить на телефон sms з кодом, отриманий код потрібно ввести для підтвердження

проведення оплати чи переказу?

a. 3D Secure

b. CVV Secure

c. SMS Secure

d. Total Secure

18. Дані якими воліють заволодіти шахраї для входу в клієнт-банк (декілька варіантів):

a. номер телефону

b. пароль

c. ключ доступу

d. PIN-код

19. Інформація про карту для оплати в Інтернет якою воліють заволодіти зловмисники

(оберіть декілька варіантів):

a. номер картки

b. строк дії

c. CVV2 код

d. PIN-код

20. Інформація про картки для фізичних розрахунків якою воліють заволодіти зловмисники

(оберіть декілька варіантів):

a. дані картки

b. PIN-код

c. номер телефону власника

d. Идентификационный налоговый номер

21. Які з цих компаній є виробниками антивірусного програмного забезпечення (оберіть

декілька варіантів)?

a. McAfee

b. Avast

c. ESET

d. Intel

22. Яку назву має єдиний український антивірус?

a. Zillya!

b. Avast

c. ESET

d. Avira

23. Яку назву має найбільша компанія-розробник антивірусів у світі?

a. Symantec

b. Microsoft

c. Apple

d. Trend Micro

24. Яку назву має найпопулярніший британський тестовий центр АВ-продуктів?

a. Virus Bulletin

b. AV-Comparatives

c. АV-Test

d. Trash Expert

25. Унікальна послідовність, ланцюг, інформація, які характеризують певну загрозу:

a. Сигнатура

b. Евристика

c. Секвенція

d. Дескриптор

You might also like

- Підсумковий тест - Підсумкове тестування - Фінальний тест - IS101 Навчальна Програма - PrometheusDocument14 pagesПідсумковий тест - Підсумкове тестування - Фінальний тест - IS101 Навчальна Програма - PrometheusАня Боднарчук58% (52)

- Тест 3 - Тест №3 - IS101 Навчальна Програма - PrometheusDocument5 pagesТест 3 - Тест №3 - IS101 Навчальна Програма - PrometheusАня Боднарчук83% (6)

- Тестування - Підсумкове Тестування - IS101 Навчальна Програма - PrometheusDocument9 pagesТестування - Підсумкове Тестування - IS101 Навчальна Програма - PrometheusАня Боднарчук57% (7)

- Тест 5 - Тест №5 - IS101 Навчальна Програма - PrometheusDocument5 pagesТест 5 - Тест №5 - IS101 Навчальна Програма - PrometheusАня Боднарчук75% (4)

- Тест 5 - Тест №5 - IS101 Навчальна Програма - PrometheusDocument5 pagesТест 5 - Тест №5 - IS101 Навчальна Програма - PrometheusАня Боднарчук71% (7)

- Тест 4 - Тест №4 - IS101 Навчальна Програма - PrometheusDocument5 pagesТест 4 - Тест №4 - IS101 Навчальна Програма - PrometheusАня Боднарчук100% (3)

- Аналіз методів захисту інфокомунікаційної мережі від кібератак Новікова ТРІМІ-20-2Document21 pagesАналіз методів захисту інфокомунікаційної мережі від кібератак Новікова ТРІМІ-20-2novikova.orynaNo ratings yet

- Підсумкове тестування - Тиждень 3 - Основи інформаційної безпеки - PrometheusDocument5 pagesПідсумкове тестування - Тиждень 3 - Основи інформаційної безпеки - PrometheusУІАП ГУНП в Луганській області100% (1)

- Тест №2 - Тиждень 2 - Основи інформаційної безпеки - PrometheusDocument4 pagesТест №2 - Тиждень 2 - Основи інформаційної безпеки - PrometheusУІАП ГУНП в Луганській областіNo ratings yet

- Тест 3 - Тест №3 - IS101 Навчальна Програма - PrometheusDocument5 pagesТест 3 - Тест №3 - IS101 Навчальна Програма - PrometheusАня Боднарчук100% (2)

- Контрольні Питання з Розділу 8 - Attempt ReviewDocument10 pagesКонтрольні Питання з Розділу 8 - Attempt ReviewНастя Бейник100% (1)

- Тест 4 - Тест №4 - IS101 Навчальна Програма - PrometheusDocument5 pagesТест 4 - Тест №4 - IS101 Навчальна Програма - PrometheusАня Боднарчук100% (1)

- Тест 4 - Тест №4 - Содержание курса is101 - prometheusDocument3 pagesТест 4 - Тест №4 - Содержание курса is101 - prometheusЖирная Лягушка НовиковNo ratings yet

- Тестування - Підсумкове Тестування - IS101 Навчальна Програма - PrometheusDocument9 pagesТестування - Підсумкове Тестування - IS101 Навчальна Програма - PrometheusАня БоднарчукNo ratings yet

- Тестування - Підсумкове Тестування - IS101 Навчальна Програма - PrometheusDocument9 pagesТестування - Підсумкове Тестування - IS101 Навчальна Програма - PrometheusАня БоднарчукNo ratings yet

- Лекція1Document28 pagesЛекція1rideuvNo ratings yet

- Cryptography With Python - En.ukDocument108 pagesCryptography With Python - En.ukOlexander ShmatkoNo ratings yet

- Тест №3 - Тиждень 3 - Основи інформаційної безпеки - PrometheusDocument3 pagesТест №3 - Тиждень 3 - Основи інформаційної безпеки - PrometheusУІАП ГУНП в Луганській областіNo ratings yet

- Тест 3 - Тест №3 - Содержание курса is101 - prometheusDocument3 pagesТест 3 - Тест №3 - Содержание курса is101 - prometheusЖирная Лягушка НовиковNo ratings yet

- Тестування - Підсумкове Тестування - Содержание Курса Is101 - PrometheusDocument5 pagesТестування - Підсумкове Тестування - Содержание Курса Is101 - PrometheusЖирная Лягушка НовиковNo ratings yet

- 508017227 Тестування Підсумкове Тестування IS101 Навчальна Програма PrometheusDocument10 pages508017227 Тестування Підсумкове Тестування IS101 Навчальна Програма PrometheusВалерия КацNo ratings yet

- Тестування - Підсумкове Тестування - IS101 Навчальна Програма - PrometheusDocument9 pagesТестування - Підсумкове Тестування - IS101 Навчальна Програма - PrometheusАня Боднарчук0% (1)

- Is101 PrometheusDocument9 pagesIs101 PrometheusRRR RRRNo ratings yet

- Тестування Підсумкове Тестування IS101 Навчальна Програма PrometheusDocument9 pagesТестування Підсумкове Тестування IS101 Навчальна Програма PrometheusРоман БроякоNo ratings yet

- Тестова Контрольна Робота з ІнформатикиDocument4 pagesТестова Контрольна Робота з Інформатикиevhen.rudenkoNo ratings yet

- PL I4 HZG XZEc PSFcjs 26 SHQWJ U7 Q 8 SEA8Document4 pagesPL I4 HZG XZEc PSFcjs 26 SHQWJ U7 Q 8 SEA8ٴNo ratings yet

- Тест №1 - Тиждень 1 - Основи інформаційної безпекиDocument4 pagesТест №1 - Тиждень 1 - Основи інформаційної безпекиtkachenko.o.m67No ratings yet

- 2144214124Document5 pages2144214124213213245No ratings yet

- 11 Klas IisemDocument5 pages11 Klas IisemАлександр СердюкNo ratings yet

- Аналіз методів захисту інфокомунікаційної мережі від кібератакDocument21 pagesАналіз методів захисту інфокомунікаційної мережі від кібератакnovikova.orynaNo ratings yet

- Тестування Підсумкове Тестування IS101 Навчальна Програма PrometheusDocument9 pagesТестування Підсумкове Тестування IS101 Навчальна Програма PrometheusSerhii KlymchukNo ratings yet

- КонференціяDocument75 pagesКонференціяЛюдмила ПоповецькаNo ratings yet

- Zasobi Brauzera Dla Bezpecnoi Roboti 20220926 090734Document2 pagesZasobi Brauzera Dla Bezpecnoi Roboti 20220926 090734Cloud (000)No ratings yet

- 10кл 1 семестрDocument2 pages10кл 1 семестрКаринаNo ratings yet

- Тест №1 - Тиждень 1 - Основи інформаційної безпеки - PrometheusDocument3 pagesТест №1 - Тиждень 1 - Основи інформаційної безпеки - PrometheusУІАП ГУНП в Луганській областіNo ratings yet

- практична 1Document5 pagesпрактична 1kymich136No ratings yet

- Лекція 1 - БІС - 01 - 09 - 2021Document11 pagesЛекція 1 - БІС - 01 - 09 - 2021Михаил Сулима БС-93No ratings yet

- Друк тесту - Державна кваліфікаційна атестація з професії - - Оператор з обробки інформації та програмного забезпечення - І категоріїDocument11 pagesДрук тесту - Державна кваліфікаційна атестація з професії - - Оператор з обробки інформації та програмного забезпечення - І категоріїВікторія ЛевченкоNo ratings yet

- Безпека комп'ютерних мережDocument32 pagesБезпека комп'ютерних мережДаниил СоболевNo ratings yet

- ІДЗ 2Document15 pagesІДЗ 2CatFishNo ratings yet

- Ð Ð 10 (Ð Ð )Document16 pagesÐ Ð 10 (Ð Ð )eseza.new.progNo ratings yet

- Л1 Безпека ІоТDocument29 pagesЛ1 Безпека ІоТSergey YashanovNo ratings yet

- Збірник Тестів з БРІСDocument108 pagesЗбірник Тестів з БРІСYaryna PavlovskaNo ratings yet

- Проміжний тест за 3-4Document2 pagesПроміжний тест за 3-4Василь Кулєш100% (1)

- Лекція 2.4Document10 pagesЛекція 2.4Олександр ПетровичNo ratings yet

- Пр2 вивчення мережевих атакDocument6 pagesПр2 вивчення мережевих атакПавло ЄгуновNo ratings yet

- 1.Фах FullDocument241 pages1.Фах FullSergey YashanovNo ratings yet

- ПР1 ВеселковDocument5 pagesПР1 ВеселковNikita VeselkovNo ratings yet

- Основи кібербезпекиDocument48 pagesОснови кібербезпекиВалерия НиколайцеваNo ratings yet

- Практична 3Document3 pagesПрактична 3Павло ЄгуновNo ratings yet

- Автореферат БалєвDocument9 pagesАвтореферат БалєвДмитрий БалевNo ratings yet

- КІБЕРБЕЗПЕКА СемінарDocument29 pagesКІБЕРБЕЗПЕКА СемінарІрина ГончароваNo ratings yet

- Suchasni BrandmaueriDocument8 pagesSuchasni Brandmaueriolha.kudranNo ratings yet

- ПроектDocument15 pagesПроектSkull TrooperNo ratings yet

- Edited - Тест на повторення теми Інформаційна безпекаDocument6 pagesEdited - Тест на повторення теми Інформаційна безпекаNAtashaNo ratings yet

- Тертишний - Лабораторна робота №5Document30 pagesТертишний - Лабораторна робота №5dada dadaNo ratings yet

- 1 Лекція №1Document5 pages1 Лекція №1vasenova.o.17No ratings yet

- сіем компексна лабаDocument7 pagesсіем компексна лабаzimich123solomiaNo ratings yet

- Цифрові переконувальники: Як захиститися від прийомів продажів прихованих переконувальників в ІнтернетіFrom EverandЦифрові переконувальники: Як захиститися від прийомів продажів прихованих переконувальників в ІнтернетіNo ratings yet

- Керівництво з криптовалюти: Початковий посібник із криптовалют, блокчейну та NFTFrom EverandКерівництво з криптовалюти: Початковий посібник із криптовалют, блокчейну та NFTNo ratings yet