Professional Documents

Culture Documents

Folha de Referências Do COMPTIA Security

Uploaded by

ScribdTranslations0 ratings0% found this document useful (0 votes)

15 views3 pagesFolha de dicas sobre segurança

Original Title

Folha de referências do COMPTIA Security

Copyright

© © All Rights Reserved

Available Formats

DOCX, PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentFolha de dicas sobre segurança

Copyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

0 ratings0% found this document useful (0 votes)

15 views3 pagesFolha de Referências Do COMPTIA Security

Uploaded by

ScribdTranslationsFolha de dicas sobre segurança

Copyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

You are on page 1of 3

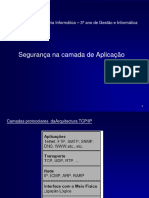

Segurança + Cheat Sheet

Simétrica criado e mantido pela autoridade de certificação Estabelecimento e gerenciamento de chaves

Algoritmo Tipo de cifra Envio de Identidade – A entidade solicitante envia sua criptográficas

DES Bloquear identidade à autoridade de certificação ATAQUES

3DES Bloquear Registro – a autoridade de certificação registra a DOS – Negação de Serviço

AES (Rijndael) Bloquear solicitação e verifica a identidade do envio Smurf - Baseado na resposta de eco ICMP

Baiacu Bloquear Certificação- A CA cria um certificado assinado por seu Fraggle - Ataque Smurf Like baseado em pacotes UDP

IDÉIA Bloquear próprio certificado digital Ping Flood - Bloqueia o serviço através de pings

Distribuição – A autoridade de certificação publica o repetidos SYN Flood - Solicitações SYN repetidas sem

RC2 Bloquear

certificado gerado ACK Land – Explora pilhas TCP/IP usando SYNs

RC4 Riacho

Uso – A entidade receptora está autorizada a usar o falsificados Teardrop – Um ataque usando pacotes UDP

RC5 Bloquear sobrepostos e fragmentados que não podem ser

certificado apenas para o uso pretendido

RC6 Bloquear remontados corretamente Bonk – Um ataque da porta

LANÇAR Bloquear Revogação e expiração – O certificado expirará ou

poderá ser revogado antes, se necessário 53 usando pacotes UDP fragmentados w informações

MARTE Bloquear falsas de remontagem

Renovação – Se necessário, um novo par de chaves

Serpente Bloquear Boink – Bonk como ataque, mas em várias portas

pode ser gerado e o certificado renovado

Dois peixes Bloquear Backdoor

Recuperação – possível se uma chave de retificação for

Kerberos NetBus, orifício traseiro

comprometida, mas o titular ainda for válido e confiável

SSL Cifra* Falsificação

Arquivo morto – certificados e usuários são

Processo de fazer os dados parecerem que eram de

armazenados

Assimétrico - Não repúdio outra pessoa

Rivest, Shamir & Aldeman Encryption Algorithm (RSA) Homem no meio

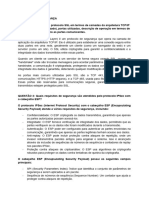

Diffie-Hellman troca de chaves Autenticação Interceptar o tráfego entre 2 sistemas e usar um terceiro

Algoritmo de criptografia El Gamal Kerberos – sistema baseado em tickets, chave simétrica sistema fingindo ser um dos outros

Criptografia de Curva Elíptica (ECC) KDC Ataque de repetição

SSL – Aperto de mão* CHAP – troca de valores hashed Postagem de dados capturados

PKI Certificados usados com uma PKI para chave Sequestro de TCP/IP

assimétrica O estado da sessão é alterado de uma forma que

Kerbros Nome de usuário & Senha mais comum A intercepta pacotes legítimos e permite que um host de

servidor de autenticação autenticação baseada em token requer a posse de terceiros insira pacotes aceitáveis.

banco de dados de segurança Ataques matemáticos

autenticação biométrica do token

servidor de privilégios (Adivinhação de chaves)

Adivinhação de senhas, força bruta, ataques de

Certificados dicionário adivinhando logons e senhas

Hash

Algoritmo de hash seguro X.509 – Chave pública do usuário, o nome distinto da CA Código malicioso

SHA, SHA-1 (Autoridade de Certificação) e o tipo de algoritmo Vírus – Infectam sistemas e espalham cópias de si

Algoritmo da série Message Digest simétrico usado para criptografia. mesmos

MD2, MD4, MD5 Cavalo de Tróia– Disfarçar código malicioso dentro de

SSL aplicativos aparentemente úteis

Força da chave simétrica vs assimétrica O protocolo Secure Sockets Layer tem duas partes. Bombas lógicas – Gatilho em uma condição específica

Força da chave simétrica de 64 bits = Primeiro, o protocolo SSL Handshake estabelece o Worms – Formas auto-replicantes de outros tipos de

Força da chave assimétrica de 512 bits canal seguro. Em seguida, o protocolo de dados de código malicioso

Força da chave simétrica de 112 bits = aplicativo SSL é usado para trocar dados pelo canal. 6 Controle Java e Active X – Executa automaticamente

Força da chave assimétrica de 1792 bits Etapas do processo de aperto de mão. quando enviado por e-mail

Força da chave simétrica de 128 bits = Engenharia Social

Força da chave assimétrica de 2304 bits ISAKMP Manipulando pessoas – o ponto mais vulnerável de uma

(Internet Security Association and Key Management rede

Acesso Remoto Protocol) usado para negociar e fornecer material de

802.11, VPN, DUN (RADIUS, TACACS, TACACS+, SSL, chaveamento autenticado para associações de Plano de Continuidade de Negócios

autenticação em nível de pacote via IPSec Layer3 segurança de maneira protegida Risco e análise

Gerenciamento de chaves e ciclo de vida do Autenticação de pares Análise de Impacto nos Negócios

certificado Gerenciamento de ameaças Planejamento estratégico e mitigação

Geração de chaves – um par de chaves públicas é Criação e gerenciamento de associações de segurança treinamento e conscientização, manutenção e auditoria

Documentação e etiquetagem de segurança

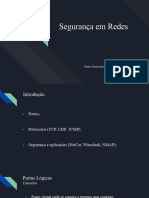

Controle de acesso Padula Sem fio

MAC, DAC e RBAC (Regra ou Função) SOAS Modelo WAP – baseado no modelo www – Cliente,

Assuntos Gateway e Servidor Original

Firewalls Objetos WEP – Privacidade Equivalente com Fio

básicos de dispositivos de segurança de rede modos de acesso

Filtragem de pacotes (Layer3) Níveis de segurança

Serviço de Proxy

Nível do circuito (Camada 3) Algoritmo de Diffie-Hellman

Nível de aplicação (Camada 7) uma troca de chaves secreta sobre um meio

Inspeção com estado (camada 7) inseguro sem segredos prévios.

Roteadores

Encaminhar pacotes entre sub-redes Respostas ativas de detecção

RIP, IGRP, EIGRP, OSPF, BGP, EGP, IS-IS de intrusão

Interruptores ■ coletar informações adicionais

Segmentar redes de transmissão ■ mudar o ambiente

Modelo de controle de acesso Bell La-

■ tomar medidas contra o intruso

Portas Com base em Console e Sensor

Porta Usar .SQL

21 FTP – geralmente em DMZ

22 CHS Endereços IP

23 Telnet Classe A Classe B Classe C

25 SMTP 1-127 128-191 192-223

49 TACACS 10.0.0.0 172.16.0.0 – 172.31.0.0 192.168.0.0

53 DNS 255.0.0.0 255.255.0.0 255.255.255.0

67 & 68 DHCP 65,000

80 E.T Ações

110 POP3 Objetos

143 IMAP4 Usuários

161 SNMP Vírus

389 & 636 LDAP. mecanismo de ativação do mecanismo de

443 HTTPS / SSL replicação

UDP 1701 L2TP objetivo

TCP 1723 PPTP

■ Integridade - Garantir ao destinatário que uma mensagem não foi alterada em garantidos

trânsito. ■ O SSL usa uma chave assimétrica e opera na camada de sessão

garante que todos os dados sejam sequenciados e numerados. ■ RAID suporta alta disponibilidade

■ PPTP só funciona sobre IP. ■ Critérios comuns - A avaliação de segurança de TI (Tecnologia da Informação) de

■ O esquema de criptografia assimétrica depende do emissor e do receptor para fato

usar critérios para a comunidade internacional

chaves diferentes para criptografar e descriptografar mensagens. A criptografia e a ■ Técnico de cena de crime - Evidências de etiqueta, saco e inventário

autenticação podem ocorrer sem o compartilhamento de chaves privadas. ■ Extranet - permite que uma empresa faça transações seguras com outras empresas

criptografar chaves simétricas ■ É necessário controlar o acesso aos sistemas de informação e às redes

■ A integridade de um sistema criptográfico é considerada comprometida se o associadas

chave é divulgada. para a preservação de seus Confidencialidade, integridade e disponibilidade

■ WTLS (Wireless Transport Layer Security) fornece privacidade, integridade de dados (Their CIA)

e ■ par de chaves duplas - Usando pares de chaves distintos para separar os serviços

autenticação para dispositivos de manipuladores em um ambiente de rede sem fio. de confidencialidade dos

■ A criptografia de arquivos usando criptografia simétrica satisfaz a autenticação Serviços de integridade para apoiar o não-repúdio

■ A principal DESVANTAGEM da criptografia simétrica é a distribuição de chaves. ■ Expectativa de Perda Única - SLE - é o custo de uma única perda quando ela

■ SYN Flood - Um ataque de rede que usa indevidamente TCP's (Transmission ocorre -

Control Protocol) compilar estimativas sobre quanto dinheiro a empresa poderia perder se um risco

handshake tridirecional para sobrecarregar servidores e negar acesso a usuários ocorresse uma vez no futuro.

legítimos. ■ O não-repúdio é geralmente usado para impedir que o emissor ou o receptor

■ Quando um usuário assina digitalmente um documento, um algoritmo assimétrico é negando que a comunicação entre eles tenha ocorrido;

usado para criptografar ■ Confidencialidade - A proteção dos dados contra acesso ou divulgação não

resultados de hash autorizados

■ Privilégio mínimo - precisa saber a base de segurança. ■ Firewall para permitir que os funcionários da empresa para DL FTP - definir porta de

■ Aplicar filtragem de entrada a roteadores é o melhor método para evitar falsificação saída 23

de ip permitido

Ataques. ■ SYN Attack – explorações no aperto de mão

■ MD5 (Message Digest 5) - Um algoritmo comum usado para verificar a integridade ■ Log de auditoria - Uma coleção de informações que inclui login, acesso a arquivos,

dos dados outros vários

de um usuário remoto por meio da criação de um hash de 128 bits a partir de uma atividades e violações legítimas e não autorizadas reais ou tentadas

entrada de dados ■ VLAN - originalmente projetado para diminuir o tráfego de transmissão, mas também

■ Os worms são auto-replicantes, os cavalos de Tróia não. é benéfico em

■ Os códigos de autenticação de mensagem são usados para fornecer integridade. reduzir a probabilidade de ter informações comprometidas por farejadores

■ Falso positivo - Detectando incorretamente o acesso autorizado como uma intrusão ■ Detecção ativa Os sistemas IDS podem interromper conexões suspeitas ou desligar

ou ataque. o servidor ou serviço

■ Citação ICMP - Qual técnica de impressão digital depende do fato de que operando ■ CRL e OCSP - dois métodos comuns ao usar uma infraestrutura de chave pública

os sistemas diferem na quantidade de informações que são citadas quando erros para

ICMP (Internet Control Message Protocol) são encontrados Mantendo o acesso a servidores em uma rede

■ SSL - protocolo normalmente usado para criptografar o tráfego entre um navegador ■ IPSec Fornece o AH (Authentication Header) para integridade e encapsulamento de

da Web e a Web dados

servidor. Disponível em criptografia de 40 e 128 bits. Security Payload (ESP) para confidencialidade de dados.

■ IPSec - um popular protocolo VPN (Virtual Private Network) operando no OSI (Open ■ Verificação TCP SYN - usada para ver quais portas estão em um estado de escuta

e, em seguida, executa um

Systems Interconnect) modelo Camada 3. Aperto de mão bidirecional

■ As assinaturas digitais fornecem autenticação e não repúdio - não ■ NAT (Network Address Translation) pode ser realizado com estático e ocultar NAT

confidencialidade.

■ O DAC (Controle de Acesso Discricionário) depende apenas da identidade do (Conversão de Endereço de Rede) e PAT (Conversão de Endereço de Porta)

usuário ou ■ Cuidado devido - Políticas e procedimentos destinados a reduzir a probabilidade de

processo. Cada objeto tem um proprietário, que tem controle total sobre os danos ou

controles de acesso do objeto que são criados e administrados pelo proprietário dos Lesão

dados ■ Análise de impacto nos negócios - obter acordo formal sobre o máximo tolerável

■ MAC- Controles de acesso baseados em rótulos de segurança associados a cada Inatividade

item de dados e ■ Documentar níveis de alteração e informações de revisão é mais útil para desastres

cada usuário. Usar níveis de segurança para classificar usuários e dados recuperação

■ O DEN não é inferior ao SNMP ■ worm é capaz de se distribuir sem usar um arquivo host

■ Kerberos - Serviços de sincronização de tempo para clientes e servidores.. ■ Servidores individuais são frequentemente alvos de ataques porque contêm

■ Um cabeçalho MIME (Multipurpose Internet Mail Extensions) malformado pode credenciais para muitos sistemas e usuários

causar um ■ A autenticação multifator pode ser necessária quando uma chave armazenada e

servidor de e-mail para falhar. memorizada

■ Detecção passiva - análise de arquivos de log após o início de um ataque. As senhas não são fortes o suficiente e camadas adicionais de segurança são

■ A melhor defesa contra o homem no meio ataca é a criptografia forte, auth necessárias

■ Sistemas identificados em um processo formal de análise de risco devem ser ■ VPN Drawback - um firewall NÃO PODE inspecionar o tráfego criptografado

incluídos em um desastre ■ Man Trap - O controle de acesso físico protege mais adequadamente contra

plano de recuperação. Verticalização

■ Política de certificado - Um documento PKI (Infraestrutura de Chave Pública) que

serve como o ■ Os diretórios LDAP são organizados como Árvores

veículo no qual se basear normas comuns de interoperabilidade e critérios de ■ A integridade dos dados é a melhor obtido usando um resumo de mensagem

garantia comuns a nível industrial. ■ comprimento mínimo de um senha ser para impedir quebras de senha dicionário 8

■ Estouro de buffer - envia mais tráfego para um nó do que o previsto. ■ Certificados CRL que foram desativados antes do vencimento programado.

■ Os métodos de backup diferencial copiam apenas os arquivos modificados desde o ■ registro em log - para manter um registro do uso do sistema

último backup completo ■ Os controles de segurança podem se tornar vulnerabilidades em um sistema, a

■ O IM é uma rede ponto a ponto que oferece à maioria das organizações menos que sejam

praticamente nenhum controle sobre adequadamente testado

ela. Mais vulneráveis ao cheiro ■ RBAC As decisões de controle de acesso são baseadas nas responsabilidades que

■ Ambiente descentralizado de gerenciamento de privilégios, contas de usuário e um usuário individual

senhas ou processo tem em uma organização

são armazenados em cada servidor individual . ■ O início do diretório LDAP é chamado de raiz

■ Um ataque de devolução de FTP é geralmente usado para estabelecer uma ■ Criptografia HAS - 128 bits.

conexão entre o FTP ■ SSLv3.0 (Secure Sockets Layer versão 3.0) adicionou a capacidade de forçar o

servidor e outro computador lado do cliente

■ IDS baseado em rede - um sistema para uma rede interna que examinará todos os Autenticação via Certificados Digitais

pacotes ■ vírus - mecanismo de replicação, mecanismo de ativação e objetivo

para assinaturas de ataque conhecidas. ■ Senhas hashed sujeitas a ataques de homem no meio

■ Ping de ataque mortal Um método de ataque de rede que usa ICMP (Controle da ■ *O protocolo Secure Sockets Layer (SSL) usa assimétricos e simétricos

Internet

Message Protocol) e MTUs (Unidade de Transmissão Máxima) formatadas troca de chaves. Use chaves assimétricas para o handshake SSL. Durante o

incorretamente para travar um computador de destino handshake, a chave mestra, criptografada com o receptor público, passa do cliente

■ Por SSO, o problema de autenticação de vários nomes de usuário e senhas é para o servidor. O cliente e o servidor criam suas próprias chaves de sessão usando

endereçado, procurar vários diretórios a chave mestra. As chaves de sessão criptografam e descriptografam dados para o

■ PKI (Public Key Infrastructure) - a melhor solução técnica para reduzir a ameaça de restante da sessão. A troca de chave simétrica ocorre durante a troca da

um homem no meio do ataque especificação de cifra, ou nível de criptografia.

■ Os controles de segurança podem se tornar vulnerabilidades em um sistema, a ■ Solução técnica PKI para reduzir a ameaça de um homem no meio do ataque

menos que sejam ■ Consulta CRL (Lista de Certificados Revogados) que recebe uma resposta quase

adequadamente testado. em tempo real

■ O algoritmo de criptografia padrão baseado em Rijndael é conhecido como AES. não garante que novos dados estejam sendo retornados.

■ Detecção de uso indevido - A gerência quer rastrear o pessoal que visita pessoas ■ firewall multi-homed Se o firewall estiver comprometido, somente os sistemas na

não autorizadas DMZ

Sites. (O principal objetivo dos certificados digitais é vincular uma chave pública à entidade

■ Hospedagem incluída em um SLA (Service Level Agreement) para garantir a que detém a chave privada correspondente

disponibilidade de ■ Um dos fatores que influenciam a vida útil de um certificado de chave pública e seu

Recursos baseados em servidor em vez de níveis de desempenho de servidor chaves associadas é o Comprimento do hash assimétrico.

■ Para que um usuário obtenha um certificado de uma CA (Autoridade de Certificação)

confiável, o

o usuário deve apresentar um comprovante de identidade e uma chave pública

■ Qual é a principal DESVANTAGEM de uma retransmissão de terceiros Os

spammers podem utilizar o

retransmitir.

■ Quanto maior o espaço de chave e a complexidade de uma senha, mais longo pode

ser um ataque

Tome para decifrar a senha força bruta

■ O modelo de programação WAP (Wireless Application Protocol) é baseado no

seguindo três elementos Cliente, gateway, servidor original

■ O que é uma boa prática na implantação de um Ca (Autoridade de certificação criar

um CPS

(Declaração de Prática de Certificado).

■ Qual é o protocolo de camada de transporte padrão e o número da porta que o SSL

(Secure

Sockets Layer) usa o protocolo de camada de transporte TCP (Transmission Control

Protocol) e a porta 443

■ O que tem criptografia de 160 bits? SHA-1

■ Qual dos itens a seguir normalmente está incluído em certificados de CRL que foram

desabilitado antes da expiração programada

■ DDoS (Distributed Denial of Service) é mais comumente realizado por vários

servidores ou roteadores monopolizando e sobrecarregando a largura de banda de

um determinado servidor ou roteador.

■ IMAP4 requer porta_____para estar aberto 143

■ Durante o processo de assinatura digital, o hash fornece um meio de verificar o que

Integridade dos dados do requisito de segurança

■ A criptografia de arquivos usando criptografia simétrica satisfaz o requisito de

segurança

Autenticação

■ Qual protocolo de autenticação pode ser empregado para criptografar senhas CHAP

(Desafiar o Protocolo de Autenticação de Handshake)

■ Quando o Usuário A se aplica à CA (Autoridade de Certificação) solicitando um

certificado para

permitir o início da comunicação com o Usuário B, o Usuário A deve fornecer à CA

(Autoridade de Certificação) somente a chave pública do Usuário A

■ Zona Desmilitarizada) estão expostos

■ Um algoritmo comum usado para verificar a integridade dos dados de um usuário

remoto por meio de um

a criação de um hash de 128 bits a partir de uma entrada de dados é MD5 (Message

Digest 5)

You might also like

- BITCOIN O GUIA BÁSICO COMPLETO: O Que É? Como Funciona? E por que deveria comprar ao menos algumas para O FUTURO?From EverandBITCOIN O GUIA BÁSICO COMPLETO: O Que É? Como Funciona? E por que deveria comprar ao menos algumas para O FUTURO?No ratings yet

- Segura NcaDocument19 pagesSegura NcaBedson TalesNo ratings yet

- Certificacao Digital-slidesABCDocument47 pagesCertificacao Digital-slidesABCBarbara Cristine Andrade de MeloNo ratings yet

- Criptografia ItaloDocument43 pagesCriptografia ItaloLucas Giovane ZanetteNo ratings yet

- PraticasDocument4 pagesPraticasdielioofcNo ratings yet

- Algoritmos Assimétricos - UnivespDocument26 pagesAlgoritmos Assimétricos - UnivespDiego Almeida SouzaNo ratings yet

- SAI - 08-Seguranà A de Redes VIII (Parte III)Document36 pagesSAI - 08-Seguranà A de Redes VIII (Parte III)Bruno BarrosNo ratings yet

- 2023 Crimes Eletrônicos e Estratégias de SegurançaDocument15 pages2023 Crimes Eletrônicos e Estratégias de SegurançaPaulo CesarNo ratings yet

- Visao GeralDocument61 pagesVisao GeralrafaelhelenoNo ratings yet

- Administração de Redes - Controlador de Dominio em LinuxDocument12 pagesAdministração de Redes - Controlador de Dominio em LinuxEmerson BrandãoNo ratings yet

- Criptomoedas - Orientacoes para Busca - PFDocument8 pagesCriptomoedas - Orientacoes para Busca - PFCleórbete Santos100% (2)

- VPN IpsecDocument11 pagesVPN IpsecHélder CorreiaNo ratings yet

- 1 22 Seguranca Da Informacao Parte 1Document3 pages1 22 Seguranca Da Informacao Parte 1ramiro souzaNo ratings yet

- SegurançaDocument194 pagesSegurançaElvis CassianoNo ratings yet

- Autenticação de Quorum MultifatorialDocument12 pagesAutenticação de Quorum MultifatorialLucio NhaveneNo ratings yet

- Algoritmos de CriptografiaDocument5 pagesAlgoritmos de CriptografiaEdelmo AraujoNo ratings yet

- CriptografiaDocument22 pagesCriptografiaRodrigo SilvaNo ratings yet

- Tudo Sobre o IRCDocument32 pagesTudo Sobre o IRCGabriel RodriguesNo ratings yet

- Segurança de Redes de Computadores - Questões para Prova OficialDocument6 pagesSegurança de Redes de Computadores - Questões para Prova Oficialshakil JulaiaNo ratings yet

- Dissertação - Criptografia e Certificação DigitalDocument14 pagesDissertação - Criptografia e Certificação DigitalJefferson Juliano Hilário de OliveiraNo ratings yet

- Contents - API Security in ActionDocument24 pagesContents - API Security in ActionMarcus PassosNo ratings yet

- Resumos Redes e ComputadoresDocument33 pagesResumos Redes e Computadoresmariozoio1107No ratings yet

- 10 Resumo Seginfo Parte 1 100Document3 pages10 Resumo Seginfo Parte 1 100Talles JulianoNo ratings yet

- Segurança em Rede LanDocument56 pagesSegurança em Rede LanDjacir Maciel100% (1)

- Programação e HackerismoDocument6 pagesProgramação e HackerismoAgnaldo GuinaNo ratings yet

- Blockchain 041Document30 pagesBlockchain 041verdbeatNo ratings yet

- Tipos de AtaquesDocument62 pagesTipos de AtaquesNick Martins gasparNo ratings yet

- Prova AB2 - Segurança de Sistemas 2020.2Document3 pagesProva AB2 - Segurança de Sistemas 2020.2a03stestecontaNo ratings yet

- 04 - Segurança Da InformaçãoDocument15 pages04 - Segurança Da Informaçãothiagosampaio900No ratings yet

- Artigo - Limitações Do Sistema de Autenticação KerberosDocument19 pagesArtigo - Limitações Do Sistema de Autenticação KerberosMarcus Paulo MarquesNo ratings yet

- SC-900Document5 pagesSC-900Luiz ggiziNo ratings yet

- Entendendo o Padrão IEEE802Document3 pagesEntendendo o Padrão IEEE802Douglas BoldriniNo ratings yet

- Introdução Às Redes - Configuração Básica de DispositivosDocument1 pageIntrodução Às Redes - Configuração Básica de DispositivosVinícius MenezesNo ratings yet

- InformáticaDocument28 pagesInformáticaSalanesh TalanoresNo ratings yet

- Man in The Middle (MITM)Document32 pagesMan in The Middle (MITM)Eduardo QuadrosNo ratings yet

- Guia de Reconhecimento de Criptomoeda Da Dark Web (Português)Document21 pagesGuia de Reconhecimento de Criptomoeda Da Dark Web (Português)emojiNo ratings yet

- 03 1-sshDocument20 pages03 1-sshGuilhermeNascimentoNo ratings yet

- BNDES Online Autenticacao Mutua TLSDocument7 pagesBNDES Online Autenticacao Mutua TLSrenanwineNo ratings yet

- MBA GTSI - CPK Criptografia - Rodolfo Av - 1517949864Document74 pagesMBA GTSI - CPK Criptografia - Rodolfo Av - 1517949864Breno MoroderNo ratings yet

- PRONAMPE Autorizar Compartilhamento de DadosDocument1 pagePRONAMPE Autorizar Compartilhamento de Dadosfredjbps@gmail.comNo ratings yet

- Introdução Às Redes - Configurar Endereços IPDocument1 pageIntrodução Às Redes - Configurar Endereços IPVinícius MenezesNo ratings yet

- FW0510 19.0v1 Sophos Firewall Features and The Attack Kill Chain PortDocument26 pagesFW0510 19.0v1 Sophos Firewall Features and The Attack Kill Chain PortJeferson OliveiraNo ratings yet

- SAI - 08-Seguranà A de Redes VIII (Parte II)Document86 pagesSAI - 08-Seguranà A de Redes VIII (Parte II)Bruno BarrosNo ratings yet

- Servidores LinuxDocument281 pagesServidores LinuxIdeir CotoNo ratings yet

- Prova Ab2 de SegurançaDocument6 pagesProva Ab2 de Segurançaa03stestecontaNo ratings yet

- GitHub - ViniciusRomano - Brutalforce-Wpa2-Tutorial - Tutorial para Quebrar Senhas de Redes Wifi WPA - WPA2, Utilizando o Método de Força BrutaDocument4 pagesGitHub - ViniciusRomano - Brutalforce-Wpa2-Tutorial - Tutorial para Quebrar Senhas de Redes Wifi WPA - WPA2, Utilizando o Método de Força BrutaConstantino BarretoNo ratings yet

- PpisegurançaDocument1 pagePpisegurançaGaia VermelhaNo ratings yet

- Segurança de Internet e WebDocument7 pagesSegurança de Internet e WebWellington ModestoNo ratings yet

- Glossário BTCDocument3 pagesGlossário BTCPaulo BrilhanteNo ratings yet

- GSI ProtocolosDocument49 pagesGSI ProtocolosRui AlvesNo ratings yet

- 1 - Ataques Na Camada 3 (IP)Document7 pages1 - Ataques Na Camada 3 (IP)Anibal JuniorNo ratings yet

- Segurança em RedesDocument9 pagesSegurança em RedesLukeNo ratings yet

- Usar A Autenticação e A Autorização Na Rede - Training - Microsoft LearnDocument8 pagesUsar A Autenticação e A Autorização Na Rede - Training - Microsoft LearnClaudio EscossioNo ratings yet

- GMUD - 136 - Homologar BitLocker No Volume Do WindowsDocument3 pagesGMUD - 136 - Homologar BitLocker No Volume Do WindowsMatheus ScribdNo ratings yet

- Livro Texto Unidade IVDocument51 pagesLivro Texto Unidade IVidealcasa.lojaNo ratings yet

- 02 - HSM SegInfo2014Document56 pages02 - HSM SegInfo2014Anderson GomesNo ratings yet

- GRR Capítulo 15 Segurança Da InformaçãoDocument13 pagesGRR Capítulo 15 Segurança Da Informaçãoedson marchioriNo ratings yet

- Criptografia Na WebDocument8 pagesCriptografia Na WebSHARAEL CONSTANTINO DA SILVANo ratings yet

- 26-05-S5-3-67954-Ferramenta para DeteccaoDocument6 pages26-05-S5-3-67954-Ferramenta para DeteccaoWell SilvaNo ratings yet

- Exame DD124 2Document7 pagesExame DD124 2ScribdTranslationsNo ratings yet

- Importância Da Liderança Na Ciência RegulatóriaDocument18 pagesImportância Da Liderança Na Ciência RegulatóriaScribdTranslationsNo ratings yet

- IG2 SHAHID REHAN20191202-3236-11ekn05Document23 pagesIG2 SHAHID REHAN20191202-3236-11ekn05ScribdTranslationsNo ratings yet

- Aa Relatório de Manutenção Preventiva - ItpDocument32 pagesAa Relatório de Manutenção Preventiva - ItpScribdTranslationsNo ratings yet

- Estagnação EspiritualDocument3 pagesEstagnação EspiritualScribdTranslationsNo ratings yet

- Atividade 2 - Ciclo CelularDocument3 pagesAtividade 2 - Ciclo CelularScribdTranslationsNo ratings yet

- Mapa Conceitual T8.2Document2 pagesMapa Conceitual T8.2ScribdTranslationsNo ratings yet

- The Air Liquide Airgas Merger Case AnalysisDocument15 pagesThe Air Liquide Airgas Merger Case AnalysisScribdTranslationsNo ratings yet

- Questionário de Estresse Do ProfessorDocument2 pagesQuestionário de Estresse Do ProfessorScribdTranslationsNo ratings yet

- Caso 4 Perguntas ASICSDocument1 pageCaso 4 Perguntas ASICSScribdTranslationsNo ratings yet

- Exame Final - Administração Financeira - Grupo N°11 - CópiaDocument10 pagesExame Final - Administração Financeira - Grupo N°11 - CópiaScribdTranslationsNo ratings yet

- Avaliação de Desempenho Da Coca ColaDocument1 pageAvaliação de Desempenho Da Coca ColaScribdTranslations100% (1)

- Sessão Meu Nome É Especial e ÚnicoDocument2 pagesSessão Meu Nome É Especial e ÚnicoScribdTranslationsNo ratings yet

- Ferramentas de Simulação PC3 para Tomada de DecisãoDocument9 pagesFerramentas de Simulação PC3 para Tomada de DecisãoScribdTranslationsNo ratings yet

- M2 - TI - Habilidades para Comunicação Oral e Escrita PDFDocument5 pagesM2 - TI - Habilidades para Comunicação Oral e Escrita PDFScribdTranslationsNo ratings yet

- Programa Do Exame Rpas RESOLVIDO - WordDocument9 pagesPrograma Do Exame Rpas RESOLVIDO - WordScribdTranslationsNo ratings yet

- Explicação Das Camadas de RedeDocument4 pagesExplicação Das Camadas de RedeScribdTranslationsNo ratings yet

- Prática EXCELDocument10 pagesPrática EXCELScribdTranslationsNo ratings yet

- Perguntas de Revisão de Enfermagem GeriátricaDocument32 pagesPerguntas de Revisão de Enfermagem GeriátricaScribdTranslationsNo ratings yet

- Calculadora de AndaimeDocument14 pagesCalculadora de AndaimeScribdTranslationsNo ratings yet

- Design Humano - 384 LinhasDocument7 pagesDesign Humano - 384 LinhasScribdTranslationsNo ratings yet

- Workshop 13 Situações Requisitos HSEQDocument15 pagesWorkshop 13 Situações Requisitos HSEQScribdTranslationsNo ratings yet

- Exercícios P2-28 e P2-29A ContabilidadeDocument15 pagesExercícios P2-28 e P2-29A ContabilidadeScribdTranslationsNo ratings yet

- Matriz de Risco em Safari Fotográfico AfricanoDocument15 pagesMatriz de Risco em Safari Fotográfico AfricanoScribdTranslationsNo ratings yet

- Plano de Negócios de ApostasDocument15 pagesPlano de Negócios de ApostasScribdTranslationsNo ratings yet

- WorldcomDocument6 pagesWorldcomScribdTranslationsNo ratings yet

- Exemplo de Carta de Nomeação e Endosso de Um PCO para CredenciamentoDocument2 pagesExemplo de Carta de Nomeação e Endosso de Um PCO para CredenciamentoScribdTranslationsNo ratings yet

- Rosário para Refrigerar A Criança DeusDocument19 pagesRosário para Refrigerar A Criança DeusScribdTranslationsNo ratings yet

- Furuno FMD ECDIS PDFDocument13 pagesFuruno FMD ECDIS PDFScribdTranslationsNo ratings yet

- Rosário para Elevar A Criança DeusDocument18 pagesRosário para Elevar A Criança DeusScribdTranslationsNo ratings yet

- 003 - Endereçamento IPDocument21 pages003 - Endereçamento IPALAN MARQUES DA ROCHA alu.ufc.brNo ratings yet

- px4-300d PT BRDocument113 pagespx4-300d PT BRtemplodNo ratings yet

- Atividade Pratica Rede de Computadores UninterDocument7 pagesAtividade Pratica Rede de Computadores UninterDimas Guerreiro100% (2)

- Aula 3 - Segmentacao de Redes Locais - Reptidor e HubDocument54 pagesAula 3 - Segmentacao de Redes Locais - Reptidor e HubCidasNo ratings yet

- 1º TesteDocument5 pages1º TesteEngenharia Eletrotecnica De TelecomunicaçõesNo ratings yet

- Aplicando Balanceamento de Carga e Alta Disponibilidade em Um Proxy Usando DNS Round RobinDocument6 pagesAplicando Balanceamento de Carga e Alta Disponibilidade em Um Proxy Usando DNS Round RobinsidneyiremarmaiaNo ratings yet

- FffyttfdredDocument73 pagesFffyttfdredGabriel AugustoNo ratings yet

- A10 DS 15102 PT 24 - THBMDocument10 pagesA10 DS 15102 PT 24 - THBMGidelson B da SilvaNo ratings yet

- Kurose Cap. 4 SolutionDocument20 pagesKurose Cap. 4 SolutionRógenis Pereira100% (2)

- Cisco Packet TracerDocument44 pagesCisco Packet TracerAlexandre RodriguesNo ratings yet

- Guia de Configuracao - Proxy IIS.v1.1Document20 pagesGuia de Configuracao - Proxy IIS.v1.1Rosemary TravassosNo ratings yet

- User Guide Antenas Aquario - CPEDocument37 pagesUser Guide Antenas Aquario - CPESérgio RicardoNo ratings yet

- TCC FINAL RevisadoDocument105 pagesTCC FINAL RevisadoAldmiro MuquixeNo ratings yet

- Aprenda Como Descobrir A Senha de Qualquer Facebook Entre No Profile Desejado Aperte F12 e Cole No Console o ScriptDocument36 pagesAprenda Como Descobrir A Senha de Qualquer Facebook Entre No Profile Desejado Aperte F12 e Cole No Console o ScriptXTRADEBR50% (2)

- Firewall Fortinet FortigateDocument215 pagesFirewall Fortinet FortigateFabio OliveiraNo ratings yet

- Tutorial Netcat (Artigo)Document6 pagesTutorial Netcat (Artigo)Victor Cardozo MarcelinoNo ratings yet

- Manual Rocket M5Document36 pagesManual Rocket M5Jorge AlbertoNo ratings yet

- Servidores DNSDocument3 pagesServidores DNSTomás Sánchez ParedesNo ratings yet

- GuiConfiVPS - HTML 2Document4 pagesGuiConfiVPS - HTML 2Jerson andrade fasanandoNo ratings yet

- Exploration Network Chapter4Document22 pagesExploration Network Chapter4Diego Malta NepomucenoNo ratings yet

- Inform Á TicaDocument20 pagesInform Á TicaGustavo SilvaNo ratings yet

- Anotações Aula ComunicaçãoDocument55 pagesAnotações Aula ComunicaçãoGabriel SousaNo ratings yet

- Ficha de Trabalho N.º 3Document9 pagesFicha de Trabalho N.º 3Milton AguiarNo ratings yet

- DM706 R1Document11 pagesDM706 R1Thiago OliveiraNo ratings yet

- Blog Do Nerd OpenVPN - Servidor Ubuntu e Clientes Windows e LinuxDocument18 pagesBlog Do Nerd OpenVPN - Servidor Ubuntu e Clientes Windows e LinuxVictor Henrique PesquiraNo ratings yet

- Instalação - Configuração - Telnet e SSHDocument5 pagesInstalação - Configuração - Telnet e SSHMarcoNo ratings yet

- Instalação Endian FirewallDocument17 pagesInstalação Endian FirewallDomenico Marcelo RafaeleNo ratings yet

- Apresentação e Craft NB 3600 MainstreetDocument95 pagesApresentação e Craft NB 3600 MainstreetdarrylcarvalhoNo ratings yet

- Cisco CLI - Command Line InterfaceDocument5 pagesCisco CLI - Command Line InterfacedevmasterNo ratings yet

- 7.2.1.6 Packet Tracer Configuring Numbered Standard IPv4 ACLs InstructionsDocument4 pages7.2.1.6 Packet Tracer Configuring Numbered Standard IPv4 ACLs InstructionsBenvindo XavierNo ratings yet