Professional Documents

Culture Documents

COMPTIA Security Cheat Sheet

Uploaded by

ScribdTranslations0 ratings0% found this document useful (0 votes)

20 views3 pagesCheat sheet despre securitate

Original Title

COMPTIA Security cheat sheet

Copyright

© © All Rights Reserved

Available Formats

DOCX, PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCheat sheet despre securitate

Copyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

0 ratings0% found this document useful (0 votes)

20 views3 pagesCOMPTIA Security Cheat Sheet

Uploaded by

ScribdTranslationsCheat sheet despre securitate

Copyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

You are on page 1of 3

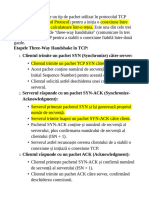

Securitate+ Foaie de înșelăciune

Simetric Gestionarea cheilor și ciclul de viață al Stabilirea și gestionarea cheilor criptografice

Algoritm Tip cifru certificatelor ATACURI

DES Bloca Generarea cheii - o pereche de chei publice este creată DOS - Refuzul serviciului

3DES Bloca și deținută de CA Ștrumf - Pe baza răspunsului ecoului ICMP

AES (Rijndael) Bloca Depunerea identității – Entitatea solicitantă transmite Fraggle - Smurf Like atac bazat pe pachete UDP Ping

Blowfish Bloca AC identitatea sa Flood - Blochează Serviciul prin ping-uri repetate SYN

IDEE Bloca Înregistrare – AC înregistrează cererea și verifică Flood - Cereri SYN repetate fără ACK Land –

identitatea depunerii Exploatează stivele TCP/IP folosind SYN-uri falsificate

RC2 Bloca

Certificare- AC creează un certificat semnat de propriul Teardrop - Un atac folosind pachete UDP suprapuse,

RC4 Pârâu

certificat digital fragmentate, care nu pot fi reasamblate corect Bonk - Un

RC5 Bloca atac al portului 53 folosind pachete UDP fragmentate cu

Distribuție – AC publică certificatul generat

RC6 Bloca informații false de reasamblare

MULAJ Bloca Utilizare – Entitatea destinatară este autorizată să

utilizeze certificatul numai pentru utilizarea prevăzută Boink - atac asemănător Bonk, dar pe mai multe porturi

MARTE Bloca Backdoor

Revocare și expirare - Certificatul va expira sau poate fi

Șarpe Bloca NetBus, Orificiul din spate

revocat mai devreme, dacă este necesar

Două pești Bloca Falsificarea

Reînnoire - Dacă este necesar, poate fi generată o nouă

Kerberos Procesul de a face datele să pară că provin de la

pereche de chei și certul reînnoit

SSL Cifru* altcineva

Recuperare – posibilă dacă o cheie de verificare este

Omul din mijloc

compromisă, dar titularul este încă valid și de încredere

Asimetric - Non-repudiere Interceptarea traficului între 2 sisteme și utilizarea unui al

Arhivă – certificatele și utilizatorii sunt stocați

Rivest, Shamir și algoritmul de criptare Aldeman (RSA) treilea sistem pretinzând a fi unul dintre celelalte

Schimb de chei Diffie-Hellman Atac de reluare

Algoritmul de criptare El Gamal Autentificare postarea datelor capturate

Criptografia curbei eliptice (ECC) Kerberos – sistem bazat pe bilete, cheie simetrică KDC Deturnare TCP/IP

SSL – Strângere de mână* CHAP – schimb de valori hash Starea sesiunii este modificată într-un mod care

PKI Certificate utilizate fără PKI pentru cheie asimetrică interceptează pachetele legitime și permite unei gazde

Numele de utilizator și parola: cele mai frecvente terțe părți să introducă pachete acceptabile.

Kerbros Autentificarea bazată pe token necesită deținerea Atacuri matematice

Server de autentificare tokenului Autentificare biometrică (Ghicire cheie)

Baza de date de securitate Ghicirea parolelor, forța brută, atacurile dicționarului,

Server de privilegii ghicirea conectărilor și parolelor

Certificate Cod rău intenționat

X.509 - Cheia publică a utilizatorului, numele distinctiv Viruși – infectează sistemele și răspândesc copii ale lor

Hash

CA (Certificate Authority) și tipul de algoritm simetric înșiși

Algoritm hash securizat

utilizat pentru criptare. Calul troian– Deghizați codul rău intenționat în aplicații

SHA, SHA-1

Algoritmul seriei Message Digest aparent utile

MD2, MD4, MD5 SSL Bombe logice – Declanșați într-o anumită condiție

Protocolul Secure Sockets Layer are două părți. În Worms – Forme auto-replicante ale altor tipuri de cod

Puterea cheii simetrică vs asimetrică primul rând, protocolul SSL Handshake stabilește rău intenționat

Puterea simetrică a tastei pe 64 de biți = canalul sigur. Apoi, SSL Application Data Protocol Control Java și Active X – Se execută automat atunci

Rezistență asimetrică a tastelor pe 512 biți este utilizat pentru schimbul de date pe canal. 6 pași în când este trimis prin e-mail

Puterea cheii simetrice de 112 biți = procesul de strângere de mână. Inginerie socială

Putere asimetrică a tastelor de 1792 biți Manipularea oamenilor – cel mai vulnerabil punct dintr-o

Puterea cheii simetrice de 128 biți = ISAKMP rețea

Putere asimetrică a tastelor de 2304 biți (Internet Security Association și Key Management

Protocol) utilizate pentru a negocia și a furniza materiale Planul de continuitate a afacerii

Acces de la distanță de cheie autentificate pentru asociațiile de securitate într- Risc și analiză

802.11, VPN, DUN (RAZĂ, TACACS, TACACS+, SSL, un mod protejat Analiza impactului asupra afacerii

autentificare la nivel de pachet prin IPSec Layer3 Autentificarea colegilor Planificare strategică și atenuare

Gestionarea amenințărilor instruire și conștientizare, întreținere și audit

Crearea și gestionarea asociațiilor de securitate Documentație și etichetare de securitate

Controlul accesului SOAS

MAC, DAC și RBAC (regulă sau rol) Subiecte

Obiecte

Firewall-uri de bază pentru dispozitive Moduri de acces

de securitate a rețelei Niveluri de securitate

Filtrarea pachetelor (Layer3)

Serviciu proxy Algoritmul Diffie-Hellman

Nivelul circuitului (stratul 3) Un schimb secret de chei pe un mediu nesigur, fără

Nivelul de aplicare (stratul 7) secrete anterioare.

Inspecție de stat (stratul 7)

Routere Detectarea intruziunilor

Redirecționarea pachetelor între subrețele răspunsuri active

RIP, IGRP, EIGRP, OSPF, BGP, EGP, IS-IS ■ Colectați informații suplimentare

Switch ■ Schimbați mediul

Segmentați rețelele de difuzare

■ Luați măsuri împotriva intrusului

Model de control acces Bell La-Padula Baza Consolă și senzor

Porturile .SQL

Port Folosi acțiuni

21 FTP – de obicei în DMZ

22 SSH Adrese IP

23 Telnet Clasa A Clasa B Clasa C

25 SMTP 1-127 128-191 192-223

49 TACACS 10.0.0.0 172.16.0.0 – 172.31.0.0 192.168.0.0

53 DNS 255.0.0.0 255.255.0.0 255.255.255.0

67 & 68 DHCP 65,000

80 HTTP Obiecte

110 POP3 Utilizatorii

143 IMAP4 Virus

161 SNMP Mecanismul de activare a mecanismului de

389 & 636 LDAP replicare

443 HTTPS / SSL obiectiv

UDP 1701 L2TP

TCP 1723 PPTP Fără fir

Model WAP – bazat pe modelul www – Client,

Gateway si Server Original

WEP - Confidențialitate echivalentă cu fir

■ Integritate - Asigurarea destinatarului că un mesaj nu a fost modificat în tranzit. ■ RAID acceptă disponibilitate ridicată

asigură că toate datele sunt secvențiate și numerotate. ■ Criterii comune - Evaluarea de facto a securității IT (tehnologia informației)

■ PPTP funcționează numai prin IP. Criterii pentru comunitatea internațională

■ Schema de criptare asimetrică se bazează atât pe expeditor, cât și pe receptor ■ Tehnician la locul crimei - Etichete, pungi și dovezi de inventar

pentru a utiliza ■ Extranet - permite unei companii să tranzacționeze în siguranță cu alte companii

chei diferite pentru criptarea și decriptarea mesajelor. Criptarea și autentificarea pot ■ Controlul accesului la sistemele informatice și la rețelele asociate este necesar

avea loc fără partajarea cheilor private. Criptarea cheilor simetrice pentru conservarea Confidențialitate, integritate și disponibilitate (CIA-ul lor)

■ Integritatea unui sistem criptografic este considerată compromisă dacă ■ pereche de chei duale - Utilizarea perechilor de chei distincte pentru a separa

cheia este dezvăluită. serviciile de confidențialitate de

■ WTLS (Wireless Transport Layer Security) asigură confidențialitatea, integritatea servicii de integritate pentru a sprijini nerepudierea

datelor și ■ Speranța de pierdere unică - SLE - este costul unei singure pierderi atunci când

Autentificarea pentru gestionează dispozitivele într-un mediu de rețea fără fir. apare -

■ Criptarea fișierelor utilizând criptografia simetrică satisface autentificarea compilarea estimărilor cu privire la câți bani ar putea pierde compania dacă un risc

■ Principalul DEZAVANTAJ al criptografiei simetrice este distribuția cheilor. ar apărea o dată în viitor.

■ SYN Flood - Un atac de rețea care utilizează în mod abuziv TCP (Transmission ■ Non-repudierea este folosită în general pentru a împiedica expeditorul sau

Control Protocol) receptorul să

Strângere de mână în trei direcții pentru a supraîncărca serverele și a refuza accesul negarea faptului că comunicarea dintre ei a avut loc

utilizatorilor legitimi. ■ Confidențialitate - Protecția datelor împotriva accesului sau divulgării neautorizate

■ Atunci când un utilizator semnează digital un document, se utilizează un algoritm ■ Firewall pentru a permite angajaților din companie să DL FTP - setați portul de ieșire

asimetric pentru criptare; 23

Rezultate hash Permis

■ Cel mai mic privilegiu - trebuie să cunoașteți baza de securitate. ■ SYN Attack – exploatează strângerea mâinii

■ Aplicarea filtrării ingress la routere este cea mai bună metodă pentru a preveni ■ Jurnal de audit - O colecție de informații care include autentificare, acces la fișiere,

spoofing-ul ip alte diverse

Atacuri. activități și încălcări legitime și neautorizate reale sau tentative

■ MD5 (Message Digest 5) - Un algoritm comun utilizat pentru a verifica integritatea ■ VLAN - conceput inițial pentru a reduce traficul de difuzare, dar este, de asemenea,

datelor benefic în

de la un utilizator la distanță printr-o creare a unui hash pe 128 de biți dintr-o intrare reducerea probabilității ca informațiile să fie compromise de snoifferi

de date ■ Detecție activă Sistemele IDS pot întrerupe conexiunile suspecte sau se pot închide

■ Viermii se auto-replică, troienii nu. serverul sau serviciul

■ Codurile de autentificare a mesajelor sunt utilizate pentru a oferi integritate. ■ CRL și OCSP - două metode comune atunci când se utilizează o infrastructură de

■ Fals pozitiv - Detectarea incorectă a accesului autorizat ca intruziune sau atac. chei publice pentru

■ Citarea ICMP - Ce tehnică de amprentare se bazează pe faptul că operarea Menținerea accesului la serverele dintr-o rețea

sistemele diferă în ceea ce privește cantitatea de informații care este citată atunci ■ IPSec Furnizează antetul de autentificare (AH) pentru integritatea și încapsularea

datelor

când se întâlnesc erori ICMP (Internet Control Message Protocol) Sarcina utilă de securitate (ESP) pentru confidențialitatea datelor.

■ SSL - protocol utilizat în mod obișnuit pentru criptarea traficului între un browser web ■ Scanare TCP SYN - folosit pentru a vedea ce porturi sunt într-o stare de ascultare și

și web apoi efectuează o

server. Disponibil în criptare pe 40 și 128 biți. Strângere de mână în două sensuri

■ IPSec - un popular protocol VPN (Virtual Private Network) care funcționează la OSI ■ NAT (Network Address Translation) poate fi realizat cu NAT static și ascunde

(Open

Systems Interconnect) model Layer 3. (Traducerea adresei de rețea) și PAT (Traducerea adresei portului)

■ Semnăturile digitale oferă autentificare și non-repudiere - nu confidențialitate. ■ Due Care - Politici și proceduri menite să reducă probabilitatea de deteriorare sau

■ DAC (Discretionary Access Control) se bazează numai pe identitatea utilizatorului Prejudiciu

sau ■ Analiza impactului asupra afacerii - obținerea unui acord formal privind

proces. Fiecare obiect are un proprietar, care are control deplin asupra obiectului tolerabilitatea maximă

Controalele de acces create și administrate de proprietarul datelor Nefuncţionare

■ MAC- Controale de acces bazate pe etichete de securitate asociate fiecărui element ■ Documentarea nivelurilor de schimbare și a informațiilor de revizuire este cea mai

de date și utilă pentru dezastru

fiecare utilizator. Utilizați niveluri de securitate pentru a clasifica utilizatorii și datele recuperare

■ DEN nu este inferior SNMP ■ Worm este capabil să se distribuie fără a utiliza un fișier gazdă

■ Kerberos - Servicii de sincronizare a timpului pentru clienti si servere.. ■ Serverele unice sunt frecvent țintele atacurilor, deoarece conțin

■ Un antet MIME (Multipurpose Internet Mail Extensions) malformat poate provoca un acreditări pentru multe sisteme și utilizatori

serverul de e-mail să se blocheze. ■ Autentificarea multi-factor poate fi necesară atunci când o cheie stocată și

memorată

■ Detecție pasivă - analizarea fișierelor jurnal după începerea unui atac. parola nu este suficient de puternică și sunt necesare niveluri suplimentare de

■ Cea mai bună apărare împotriva atacurilor Man in the Middle este criptarea securitate

puternică, Auth

■ Sistemele identificate în cadrul unui proces formal de analiză a riscurilor ar trebui ■ VPN Drawback - un firewall NU poate inspecta traficul criptat

incluse într-un dezastru ■ Man Trap - controlul accesului fizic protejează cel mai adecvat împotriva

Planul de recuperare. Cǎlǎrind

■

drept

Politica de certificare - Un document PKI (Public Key Infrastructure) care servește ■ Directoarele LDAP sunt aranjate ca arbori

vehicul pe care să se bazeze standarde comune de interoperabilitate și criterii ■ Integritatea datelor este cea mai bună realizate folosind un rezumat Message

comune de asigurare la nivelul întregului sector.

■ lungimea minimă a unui parola să fie pentru a descuraja crack-urile parolei

dicționarului 8

■ Buffer overflow - trimite mai mult trafic către un nod decât se anticipase. ■ CRL certifică faptul că au fost dezactivate înainte de expirarea programată.

■ Metodele de backup diferențiale copiază numai fișierele modificate de la ultima ■ Logare - pentru a păstra o evidență a utilizării sistemului

copie de rezervă completă

■ IM este o rețea peer-to-peer care nu oferă majorității organizațiilor practic niciun ■ Controalele de securitate pot deveni vulnerabilități într-un sistem, cu excepția

control asupra cazului în care sunt

el. Cei mai vulnerabili la adulmecare testate în mod adecvat

■ Mediu descentralizat de gestionare a privilegiilor, conturi de utilizator și parole ■ RBAC Deciziile de control al accesului se bazează pe responsabilitățile pe care le

are un utilizator individual

sunt stocate pe fiecare server individual . sau procesul are într-o organizație

■ Un atac de respingere FTP este utilizat în general pentru a stabili o conexiune între ■ Începutul directorului LDAP se numește rădăcină

FTP

Server și alt computer

■ HAS criptare - 128 biți.

■ IDS bazat pe rețea - un sistem pentru o rețea internă care va examina toate ■ SSLv3.0 (Secure Sockets Layer versiunea 3.0) a adăugat capacitatea de a forța

partea clientului

pachetele

Autentificare prin certificate digitale

pentru semnături cunoscute de atac.

■ Ping de atac de moarte O metodă de atac de rețea care utilizează ICMP (Internet ■ virus - mecanism de replicare, mecanism de activare și obiectiv

Control ■ Parole hashed supuse atacurilor man in the middle

Protocol de mesaje) și MTU-uri formatate incorect (Maximum Transmission Unit) ■ *Protocolul Secure Sockets Layer (SSL) utilizează atât asimetric cât și simetric

pentru a bloca un computer țintă schimb de chei. Utilizați taste asimetrice pentru strângerea de mână SSL. În timpul

■ Lângă SSO, problema de autentificare a mai multor nume de utilizator și parole strângerii de mână, cheia principală, criptată cu receptorul public, trece de la client la

este server. Clientul și serverul își creează propriile chei de sesiune folosind cheia

adresat, răsfoiți mai multe directoare principală. Cheile de sesiune criptează și decriptează datele pentru restul sesiunii.

■ PKI (Public Key Infrastructure) - cea mai bună soluție tehnică pentru reducerea Schimbul simetric de chei are loc în timpul schimbului specificației cifrului sau al

amenințării

nivelului de criptare.

Un om în mijlocul atacului

■ Controalele de securitate pot deveni vulnerabilități într-un sistem, cu excepția cazului ■ Soluție tehnică PKI pentru reducerea amenințării unui om în mijlocul atacului

în care sunt ■ Interogare CRL (Certificate Revocation List) care primește un răspuns aproape în

timp real

testate în mod adecvat.

nu garantează returnarea datelor noi.

■ Algoritmul standard de criptare bazat pe Rijndael este cunoscut sub numele de ■ firewall multi-homed Dacă firewall-ul este compromis, numai sistemele din DMZ

AES.

■ Detectarea utilizării necorespunzătoare - Conducerea dorește să urmărească (Scopul principal al certificatelor digitale este de a lega o cheie publică de entitatea

personalul care vizitează neautorizat care deține cheia privată corespunzătoare

site-uri web. ■ Unul dintre factorii care influențează durata de viață a unui certificat de cheie publică

■ Gazduire inclusa intr-un SLA (Service Level Agreement) pentru a asigura și a acestuia

disponibilitatea cheile asociate sunt lungimea hash-ului asimetric.

Resurse bazate pe server, mai degrabă decât niveluri garantate de performanță a ■ Pentru ca un utilizator să obțină un certificat de la o autoritate de certificare

serverului (autoritate de certificare) de încredere,

■ SSL utilizează o cheie asimetrică și funcționează la nivelul sesiunii utilizatorul trebuie să prezinte dovada identității și o cheie publică

■ Care este DEZAVANTAJUL principal al unui releu terț Spammerii pot utiliza

releu.

■ Cu cât este mai mare spațiul cheie și complexitatea unei parole, cu atât mai mult

poate fi un atac

Luați pentru a sparge forța brută a parolei

■ Modelul de programare WAP (Wireless Application Protocol) se bazează pe

următoarele trei elemente: client, gateway, server original

■ Ce este o bună practică în implementarea unui Ca (Autoritatea de certificare creează

un CPS

(Declarația de practică a certificatului).

■ Care este protocolul implicit al stratului de transport și numărul portului respectiv SSL

(Secure

Sockets Layer) utilizează protocolul stratului de transport TCP (Transmission Control

Protocol) și portul 443

■ Ce are criptarea pe 160 de biți? SHA-1

■ Care dintre următoarele este de obicei inclusă într-un certificat CRL care a fost

dezactivate înainte de expirarea programată

■ DDoS (Distributed Denial of Service) este cel mai frecvent realizat de mai multe

servere sau routere care monopolizează și copleșesc lățimea de bandă a unui

anumit server sau router.

■ IMAP4 necesită port_____să fie deschis 143

■ În timpul procesului de semnătură digitală, hashing-ul oferă un mijloc de a verifica ce

Cerințe de securitate integritatea datelor

■ Criptarea fișierelor utilizând criptografia simetrică satisface cerințele de securitate

Autentificare

■ Ce protocol de autentificare ar putea fi utilizat pentru criptarea parolelor CHAP

(Protocol de autentificare Challenge Handshake)

■ Când utilizatorul A se adresează autorității de certificare (autoritatea de certificare)

solicitând un certificat pentru

permite începerea comunicării cu utilizatorul B, utilizatorul A trebuie să furnizeze

autorității de certificare (autoritatea de certificare) numai cheia publică a utilizatorului

A

■ Zona demilitarizată) sunt expuse

■ Un algoritm comun utilizat pentru a verifica integritatea datelor de la un utilizator la

distanță prin intermediul unui

crearea unui hash pe 128 de biți dintr-o intrare de date este MD5 (Message Digest 5)

You might also like

- Ce Sunt CriptomonedeleDocument15 pagesCe Sunt CriptomonedeleRobert Muja100% (2)

- Criptomonede 2017 - Cum Tranzacționezi Bitcoin Si AlteDocument9 pagesCriptomonede 2017 - Cum Tranzacționezi Bitcoin Si AlteDacian Florin DeduNo ratings yet

- Bani DigitaliDocument12 pagesBani DigitaliAndrei Danciuloiu100% (2)

- Securitatea RetelelorDocument16 pagesSecuritatea RetelelorMadalin SandaNo ratings yet

- 1.7 Protocolul HDLC. PRotocolul PPP. Mecanisme de Securizare A Datelor Transmise - PAP Si CHAPDocument7 pages1.7 Protocolul HDLC. PRotocolul PPP. Mecanisme de Securizare A Datelor Transmise - PAP Si CHAPdorinNo ratings yet

- Securitatea Wireless PrezentareDocument16 pagesSecuritatea Wireless PrezentareLaur13100% (1)

- Semnaturi Digitale - CriptareDocument37 pagesSemnaturi Digitale - CriptareMaryna31No ratings yet

- Cursul 5Document26 pagesCursul 5Madalina AlexandraNo ratings yet

- Securitatea Comertului ElectronicDocument8 pagesSecuritatea Comertului ElectronicIonut SerediucNo ratings yet

- Tema - Securitatea RețelelorDocument8 pagesTema - Securitatea RețelelorTurceac NataliaNo ratings yet

- Design Uman - 384 de LiniiDocument7 pagesDesign Uman - 384 de LiniiScribdTranslations100% (1)

- Protocoale de Securitate La Nivel TransportDocument20 pagesProtocoale de Securitate La Nivel TransportAndrei OpreaNo ratings yet

- Protocolul KerberosDocument17 pagesProtocolul KerberosIvsin AlexandruNo ratings yet

- Mat 5Document18 pagesMat 5TreabaNo ratings yet

- Protocolul KerberosDocument23 pagesProtocolul KerberosTașca NicolaeNo ratings yet

- CVSMRDocument9 pagesCVSMRAndra UngureanuNo ratings yet

- Deep Blue Simple Modern Technology Business Proposal PresentationDocument10 pagesDeep Blue Simple Modern Technology Business Proposal PresentationSolonari DumitruNo ratings yet

- Proiect Criptografie - Carpine Marius Andrei Info-Aplicata Anul 3 - CriptomonedeleDocument7 pagesProiect Criptografie - Carpine Marius Andrei Info-Aplicata Anul 3 - CriptomonedeleCarpine AndreiNo ratings yet

- PR Curs09 Gre IpsecDocument66 pagesPR Curs09 Gre IpsecMIHAIL ALEXANDRU MOLDOVANNo ratings yet

- Exemplu CaseteDocument2 pagesExemplu Casetejocurile lui AntoNo ratings yet

- Criptografia Clasica 2 PDFDocument9 pagesCriptografia Clasica 2 PDFMaria SevciucNo ratings yet

- Protocoale de SecuritateDocument25 pagesProtocoale de SecuritateMaria BojescuNo ratings yet

- Capitolul 1 Infrastructur A Cu Chei Publice (P KI)Document17 pagesCapitolul 1 Infrastructur A Cu Chei Publice (P KI)Maria BojescuNo ratings yet

- Curs 9 - 25.03 PDFDocument9 pagesCurs 9 - 25.03 PDFRadu RusuNo ratings yet

- Referat InformaticaDocument5 pagesReferat InformaticaMadalin SandaNo ratings yet

- Network Security v1.0 - Module 15 - Cryptographic ServicesDocument27 pagesNetwork Security v1.0 - Module 15 - Cryptographic ServicesDed MartinNo ratings yet

- 2018 12 30 TEMA108 SUBNETIZARE-SSH v1022.22 PDFDocument4 pages2018 12 30 TEMA108 SUBNETIZARE-SSH v1022.22 PDFblablaNo ratings yet

- 442A MANEA Constantin - PpsDocument16 pages442A MANEA Constantin - PpsR.A.MNo ratings yet

- 2019 - 06 - 12 - CCNA 2 - Sedinta04 - SecurityL2 - v2009.14Document37 pages2019 - 06 - 12 - CCNA 2 - Sedinta04 - SecurityL2 - v2009.14TigauClaudiuNo ratings yet

- 5 - 1 - 0 - Autentificare Si AutorizareDocument4 pages5 - 1 - 0 - Autentificare Si AutorizareSilvia MarinNo ratings yet

- 12.securitatea Sistemelor de OperareDocument46 pages12.securitatea Sistemelor de Operareemil2809No ratings yet

- C10 V1 01-ScredDocument23 pagesC10 V1 01-ScredALEXANDRU GAVRILANo ratings yet

- Protocoale Si CriptareDocument4 pagesProtocoale Si Criptarend_lng100% (1)

- TL SG3428XDocument7 pagesTL SG3428XEugen CreastaNo ratings yet

- Socluri - Modelul Client ServerDocument20 pagesSocluri - Modelul Client ServerTrifut CiprianNo ratings yet

- Virtual Private Network: Absolventi:Vidican Raul Morar CatalinDocument16 pagesVirtual Private Network: Absolventi:Vidican Raul Morar CatalinVidican Raul DacianNo ratings yet

- Tema 4Document57 pagesTema 4Mădălina AgapieNo ratings yet

- Securitate VPNDocument6 pagesSecuritate VPNalex_cipryNo ratings yet

- Introducere in HTTPDocument44 pagesIntroducere in HTTPRadu DanuNo ratings yet

- Descriere Solutie PKIDocument8 pagesDescriere Solutie PKInpemsdsNo ratings yet

- Bitcoin. O Nouă Revolutie in Lumea Virtuală Și Financiară: Ion Samoil Student C-162Document3 pagesBitcoin. O Nouă Revolutie in Lumea Virtuală Și Financiară: Ion Samoil Student C-162Andra BercaruNo ratings yet

- Curs 8 - SVADocument26 pagesCurs 8 - SVACalculatoare 2016No ratings yet

- ReteleDocument40 pagesReteleDaniel GheorgheNo ratings yet

- 11.2.4.5 Lab - Accessing Network Devices With SSHDocument12 pages11.2.4.5 Lab - Accessing Network Devices With SSHCristian PieleNo ratings yet

- Securitate Andrei CiscoDocument11 pagesSecuritate Andrei CiscoOana MunteanuNo ratings yet

- Securitatea Sistemelor de ComunicațiiDocument14 pagesSecuritatea Sistemelor de ComunicațiiggrrrrllNo ratings yet

- Examen de Acreditare Ruckus WiredDocument15 pagesExamen de Acreditare Ruckus WiredScribdTranslationsNo ratings yet

- Șablon de Documentație de RețeaDocument21 pagesȘablon de Documentație de RețeaScribdTranslationsNo ratings yet

- Analiza Monedei Virtuale ElrondDocument10 pagesAnaliza Monedei Virtuale ElrondNicoleta Victoria PopNo ratings yet

- Tarea 2 Diego NariñoDocument8 pagesTarea 2 Diego NariñojhonatanNo ratings yet

- BC - 4 Introducere in CriptoDocument20 pagesBC - 4 Introducere in CriptoIonutAndreiNo ratings yet

- SCIModele de Încredere PKI PDFDocument17 pagesSCIModele de Încredere PKI PDFDana KramerNo ratings yet

- SYN UDP DNS VulnerabilitatiDocument16 pagesSYN UDP DNS VulnerabilitatiFF RRRNo ratings yet

- 11.2.4.6 Lab - Securing Network DevicesDocument8 pages11.2.4.6 Lab - Securing Network DevicesCristian PieleNo ratings yet

- Importanța Leadershipului În Știința ReglementăriiDocument18 pagesImportanța Leadershipului În Știința ReglementăriiScribdTranslationsNo ratings yet

- Explicația Straturilor de RețeaDocument4 pagesExplicația Straturilor de RețeaScribdTranslationsNo ratings yet

- Examenul DD124 2Document7 pagesExamenul DD124 2ScribdTranslationsNo ratings yet

- Stagnare SpiritualăDocument3 pagesStagnare SpiritualăScribdTranslationsNo ratings yet

- Activitatea 2 - Ciclul CelularDocument3 pagesActivitatea 2 - Ciclul CelularScribdTranslationsNo ratings yet

- Cazul 4 Întrebări ASICSDocument1 pageCazul 4 Întrebări ASICSScribdTranslationsNo ratings yet

- Chestionarul de Stres Al ProfesoruluiDocument2 pagesChestionarul de Stres Al ProfesoruluiScribdTranslationsNo ratings yet

- Programa Examenului Rpas SOLUȚIONAT - WordDocument9 pagesPrograma Examenului Rpas SOLUȚIONAT - WordScribdTranslationsNo ratings yet

- Sesiune Numele Meu Este Special Și UnicDocument2 pagesSesiune Numele Meu Este Special Și UnicScribdTranslationsNo ratings yet

- Studiu de Caz - Soluție - Finanțare AlternativeDocument5 pagesStudiu de Caz - Soluție - Finanțare AlternativeScribdTranslationsNo ratings yet

- Întrebări de Revizuire A Asistentei Medicale de GeriatrieDocument32 pagesÎntrebări de Revizuire A Asistentei Medicale de GeriatrieScribdTranslationsNo ratings yet

- Elemente de Importanță Economică, Industrială Și de Mediu În Mexic.Document31 pagesElemente de Importanță Economică, Industrială Și de Mediu În Mexic.ScribdTranslationsNo ratings yet

- EXCEL PracticăDocument10 pagesEXCEL PracticăScribdTranslationsNo ratings yet

- Întrebări La Bancă Unitatea Virtuală PC 2Document13 pagesÎntrebări La Bancă Unitatea Virtuală PC 2ScribdTranslationsNo ratings yet

- Scaff CalculatorDocument14 pagesScaff CalculatorScribdTranslationsNo ratings yet

- Solver Scoala - Engleza de BazaDocument3 pagesSolver Scoala - Engleza de BazaScribdTranslationsNo ratings yet

- Instrumente de Simulare PC3 Pentru Luarea DeciziilorDocument9 pagesInstrumente de Simulare PC3 Pentru Luarea DeciziilorScribdTranslationsNo ratings yet

- Exerciţii P2-28 Şi P2-29A ContabilitateDocument15 pagesExerciţii P2-28 Şi P2-29A ContabilitateScribdTranslationsNo ratings yet

- Rozarul Să Răcă Copilul DumnezeuDocument18 pagesRozarul Să Răcă Copilul DumnezeuScribdTranslationsNo ratings yet

- Rozarul Sa Ridică Copilul DumnezeuDocument18 pagesRozarul Sa Ridică Copilul DumnezeuScribdTranslationsNo ratings yet

- Plan de Afaceri Pentru PariuriDocument15 pagesPlan de Afaceri Pentru PariuriScribdTranslationsNo ratings yet

- Chcage005 - Evaluare-1 RăspunsuriDocument6 pagesChcage005 - Evaluare-1 RăspunsuriScribdTranslationsNo ratings yet

- Furuno FMD ECDIS PDFDocument13 pagesFuruno FMD ECDIS PDFScribdTranslationsNo ratings yet

- Corporate Finance Case Study WorkingDocument12 pagesCorporate Finance Case Study WorkingScribdTranslationsNo ratings yet

- Fin Man Case Problems Financial Ratio AnalysisDocument5 pagesFin Man Case Problems Financial Ratio AnalysisScribdTranslationsNo ratings yet

- Noaptea de Informare A Familiei Și Plan de ComunicareDocument13 pagesNoaptea de Informare A Familiei Și Plan de ComunicareScribdTranslationsNo ratings yet

- Răspuns La Cerere de Aderarea Conturilor.Document8 pagesRăspuns La Cerere de Aderarea Conturilor.ScribdTranslationsNo ratings yet

- PURLINDocument4 pagesPURLINScribdTranslationsNo ratings yet

- Exerciții Și ProblemeDocument65 pagesExerciții Și ProblemeScribdTranslationsNo ratings yet