Professional Documents

Culture Documents

Chapter 7 SIMTEK

Uploaded by

nafisahCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Chapter 7 SIMTEK

Uploaded by

nafisahCopyright:

Available Formats

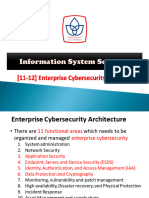

Chapter 8.

Securing Information Systems

Hackers Attack Singapore’s Telecom Infrastructure

In Internet infrastructure when Starhub, one of the nation’s three telecom

October 2016, Singapore experienced an unprecedented attack on its

companies, faced a massive distributed denial of service (DDoS) attack,

forcing users offline. A DDoS attack forces an online service to become

unavailable by overwhelming it with traffic from compromised computers

called botnets by infecting them with malicious software. Owners of these

computers, a small cluster or in the millions, do not even know that their

computers are compromised and being used for such attacks.

According to Starhub, the scale and complexity of the attacks were

unprecedented. That is because instead of computers it was malware-infected

broadband routers and webcams that were involved in the attacks that

overwhelmed the company’s broadband service. Ironically, these devices

were all bought by the customers themselves.

The attack on Singapore’s telecommunications company raises the specter of

more and bigger DdoS attacks in the future, especially in financial hubs such

as Singapore and Hong Kong. In fact, the Singapore attack was likely related

to the biggest global cyberattack in Internet history, carried out with the

malware Mirai, which searches the Internet for vulnerable devices and hijacks

them. To make matters worse, Mirai’s source code is published online, making

the software available to practically anyone today.

Starhub addressed the problem in the short term by sending technicians to

the affected customers to “clean up” their devices by upgrading the software.

At the same time, the Cyber Security Agency of Singapore (CSA) and

Infocomm Media Development Authority (IMDA) advised members of the

public to adopt sound cyber-hygiene practices to secure their devices. For the

long run, Singapore is launching a new national cyber-security strategy

outlining a multi-tiered cyber-security response plan. A new Cybersecurity Act

is also in the pipeline. Singapore’s Communications and Information Minister

Dr. Yaacob Ibrahim urged businesses to also take responsibility, adding that

governments alone cannot address the problem and that everyone should

make cybersecurity a priority. In the same way, Malaysia has expressed its

concerns about rising cyberattacks using smart devices. It has urged

consumers to regularly change the default passwords of their devices and

companies to prepare themselves using penetration testing.

Mirai isn’t the first malware of its kind, and neither are DDoS attacks a new

phenomenon, but together they demonstrate the growing insecurity of the

Internet of Things (IoT). The IoT is a platform to connect smart devices to the

Internet, including everything from toasters to home appliances. The problem

is that these IoT devices, unlike computers, have little security built in, and

most ship with well-known default passwords, no passwords, or easily

hackable passwords. Further, most IoT companies do not have the resources

to push out mass security updates, and so vulnerable devices are never fixed.

The Starhub attack was a watershed moment because it was considered the

beginning of a new era of cyberattacks orchestrated through everyday

devices. This completely changes the security landscape because of the

enormous technical challenge of securing already-compromised devices. The

only solution is to disconnect and “brick” the vulnerable devices, rendering

unusable millions of webcams, thermostats, and other everyday devices which

consumers use!

It is clear that the new era of connected and smart devices will fuel more

security attacks and the only way to address this challenge is through a

multipronged approach involving government regulations, new industry

standards, and user education. Singapore is working to strengthen its

infrastructure and processes .

Case contributed by Neerja Sethi and Vijay Sethi, Nanyang Technological

University

The problems created by the DDoS cyberattack resulting from break-ins into

everyday “smart” devices illustrate some of the reasons businesses and

consumers need to pay attention to all aspects of information system security.

These attacks made the Internet—a critical tool for global business—even

more vulnerable. From a security standpoint, as networks expand, hackers

gain greater reach and access to increasingly vicious malware.

The chapter-opening diagram calls attention to important points raised by this

case and this chapter. Smart devices are simple, easy to use, and do not have

the same high level of security built in. Even though most institutions have

installed state-of-the-art firewalls and updated software to protect their

organizational systems, such as PCs and servers, they fail to pay attention to

increasingly connected devices such as webcams and routers, which have

very weak security. Thus, despite many strong security safeguards to protect

the telecom and Internet infrastructure, criminals were able to compromise the

weakest link in the system to launch DDoS attacks.

Here are some questions to think about: What security vulnerabilities were

exploited by the hackers? What management, organizational, and

technological factors contributed to these security weaknesses? What was the

business impact of these problems?

Peretas Menyerang Infrastruktur Telekomunikasi Singapura

Dalam infrastruktur Internet ketika Starhub, salah satu dari tiga telekomunikasi

nasional pada Oktober 2016, Singapura mengalami serangan yang belum

pernah terjadi sebelumnya terhadap perusahaannya, menghadapi serangan

penolakan layanan (DDoS) terdistribusi besar-besaran, yang memaksa

pengguna offline. Serangan DDoS memaksa layanan online menjadi tidak

tersedia dengan membanjirinya dengan lalu lintas dari komputer yang

disusupi yang disebut botnet dengan menginfeksi mereka dengan perangkat

lunak berbahaya. Pemilik komputer ini, sekelompok kecil atau jutaan, bahkan

tidak tahu bahwa komputer mereka telah disusupi dan digunakan untuk

serangan semacam itu.

Menurut Starhub, skala dan kompleksitas serangan belum pernah terjadi

sebelumnya. Itu karena alih-alih komputer, router broadband dan webcam

yang terinfeksi malware yang terlibat dalam serangan yang membanjiri

layanan broadband perusahaan. Ironisnya, semua perangkat ini dibeli oleh

pelanggan sendiri.

Serangan terhadap perusahaan telekomunikasi Singapura tersebut

menimbulkan momok serangan DdoS yang semakin besar di masa depan,

terutama di pusat-pusat keuangan seperti Singapura dan Hong Kong.

Faktanya, serangan di Singapura kemungkinan terkait dengan serangan siber

global terbesar dalam sejarah Internet, yang dilakukan dengan malware Mirai,

yang mencari di Internet untuk perangkat yang rentan dan membajaknya.

Lebih buruk lagi, kode sumber Mirai diterbitkan secara online, membuat

perangkat lunak tersedia untuk hampir semua orang saat ini.

Starhub mengatasi masalah dalam jangka pendek dengan mengirimkan

teknisi ke pelanggan yang terkena dampak untuk "membersihkan" perangkat

mereka dengan memutakhirkan perangkat lunak. Pada saat yang sama,

Badan Keamanan Siber Singapura (CSA) dan Otoritas Pengembangan Media

Infokom (IMDA) menyarankan anggota masyarakat untuk mengadopsi praktik

kebersihan dunia maya yang baik untuk mengamankan perangkat mereka.

Untuk jangka panjang, Singapura meluncurkan strategi keamanan siber

nasional baru yang menguraikan rencana respons keamanan siber bertingkat.

Undang-Undang Keamanan Siber baru juga sedang dalam proses. Menteri

Komunikasi dan Informasi Singapura Dr. Yaacob Ibrahim mendesak bisnis

untuk juga mengambil tanggung jawab, menambahkan bahwa pemerintah

saja tidak dapat mengatasi masalah ini dan bahwa setiap orang harus

menjadikan keamanan siber sebagai prioritas. Dengan cara yang sama,

Malaysia telah menyatakan keprihatinannya tentang meningkatnya serangan

siber menggunakan perangkat pintar. Ini telah mendesak konsumen untuk

secara teratur mengubah kata sandi default perangkat dan perusahaan

mereka untuk mempersiapkan diri menggunakan pengujian penetrasi.

Mirai bukanlah malware pertama dari jenisnya, dan serangan DDoS juga

bukan fenomena baru, tetapi bersama-sama mereka menunjukkan

ketidakamanan Internet of Things (IoT) yang semakin meningkat. IoT adalah

platform untuk menghubungkan perangkat pintar ke Internet, termasuk segala

sesuatu mulai dari pemanggang roti hingga peralatan rumah tangga.

Masalahnya adalah perangkat IoT ini, tidak seperti komputer, memiliki sedikit

keamanan bawaan, dan sebagian besar dikirimkan dengan kata sandi default

yang terkenal, tanpa kata sandi, atau kata sandi yang mudah diretas. Lebih

lanjut, sebagian besar perusahaan IoT tidak memiliki sumber daya untuk

mendorong pembaruan keamanan massal, sehingga perangkat yang rentan

tidak pernah diperbaiki.

Serangan Starhub adalah momen penting karena dianggap sebagai awal era

baru serangan siber yang diatur melalui perangkat sehari-hari. Ini benar-benar

mengubah lanskap keamanan karena tantangan teknis yang sangat besar

untuk mengamankan perangkat yang sudah disusupi. Satu-satunya solusi

adalah memutuskan dan "membatasi" perangkat yang rentan, membuat

jutaan webcam, termostat, dan perangkat sehari-hari lainnya yang digunakan

konsumen tidak dapat digunakan!

Jelas bahwa era baru perangkat yang terhubung dan cerdas akan memicu

lebih banyak serangan keamanan dan satu-satunya cara untuk mengatasi

tantangan ini adalah melalui pendekatan multi-cabang yang melibatkan

peraturan pemerintah, standar industri baru, dan pendidikan pengguna.

Singapura sedang bekerja untuk memperkuat infrastruktur dan prosesnya.

Sumber; Kasus disumbangkan oleh Neerja Sethi dan Vijay Sethi, Universitas

Teknologi Nanyang

Masalah yang ditimbulkan oleh serangan siber DDoS yang dihasilkan dari

pembobolan ke perangkat "pintar" sehari-hari menggambarkan beberapa

alasan mengapa bisnis dan konsumen perlu memperhatikan semua aspek

keamanan sistem informasi. Serangan-serangan ini membuat Internet—alat

penting untuk bisnis global—bahkan lebih rentan. Dari sudut pandang

keamanan, saat jaringan berkembang, peretas mendapatkan jangkauan dan

akses yang lebih besar ke malware yang semakin ganas.

Diagram pembukaan bab menarik perhatian pada poin-poin penting yang

diangkat oleh kasus ini dan bab ini. Perangkat pintar sederhana, mudah

digunakan, dan tidak memiliki tingkat keamanan yang sama di dalamnya.

Meskipun sebagian besar institusi telah menginstal firewall canggih dan

perangkat lunak yang diperbarui untuk melindungi sistem organisasi mereka,

seperti PC dan server , mereka gagal memperhatikan perangkat yang

semakin terhubung seperti webcam dan router, yang memiliki keamanan yang

sangat lemah. Jadi, terlepas dari banyak perlindungan keamanan yang kuat

untuk melindungi infrastruktur telekomunikasi dan Internet, para penjahat

dapat berkompromi dengan tautan terlemah dalam sistem untuk meluncurkan

serangan DDoS.

Bab 8. Mengamankan Sistem Informasi.

DIMAS DWI RIYANTO 210810301194

DZURROTUN NAFISAH 200810301082

MUCHLIS ADI PUTRA 210810301196

Tujuan pembelajaran

8-1 Mengapa sistem informasi rentan terhadap kerusakan, kesalahan, dan

penyalahgunaan?

8-2 Apa nilai bisnis dari keamanan dan kontrol?

8-3 Apa saja komponen kerangka kerja organisasi untuk keamanan dan

kontrol?

8-4 Apa alat dan teknologi yang paling penting untuk menjaga sumber daya

informasi?

8- 1 Mengapa sistem informasi rentan terhadap kerusakan, kesalahan,

dan penyalahgunaan?

Ketika sejumlah besar data disimpan dalam bentuk elektronik, hal itu

menjadikan mereka rentan terhadap berbagai jenis ancaman. Melalui jaringan

komunikasi, sistem informasi di lokasi yang berbeda namun saling

berhubungan. Potensi akses tidak sah, penyalahgunaan, atau penipuan, tidak

terbatas pada satu lokasi tetapi dapat terjadi pada titik akses mana pun dalam

jaringan. Nah, Gambar 8. 1 ini mengilustrasikan ancaman paling umum

terhadap sistem informasi kontemporer. Diketahui bahwa ancaman tersebut

dapat berasal dari faktor teknis, organisasi, dan lingkungan yang diperparah

oleh keputusan manajemen yang buruk. Dalam lingkungan komputasi

klien/server multitier yang diilustrasikan di sini, kerentanan ada di setiap

lapisan dan dalam komunikasi antar lapisan. Pengguna di lapisan klien dapat

menyebabkan kerugian dengan menginput data/informasi yang salah atau

dengan mengakses sistem tanpa otorisasi. Hal itu memungkinkan untuk

mengakses data yang mengalir melalui jaringan, mencuri data berharga

selama transmisi, atau mengubah data tanpa otorisasi. Kemudian, Radiasi

dapat mengganggu jaringan di berbagai titik juga. Penyusup dapat

meluncurkan serangan penolakan layanan atau perangkat lunak berbahaya

untuk mengganggu pengoperasian situs web. Seseorang yang mampu

menembus sistem perusahaan, maka mereka dapat mencuri,

menghancurkan, atau mengubah data perusahaan yang disimpan dalam

database atau file.

Ancaman lainnya yaitu Kerusakan sistem seperti rusaknya perangkat keras

komputer, tidak dikonfigurasikan dengan benar, atau rusak karena

penggunaan yang tidak semestinya atau tindakan kriminal. Kesalahan dalam

pemrograman, instalasi yang tidak tepat, atau perubahan yang tidak sah juga

menyebabkan gagalnya perangkat lunak komputer. Listrik padam, banjir,

kebakaran, atau bencana alam lainnya juga dapat mengganggu sistem

komputer.

Selain itu, Kemitraan domestik atau luar negeri dengan perusahaan lain, juga

berkontribusi terhadap kerentanan sistem, jika informasi berharga berada di

jaringan dan komputer di luar kendali organisasi. Tanpa perlindungan yang

kuat, data berharga dapat hilang, hancur, atau jatuh ke tangan yang salah,

sehingga dapat mengungkapkan rahasia dagang yang penting atau informasi

yang melanggar privasi pribadi.

Popularitas perangkat seluler genggam untuk komputasi bisnis juga

menambah ancaman ini. Karena portabilitas membuat ponsel, smartphone,

dan komputer tablet mudah hilang atau dicuri. Sehingga Penyusup juga dapat

mengakses sistem internal perusahaan melalui perangkat ini.

Kerentanan Internet

Jaringan publik yang besar, seperti Internet, lebih rentan daripada jaringan

internal, karena mereka hampir terbuka untuk siapa saja. Internet begitu besar

sehingga ketika pelanggaran terjadi, maka dampaknya bisa sangat luas. Nah,

ketika Internet jadi bagian dari jaringan perusahaan, sistem informasi

organisasi akan lebih rentan terhadap tindakan dari pihak luar.

Seperti, sebagian besar lalu lintas Voice over IP (VoIP) melalui Internet yang

tidak dienkripsi. Karena itu, peretas dapat mencegat percakapan atau

mematikan layanan suara dengan membanjiri server yang mendukung VoIP

dengan lalu lintas palsu.

Kemudian, kerentanan juga meningkat dari meluasnya penggunaan e-mail,

pesan instan (IM), dan program berbagi file peer-to-peer (P2P). Pada E-mail

mungkin berisi lampiran, dimana itu menjadi batu loncatan untuk perangkat

lunak berbahaya, atau akses tidak sah ke sistem internal perusahaan. Lalu

pada Aplikasi IM/pesan instan, ini rentan disadap dan dibaca oleh orang luar

selama transmisi melalui Internet. Berbagi file melalui jaringan P2P, seperti

untuk berbagi, atau memaparkan informasi pada komputer individu atau

perusahaan kepada pihak luar.

Tantangan Keamanan Nirkabel

Aman tidaknya jaringan nirkabel di suatu tempat itu tergantung pada seberapa

waspada kita. Bahkan jaringan nirkabel di rumah, dapat rentan karena pita

frekuensi radio mudah dipindai. Jaringan Bluetooth dan Wi-Fi, rentan terhadap

peretasan oleh penyadap. Jaringan area lokal (LAN) yang menggunakan

standar 802.11, itu juga dapat dengan mudah ditembus oleh pihak luar yang

dipersenjatai dengan laptop, kartu nirkabel, antena eksternal, dan perangkat

lunak peretasan. Peretas menggunakan alat tersebut untuk mendeteksi

jaringan yang tidak terlindungi, memantau lalu lintas jaringan, dan, dalam

beberapa kasus, mendapatkan akses ke Internet atau ke jaringan

perusahaan.

Teknologi transmisi Wi-Fi seperti gambar disamping, itu dirancang untuk

mudah ditemukan dan terlihat. Service set identifier (SSID) yang

mengidentifikasi titik akses dalam jaringan Wi-Fi, disiarkan beberapa kali dan

dapat diambil dengan cukup mudah oleh program sniffer penyusup. Jaringan

nirkabel di banyak lokasi tidak memiliki perlindungan dasar terhadap war

driving, di mana penyadap mencoba untuk mencegat lalu lintas jaringan

nirkabel.

Penyusup yang telah dikaitkan dengan titik akses, dengan menggunakan

SSID yang benar, mampu mengakses sumber daya lain di jaringan. Seperti,

menentukan pengguna lain yang terhubung ke jaringan, mengakses hard

drive komputer, dan membuka atau menyalin file. Kemudian, Penyusup juga

menggunakan informasi yang telah dikumpulkan untuk dapat menangkap

nama dan kata sandi pengguna.

Perangkat Lunak Berbahaya: Virus, Worms, Trojan Horses, dan Spyware

Program perangkat lunak berbahaya disebut sebagai malware dan mencakup

berbagai ancaman seperti virus komputer, worm, dan trojan horse.

Virus komputer adalah program perangkat lunak jahat, yang menempel pada

program perangkat lunak lain atau file data, untuk dieksekusi, biasanya tanpa

sepengetahuan atau izin pengguna. Sebagian besar virus komputer

mengirimkan muatan. Muatannya mungkin relatif tidak berbahaya, jika seperti

instruksi menampilkan pesan atau gambar, atau bisa juga jadi sangat

berbahaya—seperti menghancurkan program atau data, menghalangi memori

komputer, memformat ulang hard drive, atau menyebabkan program tidak

berjalan dengan semestinya. Virus biasanya menyebar dari komputer ke

komputer ketika seseorang melakukan suatu tindakan, seperti mengirim

lampiran email atau menyalin file yang terinfeksi.

Selanjutnya, worm, yang merupakan program komputer independen, yang

menyalin dirinya sendiri dari satu komputer ke komputer lain melalui jaringan.

Tidak seperti virus, worm dapat beroperasi sendiri tanpa melampirkan file

program komputer lain dan kurang mengandalkan perilaku manusia untuk

menyebar dari komputer ke komputer. Oleh karena itu, worm menyebar jauh

lebih cepat daripada virus komputer. Worm merusak data dan program serta

mengganggu atau bahkan menghentikan pengoperasian jaringan komputer.

Trojan horse adalah program perangkat lunak yang tampaknya tidak

berbahaya, tapi kemudian melakukan sesuatu lain dari yang diharapkan.

Trojan horse sendiri bukanlah virus karena tidak mereplikasi, tapi sering kali

merupakan cara virus atau kode berbahaya lainnya untuk dimasukkan ke

dalam sistem komputer.

Contoh Trojan horse modern adalah Zeus Trojan. Ini sering digunakan untuk

mencuri kredensial masuk untuk perbankan, dengan diam-diam menangkap

penekanan tombol seseorang saat mereka menggunakan komputer mereka.

Zeus tersebar terutama melalui unduhan drive-by dan phishing, dan varian

terbarunya sulit dideteksi oleh alat anti-malware.

Ancaman malware utama saat ini adalah serangan injeksi SQL dimana

memanfaatkan kerentanan dalam perangkat lunak aplikasi web berkode

buruk, untuk memasukkan kode program berbahaya ke dalam sistem dan

jaringan perusahaan. Ini terjadi saat aplikasi web gagal memvalidasi dengan

benar, atau memfilter data yang dimasukkan pengguna di halaman web

secara online. Kemudian, Penyerang menggunakan kesalahan ini untuk

mengirim kueri SQL jahat ke database, yang mendasarinya untuk mengakses

database, menanam kode berbahaya, atau mengakses sistem lain di jaringan.

Malware lain yang dikenal sebagai ransomware, berkembang biak di desktop

dan perangkat seluler. Ransomware mencoba memeras uang dari pengguna

dengan mengambil alih komputer atau menampilkan pesan pop-up yang

mengganggu. Ransomware ini biasanya didapat dari mengunduh lampiran

yang terinfeksi, mengklik tautan di dalam email, atau mengunjungi situs web

yang salah.

Selanjutnya spyware, dimana beberapa jenis spyware juga bertindak sebagai

perangkat lunak berbahaya yang menginstal sendiri secara diam-diam di

komputer, untuk memantau aktivitas penjelajahan web pengguna dan

menayangkan iklan.

Bentuk spyware yang sangat jahat seperti Keyloggers, merekam setiap

penekanan tombol yang dilakukan pada komputer, untuk mencuri nomor seri

perangkat lunak, meluncurkan serangan Internet, mendapatkan akses ke

akun email, mendapatkan kata sandi ke sistem komputer yang dilindungi, atau

untuk mengambil informasi pribadi seperti kartu kredit atau nomor rekening

bank. Program spyware lainnya mengatur ulang halaman beranda browser

web, mengarahkan permintaan pencarian, atau memperlambat kinerja

dengan menggunakan terlalu banyak memori.

Hackers dan Kejahatan Komputer

Hacker adalah individu yang berniat untuk mendapatkan akses tidak sah ke

sistem komputer. Istilah cracker, biasanya digunakan untuk menunjukkan

seorang peretas dengan niat kriminal.

Spoofing dan Sniffing

Spoofing melibatkan pengalihan tautan web ke alamat yang berbeda dari

yang dimaksudkan, dengan situs yang menyamar sebagai tujuan yang

dimaksud. Misalnya, jika peretas mengarahkan pelanggan ke situs web palsu

yang terlihat hampir persis seperti situs sebenarnya, mereka kemudian dapat

mengumpulkan dan memproses pesanan, mencuri informasi bisnis serta

informasi sensitif pelanggan secara efektif dari situs sebenarnya.

Sniffer adalah jenis program penyadapan yang memantau informasi yang

berjalan melalui jaringan. Ketika digunakan secara sah, sniffer membantu

mengidentifikasi potensi titik masalah jaringan atau aktivitas kriminal di

jaringan, tapi ketika digunakan untuk tujuan kriminal, ini dapat merusak dan

sangat sulit dideteksi. Sniffer memungkinkan peretas untuk mencuri informasi

kepemilikan dari mana saja di jaringan, termasuk pesan email, file

perusahaan, dan laporan rahasia.

Penolakan serangan layanan

Dalam serangan denial-of-service (DoS), peretas membanjiri/memenuhi

server jaringan atau server web dengan ribuan komunikasi palsu atau

permintaan layanan untuk merusak jaringan. Jaringan menerima begitu

banyak permintaan sehingga tidak dapat mengikutinya dan dengan demikian

tidak tersedia untuk melayani permintaan yang sah. Serangan penolakan

layanan (DDoS) terdistribusi menggunakan banyak komputer untuk

membanjiri jaringan dari berbagai titik peluncuran.

Pelaku serangan DDoS sering menggunakan ribuan PC zombie yang

terinfeksi perangkat lunak berbahaya tanpa sepengetahuan pemiliknya dan

diorganisir menjadi botnet. Botnet ini dibuat dengan menginfeksi komputer

orang lain dengan malware bot. Komputer yang terinfeksi kemudian menjadi

budak, atau zombie, melayani komputer master milik orang lain. Ketika

peretas menginfeksi cukup banyak komputer, maka mereka dapat

menggunakan sumber daya botnet yang terkumpul untuk meluncurkan

serangan DdoS, kampanye phishing, atau email spam yang tidak diminta.

Kejahatan Komputer

Sebagian besar aktivitas peretas adalah pelanggaran kriminal, dan

kerentanan sistem menjadikannya target untuk jenis kejahatan komputer

lainnya juga. Tidak ada yang tahu besarnya masalah kejahatan komputer—

berapa banyak sistem yang diserang, berapa banyak orang yang terlibat

dalam praktik tersebut, atau total kerusakan ekonomi. Hal ini dikarenakan

banyak perusahaan enggan melaporkan kejahatan komputer. Karena

kejahatan tersebut mungkin melibatkan karyawan, atau perusahaan khawatir

mempublikasikan kerentanannya akan merusak reputasinya. Jenis kejahatan

komputer yang paling merusak secara ekonomi adalah serangan DoS,

aktivitas orang dalam yang jahat, dan serangan berbasis web.

Pencurian identitas

Pencurian identitas adalah kejahatan di mana penipu memperoleh informasi

pribadi penting, seperti nomor jaminan sosial, nomor SIM, atau nomor kartu

kredit, untuk menyamar sebagai orang lain. Informasi tersebut dapat

digunakan untuk mendapatkan kredit, barang dagangan, atau layanan atas

nama korban atau untuk memberikan identitas palsu kepada pencuri.

Salah satu taktik yang semakin populer adalah bentuk spoofing yang disebut

phishing. Phishing melibatkan pengaturan situs web palsu atau pengiriman

pesan email yang terlihat seperti bisnis sah untuk meminta data pribadi

rahasia kepada pengguna. Dalam bentuk phishing yang lebih bertarget, yaitu

spear phishing, disini pesan tampak berasal dari sumber tepercaya, seperti

individu dalam perusahaan penerima atau teman.

Teknik phishing yang disebut evil twins dan pharming lebih sulit dideteksi. Evil

twins adalah jaringan nirkabel yang berpura-pura menawarkan koneksi Wi-Fi

tepercaya ke Internet. Jaringan palsu ini terlihat identik dengan jaringan publik

yang sah. Dengan ini, Penipu mencoba menangkap kata sandi atau nomor

kartu kredit dari pengguna yang masuk ke jaringan tanpa mereka sadari.

Selanjutnya, Pharming, ini mengarahkan pengguna ke halaman web palsu

bahkan ketika individu mengetikkan alamat halaman web yang benar ke

browsernya. Hal ini mungkin terjadi jika pelaku pharming mendapatkan akses

ke informasi alamat Internet yang disimpan oleh penyedia layanan Internet

(ISP) untuk mempercepat penelusuran web, dan jika perusahaan penyedia

layanan Internet memiliki perangkat lunak yang cacat di server mereka, maka

memungkinkan penipu untuk meretas dan mengubah alamat tersebut.

Click Fraud

Saat kita mengklik iklan yang ditampilkan oleh mesin pencari, pengiklan

biasanya membayar biaya untuk setiap klik, yang seharusnya mengarahkan

calon pembeli ke produknya. Nah, Click Fraud terjadi ketika individu atau

program komputer dengan curang mengklik iklan online tanpa niatan membeli

barang atau jasa yang diiklankan. Click Fraud telah menjadi masalah serius di

Google dan situs web lain yang menampilkan iklan online bayar per klik.

Beberapa perusahaan biasanya mempekerjakan pihak ketiga untuk mengeklik

iklan pesaing secara curang untuk melemahkan mereka dengan menaikkan

biaya pemasaran mereka. Penipuan klik juga dapat dilakukan dengan

program perangkat lunak yang melakukan klik, dan botnet sering digunakan

untuk tujuan ini.

Ancaman Global: Terorisme siber dan Cyberwarfare

Cyberwarfare adalah aktivitas yang disponsori negara yang dirancang untuk

melumpuhkan dan mengalahkan negara atau bangsa lain, dengan menembus

komputer atau jaringannya untuk menyebabkan kerusakan dan gangguan.

Cyberwarfare juga mencakup pertahanan terhadap jenis serangan ini.

Cyberwarfare merupakan ancaman serius bagi infrastruktur masyarakat

modern, karena lembaga keuangan, kesehatan, pemerintah, dan industri

utama mereka bergantung pada Internet untuk operasi sehari-hari.

Ancaman Internal: Karyawan

Biasanya kita cenderung berpikir bahwa ancaman keamanan terhadap bisnis

berasal dari luar organisasi. Faktanya, orang dalam perusahaanlah yang

justru menimbulkan masalah keamanan yang serius. Karyawan pastinya kan

memiliki akses ke informasi istimewa perusahaan, dan jika prosedur

keamanan internal kurang optimal, ini membuat para karyawan sering kali

dapat menjelajahi seluruh sistem organisasi tanpa meninggalkan jejak.

Kurangnya pengetahuan pengguna juga merupakan penyebab tunggal

terbesar dari pelanggaran keamanan jaringan. Banyak karyawan lupa kata

sandi mereka untuk mengakses sistem komputer atau mengizinkan rekan

kerja menggunakannya, ini akan membahayakan sistem. Penyusup jahat

yang mencari akses sistem terkadang menipu karyawan untuk

mengungkapkan kata sandi mereka dengan berpura-pura menjadi anggota

sah perusahaan yang membutuhkan informasi. Nah, Praktik ini disebut

rekayasa sosial.

Kerentanan Perangkat Lunak

Kesalahan perangkat lunak menimbulkan ancaman konstan terhadap sistem

informasi, menyebabkan kerugian yang tak terhitung dalam produktivitas dan

terkadang membahayakan orang yang menggunakan atau bergantung pada

sistem. Meningkatnya kompleksitas dan ukuran program perangkat lunak,

ditambah dengan tuntutan untuk pengiriman tepat waktu ke pasar, telah

berkontribusi pada peningkatan kelemahan atau kerentanan perangkat lunak.

Masalah utama perangkat lunak adalah adanya bug tersembunyi atau cacat

kode program. Sumber utama bug adalah kompleksitas kode pengambilan

keputusan. Program yang relatif kecil dari beberapa ratus baris akan berisi

puluhan keputusan yang mengarah ke ratusan atau bahkan ribuan jalur.

Program-program penting di sebagian besar perusahaan biasanya jauh lebih

besar, berisi puluhan ribu atau bahkan jutaan baris kode, masing-masing

dengan banyak pilihan dan jalur program yang lebih kecil.

Cacat dalam perangkat lunak komersial tidak hanya menghambat kinerja

tetapi juga menciptakan kerentanan keamanan yang membuka jaringan bagi

penyusup. Yang paling merepotkan adalah kerentanan zero-day, yang

merupakan kelemahan/cacat di perangkat lunak yang tidak diketahui

penciptanya. Peretas kemudian mengeksploitasi kelemahan ini sebelum

vendor menyadari masalahnya dan bergegas memperbaikinya. Jenis

kerentanan ini disebut zero day karena pembuat perangkat lunak memiliki nol

hari setelah mengetahuinya untuk memperbaiki sebelum dapat dieksploitasi

dalam serangan. Kadang-kadang peneliti keamanan melihat cacat perangkat

lunak, tapi biasanya cacat tersebut tetap tidak terdeteksi sampai serangan

terjadi.

Untuk memperbaiki kelemahan perangkat lunak setelah diidentifikasi, vendor

perangkat lunak membuat bagian-bagian kecil dari perangkat lunak yang

disebut tambalan untuk memperbaiki kekurangan tersebut tanpa mengganggu

pengoperasian perangkat lunak yang benar. Proses ini disebut manajemen

patch.

Karena infrastruktur TI perusahaan biasanya terkait dengan beberapa aplikasi

bisnis, instalasi sistem operasi, dan layanan sistem lainnya, pemeliharaan

patch pada semua perangkat dan layanan yang digunakan perusahaan

seringkali memakan waktu dan biaya. Sedangkan Malware dibuat dengan

sangat cepat, sehingga perusahaan hanya memiliki sedikit waktu untuk

merespons kerentanan zero-day tadi.

8-2

You might also like

- CYBER SECURITY HANDBOOK Part-2: Lock, Stock, and Cyber: A Comprehensive Security HandbookFrom EverandCYBER SECURITY HANDBOOK Part-2: Lock, Stock, and Cyber: A Comprehensive Security HandbookNo ratings yet

- Cyber Security Challenges With Latest TechnologiesDocument6 pagesCyber Security Challenges With Latest TechnologiesIJRASETPublicationsNo ratings yet

- A Study of Cyber Security Challenges and Its EmergDocument7 pagesA Study of Cyber Security Challenges and Its EmergYudi NugrahaNo ratings yet

- Cybersecurity and Web of Things A Review On Ad Hoc IssuesDocument11 pagesCybersecurity and Web of Things A Review On Ad Hoc IssuesIJRASETPublicationsNo ratings yet

- Ece3501 - Iot Fundamentals: Dr. Venugopal P Associate Professor School of Electronics EngineeringDocument44 pagesEce3501 - Iot Fundamentals: Dr. Venugopal P Associate Professor School of Electronics EngineeringsartgNo ratings yet

- Bảo Mật Mạng IoT Mối Đe Dọa, Rủi Ro VàDocument27 pagesBảo Mật Mạng IoT Mối Đe Dọa, Rủi Ro VàQuý TùngNo ratings yet

- What Risks Do IoT Security Issues Pose To BusinessesDocument3 pagesWhat Risks Do IoT Security Issues Pose To BusinessesNarendra PatelNo ratings yet

- Introduction and headings-UPdatedDocument11 pagesIntroduction and headings-UPdatedmuhammad zubairNo ratings yet

- Iot Security (Internet of Things Security)Document7 pagesIot Security (Internet of Things Security)RajNo ratings yet

- CSS1 At2Document5 pagesCSS1 At2hamzaNo ratings yet

- 21 Intrusion - Detection - System - For - IoT - DevicesDocument5 pages21 Intrusion - Detection - System - For - IoT - DevicesJaroos RianNo ratings yet

- Cyber Security and Current TrendsDocument7 pagesCyber Security and Current TrendsTharun RaamNo ratings yet

- Final Research ReportDocument10 pagesFinal Research ReportSadia AbdullahNo ratings yet

- Man MicroprojectDocument8 pagesMan MicroprojectSnehal Khode FYCO 46No ratings yet

- 1402 1842 PDFDocument6 pages1402 1842 PDFAbhishek vatsNo ratings yet

- Chall IotDocument4 pagesChall Iotyellow hNo ratings yet

- Cyber Security Challenges and Its Trends On TechnologiesDocument10 pagesCyber Security Challenges and Its Trends On TechnologiesSushant SinghNo ratings yet

- Trends in Cyber SecurityDocument6 pagesTrends in Cyber SecurityAditya Sanjay YewatikarNo ratings yet

- A Robust Device-to-Device Continuous Authentication Protocol For The Internet of ThingsDocument25 pagesA Robust Device-to-Device Continuous Authentication Protocol For The Internet of ThingsDhananjaya GMNo ratings yet

- 1 s2.0 S2542660519301957 Main PDFDocument19 pages1 s2.0 S2542660519301957 Main PDFArunNo ratings yet

- Needed PaperDocument11 pagesNeeded PaperTaimour KhanNo ratings yet

- The Haunted Smart HomeDocument4 pagesThe Haunted Smart HomeHard GamerNo ratings yet

- Important Security TrendsDocument4 pagesImportant Security Trendssaurabhkumar76557No ratings yet

- A Study of CybersecurityDocument7 pagesA Study of CybersecurityBhagu chaudhariNo ratings yet

- PaperIOT VulnerabilityAttacksSecurityDocument17 pagesPaperIOT VulnerabilityAttacksSecurityMuthuKumar RajendranNo ratings yet

- What Is Cybersecurity and Why It Is ImportantDocument22 pagesWhat Is Cybersecurity and Why It Is ImportantOgieva ElvisNo ratings yet

- Ciberseguridad IoT Industrial - 1550147684Document12 pagesCiberseguridad IoT Industrial - 1550147684josepalacio497No ratings yet

- Cybersecurity: A Review of Internet of Things (Iot) Security Issues, Challenges and TechniquesDocument6 pagesCybersecurity: A Review of Internet of Things (Iot) Security Issues, Challenges and TechniquesNISHANT MADKENo ratings yet

- CyberSecurityProjectProposal Semi FinalDocument15 pagesCyberSecurityProjectProposal Semi FinalKevin kurt IntongNo ratings yet

- A Review On Smart Home Environment and Consequences of Cyber Security Attacks On Smart HomesDocument8 pagesA Review On Smart Home Environment and Consequences of Cyber Security Attacks On Smart HomesRajesh BathulaNo ratings yet

- Extreme Surge Iot Solution White PaperDocument19 pagesExtreme Surge Iot Solution White PapermpmtechnologyNo ratings yet

- Cyber Related Challenges and SolutionDocument5 pagesCyber Related Challenges and Solutionfelix feluNo ratings yet

- Botnet Detection in The Internet of Things Using Deep Learning ApproachesDocument8 pagesBotnet Detection in The Internet of Things Using Deep Learning ApproachesAziz AkNo ratings yet

- Top 10 Challenges of Cyber Security Faced in 2021Document8 pagesTop 10 Challenges of Cyber Security Faced in 2021poo12122No ratings yet

- An Emerging Computer Network Security Threats and A New Protection Technique Using Blockchain Technology in OrganizationsDocument16 pagesAn Emerging Computer Network Security Threats and A New Protection Technique Using Blockchain Technology in Organizationsiaset123No ratings yet

- Cybersecurity: Challenges Nowadays: Prepared By: Niti KalolaDocument22 pagesCybersecurity: Challenges Nowadays: Prepared By: Niti KalolaMehul PatelNo ratings yet

- IIoT Smart BuildingDocument8 pagesIIoT Smart BuildingYughi OhNo ratings yet

- An Efficient Counter-Based DDoS Attack Detection Framework Leveraging Software Defined IoT SD-IoTDocument20 pagesAn Efficient Counter-Based DDoS Attack Detection Framework Leveraging Software Defined IoT SD-IoTKhushal SinghNo ratings yet

- Futureinternet 12 00055 v2Document20 pagesFutureinternet 12 00055 v2Maria GonzalezNo ratings yet

- Cyber SecurityDocument4 pagesCyber SecurityRon Gabriel SevillenoNo ratings yet

- Fundamental Areas of Cyber Security On Latest TechnologyDocument3 pagesFundamental Areas of Cyber Security On Latest TechnologyEditor IJTSRDNo ratings yet

- Importance of Cyber Security IJERTCONV8IS05036Document3 pagesImportance of Cyber Security IJERTCONV8IS05036draken729123No ratings yet

- Ict Mid DoneDocument13 pagesIct Mid DoneAhmed AliNo ratings yet

- Cyber SecurityDocument3 pagesCyber SecurityVaishnavi KadamNo ratings yet

- Module 3 Week 5 12Document10 pagesModule 3 Week 5 12Elizabeth ColomaNo ratings yet

- Tugas Essay DDoS and IoTDocument5 pagesTugas Essay DDoS and IoTAugviona Brillianty SyahdaNo ratings yet

- Security Challenges For IoTDocument35 pagesSecurity Challenges For IoTPraneeth51 Praneeth51No ratings yet

- Security Training: Business Continuity and Disaster RecoveryDocument3 pagesSecurity Training: Business Continuity and Disaster RecoveryAnonymous XmvR2K6No ratings yet

- The Cyber Crime Threat On Mobile Devices: Mr. Faisal A. AmdaniDocument20 pagesThe Cyber Crime Threat On Mobile Devices: Mr. Faisal A. AmdaniSshin HilisNo ratings yet

- Internet of Things: Information Security Challenges and SolutionsDocument17 pagesInternet of Things: Information Security Challenges and SolutionsNISHANT MADKENo ratings yet

- Attacks in IotDocument3 pagesAttacks in IotKafeel AfzalNo ratings yet

- Xiao 2019Document24 pagesXiao 2019BẢO HỒ THIÊNNo ratings yet

- Hanan N. Buday-WPS OfficeDocument4 pagesHanan N. Buday-WPS Officehananbuday4No ratings yet

- Iot SecurityDocument4 pagesIot Securitypiyush singhNo ratings yet

- Protecting Smart Buildings From Cyber Attacks - 1553904510Document6 pagesProtecting Smart Buildings From Cyber Attacks - 1553904510fm6qnqxjfdNo ratings yet

- 20MobileMalwareandSmartDeviceSecurity-TrendsChallengesandSolutions cscs13Document7 pages20MobileMalwareandSmartDeviceSecurity-TrendsChallengesandSolutions cscs13Pross Eterr GamingNo ratings yet

- 6 - Malware DetectionDocument17 pages6 - Malware Detectionpraveen.malikupNo ratings yet

- Attivo Networks IoTDocument2 pagesAttivo Networks IoTgeokaragNo ratings yet

- A Deep Learning Based Framework For Cyberattack Detection in IoT NetworksDocument21 pagesA Deep Learning Based Framework For Cyberattack Detection in IoT NetworksAI tailieuNo ratings yet

- The Cyber Crime Threat On Mobile DevicesDocument9 pagesThe Cyber Crime Threat On Mobile DevicesJaweria JaweriaNo ratings yet

- Unit 4. Cryptography and Network Security: Introduction To CryptographyDocument11 pagesUnit 4. Cryptography and Network Security: Introduction To CryptographyVanam AkhilaNo ratings yet

- 5047x Steam AccountsDocument513 pages5047x Steam AccountsAlejandro Ramos PizarroNo ratings yet

- Ethical Hacking - Book Edition 1Document7 pagesEthical Hacking - Book Edition 1Kamlesh PrajapatiNo ratings yet

- EVoteTechnology - Modernizing Voting in The United States Via Biometric Security Protocol, EDI, Blockchain, and Cryptography.Document2 pagesEVoteTechnology - Modernizing Voting in The United States Via Biometric Security Protocol, EDI, Blockchain, and Cryptography.michael_sr_44No ratings yet

- ITSY 2401 - Firewalls and Network Security - Network Security Plan ProjectDocument7 pagesITSY 2401 - Firewalls and Network Security - Network Security Plan ProjectKyle LaPatoNo ratings yet

- Data and Network Security I - SECU2123C - 2 PDFDocument4 pagesData and Network Security I - SECU2123C - 2 PDFcovaNo ratings yet

- Ethical Hacking ScriptDocument3 pagesEthical Hacking Scriptuhafduhkjhas100% (1)

- Modification of Diffie-Hellman AlgorithmDocument4 pagesModification of Diffie-Hellman AlgorithmAnurag TiwariNo ratings yet

- ValorantDocument8 pagesValorantab rNo ratings yet

- Policy Template Guide: NIST Cybersecurity FrameworkDocument17 pagesPolicy Template Guide: NIST Cybersecurity FrameworkHesham Elsayed100% (1)

- Scoutiq DatasheetDocument1 pageScoutiq DatasheetRajeev AroraNo ratings yet

- Cyber Security Short QuestionDocument4 pagesCyber Security Short QuestionDharmanshu MerNo ratings yet

- Linux Myanmar LanguageDocument10 pagesLinux Myanmar Languageကိုေမာင္မ်ဳိးေဌးNo ratings yet

- Cyber SecurityDocument15 pagesCyber SecurityJudith LigayaNo ratings yet

- VPNDocument3 pagesVPNNama Saya MrkarimNo ratings yet

- Slide#5-Etika (Hacker Vs Cracker)Document12 pagesSlide#5-Etika (Hacker Vs Cracker)anon_207108945No ratings yet

- Computer Science: Systems Software and SecurityDocument14 pagesComputer Science: Systems Software and SecurityScott DescombeNo ratings yet

- Sample Rep ListDocument13 pagesSample Rep ListChris VanLiewNo ratings yet

- Strategi Penguatan Cyber Security Guna Mewujudkan Keamanan Nasional Di Era Society 5.0Document12 pagesStrategi Penguatan Cyber Security Guna Mewujudkan Keamanan Nasional Di Era Society 5.0Ares dhanaNo ratings yet

- Ultimate Test Drive Brochure PDFDocument2 pagesUltimate Test Drive Brochure PDFAndrew AtefNo ratings yet

- 1-What Is The Cyber Kill Chain?Document4 pages1-What Is The Cyber Kill Chain?Mohamed ToubeneNo ratings yet

- Voucher Pendukuan3jam11Document5 pagesVoucher Pendukuan3jam11Yunus MuhNo ratings yet

- ROOTDocument17 pagesROOTSumreenSattiNo ratings yet

- PU Is Security - 12. Enterprise Cybersecurity ArchitectureDocument42 pagesPU Is Security - 12. Enterprise Cybersecurity ArchitecturealifaldindaNo ratings yet

- Ethical Hacking Training in RoorkeeDocument43 pagesEthical Hacking Training in RoorkeearyanbansalNo ratings yet

- Zero Day AttackDocument5 pagesZero Day AttackAnonymous Wu14iV9dqNo ratings yet

- Chapter 7 SIMTEKDocument12 pagesChapter 7 SIMTEKnafisahNo ratings yet

- OWASP Top 10 VulnerabilitiesDocument4 pagesOWASP Top 10 VulnerabilitieslargocaballeroNo ratings yet

- Needham-Schroeder ProtocolDocument4 pagesNeedham-Schroeder ProtocolCynthia Prasanna100% (1)

- Ethical WorkshopDocument18 pagesEthical WorkshopVikas ChaudharyNo ratings yet

- The Secret of the Golden Flower: A Chinese Book Of LifeFrom EverandThe Secret of the Golden Flower: A Chinese Book Of LifeRating: 5 out of 5 stars5/5 (4)

- The Essence of the Bhagavad Gita: Explained by Paramhansa Yogananda as remembered by his disciple, Swami KriyanandaFrom EverandThe Essence of the Bhagavad Gita: Explained by Paramhansa Yogananda as remembered by his disciple, Swami KriyanandaRating: 4.5 out of 5 stars4.5/5 (40)

- The Essence of Self-Realization: The Wisdom of Paramhansa YoganandaFrom EverandThe Essence of Self-Realization: The Wisdom of Paramhansa YoganandaRating: 4.5 out of 5 stars4.5/5 (43)

- The Tao of Influence: Ancient Wisdom for Modern Leaders and EntrepreneursFrom EverandThe Tao of Influence: Ancient Wisdom for Modern Leaders and EntrepreneursRating: 4.5 out of 5 stars4.5/5 (9)

- Original I Ching: An Authentic Translation of the Book of ChangesFrom EverandOriginal I Ching: An Authentic Translation of the Book of ChangesNo ratings yet

- Finding Wabi Sabi : See Perfection In EverythingFrom EverandFinding Wabi Sabi : See Perfection In EverythingRating: 4 out of 5 stars4/5 (3)

- Taoism for Beginners: A Guide to Balanced LivingFrom EverandTaoism for Beginners: A Guide to Balanced LivingRating: 4.5 out of 5 stars4.5/5 (2)

- The Eternal Tao Te Ching: The Philosophical Masterwork of Taoism and Its Relevance TodayFrom EverandThe Eternal Tao Te Ching: The Philosophical Masterwork of Taoism and Its Relevance TodayRating: 4 out of 5 stars4/5 (6)

- Buddha to Thomas Merton: Wisdom from the Great Mystics, Sages, and Saints, FromFrom EverandBuddha to Thomas Merton: Wisdom from the Great Mystics, Sages, and Saints, FromRating: 4.5 out of 5 stars4.5/5 (8)

- Alone With Others: An Existential Approach to BuddhismFrom EverandAlone With Others: An Existential Approach to BuddhismRating: 4 out of 5 stars4/5 (30)

- Shakti Rising: Embracing Shadow and Light on the Goddess Path to WholenessFrom EverandShakti Rising: Embracing Shadow and Light on the Goddess Path to WholenessRating: 5 out of 5 stars5/5 (21)

- Swami Vivekananda Echoes of Eternity: America’s 1st Guru in His Own WordsFrom EverandSwami Vivekananda Echoes of Eternity: America’s 1st Guru in His Own WordsRating: 4.5 out of 5 stars4.5/5 (28)

- Taoism for Beginners: Understanding and Applying Taoist History, Concepts, and PracticesFrom EverandTaoism for Beginners: Understanding and Applying Taoist History, Concepts, and PracticesRating: 5 out of 5 stars5/5 (1)

- The Promise of Kuan Yin: Wisdom, Miracles, & CompassionFrom EverandThe Promise of Kuan Yin: Wisdom, Miracles, & CompassionRating: 5 out of 5 stars5/5 (3)

- Going to Pieces without Falling Apart: A Buddhist Perspective on WholenessFrom EverandGoing to Pieces without Falling Apart: A Buddhist Perspective on WholenessRating: 3.5 out of 5 stars3.5/5 (112)

- 40 Hadith of 'Aisha: 40 Hadith of Our Mother 'Aisha [Revised and Updated]From Everand40 Hadith of 'Aisha: 40 Hadith of Our Mother 'Aisha [Revised and Updated]Rating: 5 out of 5 stars5/5 (1)

- The Divine Feminine Tao Te Ching: A New Translation and CommentaryFrom EverandThe Divine Feminine Tao Te Ching: A New Translation and CommentaryRating: 4.5 out of 5 stars4.5/5 (5)

![40 Hadith of 'Aisha: 40 Hadith of Our Mother 'Aisha [Revised and Updated]](https://imgv2-2-f.scribdassets.com/img/word_document/514402720/149x198/efba293cc3/1638653722?v=1)