Professional Documents

Culture Documents

Arbor Proposal

Uploaded by

cong dat nguyenCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Arbor Proposal

Uploaded by

cong dat nguyenCopyright:

Available Formats

GIẢI PHÁP

PHÒNG CHỐNG TẤN CÔNG DDOS

ARBOR EDGE DEFENSE

Netscout/Arbor

Nguyễn Công Đạt

datnc@daitrangia.com.vn

Mục lục

MỤC LỤC................................................................................................................... 2

1. GIỚI THIỆU............................................................................................................ 3

2. GIẢI PHÁP CHỐNG TẤN CÔNG DDOS................................................................4

2.1. GIẢI PHÁP CHỐNG TẤN CÔNG DDOS TIÊU CHUẨN..................................................4

2.1.1. Những thách thức an ninh quan trọng của mạng doanh nghiệp.................4

2.1.2. Khi nào mạng doanh nghiệp cần đến một giải pháp phòng chống DDoS. .5

2.1.3. Các giải pháp ban đầu...............................................................................5

2.2. GIẢI PHÁP CỦA NETSCOUT/ARBOR – ARBOR EDGE DEFENSE (AED).................6

2.2.1. Cách thức hoạt động của giải pháp............................................................6

2.2.2. Mô hình triển khai cho doanh nghiệp.......................................................10

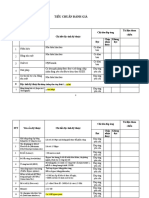

2.2.3. Danh mục sản phẩm................................................................................11

2.2.4. Điểm khác biệt của Arbor so với các giải pháp chống DDoS khác...........11

MÔ TẢ GIẢI PHÁP DTG CORP 2

1. Giới thiệu

Tấn công từ chối dịch vụ phân tán (DDoS) đã phát triển đáng lo ngại trong những năm gần

đây và là mối đe dọa thường trực với hệ thống mạng của các cơ quan chính phủ và các doanh

nghiệp. Nhiều cuộc tấn công DDoS với quy mô rất lớn đã được thực hiện gây tê liệt hệ thống mạng

của Chính phủ Hàn Quốc và gây ngắt quãng hoạt động của các mạng dịch vụ trực truyến nổi tiếng

như Yahoo. Tấn công DDoS rất khó phòng chống hiệu quả do quy mô rất lớn và bản chất phân tán

của nó. Nhiều kỹ thuật và công cụ tấn công DDoS phức tạp đã được phát triển, trong đó hỗ trợ đắc

lực nhất cho tấn công DDoS là sự phát triển nhanh chóng của các kỹ thuật lây nhiễm các phần mềm

độc hại, xây dựng hệ thống mạng máy tính ma (zombie, botnets). Tin tặc có thể chiếm quyền điều

khiển các máy tính có kết nối Internet, điểu khiển mạng botnet với hàng trăm ngàn máy tính để thực

hiện tấn công DDoS.

Để phòng chống tấn công DDoS một cách hiệu quả nhằm hạn chế và giảm thiểu thiệt hại do

tấn công DDoS gây ra, việc nghiên cứu về các dạng tấn công và các biện pháp phòng chống là cần

thiết. Nhiều công trình nghiên cứu về phân loại các dạng tấn công DDoS và các biện pháp phòng

chống đã được công bố. Một cách tổng quát, Douligeris và cộng sự phân loại các tấn công DDoS

thành 2 dạng: (1) dạng tấn công gây cạn kiệt băng thông đường truyền mạng và (2) dạng tấn công

gây cạn kiệt tài nguyên máy chủ dịch vụ. Dạng tấn công cạn kiệt băng thông lại được chia thành tấn

công gây ngập lụt và tấn công khuếch đại, còn dạng tấn công gây cạn kiệt tài nguyên máy chủ được

chia tiếp thành tấn công khai thác lỗi giao thức và tấn công sử dụng các gói tin đặc biệt. Zargar và

các cộng sự phân loại các tấn công DDoS thành 2 dạng dựa trên lớp mạng, gồm tấn công gây ngập

lụt ở lớp mạng/giao vận và tấn công gây ngập lụt ở lớp ứng dụng. Theo một hướng khác, Mirkovic và

cộng sự và Bhuyan và cộng sự phân loại các tấn công DDoS dựa trên 4 tiêu chí: (1) mức độ tự động,

(2) khai thác các lỗ hổng an ninh, (3) cường độ tấn công và (4) mức độ ảnh hưởng. Tuy có sự khác

biệt về phương pháp và tiêu chí phân loại, các công trình nghiên cứu đều có chung đánh giá về mức

độ nguy hiểm và sự tăng trưởng đáng lo ngại của tấn công DDoS cả về phạm vi, mức độ tinh vi và

khả năng phá hoại. Về các phương pháp phòng chống tấn công DDoS, nhiều nghiên cứu có chung

cách phân loại dựa trên 2 tiêu chí chính: (1) vị trí triển khai và (2) thời điểm hành động.

MÔ TẢ GIẢI PHÁP DTG CORP 3

2. Giải pháp chống tấn công DDoS

2.1. Giải pháp chống tấn công DDoS tiêu chuẩn

2.1.1. Những thách thức an ninh quan trọng của mạng

doanh nghiệp

Công nghệ thông tin (CNTT) hiện nay đã trở thành một lĩnh vực quan trọng mà hầu hết các

Doanh nghiệp đều nhận thức được và ứng dụng một cách nhanh chóng vào các hoạt động kinh

doanh, sản xuất của mình. Điều đó thể hiện vai trò của CNTT ngày càng lớn, góp phần vào việc nâng

cao năng lực cạnh tranh của chính các Doanh nghiệp

Cùng với xu thế toàn cầu hóa, và làn sóng mới của các tiến bộ CNTT Thế hệ 3 – SMAC

(Theo IDC Worldwide), các Doanh nghiệp cũng đang đứng trước các thách thức mới trong lĩnh vực

An ninh thông tin, một lĩnh vực khó nhận thức hơn bao giờ hết.

Trong vai trò của người chuyển giao các giải pháp an ninh, Chúng tôi muốn nhấn mạnh ngay

các thách thức cụ thể sau:

Các ứng dụng, dịch vụ CNTT và mạng của Doanh nghiệp phải luôn sẵn sàng

Trong các ý thức truyền thống khi tiếp cận lĩnh vực an ninh mạng, các Doanh nghiệp dường

như quan tâm nhiều hơn đến hai yếu tố bảo mật và toàn vẹn dữ liệu. Trong khi đó, yếu tố sẵn sàng

lại ít được chú trọng!

Bảo vệ dữ liệu mật

Dữ liệu và thông tin của Doanh nghiệp là tài sản quan trọng nhất khi tiếp cận ứng dụng

CNTT. Nó có thể bị đánh cấp, khai thác bằng cách “lắng nghe” và “báo cáo” từ chính các Malware &

Botnets đã xâm nhập hệ thống mạng Doanh nghiệp, bất chấp các giải pháp, thiết bị khác đã và đang

được đầu tư nhiều như Firewall, IPS hay WAF (Web Application Firewall).

Các hiểm họa từ mạng nội bộ

MÔ TẢ GIẢI PHÁP DTG CORP 4

Đã từ lâu mạng LAN (Local Area Network) đã là nguồn tài nguyên vô cùng to lớn của các

Hackers (hay Attackers) có thể tận dụng tối đa cho các mục đích không tốt của chúng. LAN là nơi

chứa đựng rất nhiều tài nguyên của mạng Doanh nghiệp như: Database Servers, Application

Servers, hay các tài nguyên quan trọng khác. Hiện nay các tài nguyên này ngày càng cho thấy phải

cần được bảo vệ tốt hơn trước xu hướng ứng dụng di động trong mạng doanh nghiệp (BYOD – Bring

Your Own Device) ngày càng phổ biến và nhanh chóng.

Tuân thủ các quy định về an toàn thông tin

Các quy chuẩn trong lĩnh vực này ngày càng được phổ biến, không những có trong mảng

Chính phủ (Government), hay Ngân hàng (Banking), mà các Doanh nghiệp muốn phát triển ở quy mô

toàn cầu cũng sẽ dần phải đáp ứng chúng như là những chuẩn mực hội nhập quốc tế bắt buộc. Điều

đó có nghĩa việc không tuân thủ các Tiêu chuẩn thường sẽ có giá rất đắt và có thể gây hại đến

thương hiệu của chính Doanh nghiệp.

2.1.2. Khi nào mạng doanh nghiệp cần đến một giải pháp

phòng chống DDoS

Tấn công DDoS hay còn gọi là tấn công từ chối dịch vụ mạng ngày nay đã trở thành một

thách thức lớn nhất trong các thách thức an ninh mạng nói chung trong Doanh nghiệp. Với sự gia

tăng nhanh về độ phức tạp của các cách thức tấn công, lưu lượng tấn công và tần suất lớn, các

Trung tâm dữ liệu (Data Center) của Doanh nghiệp đang là đối tượng phổ biến được nhắm đến.

Nhận thức được tầm quan trọng của các Dịch vụ mạng mà Doanh nghiệp đang cung cấp cho

Khách hàng, đối tác hay cho chính các nhân viên của mình được chạy trên Internet là phần không thể

bị gián đoạn, hay nói cách khác, các dịch vụ này phải luôn được sẵn sàng và liên tục được phục vụ.

Khi đó, Doanh nghiệp sẽ cần đến một giải pháp chống tấn công DDoS!

MÔ TẢ GIẢI PHÁP DTG CORP 5

2.1.3. Các giải pháp ban đầu

Khi đối diện với sự gián đoạn cung cấp các dịch vụ đó, Doanh nghiệp thường sẽ tìm kiếm

cho mình các giải pháp, thiết bị có khả năng chống DDoS có mặt trên thị trường dựa trên chính ý

thức tiếp cận truyền thống, đó chính là những thiết bị Tường lửa (Firewall), thiết bị chống xâm nhập

bất hợp pháp (IPS) hay chính các WAP ứng dụng cho các dịch vụ được thiết kế dựa trên nền

Web,...v.v.

Tuy nhiên, các thiết bị này hay module của chính các thiết bị này có thể giúp Doanh nghiệp

chống tấn công DDoS hiệu quả? Điều này phụ thuộc vào chính Doanh nghiệp hay đội ngũ IT Security

có thể nhận thức theo cách tiếp cận mới không? Hay Doanh nghiệp có tự hỏi liệu chăng cách tiếp

cận mới có hiệu quả hơn không?

2.2. Giải pháp của Netscout/Arbor – Arbor Edge Defense

(AED)

2.2.1. Cách thức hoạt động của giải pháp

Hiểu rõ các nhu cầu đó của Doanh nghiệp, Netscout/Arbor đã và đang cung cấp cho

Doanh nghiệp một giải pháp mới, hoàn toàn khác với các tiếp cận ban đầu và truyền thống

trước đây.

Netscout/Arbor mang đến sự khác biệt bằng chính công nghệ sở hữu riêng, đó chính

là công nghệ tiếp cận tấn công DDoS theo mức Stateless. Khác với cách tiếp cận truyền

thống có trên các thiết bị Firewall, LB (Load Balancer), hay cả trên Router bằng công nghệ

Stateful. Các thiết bị này sẽ bị giới hạn bởi năng lực phần cứng được dùng để thiết kế và sản

xuất thiết bị.

Cụ thể hơn, các thiết bị này sẽ duy trì cho hệ thống một Bảng danh mục các kết nối đã

được thiết lập trực tuyến, nhằm giải quyết tốt tính hiệu năng khi xem xét và phân tích các kết

nối đến. Tuy nhiên, với cách tiếp cận này, vô tình đã là điểm chết của hệ thống khi Attackers

sử dụng hệ thống Botnets của chúng để gia tăng số lượng kết nối đến một cách đột ngột lớn

và bất thường, tạo nên khả năng tràn ngập nhanh chóng. Chúng sẽ cố tình chiếm dụng toàn

bộ tài nguyên này của Bảng và gây mất khả năng phản ứng của hệ thống các thiết bị này (do

quá tải). Từ đó, chính các hệ thống biên này sẽ không thể đáp ứng yêu cầu dịch vụ bình

thường của các người dùng bên ngoài được nữa, từ chối dịch vụ sẽ bắt đầu, dịch vụ bị gián

đoạn là kết quả tất yếu.

Các điểm tác động trong việc tấn công DdoS

MÔ TẢ GIẢI PHÁP DTG CORP 6

Các cuộc tấn công DDoS ngày nay có thể gây ra

(1): Ngập lụt đầu nguồn ( tấn công ngập lụt) – Volumetric Attack

(2): Cạn kiệt trạng thái hoặc

(3) ngắt dịch vụ ( tấn công lớp ứng dụng) - State Exhaustion (Application Layer)

Attack

Nhiều lần của cuộc tấn công đơn lẻ có thể là kết quả của cả 3 và tất cả đều có cùng

một kết quả là các dịch vụ quan trọng không thể cung cấp được nữa.

Giải pháp chống tấn công DDOS của Netscout/Arbor – Arbor Edge Defense (AED)

Bảo vệ toàn diện cả 2 mức Cloud-Based và On-Premise trước các tấn công DDoS và Botnet.

MÔ TẢ GIẢI PHÁP DTG CORP 7

Cách thức hoạt động của AED

Triển khai chống DDoS với Pravail và tín hiệu Cloud (Cloud Signaling)

Khi dịch vụ hoạt động bình thường:

MÔ TẢ GIẢI PHÁP DTG CORP 8

Bắt đầu bị tấn công (cả tấn công lớp ứng dụng làm cạn kiệt tài nguyên – Exhaustion Attack,

lẫn tấn công tràn băng thông – Volumetric Attack) và được bảo vệ ban đầu bởi AED:

Tấn công tăng vượt quá băng thông của thiết bị AED:

MÔ TẢ GIẢI PHÁP DTG CORP 9

Toàn bộ luồng ( luồng tấn công và luồng sạch) được chuyển qua dịch vụ chống DDoS của

nhà cung cấp dịch vụ ISP hoặc chuyển qua dịch vụ chống DDoS Cloud của Arbor và trả lại cho khách

hàng luồng dữ liệu sạch, vì vậy khách hàng hoàn toàn được bảo vệ trước các cuộc tấn công DDoS:

MÔ TẢ GIẢI PHÁP DTG CORP 10

2.2.2. Mô hình triển khai cho doanh nghiệp

2.2.3. Danh mục sản phẩm

2.2.4. Điểm khác biệt của Arbor so với các giải pháp chống

DDoS khác

Cộng đồng khách hàng sử dụng giải pháp của Arbor

90% các nhà cung cấp dịch vụ ISP Tier 1 trên thế giới sử dụng giải pháp chống

DDoS của Arbor.

107 nước trên thế giới triển khai giải pháp của Arbor.

Giám sát 33% (1/3) – 110+ Tbps lưu lượng Internet trên toàn thê giới bởi trung tâm

ATLAS.

MÔ TẢ GIẢI PHÁP DTG CORP 11

Công đồng chia sẻ toàn bộ các kiểu tấn công lênATLAS (Active Threat Level Analysis

System) của Arbor, đồng thời với những chuyên gia bảo mật hàng đầu của Arbor tại ASERT (Arbor

Security Engineering and Response Team)có thể bao quát và giám sát được toàn bộ kiểu tấn công

cũng như nguồn tấn công cập nhật liên tục hàng giờ cho các thiết bị của Hãng.

Cung cấp dịch vụ chống DDoS Cloud – Arbor Cloud

Để đảm bảo rằng các cuộc tấn công ngập lụt (Volumetric Attack) lớn được giảm nhẹ khi thiết

bị On-Premise tại Site của khách hàng không đủ năng lực bảo vệ, thì Hãng Arbor cung cấp thêm dịch

vụ chống DDoS Cloud gọi là Arbor Cloud theo đó khi thiết bị AED bị tấn công gần ngưỡng băng thông

tới hạn thì nó sẽ tự động kích hoạt tín hiệu kêu cứu Cloud Signaling tới Arbor Cloud, ngay lập tức

toàn bộ luồng (gồm cả luồng tấn công và luồng sạch) sẽ được chuyển (lái) tới Arbor Cloud và được

bảo vệ đồng thời trả lại luồng sạch cho khách hàng như vậy khách hàng sẽ được bảo vệ toàn diện

trước các cuộc tấn công DDoS bởi thiết bị AED đặt tại Site và dịch vụ Arbor Cloud. Chú ý rằng toàn

bộ luồng được lái ở đây hoàn toàn là luồng request và tấn công từ bên ngoài nên không có dữ liệu

nội bộ nào của khách hàng được đưa lên Cloud, khách hàng có thể hoàn toàn yên tâm với dữ liệu nội

bộ của mình.

MÔ TẢ GIẢI PHÁP DTG CORP 12

Giám sát, cảm biến, phân tích và ứng phó toàn cầu

ASSERT liên tục xác định các mối đe dọa mới. Hơn 4300 cuộc tấn công botnet độc đáo xác

định và vô hiệu hóa. Cung cấp đầy đủ bức tranh về dịch vụ từ nhận dạng, phân tích và bảo vệ.

MÔ TẢ GIẢI PHÁP DTG CORP 13

You might also like

- TCT G11 - Tai - Lieu Van Hanh Va XLSC Mang Va Bao Mat - v05Document42 pagesTCT G11 - Tai - Lieu Van Hanh Va XLSC Mang Va Bao Mat - v05Minh NguyễnNo ratings yet

- Day 3.b - Cau Hinh Dich Vu MAN-EDocument56 pagesDay 3.b - Cau Hinh Dich Vu MAN-EDang KhueNo ratings yet

- Giai Phap WAN BHXHVN - 24 - 05 - 2012 - VUONGNQ PDFDocument13 pagesGiai Phap WAN BHXHVN - 24 - 05 - 2012 - VUONGNQ PDFNguyen Quoc NhanNo ratings yet

- Ivanti - Patch Management Proposal v1.1Document18 pagesIvanti - Patch Management Proposal v1.1cong dat nguyenNo ratings yet

- CMC DDoS - Tai Lieu Gioi Thieu Cho Noi Bo - Final - 20200406Document36 pagesCMC DDoS - Tai Lieu Gioi Thieu Cho Noi Bo - Final - 20200406Đạt PhạmNo ratings yet

- Slide - Gioi Thieu CTIN - 2021 - VNDocument14 pagesSlide - Gioi Thieu CTIN - 2021 - VNThu Hà NguyễnNo ratings yet

- Xây dựng mạng VPN cho hệ thống mạng: Nhóm 13: Do Duy Hung Nguyen Thuy Duong Nguyen Minh Hang Trinh Thi DungDocument17 pagesXây dựng mạng VPN cho hệ thống mạng: Nhóm 13: Do Duy Hung Nguyen Thuy Duong Nguyen Minh Hang Trinh Thi DungVu NguyễnNo ratings yet

- PPMa HoaDocument15 pagesPPMa HoaVu NguyễnNo ratings yet

- Tai Lieu Cau Hinh Co Ban Sophos UTM v9 20150121Document53 pagesTai Lieu Cau Hinh Co Ban Sophos UTM v9 20150121Minh Hồng0% (1)

- De Cuong Bai Giang Thi Truong Chung KhoanDocument168 pagesDe Cuong Bai Giang Thi Truong Chung KhoanHuỳnh Lê Quang ĐệNo ratings yet

- LLD PeruDocument80 pagesLLD Perulennond14No ratings yet

- Spec Lock Arbor v1.0Document9 pagesSpec Lock Arbor v1.0cong dat nguyenNo ratings yet

- (GNMS) - Tài liệu hướng dẫn sử dụng chức năng Disable IPv6 Wan PPPoE ở event bootDocument9 pages(GNMS) - Tài liệu hướng dẫn sử dụng chức năng Disable IPv6 Wan PPPoE ở event bootTranHuuPhuocNo ratings yet

- Tiểu luậnDocument20 pagesTiểu luậnNguyễn Hà Thiên PhongNo ratings yet

- Tailieuxanh Bao Cao TKM hk2 2013 2014 Nhom02x 9679Document50 pagesTailieuxanh Bao Cao TKM hk2 2013 2014 Nhom02x 9679Đàn Lê KhắcNo ratings yet

- 07 Firewall Asa 1974Document211 pages07 Firewall Asa 1974Tấn KiênNo ratings yet

- Cau Hinh Toi Uu MikrotikDocument44 pagesCau Hinh Toi Uu Mikrotiktrunglh67No ratings yet

- 1b. IOS-XR ArchitectureDocument56 pages1b. IOS-XR ArchitectureDang KhueNo ratings yet

- Huong Dan Cau Hinh Firewall Che (FILEminimizer)Document85 pagesHuong Dan Cau Hinh Firewall Che (FILEminimizer)Thang VoNo ratings yet

- Tong Quan Mang Vien Thong Viettel - Ban Full - v2 - Rut GonDocument44 pagesTong Quan Mang Vien Thong Viettel - Ban Full - v2 - Rut GonJune GuyNo ratings yet

- Tham khảo KTLT năm trướcDocument50 pagesTham khảo KTLT năm trướcMinh Hoàng NguyễnNo ratings yet

- Xay Dung He Thong Billing-Voip-Full PDFDocument168 pagesXay Dung He Thong Billing-Voip-Full PDFVu Hoang AnhNo ratings yet

- Tổng quan về firewallDocument8 pagesTổng quan về firewallhung170872No ratings yet

- Đề tài - THIẾT KẾ MẠNG WLAN - 834766 PDFDocument46 pagesĐề tài - THIẾT KẾ MẠNG WLAN - 834766 PDFVăn Quân SầmNo ratings yet

- Bai 10 Software TestingDocument48 pagesBai 10 Software TestingVu NguyễnNo ratings yet

- ADG - Back 2 Basic (Sent)Document40 pagesADG - Back 2 Basic (Sent)Nguyen Hoang AnhNo ratings yet

- Bài 1. Bài Mở Đầu - 01 BuổiDocument49 pagesBài 1. Bài Mở Đầu - 01 BuổiSon HongNo ratings yet

- Tổng Quan Về Server, Storage,Hệ Thống Mạng SANDocument33 pagesTổng Quan Về Server, Storage,Hệ Thống Mạng SANAnhTuấnNo ratings yet

- Tecapro Telecom & Gi I Pháp TVMDocument39 pagesTecapro Telecom & Gi I Pháp TVMThủy Tiên TrầnNo ratings yet

- Baocao-Trien Khai Mikrotik PDFDocument89 pagesBaocao-Trien Khai Mikrotik PDFLe Quyen100% (1)

- NewStar LPI2Document41 pagesNewStar LPI2darkworldNo ratings yet

- DO An 5 Thiet Ke Giai Phap FirewallDocument33 pagesDO An 5 Thiet Ke Giai Phap FirewallĐinh Thị Minh ThưNo ratings yet

- Giải Pháp Sophos XGDocument28 pagesGiải Pháp Sophos XGsmit2808No ratings yet

- NGHIÊN CỨU XÂY DỰNG GIẢI PHÁP QUẢN TRỊ TẬP TRUNG CÁC PHÒNG MÁY TÍNHDocument10 pagesNGHIÊN CỨU XÂY DỰNG GIẢI PHÁP QUẢN TRỊ TẬP TRUNG CÁC PHÒNG MÁY TÍNHNGUYỄN HOÀNG LINHNo ratings yet

- Do An Tham Khao01Document306 pagesDo An Tham Khao01Trường BùiNo ratings yet

- BMT - HP Aruba Giai Phap Wi-Fi Toan Dien 2018Document39 pagesBMT - HP Aruba Giai Phap Wi-Fi Toan Dien 2018Tuấn Anh TrầnNo ratings yet

- Tài Liêu Triển Khai VMware VsphereDocument27 pagesTài Liêu Triển Khai VMware VsphereThành Nam NgôNo ratings yet

- SotayMyTVversion1.00-Thiet Bi Dau CuoiDocument87 pagesSotayMyTVversion1.00-Thiet Bi Dau CuoiĐào Công ÂnNo ratings yet

- 123doc Cac Tan Cong Vao Co So Du Lieu OracleDocument24 pages123doc Cac Tan Cong Vao Co So Du Lieu OracleVu NguyễnNo ratings yet

- 4.wifi Problem Troubleshooting Dasan VTVCable Version1 20151220Document23 pages4.wifi Problem Troubleshooting Dasan VTVCable Version1 20151220Việt NguyễnNo ratings yet

- Giải Pháp MikrotikDocument28 pagesGiải Pháp MikrotikMinh Nghia PhamNo ratings yet

- Mikrotik RouterOS - Phan Phuong Giang - C11QM15Document17 pagesMikrotik RouterOS - Phan Phuong Giang - C11QM15hirenbootNo ratings yet

- Cau hinh ky thuat - Chia tải F5Document5 pagesCau hinh ky thuat - Chia tải F5kai_2412No ratings yet

- Firewall PfSenseDocument19 pagesFirewall PfSenseVũ Quang LongNo ratings yet

- McAfee Data Loss PreventDocument53 pagesMcAfee Data Loss PreventNguyễn Trung KiênNo ratings yet

- TCT-G11-Tai Lieu Thiet Ke - 0.12Document143 pagesTCT-G11-Tai Lieu Thiet Ke - 0.12Minh NguyễnNo ratings yet

- Bai Giang Chuyen de PDFDocument36 pagesBai Giang Chuyen de PDFAnh DũngNo ratings yet

- TCT G11 - QuytrinhCaidatCauhinh v6.2Document112 pagesTCT G11 - QuytrinhCaidatCauhinh v6.2Minh NguyễnNo ratings yet

- Tai Lieu CCNA Tieng VietDocument697 pagesTai Lieu CCNA Tieng VietMinh Phát HuỳnhNo ratings yet

- Giải pháp chống tấn công DDoS của Netscout Arbor v1 1Document15 pagesGiải pháp chống tấn công DDoS của Netscout Arbor v1 122026565No ratings yet

- nguyễn đức minh - D15ATANMDocument24 pagesnguyễn đức minh - D15ATANMNguyễn Đức MinhNo ratings yet

- Các loại tấn côngDocument3 pagesCác loại tấn côngTu LêNo ratings yet

- Bài Thảo LuậnDocument32 pagesBài Thảo LuậnTạ Thị Hồng DiễmNo ratings yet

- Thảo luận an toàn bảo mậtDocument28 pagesThảo luận an toàn bảo mậtLê Hồng NhungNo ratings yet

- DDo SDocument26 pagesDDo STrà TrầnNo ratings yet

- DosDocument44 pagesDostanloc13No ratings yet

- Chapitre SDocument109 pagesChapitre SNoah PomoNo ratings yet

- Báo Cáo Đ Án An Toàn M NG Máy TínhDocument45 pagesBáo Cáo Đ Án An Toàn M NG Máy TínhHải Nguyễn PhúcNo ratings yet

- CS252NIS MaiThanhToan LeDucQuoc NguyenThanhHungDocument15 pagesCS252NIS MaiThanhToan LeDucQuoc NguyenThanhHungHưng ThànhNo ratings yet

- (123doc) - Do-An-Tim-Hieu-Va-Trien-Khai-He-Thong-Tuong-Lua-PfsenseDocument55 pages(123doc) - Do-An-Tim-Hieu-Va-Trien-Khai-He-Thong-Tuong-Lua-PfsenseEDM N.O.V.ANo ratings yet

- Spec Lock Arbor v1.0Document9 pagesSpec Lock Arbor v1.0cong dat nguyenNo ratings yet

- Đặc tính kỹ thuật Barracuda WAFDocument26 pagesĐặc tính kỹ thuật Barracuda WAFcong dat nguyenNo ratings yet

- Ruckus With GENEX - Full WiFi Marketing SolutionDocument35 pagesRuckus With GENEX - Full WiFi Marketing Solutioncong dat nguyenNo ratings yet

- Đặc tính kỹ thuật Barracuda Firewall FDocument29 pagesĐặc tính kỹ thuật Barracuda Firewall Fcong dat nguyenNo ratings yet

- Fore ScoutDocument4 pagesFore Scoutcong dat nguyenNo ratings yet

- Tai Liu HNG DN Cu Hinh FortiOS v6.0 PDFDocument73 pagesTai Liu HNG DN Cu Hinh FortiOS v6.0 PDFTấn ThịnhNo ratings yet