Professional Documents

Culture Documents

Aide-Mémoire COMPTIA Security

Uploaded by

ScribdTranslations0 ratings0% found this document useful (0 votes)

4 views3 pagesAide-mémoire sur la sécurité

Original Title

Aide-mémoire COMPTIA Security

Copyright

© © All Rights Reserved

Available Formats

DOCX, PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentAide-mémoire sur la sécurité

Copyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

0 ratings0% found this document useful (0 votes)

4 views3 pagesAide-Mémoire COMPTIA Security

Uploaded by

ScribdTranslationsAide-mémoire sur la sécurité

Copyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

You are on page 1of 3

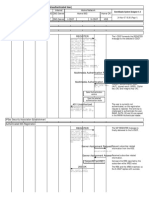

Sécurité+ - Aide-mémoire

Symétrique Soumission de l'identité - L'entité requérante soumet ATTAQUES

Algorithme Type de chiffrement son identité à l'autorité de certification. DOS - Déni de service

DES Bloc Enregistrement - l'autorité de certification enregistre la Schtroumpf - Basé sur la réponse de l'écho ICMP

3DES Bloc demande et vérifie l'identité du demandeur. Fraggle - Attaque de type Schtroumpf basée sur des

AES (Rijndael) Bloc Certification - L'autorité de certification crée un certificat paquets UDP Ping Flo od - Bloque le service par des

Blowfish Bloc signé par son propre certificat numérique. pings répétés SYN Flood - Demandes SYN répétées

Distribution - L'autorité de certification publie le certificat sans ACK Land - Exploite les piles TCP/IP en utilisant

IDEA Bloc

généré des SYN usurpés Teardrop - Attaque utilisant des

RC2 Bloc

Utilisation - L'entité destinataire est autorisée à utiliser le paquets UDP fragmentés qui se chevauchent et ne

RC4 Flux peuvent pas être réassemblés correctement Bonk -

RC5 Bloc certificat uniquement pour l'usage prévu.

Révocation et expiration - Le certificat expire ou peut Attaque du port 53 utilisant des paquets UDP fragmentés

RC6 Bloc avec de fausses informations de réassemblage

être révoqué plus tôt si nécessaire.

CAST Bloc Boink - Attaque de type Bonk mais sur plusieurs ports

Renouvellement - Si nécessaire, une nouvelle paire de

MARS Bloc Porte dérobée

clés peut être générée et le certificat renouvelé.

Serpent Bloc NetBus, Orifice arrière

Récupération - possible si une clé vertifiante est

Twofish Bloc Spoofing

compromise mais que son détenteur est toujours valide

Kerberos Processus consistant à faire croire que les données

et digne de confiance.

SSL Chiffre* proviennent de quelqu'un d'autre

Archive - les certificats et les utilisateurs sont stockés

L'homme du milieu

Asymétrique - Non-répudiation Interception du trafic entre deux systèmes et utilisation

Authentification d'un troisième système se faisant passer pour l'un des

Algorithme de cryptage Rivest, Shamir et Aldeman(RSA)

Échange de clés Diffie-Hellman Kerberos - système basé sur des tickets, clé symétrique autres.

Algorithme de cryptage El Gamal KDC Attaque en répétition

Cryptographie à courbe elliptique(ECC) CHAP - échange de valeurs hachées l'affichage des données saisies

SSL - Handshake* (poignée de main) Certificats utilisés dans le cadre d'une PKI pour les clés Détournement de TCP/IP

ICP asymétriques L'état de la session est modifié de manière à intercepter

Nom d'utilisateur et mot de passe les plus courants les paquets légitimes et à permettre à un hôte tiers

Kerbros Authentification basée sur un jeton exigeant la d'insérer des paquets acceptables.

serveur d'authentification Attaques mathématiques

possession d'un jeton Authentification biométrique

base de données de sécurité (devinettes)

serveur de privilèges Deviner des mots de passe, force brute, attaques par

Certificats dictionnaire pour deviner des identifiants et des mots de

X.509 - Clé publique de l'utilisateur, nom distinctif de passe

Hachures

l'autorité de certification et type d'algorithme symétrique Code malveillant

Algorithme de hachage sécurisé

utilisé pour le cryptage. Virus - Ils infectent les systèmes et diffusent des copies

SHA, SHA-1

Algorithme de la série des messages numériques d'eux-mêmes.

(Message Digest Series Algorithm) SSL Cheval de Troie - Déguiser un code malveillant dans

MD2, MD4, MD5 Le protocole Secure Sockets Layer comporte deux des applications apparemment utiles

parties. Tout d'abord, le protocole SSL Handshake Bombes logiques - se déclenchent à partir d'une

Force de la clé symétrique et asymétrique établit le canal sécurisé. Ensuite, le protocole de condition particulière Vers - formes autoreproductibles

Force de la clé symétrique de 64 bits = données d'application SSL est utilisé pour échanger d'autres types de codes malveillants

Clé asymétrique de 512 bits des données sur le canal. 6 Étapes du processus de Contrôle Java et Active X - S'exécute automatiquement

Clé symétrique de 112 bits = prise de contact. lorsqu'il est envoyé par courrier électronique

Clé asymétrique de 1792 bits Ingénierie sociale

Force de la clé symétrique de 128 bits = ISAKMP Manipulation des personnes - le point le plus vulnérable

Clé asymétrique de 2304 bits (Internet Security Association and Key Management d'un réseau

Protocol) utilisé pour négocier et fournir des clés

Accès à distance authentifiées pour les associations de sécurité de Plan de continuité des activités

802.11, VPN, DUN (RADIUS, TACACS, TACACS+, SSL, manière protégée. risque et analyse

authentification au niveau des paquets via IPSec Layer3 Authentification des pairs analyse de l'impact sur les entreprises

Gestion des clés et cycle de vie des certificats Gestion des menaces planification stratégique et atténuation des effets

Génération de clés - une paire de clés publiques est Création et gestion des associations de sécurité formation et sensibilisation maintenance et audit

créée et détenue par l'autorité de certification. Établissement et gestion des clés cryptographiques Documentation et étiquetage de sécurité

Contrôle d'accès Padula passerelle et serveur d'origine

MAC, DAC et RBAC (règle ou rôle) SOAS WEP - Wired Equivalent Privacy (confidentialité

sujets équivalente au fil)

Dispositifs de base pour la sécurité des réseaux objets

Firewalls les modes d'accès

Filtrage des paquets (couche 3) niveaux de sécurité

Service Proxy

Niveau du circuit (couche 3) Algorithme de Diffie-Hellman

Niveau de l'application (couche 7) un échange de clés secrètes sur un support non

Inspection avec état (couche 7) sécurisé sans aucun secret préalable.

Routeurs

Transférer des paquets entre sous-réseaux Détection d'intrusion réponses

RIP, IGRP, EIGRP, OSPF, BGP, EGP, IS-IS actives

Interrupteurs ■ recueillir des informations supplémentaires

Segmenter les réseaux de radiodiffusion ■ modifier l'environnement

Modèle de contrôle d'accès de Bell La-

■ prendre des mesures contre l'intrus

Ports Basé sur la console et le capteur

Port Utilisation SQL

21 FTP - généralement dans la zone

22 démilitarisée

SSH Adresses IP

23 Telnet Classe A Classe B Classe C

25 SMTP 1-127 128-191 192-223

49 TACACS 10.0.0.0 172.16.0.0 – 172.31.0.0 192.168.0.0

53 DNS 255.0.0.0 255.255.0.0 255.255.255.0

67 & 68 DHCP 65,000

80 HTTP actions

110 POP3 objets

143 IMAP4 utilisateurs

161 SNMP Virus

389 & 636 LDAP mécanisme de réplication mécanisme d'activation

443 HTTPS / SSL objectif

UDP 1701 L2TP

TCP 1723 PPTP Sans fil

Modèle WAP - basé sur le modèle www - Client,

■ Intégrité - Assurance pour le destinataire qu'un message n'a pas été modifié en ■ L'algorithme de cryptage standard basé sur Rijndael est connu sous le nom d'AES.

cours de route. ■ Détection des abus - La direction souhaite suivre les membres du personnel qui

veille à ce que toutes les données soient séquencées et numérotées. visitent des sites non autorisés.

■ Le PPTP ne fonctionne que sur IP. sites web.

■ Le système de cryptage asymétrique repose sur l'utilisation, par l'expéditeur et le ■ Hébergement inclus dans un SLA (Service Level Agreement) afin de garantir la

destinataire, d'un système de cryptage asymétrique . disponibilité des services suivants

différentes clés pour crypter et décrypter les messages. Le cryptage et des ressources basées sur le serveur plutôt que des niveaux de performance

l'authentification peuvent avoir lieu sans partage des clés privées. crypter les clés garantis du serveur

symétriques ■ SSL utilise une clé asymétrique et opère au niveau de la couche session .

■ L'intégrité d'un système cryptographique est considérée comme compromise si le ■ RAID prend en charge la haute disponibilité

système privé ■ Critères communs - L'évaluation défacto de la sécurité des TI (technologies de

est divulguée. l'information)

■ Le WTLS (Wireless Transport Layer Security) assure la confidentialité, l'intégrité des critères pour la communauté internationale

données et la protection de la vie privée. ■ Technicien de scène de crime - Étiqueter, mettre en sac et inventorier les éléments

l'authentification pour les dispositifs de manipulation dans un environnement de de preuve

réseau sans fil. ■ Extranet - permet à une entreprise d'effectuer des transactions en toute sécurité

■ Le cryptage de fichiers à l'aide de la cryptographie symétrique satisfait à avec d'autres entreprises.

l'authentification ■ Le contrôle de l'accès aux systèmes d'information et aux réseaux associés est

■ Le principal inconvénient de la cryptographie symétrique est la distribution des nécessaire

clés. pour la préservation de leur confidentialité, de leur intégrité et de leur

■ Inondation SYN - Attaque réseau qui utilise abusivement le protocole TCP disponibilité (leur CIA)

(Transmission Control Protocol). ■ double paire de clés - Utilisation de paires de clés distinctes pour séparer les

La poignée de main à trois voies permet de surcharger les serveurs et d'interdire services de confidentialité des services de sécurité.

l'accès aux utilisateurs légitimes. des services d'intégrité pour soutenir la non-répudiation

■ Lorsqu'un utilisateur signe numériquement un document, un algorithme asymétrique ■ L'espérance de perte unique (Single Loss Expectancy - SLE ) est le coût d'une

est utilisé pour le chiffrer. perte unique lorsqu'elle se produit.

résultats du hachage la compilation d'estimations sur la somme d'argent que l'entreprise pourrait perdre si

■ Privilège le plus bas - base de sécurité "besoin de savoir". un risque se produisait une fois à l'avenir.

■ L'application du filtrage à l'entrée des routeurs est la meilleure méthode pour ■ La non-répudiation est généralement utilisée pour empêcher l'expéditeur ou le

empêcher l'usurpation d'identité. destinataire de

attaques. nier que la communication entre eux a eu lieu

■ MD5 (Message Digest 5) - Algorithme couramment utilisé pour vérifier l'intégrité des ■ Confidentialité - Protection des données contre l'accès ou la divulgation non

données. autorisés.

d'un utilisateur distant par la création d'un hachage de 128 bits à partir d'une entrée ■ Pare-feu autorisant les employés de l'entreprise à utiliser le protocole DL FTP -

de données. définir le port de sortie 23

■ Les vers se reproduisent d'eux-mêmes, ce qui n'est pas le cas des chevaux de Troie. autorisé

■ Les codes d'authentification des messages sont utilisés pour assurer l'intégrité. ■ Attaque SYN - exploits dans le tremblement de la main

■ Faux positif - Détection erronée d'un accès autorisé comme une intrusion ou une ■ Journal d'audit - Ensemble d'informations relatives à l'ouverture de session, à

attaque. l'accès aux fichiers et à d'autres données diverses.

■ Citation ICMP - Quelle est la technique d'empreinte digitale qui repose sur le fait que les activités et les violations légitimes et non autorisées, réelles ou tentées

les systèmes d'exploitation et les systèmes de gestion de l'information ne peuvent pas être ■ VLAN - conçu à l'origine pour réduire le trafic de diffusion, il est également utile dans

utilisés de la même manière. les cas suivants

Les systèmes diffèrent par la quantité d'informations citées en cas d'erreurs ICMP réduire la probabilité que des informations soient compromises par des renifleurs

(Internet Control Message Protocol). ■ Les systèmes IDS de détection active peuvent interrompre les connexions

■ SSL - protocole généralement utilisé pour crypter le trafic entre un navigateur web et suspectes ou les fermer.

un site web. le serveur ou le service

serveur. Disponible en cryptage 40 et 128 bits. ■ CRL et OCSP - deux méthodes courantes lors de l'utilisation d'une infrastructure à

■ IPSec - un protocole VPN (réseau privé virtuel) populaire fonctionnant au niveau OSI clé publique pour la protection des données personnelles.

(Open le maintien de l'accès aux serveurs d'un réseau

Systems Interconnect) Couche 3. ■ IPSec fournit l'en-tête d'authentification (AH) pour l'intégrité des données et

■ Les signatures numériques assurent l'authentification et la non-répudiation, mais l'encapsulation.

pas la confidentialité. Security Payload (ESP) pour la confidentialité des données.

■ Le contrôle d'accès discrétionnaire (DAC ) repose uniquement sur l'identité de ■ Analyse TCP SYN - utilisée pour voir quels ports sont en état d'écoute et effectue

l'utilisateur ou de la personne. ensuite une analyse TCP SYN .

processus. Chaque objet a un propriétaire, qui a un contrôle total sur l'objet poignée de main bidirectionnelle

Contrôles d'accès créés et administrés par le propriétaire des données ■ Le NAT (Network Address Translation) peut être réalisé avec le NAT statique et le

■ MAC - Contrôles d'accès basés sur les étiquettes de sécurité associées à chaque NAT caché .

élément de données et (traduction d'adresses de réseau) et PAT (traduction d'adresses de port)

utiliser des niveaux de sécurité pour classer les utilisateurs et les données ■ Diligence - Politiques et procédures visant à réduire la probabilité d'un dommage ou

■ DEN n'est pas inférieur à SNMP d'une blessure.

■ Kerberos - Services de synchronisation du temps pour les clients et les serveurs... blessure

■ Un en-tête MIME (Multipurpose Internet Mail Extensions) malformé peut entraîner ■ Analyse d'impact sur l'entreprise - obtenir un accord formel sur le maximum

un problème de sécurité. tolérable.

le serveur de messagerie tombe en panne. temps d'arrêt

■ Détection passive - analyse des fichiers journaux après le début d'une attaque. ■ La documentation des niveaux de changement et des informations sur les révisions

est particulièrement utile pour le désastre.

■ la meilleure défense contre les attaques de l'homme du milieu est un chiffrement récupération

fort, l'authentification et la protection des données.

■ Les systèmes identifiés dans le cadre d'un processus formel d'analyse des risques ■ Le ver est capable de se distribuer sans utiliser de fichier hôte.

doivent être inclus dans un plan d'urgence en cas de catastrophe. ■ Les serveurs individuels sont souvent la cible d'attaques parce qu'ils contiennent

plan de redressement. informations d'identification pour de nombreux systèmes et utilisateurs

■ Politique de certification - Document de l'infrastructure à clé publique (PKI) qui sert

de base à la politique de certification . ■ L'authentification multifactorielle peut être nécessaire lorsqu'une clé stockée et

mémorisée est utilisée.

sur lequel fonder des normes d'interopérabilité et des critères d'assurance communs Le mot de passe n'est pas assez fort et des couches de sécurité supplémentaires

à l'ensemble de l'industrie. sont nécessaires.

■ Débordement de la mémoire tampon - Envoi à un nœud d'un volume de trafic plus ■ Inconvénient du VPN - un pare-feu NE PEUT PAS inspecter le trafic crypté

important que prévu.

■ Les méthodes de sauvegarde différentielle ne copient que les fichiers modifiés ■ piège à hommes - le contrôle d'accès physique protège le plus adéquatement

depuis la dernière sauvegarde complète. contre les attaques physiques.

■ La messagerie instantanée est un réseau peer-to-peer qui, pour la plupart des ferroutage

organisations, n'offre pratiquement aucun contrôle sur les éléments suivants ■ Les répertoires LDAP sont organisés comme des arbres

il. Les plus vulnérables au sniffing ■ L'intégrité des données est la meilleure solution réalisée à l'aide d'un condensé

■ Environnement de gestion décentralisée des privilèges, comptes d'utilisateurs et de message

mots de passe ■ longueur minimale d'unpassword be to deter dictionary password cracks 8

sont stockés sur chaque serveur. ■ Certificats CRL qui ont été désactivés avant leur expiration prévue.

■ Une attaque par rebond FTP est généralement utilisée pour établir une connexion ■ la journalisation - pour conserver une trace de l'utilisation du système

entre le serveur FTP ■ Les contrôles de sécurité peuvent devenir des vulnérabilités dans un système s'ils

et un autre ordinateur ne sont pas

■ IDS basé sur le réseau - un système pour un réseau interne qui examine tous les testé de manière adéquate

paquets. ■ RBAC Les décisions de contrôle d'accès sont basées sur les responsabilités d'un

pour les signatures d'attaques connues. utilisateur individuel.

■ Attaque par ping de la mort Méthode d'attaque de réseau qui utilise le protocole ou d'un processus dans une organisation

ICMP (Internet Control ■ Le début de l'annuaire LDAP est appelé " racine".

Message Protocol) et des MTU (Maximum Transmission Unit) mal formatés pour ■ Chiffrement HAS - 128 bits.

faire planter un ordinateur cible ■ SSLv3.0 (Secure Sockets Layer version 3.0) a ajouté la possibilité de forcer le client

■ Grâce au SSO, le problème de l'authentification par plusieurs noms d'utilisateur à utiliser le protocole SSL.

et mots de passe est résolu. authentification via des certificats numériques

adressée, parcourir plusieurs répertoires ■ virus - mécanisme de réplication, mécanisme d'activation et objectif

■ PKI (Public Key Infrastructure) - la meilleure solution technique pour réduire la ■ Les mots de passe hachés peuvent faire l'objet d'attaques de l'homme du milieu

menace de l'utilisation de l'Internet. ■ *Le protocole Secure Sockets Layer(SSL) utilise des protocoles asymétriques et

un homme au milieu de l'attaque symétriques.

■ Les contrôles de sécurité peuvent devenir des vulnérabilités dans un système s'ils ne échange de clés. Utiliser des clés asymétriques pour le handshake SSL. Au cours de

sont pas la poignée de main, la clé principale, cryptée avec la clé publique du destinataire, est

testé de manière adéquate.

transmise du client au serveur. Le client et le serveur créent leurs propres clés de

session à l'aide de la clé principale. Les clés de session chiffrent et déchiffrent les

données pour le reste de la session. L'échange de clés symétriques a lieu pendant

l'échange de la spécification de chiffrement, ou niveau de chiffrement.

■ Solution technique PKI pour réduire la menace d'une attaque de l'homme du milieu

■ Requête CRL (Certificate Revocation List) qui reçoit une réponse en temps quasi

réel.

ne garantit pas que des données fraîches soient renvoyées.

■ firewall multi-homed Si le firewall est compromis, seuls les systèmes de la DMZ

(L'objectif principal des certificats numériques est de lier une clé publique à l'entité

qui détient la clé privée correspondante.

■ L'un des facteurs qui influencent la durée de vie d'un certificat de clé publique et de

son

est la longueur du hachage asymétrique.

■ Pour qu'un utilisateur puisse obtenir un certificat auprès d'une autorité de certification

(AC) de confiance, il faut que l'autorité de certification (AC) ait été créée.

l'utilisateur doit présenter une preuve d'identité et une clé publique

■ Quel est le principal INCONVÉNIENT d'un relais tiers ? Les spammeurs peuvent

utiliser le relais de l'entreprise.

relais.

■ Plus l'espace-clé et la complexité d'un mot de passe sont importants, plus l'attaque

peut être longue.

pour déchiffrer le mot de passe par force brute

■ Le modèle de programmation WAP (Wireless Application Protocol) est basé sur le

modèle de programmation WAP (Wireless Application Protocol).

les trois éléments suivants : le client, la passerelle et le serveur d'origine

■ Quelle est la bonne pratique pour déployer une autorité de certification (Ca) ?

(Déclaration des pratiques de certification).

■ Quels sont le protocole de la couche de transport et le numéro de port par défaut que

SSL (Secure

Sockets Layer) utilise le protocole de couche de transport TCP (Transmission

Control Protocol) et le port 443.

■ Qu'est-ce qui a un cryptage de 160 bits ? SHA-1

■ Parmi les éléments suivants, lequel est généralement inclus dans une CRL ?

désactivés avant leur expiration prévue

■ Le déni de service distribué (DDoS) est le plus souvent le fait de plusieurs

personnes.

des serveurs ou des routeurs qui monopolisent et surchargent la bande passante

d'un serveur ou d'un routeur particulier.

■ IMAP4 nécessite un port_être ouvert 143

■ Au cours du processus de signature numérique, le hachage permet de vérifier ce que

l'on appelle la "signature numérique".

exigence de sécurité intégrité des données

■ Le cryptage de fichiers à l'aide de la cryptographie symétrique répond à quelle

exigence de sécurité ?

Authentification

■ Quel protocole d'authentification pourrait être utilisé pour crypter les mots de passe ?

CHAP

(Protocole d'authentification par poignée de défi)

■ Lorsque l'utilisateur A demande à l'autorité de certification (AC) un certificat pour

pour permettre le début de la communication avec l'utilisateur B, l'utilisateur A doit

fournir à l'autorité de certification (CA) la clé publique de l'utilisateur A uniquement.

■ zone démilitarisée) sont exposés

■ Algorithme couramment utilisé pour vérifier l'intégrité des données provenant d'un

utilisateur distant par l'intermédiaire d'un système d'authentification.

la création d'un hachage de 128 bits à partir d'une entrée de données est le MD5

(Message Digest 5)

You might also like

- CISSP & Security+ CheatSheetSheetDocument3 pagesCISSP & Security+ CheatSheetSheetSakil Mahmud100% (1)

- CISSP Sec Cheat SheetDocument3 pagesCISSP Sec Cheat Sheetdjmarv100% (7)

- Brksec-3013 (2012)Document113 pagesBrksec-3013 (2012)Paul ZetoNo ratings yet

- Week13 - ATCL - Cryptography Applications P1Document60 pagesWeek13 - ATCL - Cryptography Applications P1giahuytk12No ratings yet

- Chapter 4Document60 pagesChapter 4郭文康No ratings yet

- Kerberos TutorialDocument137 pagesKerberos Tutorialjinish.K.GNo ratings yet

- Kerb OresDocument24 pagesKerb OresVijay KrNo ratings yet

- Hacking AvanzadoDocument17 pagesHacking AvanzadoevilrunNo ratings yet

- KRTGB ContossoDocument56 pagesKRTGB ContossojinxedvirgoNo ratings yet

- Taking Kerberos To The Next LevelDocument76 pagesTaking Kerberos To The Next LevelCarnicero Alvarez GontiNo ratings yet

- CEH CheatsheetDocument5 pagesCEH CheatsheetVolkan Geyik100% (1)

- IMS Registration Sequence CSCFDocument1 pageIMS Registration Sequence CSCFRajan YadavNo ratings yet

- ScrambledDocument28 pagesScrambledNguyễn ThịnhNo ratings yet

- Kerb101 PDFDocument58 pagesKerb101 PDFdbf75No ratings yet

- Realtime Xendesktop Steps - Project BasedDocument40 pagesRealtime Xendesktop Steps - Project BasedArunaigiri NmNo ratings yet

- Use of Kerberos-Issued Certificates at Fermilab: Kerberos PKI Translation Matt Crawford & Dane Skow FermilabDocument12 pagesUse of Kerberos-Issued Certificates at Fermilab: Kerberos PKI Translation Matt Crawford & Dane Skow FermilabRaghulal SethumadhavanNo ratings yet

- Siegecast Kerberos and Attacks 101Document61 pagesSiegecast Kerberos and Attacks 101tan hoangNo ratings yet

- HPE Switch (Aruba/Procurve) Hardening Cheat Sheet: by ViaDocument1 pageHPE Switch (Aruba/Procurve) Hardening Cheat Sheet: by ViaShreeram RaneNo ratings yet

- SecurityPlus Cheat SheetDocument5 pagesSecurityPlus Cheat Sheetthatguy111100% (5)

- Golden Ticket AttackDocument7 pagesGolden Ticket AttackNavneet SinghNo ratings yet

- Brksec 3013 PDFDocument98 pagesBrksec 3013 PDFKhataby MohamedNo ratings yet

- OutlineDocument43 pagesOutlineshabir AhmadNo ratings yet

- Secure Socket Layer & Transport Layer ScurityDocument21 pagesSecure Socket Layer & Transport Layer ScurityRahul ChoudharyNo ratings yet

- Comptia Casp Certification: Cram GuideDocument9 pagesComptia Casp Certification: Cram GuideNuria CantosNo ratings yet

- Kerberos Key Distribution Center Proxy ProtocolDocument3 pagesKerberos Key Distribution Center Proxy ProtocolPablo BinNo ratings yet

- "All That Comes Cheap Is Dear": SecuridDocument3 pages"All That Comes Cheap Is Dear": SecuridlwagumbaNo ratings yet

- Kerberos V4: Dilip Meena 1291/06 Ece 4Document13 pagesKerberos V4: Dilip Meena 1291/06 Ece 4erdeep2020No ratings yet

- NTLM Kerberos and Public Key Cryptography (1) 55-1Document27 pagesNTLM Kerberos and Public Key Cryptography (1) 55-1ozer longNo ratings yet

- SSL and Tls 2Document22 pagesSSL and Tls 2Anonymous L3zAMqRlzUNo ratings yet

- TandemDocument2 pagesTandemshanthi rajeshNo ratings yet

- Encryption Ls34iDocument26 pagesEncryption Ls34ipoopzNo ratings yet

- Brksec 2881Document118 pagesBrksec 2881SzutorNo ratings yet

- CS F303 (Computer Networks) : Vishal GuptaDocument26 pagesCS F303 (Computer Networks) : Vishal Guptaabhishek reddyNo ratings yet

- Use Case DiagramDocument8 pagesUse Case DiagramThe MindNo ratings yet

- Clientless SSL VPN On Cisco IOS RouterDocument10 pagesClientless SSL VPN On Cisco IOS RouterKhoa Huynh DangNo ratings yet

- CH 16Document5 pagesCH 16manjunatharaddiNo ratings yet

- Certified-Ethical-Hacker - (CEH) - Cheat SheetDocument4 pagesCertified-Ethical-Hacker - (CEH) - Cheat SheetWalter MonteroNo ratings yet

- Submitted By-Submitted To-: Mr. Deshraj AhirwarDocument16 pagesSubmitted By-Submitted To-: Mr. Deshraj AhirwarNeelesh ShrivastavaNo ratings yet

- Web SecurityDocument23 pagesWeb SecurityBruno BlayNo ratings yet

- Certified Ethical Hacker (CEH v11) Cheat SheetDocument4 pagesCertified Ethical Hacker (CEH v11) Cheat SheetronNo ratings yet

- 57 Observations Arbor TmsDocument4 pages57 Observations Arbor TmsNakendra DhamiNo ratings yet

- CCNA Security 640-554Document18 pagesCCNA Security 640-554ximosetunoNo ratings yet

- KerberosDocument15 pagesKerberosChalla KiranNo ratings yet

- Kerberos: Jean-Anne Fitzpatrick Jennifer EnglishDocument15 pagesKerberos: Jean-Anne Fitzpatrick Jennifer EnglishShiva RokaNo ratings yet

- KerberosDocument15 pagesKerberosChalla KiranNo ratings yet

- CSCE 815 Network Security CSCE 815 Network SecurityDocument24 pagesCSCE 815 Network Security CSCE 815 Network Securityinaamulh66No ratings yet

- Cryptography and Network Security: Fourth Edition by William StallingsDocument24 pagesCryptography and Network Security: Fourth Edition by William Stallingskstu1112No ratings yet

- NERC CIP 2-Factor Authentication Process Flow V3Document3 pagesNERC CIP 2-Factor Authentication Process Flow V3Roby RajNo ratings yet

- Kerberos: Himanshu Sharma Final Year CSEDocument15 pagesKerberos: Himanshu Sharma Final Year CSEHimanshu SharmaNo ratings yet

- Chapter 9 Public Key Cryptography and R S ADocument5 pagesChapter 9 Public Key Cryptography and R S AAbdo yasserNo ratings yet

- 3-Red Teaming Active DirectoryDocument286 pages3-Red Teaming Active Directoryfutdh9404No ratings yet

- D1T2 - Najwa Aaraj - Side Channel Attacks Against iOS Crypto Libraries and MoreDocument23 pagesD1T2 - Najwa Aaraj - Side Channel Attacks Against iOS Crypto Libraries and Morekasama moriNo ratings yet

- Grid Computing Basics: From The Perspective of Security or An Introduction To CertificatesDocument20 pagesGrid Computing Basics: From The Perspective of Security or An Introduction To CertificateslittleheartNo ratings yet

- Active Directory Attacks Cheat SheetDocument102 pagesActive Directory Attacks Cheat SheetDkNo ratings yet

- BitcoinDocument1 pageBitcoinRania A.AbougalalaNo ratings yet

- Network Security All-in-one: ASA Firepower WSA Umbrella VPN ISE Layer 2 SecurityFrom EverandNetwork Security All-in-one: ASA Firepower WSA Umbrella VPN ISE Layer 2 SecurityNo ratings yet

- Cryptography and Public Key Infrastructure on the InternetFrom EverandCryptography and Public Key Infrastructure on the InternetRating: 5 out of 5 stars5/5 (1)

- SSL/TLS Under Lock and Key: A Guide to Understanding SSL/TLS CryptographyFrom EverandSSL/TLS Under Lock and Key: A Guide to Understanding SSL/TLS CryptographyRating: 4 out of 5 stars4/5 (1)

- Case 4 ASICS QuestionsDocument1 pageCase 4 ASICS QuestionsScribdTranslationsNo ratings yet

- Rpas Exam Syllabus SOLVED - WordDocument9 pagesRpas Exam Syllabus SOLVED - WordScribdTranslationsNo ratings yet

- M2 - TI - Skills For Oral and Written Communication PDFDocument5 pagesM2 - TI - Skills For Oral and Written Communication PDFScribdTranslationsNo ratings yet

- Final Exam - Financial Administration - Group N°11Document9 pagesFinal Exam - Financial Administration - Group N°11ScribdTranslationsNo ratings yet

- Network Layers ExplanationDocument3 pagesNetwork Layers ExplanationScribdTranslationsNo ratings yet

- Case Study - Solution - Alternative FinancingDocument6 pagesCase Study - Solution - Alternative FinancingScribdTranslationsNo ratings yet

- DD124 Exam 2Document7 pagesDD124 Exam 2ScribdTranslationsNo ratings yet

- Concept Map T8.2Document2 pagesConcept Map T8.2ScribdTranslationsNo ratings yet

- PC3 Simulation Tools For Decision MakingDocument9 pagesPC3 Simulation Tools For Decision MakingScribdTranslationsNo ratings yet

- Risk Matrix Going On African Photo SafariDocument15 pagesRisk Matrix Going On African Photo SafariScribdTranslationsNo ratings yet

- Coca Cola Performance EvaluationDocument1 pageCoca Cola Performance EvaluationScribdTranslationsNo ratings yet

- Final Work - Applied Statistics For Business.Document28 pagesFinal Work - Applied Statistics For Business.ScribdTranslationsNo ratings yet

- EXCEL PracticeDocument10 pagesEXCEL PracticeScribdTranslationsNo ratings yet

- Bank Questions PC Virtual Unit 2Document13 pagesBank Questions PC Virtual Unit 2ScribdTranslationsNo ratings yet

- Furuno FMD ECDIS PDFDocument14 pagesFuruno FMD ECDIS PDFScribdTranslations100% (1)

- Administration Financière t2 UPNDocument10 pagesAdministration Financière t2 UPNScribdTranslationsNo ratings yet

- SEQUENCE The Process of Construction of The Argentine National State (1853-1880) - 6th MODIFIEDDocument13 pagesSEQUENCE The Process of Construction of The Argentine National State (1853-1880) - 6th MODIFIEDScribdTranslationsNo ratings yet

- TaskDocument2 pagesTaskScribdTranslationsNo ratings yet

- Final Questionnaire Module 1 CNDH Prevention of TortureDocument5 pagesFinal Questionnaire Module 1 CNDH Prevention of TortureScribdTranslationsNo ratings yet

- Final Work Caixabank CaseDocument7 pagesFinal Work Caixabank CaseScribdTranslationsNo ratings yet

- Exercises and ProblemsDocument65 pagesExercises and ProblemsScribdTranslationsNo ratings yet

- Life Center - Worthy Are You - Forever PDFDocument1 pageLife Center - Worthy Are You - Forever PDFScribdTranslationsNo ratings yet

- Solved T-Student Distribution ExercisesDocument4 pagesSolved T-Student Distribution ExercisesScribdTranslationsNo ratings yet

- Activity Module 4 CNDH What Mechanisms Appropriate in Mexico According To Cases of Violation of Human RightsDocument6 pagesActivity Module 4 CNDH What Mechanisms Appropriate in Mexico According To Cases of Violation of Human RightsScribdTranslationsNo ratings yet

- Valeria Vargas Activity6Document5 pagesValeria Vargas Activity6ScribdTranslationsNo ratings yet

- Lease Agreement With Express Eviction and Future Search Clauses.Document4 pagesLease Agreement With Express Eviction and Future Search Clauses.ScribdTranslationsNo ratings yet

- Final Questionnaire Module 2 CNDH Prevention of TortureDocument7 pagesFinal Questionnaire Module 2 CNDH Prevention of TortureScribdTranslationsNo ratings yet

- Legal Analysis of George OrwellsDocument10 pagesLegal Analysis of George OrwellsScribdTranslationsNo ratings yet

- Exercises 4 ProgramDocument5 pagesExercises 4 ProgramScribdTranslationsNo ratings yet

- Introduction - ISEB AccountingDocument18 pagesIntroduction - ISEB AccountingScribdTranslationsNo ratings yet

- LG070 Phone FinalDocument3 pagesLG070 Phone FinalLê Thanh VũNo ratings yet

- Linux Command Line For BeginnersDocument4 pagesLinux Command Line For BeginnersKonstantinos MichailidisNo ratings yet

- Business Analysis Template-UAT Plan and Test CasesDocument16 pagesBusiness Analysis Template-UAT Plan and Test CasesYvette MungarooNo ratings yet

- Lowercase Alphabet On Two Lines PDFDocument27 pagesLowercase Alphabet On Two Lines PDFJason BrewerNo ratings yet

- Empowerment Technology Week 9 and 10Document15 pagesEmpowerment Technology Week 9 and 10aldrin joseph67% (3)

- Term Paper GuideDocument8 pagesTerm Paper Guideapi-306755959No ratings yet

- Configuring Active Directory To Back Up Windows BitLocker Drive Encryption and Trusted Platform Module Recovery InformationDocument47 pagesConfiguring Active Directory To Back Up Windows BitLocker Drive Encryption and Trusted Platform Module Recovery InformationrustypremNo ratings yet

- Valor Posicional: NombreDocument3 pagesValor Posicional: NombreYessica Paola Navas JimenezNo ratings yet

- Sewing and Knitting Patterns (G039v11) FINALDocument5 pagesSewing and Knitting Patterns (G039v11) FINALJanFNo ratings yet

- 40-0147-05 KelmanDownload Utility PDFDocument7 pages40-0147-05 KelmanDownload Utility PDFMisdehRasmanNo ratings yet

- Ss Java Web Project ListDocument38 pagesSs Java Web Project ListNationalinstituteDsnrNo ratings yet

- Rotary Club Secretary ManualDocument37 pagesRotary Club Secretary ManualadilasrarNo ratings yet

- BTDWP IPAM Best PracticesDocument24 pagesBTDWP IPAM Best PracticesIlir DakaNo ratings yet

- The 5 Choices The Process2Document2 pagesThe 5 Choices The Process2Andy AzisNo ratings yet

- Activity in HTMLDocument5 pagesActivity in HTMLGanda GandaNo ratings yet

- My Linux Attack Commands-ADocument51 pagesMy Linux Attack Commands-Aapogee.protectionNo ratings yet

- Internship's Report On: Management and Maintenance of The Network System of Radiant Communications LimitedDocument44 pagesInternship's Report On: Management and Maintenance of The Network System of Radiant Communications LimitedMahamudul HasanNo ratings yet

- Data Mining in Digital LibraryDocument5 pagesData Mining in Digital LibrarymonikaNo ratings yet

- Module 3-The Language of Cyber Space From Language in The USA (Themes For The Twenty-First Century) by Edward Finegan and John R. RickfordDocument15 pagesModule 3-The Language of Cyber Space From Language in The USA (Themes For The Twenty-First Century) by Edward Finegan and John R. RickfordFrancis TatelNo ratings yet

- Sales Force Ide LocalizationDocument15 pagesSales Force Ide Localizationcshekhar_rNo ratings yet

- Syslog Plugin For CactiDocument8 pagesSyslog Plugin For CactiJh0n Fredy H100% (3)

- Terms of Reference - Provision of Sms Platform For World Animal Protection Africa 2018 - 09.08.2018Document6 pagesTerms of Reference - Provision of Sms Platform For World Animal Protection Africa 2018 - 09.08.2018sebichondoNo ratings yet

- Eddy Merckx Bike Size GuideDocument1 pageEddy Merckx Bike Size GuideDelta YakinNo ratings yet

- ArmDocument5 pagesArmMahrukh SaeedNo ratings yet

- Vcs Replication InstallDocument74 pagesVcs Replication Installakkati123No ratings yet

- 7 Important Features of A BlogDocument3 pages7 Important Features of A BlogConnor MarshmanNo ratings yet

- Models of Technology-Enhanced Instructional LessonsDocument17 pagesModels of Technology-Enhanced Instructional LessonsRexson Dela Cruz Taguba0% (1)

- A+ Part 2Document179 pagesA+ Part 2Ayesha Christina100% (1)

- Aviat SWDocument17 pagesAviat SWcurzNo ratings yet

- Telekom Malaysia Case Study1Document12 pagesTelekom Malaysia Case Study1wsyafiq88100% (1)