Professional Documents

Culture Documents

Л 7 КЛАСИФІКАЦІЯ ЗАГРОЗ ВРАЗЛИВОСТЕЙ І РІВНІВ ЗАХИСТУ1

Л 7 КЛАСИФІКАЦІЯ ЗАГРОЗ ВРАЗЛИВОСТЕЙ І РІВНІВ ЗАХИСТУ1

Uploaded by

andreiwether0 ratings0% found this document useful (0 votes)

4 views6 pagesOriginal Title

Л_7_КЛАСИФІКАЦІЯ_ЗАГРОЗ_ВРАЗЛИВОСТЕЙ_І_РІВНІВ_ЗАХИСТУ1

Copyright

© © All Rights Reserved

Available Formats

DOCX, PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

0 ratings0% found this document useful (0 votes)

4 views6 pagesЛ 7 КЛАСИФІКАЦІЯ ЗАГРОЗ ВРАЗЛИВОСТЕЙ І РІВНІВ ЗАХИСТУ1

Л 7 КЛАСИФІКАЦІЯ ЗАГРОЗ ВРАЗЛИВОСТЕЙ І РІВНІВ ЗАХИСТУ1

Uploaded by

andreiwetherCopyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

You are on page 1of 6

7.

КЛАСИФІКАЦІЯ ЗАГРОЗ ВРАЗЛИВОСТЕЙ І РІВНІВ ЗАХИСТУ

(ЗАХИЩЕНОСТІ)

Розглянемо класифікацію загроз вразливостей з метою визначення

об'єктів моделювання і об'єктів ЗІ, виходячи з того, що завдання СЗІ в

загальному випадку полягає у підвищенні надійності безпеки ІС за допомогою

резервування погрозами вразливостей СЗІ загроз вразливостей ІС. Дана

класифікація необхідна для того щоб визначитися, які види вразливостей слід

нейтралізувати за допомогою СЗІ (вирішувати відповідне завдання

резервування, в термінології надійності безпеки), а які використовувати при

моделюванні надійнисних параметрів і характеристик (далі - параметрів і

характеристик) безпеки. Також введемо класифікацію рівнів захищеності ІС і

захисту СЗІ, необхідну для розуміння того, які завдання захисту повинні

вирішуватися при проектуванні систем захисту ІС різних рівнів захищеності.

Зауваження. Природно, що в рамках викладу основ теорії захисту

інформації ми не будемо розглядати уразливості, викликані некоректністю

настройки і експлуатації СЗІ.

• Під загрозою технологічних вразливостей будемо розуміти

технологічний недолік побудови ІС і (або) СЗІ, що складається у відсутності

необхідних в достатньому обсязі коректно реалізованих функцій ЗІ, що не

дозволяють забезпечити необхідну розмежувальну політику доступу.

Зауваження. Під захистом інформації тут і далі будемо розуміти її захист

від несанкціонованого доступу.

Нехай ІС не має подібних технологічних недоліків - набір засобів захисту

в ній достатній, а реалізовані вони коректно. У цьому випадку потенційний

порушник вже може скористатися погрозами, пов'язаними з помилками

реалізації, в тому числі з помилками програмування системних і програмних

засобів.

У порядку ілюстрації розглянемо деякі приклади актуальних загроз атак,

що використовують відповідні загрози вразливостей. Наприклад, атака на

підвищення привілеїв пов'язана з можливістю виконання на комп'ютері

створеного інтерактивним користувачем файлу з системними правами.

Природно, що в штатному режимі функціонування (без виникнення відповідних

умов) ця штатна можливість (можливість виконання системним користувачем

створених інтерактивними користувачами файлів) не може розглядатися як

технологічна вразливість або будь-який недолік реалізації захисту. Однак при

виявленні (за умови) відповідних помилок програмування в системних засобах

ця можливість уже може розглядатися в якості загрози технологічної

вразливості.

Інший приклад. У сучасних системах відсутня можливість завдання

різних прав доступу до об'єктів для різних процесів, що запускаються з одного і

того ж облікового запису, - всі ці процеси успадковують права доступу до

об'єктів, задані для цього облікового запису. У штатному режимі

функціонування (без виникнення відповідних умов) ця можливість не може

розглядатися в якості технологічної вразливості або помилки - недостатності

або некоректності реалізації функцій захисту. Однак при виявленні відповідних

помилок програмування (в першу чергу в додатках) ця можливість уже може

розглядатися в якості відповідної загрози технологічної вразливості. Те ж

можна сказати, наприклад, і про проблему наділення додатків шкідливими

властивостями в результаті прочитання ними шкідливих командних файлів.

Подібних прикладів можна навести досить багато. Загальним для них є те,

що якась властивість системи або додатки, що не є технологічною вразливістю

при штатному функціонуванні системи і додатків, стає подібною уразливістю

при виникненні деяких умов, в тому числі умови виявлення відповідних

помилок програмування в цих засобах. Вкрай важливим при цьому є те, що

подібні технологічні уразливості в даних умовах вже можуть розглядатися в

якості відповідних недоліків ЗІ.

З урахуванням сказаного введемо наступні визначення.

• Під загрозою безумовних технологічних вразливостей будемо

розуміти загрозу технологічних вразливостей, присутню в ІС і (або) в СЗІ без

виникнення будь-яких додаткових умов і факторів.

З метою запобігання виникнення загроз безумовних технологічних

вразливостей при побудові СЗІ повинні бути сформульовані і виконуватися

вимоги до коректності реалізації методів ЗІ (вимоги до побудови безпечної

системи, про які ми поговоримо далі).

Таким чином, загрози безумовних технологічних вразливостей, якщо вони

не нейтралізовані СЗІ, постійно присутні в системі, створюючи реальну загрозу

атаки.

• Під загрозою умовних технологічних вразливостей будемо розуміти

загрозу технологічних вразливостей, що виникає в ІС і (або) в СЗІ при деяких

додаткових умовах, без яких відповідна штатна можливість системи не несе в

собі загрози безпеки.

Загроза даних вразливостей пов'язана з можливістю наділення

відповідних процесів шкідливими властивостями.

• Під загрозою вразливостей реалізації будемо розуміти помилки

реалізації використовуваних в ІС і (або) в СЗІ коштів або деякі штатні

можливості системних засобів і (або) додатків, що створюють умови

виникнення в системі реальної загрози умовних технологічних вразливостей.

Дане визначення загроз вразливостей реалізації також дозволяє

відповідним чином їх класифікувати.

• Під загрозою безумовних вразливостей реалізації будемо розуміти

штатні можливості системних засобів і (або) додатків, що створюють умови

виникнення в системі реальної загрози умовних технологічних вразливостей.

Дані уразливості реалізації можна віднести до помилок творців даних

коштів, так як в даному випадку мова йде про усвідомлену реалізації

розробником відповідних функцій, які за певних умов можуть експлуатуватися

потенційним порушником для реалізації атак.

• Під загрозою умовних вразливостей реалізації будемо розуміти

помилки реалізації (помилки програмування) використовуються в ІС і (або) в

СЗІ засобів, що створюють умови виникнення в системі реальної загрози

умовних технологічних вразливостей.

Таким чином, уразливості реалізації припускають можливість

використання потенційним порушником виникає при цьому в системі реальної

загрози умовної технологічної вразливості.

Загрози умовних вразливостей реалізації відрізняються від всіх інших

тим, що такі уразливості виникають і усуваються в ІС і в СЗІ.

• Під виникненням умовної уразливості реалізації будемо розуміти

виявлення в системі відповідної помилки програмування, під усуненням -

виправлення цієї помилки.

Принципова відмінність реалізації умовної технологічної вразливості від

безумовної полягає в необхідності створення потенційним порушником

«інструменту» для реалізації атаки. Подібним інструментом в ІС є процес, який

для реалізації атаки на умовну технологічну уразливість потрібно тим або

іншим способом наділити необхідними для цього шкідливими властивостями

(використовуючи безумовну або умовну вразливість реалізації).

Зауваження. Під процесом тут і далі будемо розуміти виконувану

програму.

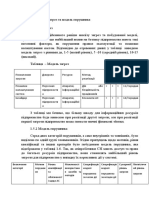

Виходячи з розглянутої класифікації загроз вразливостей, можна ввести

класифікацію рівнів захищеності ІС і, відповідно, рівнів захисту СЗІ.

• Під повністю незахищеною будемо розуміти ІС, яка характеризується

наявністю в ній принаймні однієї безумовної технологічної уразливості, що

дозволяє реалізувати НСД до оброблюваної в ній інформації без будь-яких

додаткових умов.

Припускаємо, що реалізація успішної атаки на повністю незахищену ІС не

вимагає використання будь-якого додаткового інструменту потенційним

порушником (наявності в системі вразливостей реалізації).

• Під ІС базового рівня захищеності будемо розуміти систему, яка

характеризується відсутністю в ній безумовних технологічних вразливостей.

Припускаємо, що реалізація успішної атаки на ІС базового рівня захисту

можлива тільки з використанням уразливості реалізації, відповідно, тільки при

використанні відповідних умовних технологічних вразливостей.

• Будемо говорити, що система має підвищений рівень захищеності при

відсутності в ній як безумовних, так і умовних технологічних вразливостей.

Для такої системи припускаємо, що реалізація успішної атаки на неї

неможлива з використанням як безумовних, так і умовних технологічних

вразливостей, незважаючи на наявність в системі вразливостей реалізації.

Зауваження. Природно, кажучи про відсутність безумовних і умовних

технологічних вразливостей в СЗІ і визначаючи її рівень захищеності, можна

враховувати наявність в системі лише відомих на момент проектування системи

захисту технологічних вразливостей. Тому правильніше буде тут говорити про

умовну відсутность (в сенсі наявності інформації про них) технологічних

вразливостей.

Відповідним чином можуть бути визначені і рівні захисту СЗІ,

використання яких забезпечує відповідні рівні захищеності ІС.

• Під системою захисту базового рівня захисту будемо розуміти

систему, що реалізовує захист від атак на безумовні технологічні

уразливості.

• Під системою захисту підвищеного рівня захисту будемо розуміти

систему, що реалізовує захист від атак, як на безумовні, так і на умовні

технологічні уразливості.

Якщо ж говорити про побудову ефективної СЗІ в сучасних умовах, слід

мати на увазі побудова СЗІ підвищеного рівня захисту.

ОБ'ЄКТИ ЗАХИСТУ І ОБ'ЄКТИ МОДЕЛЮВАННЯ

Виходячи з наведеної класифікації загроз вразливостей, в загальному

випадку можна виділити наступні їх види - загрози безумовних і умовних

технологічних вразливостей, загрози безумовних і умовних вразливостей

реалізації.

Природно, що на виникнення та усунення в системі загроз умовних

вразливостей реалізації застосування СЗІ жодним чином вплинути не може -

подібні уразливості (мова йде про помилки програмування) повинні

усуватися розробниками відповідних програмних засобів.

Зовсім інша справа - загрози технологічних вразливостей, як

безумовних, так і умовних.

Що стосується даним загрозам вразливостей СЗІ повинна вирішуватися

завдання їх нейтралізації в ЗСИ.

• Під нейтралізацією загрози технологічних вразливостей в

загальному випадку будемо розуміти реалізацію технічних заходів,

спрямованих на усунення відповідних технологічних недоліків побудови

системи, що дозволяють здійснити НСД до оброблюваної інформації.

Відзначимо, що в рамках даної інтерпретації загрози атаки

нейтралізація системою захисту загрози технологічних вразливостей ІС

полягає в зниженні ймовірності виникнення реальної загрози атаки,

створюваної даної загрозою вразливостей за допомогою її резервування

загрозою (погрозами) вразливостей СЗІ. В результаті цього вводиться

додаткова умова - для виникнення реальної загрози атаки в цьому випадку

необхідно виникнення в системі відповідних уразливостей реалізації СЗІ.

Зауваження. Стосовно до СЗІ, зі зрозумілих причин, можна говорити

про відсутність в ній загроз безумовних вразливостей реалізації.

Нейтралізація ж СЗІ відповідної загрози безумовних технологічних

вразливостей ІС полягає в перекладі даної загрози безумовних технологічних

вразливостей ІС в категорію умовних (загроза атаки в цьому випадку вже

характеризується параметрами і характеристиками безпеки СЗІ), оскільки

вводиться додаткова умова виникнення реальної загрози атаки - виникнення

відповідних уразливостей реалізації СЗІ .

Дещо в іншому полягає завдання захисту стосовно погроз безумовних

вразливостей реалізації, які завжди реальні. У цьому випадку мова йде про

захист від наділення шкідливими властивостями додатки, що

характеризується наявністю реальної загрози безумовних вразливостей

реалізації. Таким чином, завдання нейтралізації загроз вразливостей при

цьому не вирішується, необхідний ефект досягається зовсім іншим способом.

Ці питання ми далі розглянемо окремо, в загальному ж випадку будемо

говорити про рішення СЗІ завдання нейтралізації загроз безумовних і

умовних технологічних вразливостей.

• Під надійнісними параметрами загроз вразливостей (загроз умовних

вразливостей реалізації) будемо розуміти інтенсивність виникнення

вразливостей X і інтенсивність усунення вразливостей р.

Зауваження. Надійнісні параметри загроз вразливостей повинні

розглядатися в якості параметрів моделі при математичному моделюванні

надійнмснмх параметрів і характеристик безпеки ІС.

Таким чином, завдання математичного моделювання загроз

вразливостей полягає в моделюванні загроз умовних вразливостей реалізації,

математичне ж моделювання загроз атак передбачає розгляд при

моделюванні загрози атаки як сукупності (послідовність використання при

реалізації атаки, як зазначали раніше, тут не важлива) створюючих її загроз

умовних вразливостей реалізації .

У разі реалізації ЗІ загроза атаки на СЗІ при моделюванні

характеризується сукупністю створюють її загроз вразливостей реалізації вже

СЗІ, а при моделюванні загрози атаки на ЗІС - сукупністю створюють її

загроз умовних вразливостей реалізації і ІС, і загроз вразливостей реалізації

СЗІ (в даному випадку загрози умовних вразливостей реалізації І С

резервуються погрозами вразливостей реалізації СЗІ).

Зауваження. При побудові ІС базового рівня захищеності в рамках

вирішення завдань математичного моделювання загроз безпеці повинні

розглядатися загрози вразливостей реалізації виключно СЗІ, які

використовуються для нейтралізації загроз безумовних технологічних

вразливостей ІС.

З урахуванням сказаного можемо таким чином визначити завдання

моделювання надійних параметрів і характеристик безпеки інформації.

Під моделюванням надійнисних параметрів і характеристик безпеки

будемо розуміти моделювання процесу виникнення і усунення відмов

безпеки, що виникають в результаті виникнення умовних вразливостей

реалізації, що дозволяють використовувати присутні в ІС загрози умовних

технологічних вразливостей для реалізації відповідних атак.

You might also like

- ЛБ2 8Document6 pagesЛБ2 8Алексей ОсадчийNo ratings yet

- Модель Загроз Та Модель ПорушникаDocument4 pagesМодель Загроз Та Модель ПорушникаЯринюк ЯрославNo ratings yet

- Cisco AMP PDFDocument8 pagesCisco AMP PDFВіка МоскінаNo ratings yet

- 184-Текст статті-326-1-10-20200328Document8 pages184-Текст статті-326-1-10-20200328kristinamurka73No ratings yet

- Засоби захисту в розподілених інфокомунікаційних системах (мережеві екрани, системи виявлення атак)Document9 pagesЗасоби захисту в розподілених інфокомунікаційних системах (мережеві екрани, системи виявлення атак)rkhristosNo ratings yet

- Технології 1Document2 pagesТехнології 1гнатNo ratings yet

- сіем компексна лабаDocument7 pagesсіем компексна лабаzimich123solomiaNo ratings yet

- Історія виникнення стандарту iso 15408Document12 pagesІсторія виникнення стандарту iso 15408Руся БатырNo ratings yet

- Аналiз Сучасних Систем Виявлення Та Запобiгання Вторгнень В Iнформацiйно-Телекомунiкацiйних СистемахDocument4 pagesАналiз Сучасних Систем Виявлення Та Запобiгання Вторгнень В Iнформацiйно-Телекомунiкацiйних СистемахMistery GameNo ratings yet

- Федорищева В - КБ21 - Пр - 6 - УІБDocument16 pagesФедорищева В - КБ21 - Пр - 6 - УІБВарвара ФедорищеваNo ratings yet

- лр 4 пзбшDocument16 pagesлр 4 пзбшАндрей ПолежаевNo ratings yet

- ІДЗDocument18 pagesІДЗCatFishNo ratings yet

- Пр2 вивчення мережевих атакDocument6 pagesПр2 вивчення мережевих атакПавло ЄгуновNo ratings yet

- КБИКС-19-3 Григоренко ЛБ№1Document11 pagesКБИКС-19-3 Григоренко ЛБ№1smail arthurNo ratings yet

- Лекція 20Document12 pagesЛекція 20turva007No ratings yet

- Lec2 MalwareDocument14 pagesLec2 Malwarefogoyo1348No ratings yet

- №4 ПОНЯТТЯ КСЗІDocument9 pages№4 ПОНЯТТЯ КСЗІираNo ratings yet

- Григор'єв О.Document5 pagesГригор'єв О.Sasha GrigorevNo ratings yet

- Л 8Document8 pagesЛ 8andreiwetherNo ratings yet

- Metallurgy 38 20Document4 pagesMetallurgy 38 20ffNo ratings yet

- UntitledDocument9 pagesUntitledsofiya1920vlasNo ratings yet

- ПР1 ВеселковDocument5 pagesПР1 ВеселковNikita VeselkovNo ratings yet

- ЛЗ 3Document24 pagesЛЗ 3VitoNo ratings yet

- Презентація Інформаційна Безпека Урок 5Document25 pagesПрезентація Інформаційна Безпека Урок 5Ольга ГришенчукNo ratings yet

- BOS MergedDocument640 pagesBOS MergedRed HoodNo ratings yet

- 224-Текст статті-844-1-10-20201224 PDFDocument15 pages224-Текст статті-844-1-10-20201224 PDFArtem SkopychNo ratings yet

- Л - 4 - Інформаційна безпека КСDocument5 pagesЛ - 4 - Інформаційна безпека КСandreiwetherNo ratings yet

- Захист інформаціїDocument3 pagesЗахист інформаціїВасиль КулєшNo ratings yet

- Основи кібербезпеки 2Document3 pagesОснови кібербезпеки 2Всеволод ДедяевNo ratings yet

- 11 клас інформатика .Document21 pages11 клас інформатика .Прасковья КарагуцаNo ratings yet

- Лекція 19Document14 pagesЛекція 19turva007No ratings yet

- UntitledDocument4 pagesUntitledАнастасія ХижнякNo ratings yet

- Практична робота 2Document7 pagesПрактична робота 2Ілля ПуздрановськийNo ratings yet

- дз інфа5Document8 pagesдз інфа5Анастасия КорякNo ratings yet

- конспект лекції Антивіруси, історіяDocument12 pagesконспект лекції Антивіруси, історіяVikkiNo ratings yet

- Найпоширеніші загрози ІБDocument9 pagesНайпоширеніші загрози ІБkresanbohdan420No ratings yet

- упр ризикDocument6 pagesупр ризикfghhu101No ratings yet

- ПрМІБ Черняк КБ 3.02 Програмні закладкиDocument9 pagesПрМІБ Черняк КБ 3.02 Програмні закладкиПавло ЧернякNo ratings yet

- 6. Управління інформаційною безпекоюDocument22 pages6. Управління інформаційною безпекоюAndrii BelmaNo ratings yet

- Англ моваDocument5 pagesАнгл моваalekssavchuk8No ratings yet

- Безпека UKRDocument6 pagesБезпека UKRАнастасия НещеретNo ratings yet

- Білет №15Document4 pagesБілет №152z7x8nbgk4No ratings yet

- Ð Ñ Ð°ðºñ Ркð° 17 (аð Ñ Ð Ð Ñ Ñ Ñ Ñ )Document16 pagesÐ Ñ Ð°ðºñ Ркð° 17 (аð Ñ Ð Ð Ñ Ñ Ñ Ñ )eseza.new.progNo ratings yet

- 11КЛрсгпDocument20 pages11КЛрсгпкира остапченкоNo ratings yet

- Безпека комп'ютерних мережDocument32 pagesБезпека комп'ютерних мережДаниил СоболевNo ratings yet

- Урок - 5 - Конспект - Види - заходів. Правові Основи Забезпечення Безпеки Інформаційних ТехнологійDocument2 pagesУрок - 5 - Конспект - Види - заходів. Правові Основи Забезпечення Безпеки Інформаційних Технологійzzym167No ratings yet

- Cisco AMP PDFDocument8 pagesCisco AMP PDFВіка МоскінаNo ratings yet

- Інформаційна безпекаDocument23 pagesІнформаційна безпекаyankocsgooNo ratings yet

- СУЧАСНІ БРАНДМАУЕРИDocument11 pagesСУЧАСНІ БРАНДМАУЕРИFlopikNo ratings yet

- Федорищева В - КБ21 - Лаб - 2 - УІБDocument35 pagesФедорищева В - КБ21 - Лаб - 2 - УІБВарвара ФедорищеваNo ratings yet

- Реф Методи нсдDocument8 pagesРеф Методи нсдyura.mak.andNo ratings yet

- Лабораторна робота 1Document4 pagesЛабораторна робота 1Яринюк ЯрославNo ratings yet

- Обслуговування Обладнання Інформаційних СистемDocument7 pagesОбслуговування Обладнання Інформаційних СистемАнастасія БайдаNo ratings yet

- Лабораторна Робота з Технологій КізіловDocument8 pagesЛабораторна Робота з Технологій КізіловDima KizilovNo ratings yet

- ЕКС МЕЛЬНИК 433Б КІБЕРБЕЗПЕКАDocument25 pagesЕКС МЕЛЬНИК 433Б КІБЕРБЕЗПЕКААнна Олександрівна МельникNo ratings yet

- Modul1-2024 ІБКСтаМ - 2Document2 pagesModul1-2024 ІБКСтаМ - 21922green.alex1992No ratings yet

- книга интереснаяDocument277 pagesкнига интереснаяВиктория НадолишнаяNo ratings yet

- 11 Klas IisemDocument5 pages11 Klas IisemАлександр СердюкNo ratings yet

- 2144214124Document5 pages2144214124213213245No ratings yet

- Реагування під час кризи: Відтягніть свій бізнес від краю прірвиFrom EverandРеагування під час кризи: Відтягніть свій бізнес від краю прірвиNo ratings yet

- Теоретичні основи захисту інформаціїDocument26 pagesТеоретичні основи захисту інформаціїandreiwetherNo ratings yet

- Л - 5 - Канали витоку інформаціїDocument7 pagesЛ - 5 - Канали витоку інформаціїandreiwetherNo ratings yet

- Л 3Document4 pagesЛ 3andreiwetherNo ratings yet

- Терміни та визначенняDocument4 pagesТерміни та визначенняandreiwetherNo ratings yet