Professional Documents

Culture Documents

Zaštita Baza Podataka - Seminarski

Uploaded by

edo0308Original Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Zaštita Baza Podataka - Seminarski

Uploaded by

edo0308Copyright:

Available Formats

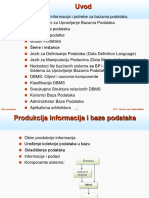

1. Uvod Zato tititi bazu podataka? Potrebe za zatitom baza podataka su sve vee, posebno u dananje doba e-trgovine.

e. Radi zatite osjetljivi podataka u bazama podataka, jer uspjean napad mo!e izazvati ogromne "inan#ijske tete. $orba protiv neovlateni radnji nad bazama podataka traje ve vie od tri desetljea i javila se usporedno s pojavom i razvojem digitalni te nologija. %lati za ure&ivanje, stvaranje i vo&enje baza podataka zovu se sustavi za upravljanje bazama podataka 'U$P (eng. Database Management System, )$*'+. ,eki od najpoznatiji 'U$P-a su -ra#le, )$.. */'01, 2n"ormi3, Postgre'01 te '01 server. 4esta pojava od kad postoje baze podataka su napadi zlonamjerni korisnika koji mogu rezultirati kra&om identiteta i5ili brojeva kreditni karti#a, "inan#ijskim gubi#ima, gubitkom privatnosti, naruavanjem na#ionalne sigurnosti i drugim brojnim opasnostima koji su neizravna posljedi#a pristupa osjetljivim poda#ima. .. ,apadi na bazu podataka 1. 6anjski napadi 7 najvea opasnost su akeri 7 oni djeluju na "ire8all kako bi doli do bitni podataka .. Unutarnji napadi 7 od strane zaposleni koji imaju pristup bitnim poda#ima gdje "ire8all nije od koristi. -vdje je zna9ajna kontrola pristupa, kao i kontrola mjesta za 9uvanje klju9eva Upadi u baze podataka prema dosadanjim saznanjima su do :;< interne naravi, no jo veu zabrinutost izaziva 9injeni#a da 9ak =;< posto napada dolazi s 2nterneta. Rjeenje tog problema javlja se u vidu obrazovanja razvojni in!enjera o sigurnosti aplika#ija, koritenja sigurni razvojni okolina i koritenje alata za sigurnosno testiranje. 'a strane putanja aplika#ije u pogon (eng. deployment+, potrebno je paralelno instalirati aplika#ijski vatrozid koji provodi UR1 (eng. uniform resource locator+ "iltriranje te zatitu protiv napada uskraivanjem usluge ()o' 7 )enial o" 'ervi#e+. Postoje mnoge opasnosti za baze podataka, a ove su naj9ee> Zloupotreba pretjerani privilegija 7 npr. administrator na "akultetu 9iji posao za tijeva isklju9ivo sposobnost izmijeniti in"orma#ije o kontaktu sa studentom,

mogao bi iskoristiti pretjerane privilegije koje posjeduje u vezi a!uriranja baze podataka da izmjeni o#jene. Zloupotreba legitimne privilegije 7 ovdje je slu9aj prije svega o zlonamjernom korisniku koji je spreman za nova# trgovati o osjetljivim poda#ima nekog klijenta, ili se tako&er mo!e raditi o nemarnom zaposleniku ,odnosno korisniku, koji preuzima i po ranjuje velike koli9inein"orma#ija u svoje ra9unalo u svr u legitimnog rada. %li problem je u tome da kada se jednom pojave poda#i na ra9unalu na krajnjoj to9ki, onda oni postaju ranjivi na napade kao to su trojan#i, kra&a lap-topa itd. Uveanje privilegije 7 npr. programer u nekoj "inan#ijskoj institu#iji mogao bi eventualno iskoristiti ranjivu "unk#iju kako bi zadobio administrativnu privilegiju u bazi podataka. Uz takvu privilegiju zlonamjerni programer bi mogao isklju9iti kontrolne me anizme, obaviti preba#ivanje nov9ani sredstava itd. Ubrizgavanje '01-a 7 kod nekog napada kod kojeg se uba#uje '01, napada9 obi9no uba#uje neovlatene instruk#ije u neki od ranjivi '01 upita 'laba autentika#ija 7 omoguava napada9ima da pribave identitet legitimni korisnika baze podataka kada putem kra&e ili na neki drugi na9in uspiju da dobiju akreditive potrebne za prijavu =. ,a9ini zatite baza podataka Ugra&ivanje sigurnosni elemenata izravno u 'U$P-ove i nji ova ispravna primjena jedini su pravi na9in za uklanjanje ranjivosti. Rjeenje za pretjerane privilegije predstavlja kontrola pristupa na nivou upita. ?ontrola pristupa na nivou upita odnosi se na neki me anizam koji ograni9ava privilegije za bazu podataka na minimalni broj potrebni '01 opera#ija ('@1@AB, UP)%B@, itd.+ Rjeenje za zloupotrebu legitimnog pristupa predstavlja kontrola pristupa bazi podataka koja se primjenjuje ne samo za spe#i"i9ne upite, ve i za kontekst koji se odnosi na pristup bazi podataka. ,a osnovu uvo&enja politike za aplika#ije klijenta, vrijeme u toku dana, loka#iju, itd, mogue je identi"i#irati korisnike koji koriste pristup bazi podataka na sumnjiv na9in.

Zatita od aktiviranja )-'-a (odbijanje pru!anja usluge+ za tijeva poduzimanje zatite na svim razinama mre!e, aplika#ije i baze podataka. Preporu9uje se razvijanje kontrole konek#ija, 2P', kontrola pristupa upitu i sl. Bako npr. kontrola konek#ija sprije9ava preoptereenje resursa servera tako to se ograni9avaju brzine konek#ija , brzine upita i ostale promjenjive (veli9ine+ za svakog korisnika baze podataka. ' druge strane valida#ija 2P' i protokola sprije9avaju da napada9i iskoriste poznate so"tverske ranjivosti da bi o"ormili )-'. Prepunjenost bu""era,npr, predstavlja uobi9ajenu ranjivu to9ku koja se mo!e iskoristiti da se prekine rad na serveru baze podataka.

Zatita podataka i"riranjem Postoje razli9iti metode zatite baza podataka, od koji su osnovni lokalna i eksterna zatita. ?od lokalne zatite i"riranje se vri samo u bazi podataka, tako to se instalira kriptogra"ski modul unutar date baze. Ailj takvog me anizma je da "izi9ki zatiti podatke na serveru. -vi me anizmi koriste popularne standardne kriptogra"ske algoritme (%@', =)@' i druge+. @ksterna zatita se posti!e instala#ijom modula na aplikativnom serveru. Ci"riranje se vri samo na serverskoj strani i na taj na9in se tite poda#i na serveru, kao i poda#i u komunika#iji izme&u aplikativnog servera i baze podataka. 'vaki kriptogra"ski algoritam obu vaa par trans"orma#ija podataka, koje se nazivaju i"riranje i dei"riranje. Ci"riranje je postupak koji trans"ormira originalnu in"orma#iju u i"rirane podatke i"rat ili kriptogram. -brnut pro#es, dei"riranje (dekrip#ija+, rekonstruira otvoreni tekst na osnovu i"rata. Prilikom i"riranja, pored otvorenog teksta, koristi se jo jedna nezavisna vrijednost koja se naziva klju9 i"riranja. 'li9no, trans"orma#ija za dei"riranje, koristi klju9 za dei"riranje. $roj simbola koji predstavljaju klju9 (du!ina klju9a+ zavisi od kriptogra"skog algoritma i predstavlja parametar sigurnosti sustava. ?riptogra"ski algoritmi su obi9no javno dostupni, a dei"riranje zavisi od tajnosti klju9a, to ukazuje da je pored zatite otvorenog teksta potrebno zatititi i klju9. 'toga se od dobrog algoritma za tjeva da #ijena razbijanja i"rata premauje vrijednost same in"orma#ije zbog koje se to radi, kao i da vrijeme koje je za tu radnju potrebno, bude dovoljno dugo, kako bi dobijena in"orma#ija postala nekorisna i zastarjela.

-sim kvalitete kriptogra"skog algoritma, jako bitno je i kvalitetna strategija za upravljanje kriptogra"skim klju9evima. $ilo da je klju9 izgubljen, korumpiran ili izbrisan rezultat mo!e biti gubitak podataka koji su enkriptirani tim klju9em. Dedno od rijeenja je 9uvanje u posebnoj bazi podataka ili u "ajlu sa strogo ograni9enim pristupom. ?od ovakvi rijeenja problem predstavljaju administratori koji imaju ovlateni pristup praksi ve od potenja i 9asti klju9evima i mogu dei"rirati podatke i nakon toga prikriti tragove. U ovom slu9aju sigurnost baze podataka ne zavisi od najbolji osoba ima pristup klju9evima. zaposleni . )a bi se smanjio rizik i imala bolja kontrolu, najbolje je da samo jedna

Euardium

Euardium je danas br. 1 na trzitu proizvoda namjenjeni Euardium nudi jednostavno in"orma#ija, korisni9ki i platni zatiti baza podataka. te @RP ardversko rijeenje za zatitu "inan#ijski

podataka kao i intelektualnog vlasnitva koje se

nalazi u bazama poput -ra#le, '%P, 'iebel ili neke druge '01 baze. ?oritenjem Euardium proizvoda dobijaju se mogunosti kompletne kontrole transak#ija baza podataka uz vidljivost korisni9ke aktivnosti bez potrebe za interven#ijama ili razvojem na samim bazama.

You might also like

- Zaštita Računarskih MrežaDocument26 pagesZaštita Računarskih MrežaAdnan HadzicNo ratings yet

- Formatiran SeminarskiDocument17 pagesFormatiran SeminarskiДанијел УмићевићNo ratings yet

- Mis Prezentacije 2Document359 pagesMis Prezentacije 2Almir MudzeletNo ratings yet

- Zaštita Računarskih MrežaDocument24 pagesZaštita Računarskih MrežacholegmNo ratings yet

- Formatiran Seminarski UskopljeniDocument13 pagesFormatiran Seminarski UskopljeniДанијел УмићевићNo ratings yet

- SIGURNOST INFORMACIJSKIH SustavaDocument29 pagesSIGURNOST INFORMACIJSKIH SustavaNikola PrižmićNo ratings yet

- MysqlDocument18 pagesMysqlШешељеви Радикали ОрловциNo ratings yet

- Dokument Menadžment SistemiDocument10 pagesDokument Menadžment SistemiLejlaNo ratings yet

- Baze Podataka - Prezentacija PredavanjaDocument637 pagesBaze Podataka - Prezentacija PredavanjaMirko Zovko100% (1)

- Oracle PDFDocument16 pagesOracle PDFLukaNo ratings yet

- Relacione Baze PodatakaDocument28 pagesRelacione Baze PodatakaElvira Hamzić DžizićNo ratings yet

- Zaštita I SigurnostDocument121 pagesZaštita I SigurnostAdiss AlicNo ratings yet

- Seminar Ski Baze Podataka PopravakDocument21 pagesSeminar Ski Baze Podataka PopravakSrdjan VukovicNo ratings yet

- Delija-Tajne Racunalne ForenzikeDocument39 pagesDelija-Tajne Racunalne ForenzikeSanja BoganoskaNo ratings yet

- Karovic Goran Seminarski RadDocument19 pagesKarovic Goran Seminarski RadČiča HemuliNo ratings yet

- Modeliranje PodatakaDocument12 pagesModeliranje PodatakaNejraBeNo ratings yet

- Rent-A-Car, Otpimizacija Baze Podataka Korištenjem Indeksa U MySQLDocument43 pagesRent-A-Car, Otpimizacija Baze Podataka Korištenjem Indeksa U MySQLAlmin Karić100% (4)

- Is Seminar Ski Rad - Web Tehnolgije - Razvoj Web Aplikacija EdisDocument35 pagesIs Seminar Ski Rad - Web Tehnolgije - Razvoj Web Aplikacija EdisSemir MurselovicNo ratings yet

- Zaštita I Sigurnost Na InternetuDocument15 pagesZaštita I Sigurnost Na InternetuikusecNo ratings yet

- Documents - Tips Upravljanje Informacijama I ZnanjemDocument11 pagesDocuments - Tips Upravljanje Informacijama I ZnanjemLazoRoljićNo ratings yet

- Ethernet Tehnologija-Principi I StandardiDocument13 pagesEthernet Tehnologija-Principi I StandardiPeter CroatyNo ratings yet

- Pouzdanost KomponentiDocument19 pagesPouzdanost KomponentiAleksa PopovicNo ratings yet

- P1 - Uvod (2019)Document34 pagesP1 - Uvod (2019)Kristijan JelicaNo ratings yet

- Baze PodatakaDocument30 pagesBaze PodatakaNedim KorjenićNo ratings yet

- Nasuf 10-FirewallDocument45 pagesNasuf 10-FirewallElma DžafićNo ratings yet

- Seminarski Rad - Zaštita Podataka I Računarskih SistemaDocument18 pagesSeminarski Rad - Zaštita Podataka I Računarskih SistemaAdnan SmajlovićNo ratings yet

- Seminarski Rad - SQL Jezik S Relacijskom Bazom PodatakaDocument12 pagesSeminarski Rad - SQL Jezik S Relacijskom Bazom Podatakamitara17No ratings yet

- InternetDocument198 pagesInternetMršić DarkoNo ratings yet

- SIS SkriptaDocument19 pagesSIS SkriptaMirtaŠtefanacNo ratings yet

- Projektiranje Informacijskih Sustava PDFDocument78 pagesProjektiranje Informacijskih Sustava PDFbero1301No ratings yet

- Informacioni Sistem BibliotekeDocument19 pagesInformacioni Sistem Bibliotekeyow4n41840100% (1)

- LAN MrezeDocument16 pagesLAN MrezeEmir HećoNo ratings yet

- Java ProgramiranjeDocument78 pagesJava ProgramiranjeSelmir JagodicNo ratings yet

- Uvod U Baze PodatakaDocument35 pagesUvod U Baze PodatakaNebojša BrankovićNo ratings yet

- Algoritmi I Strukture Podataka Ispit 31052014Document2 pagesAlgoritmi I Strukture Podataka Ispit 31052014Boris PrevišićNo ratings yet

- Seminarski Rad Strukture Podataka I Algoritmi1Document15 pagesSeminarski Rad Strukture Podataka I Algoritmi1Maros JaNo ratings yet

- Informacijski SustaviDocument16 pagesInformacijski SustaviIvanaPerkoNo ratings yet

- Administracija Win 10Document60 pagesAdministracija Win 10susunjaNo ratings yet

- Seminarski Rad Relacijske Baze PodatakaDocument13 pagesSeminarski Rad Relacijske Baze PodatakaŠejla Ganić ŠabanovićNo ratings yet

- Sis OdgovoriDocument16 pagesSis OdgovorimrglobusNo ratings yet

- Seminarski Baze PodatakaDocument20 pagesSeminarski Baze PodatakaJasmin Hodzic100% (1)

- Address Resolution Protocol - Seminarski RadDocument20 pagesAddress Resolution Protocol - Seminarski RadMarkoNo ratings yet

- Upravljanje Sigurnošću Informacijskih Sustava - SeminarDocument23 pagesUpravljanje Sigurnošću Informacijskih Sustava - SeminarMargareta ŠudarNo ratings yet

- Web Programiranje Seminarski RadDocument19 pagesWeb Programiranje Seminarski RadMladen TopalovicNo ratings yet

- Diplomski Rad - Windows Server 2003 - Handzic - 49471 (Final)Document37 pagesDiplomski Rad - Windows Server 2003 - Handzic - 49471 (Final)Aldin HandžićNo ratings yet

- RMP Paklena SkriptaDocument34 pagesRMP Paklena SkriptaAmber DravinecNo ratings yet

- Dijagram Rasporeda PDFDocument11 pagesDijagram Rasporeda PDFDDNo ratings yet

- SQLDocument47 pagesSQL12kiki12No ratings yet

- Osnove ZadaciDocument13 pagesOsnove ZadaciMario VučkovićNo ratings yet

- 1 Do 3 Funkcije I Karakteristike POSDocument23 pages1 Do 3 Funkcije I Karakteristike POShmmmirjanaNo ratings yet

- ACL ListeDocument20 pagesACL ListeSlaven BandićNo ratings yet

- Legitimisanje Lica - Kristijan PantelicDocument14 pagesLegitimisanje Lica - Kristijan PantelicКнежевић НаталијаNo ratings yet

- 2 Von Neumannov Model RačunalaDocument38 pages2 Von Neumannov Model RačunalaÉl no sabe100% (1)

- Baze PodatakaDocument12 pagesBaze Podatakaelvis123321No ratings yet

- Tehničar Za Računalstvo - Izborni - ModuliDocument41 pagesTehničar Za Računalstvo - Izborni - ModulijanoshkNo ratings yet

- Digitalni PotpisDocument10 pagesDigitalni PotpisIvana JovanovićNo ratings yet

- Zastita Racunarskih Mreza - SeminarskiDocument16 pagesZastita Racunarskih Mreza - SeminarskieldinNo ratings yet

- Opisati Različite Oblike Napada Kojima Su Izloženi Računarski Sistemi - 20Document12 pagesOpisati Različite Oblike Napada Kojima Su Izloženi Računarski Sistemi - 20Adnan SmajlovićNo ratings yet

- Sigurnost Baza Podataka Prevencija I Rješavanje Sigurnosnih PrijetnjiDocument10 pagesSigurnost Baza Podataka Prevencija I Rješavanje Sigurnosnih Prijetnjikarlo1941uskokNo ratings yet

- E Ii 7Document5 pagesE Ii 7Aleksandar SaricNo ratings yet