Professional Documents

Culture Documents

3

Uploaded by

Luka ChkhitunidzeOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

3

Uploaded by

Luka ChkhitunidzeCopyright:

Available Formats

აირჩიეთ სწორი პასუხი:

1. შესაძლებელია თუ არა Ethernet ტიპის ტექნოლოგიით მონაცემების უსადენოდ

გადაცემა?(0.5 ქულა)

a. დიახ, შესაძლებელია, რადგან ამ დროს ხდება რადიოტალღების

მოდულაცია,

b. არა, შეუძლებელია, რადგან აღნიშნული ტექნოლოგია მხოლოდ სადენიან

ქსელებს ემსახურება,

c. დიახ, შესაძლებელია, რადგან აღნიშნული ტექნოლოგია განიხილება,

როგორც IEEE 802.11 AC ტიპის ქსელის ალტერნატივა,

d. არა, შეუძლებელია, რადგან აღნიშნული ტექნოლოგია იყენებს

ინფრაწითელ ტალღებს ინფორმაციის გადასაცემად.

2. OSI მოდელის რომელ დონეზე მუშაობენ Firewall-ები?(0.5 ქულა)

a. OSI მოდელის 3 დონეზე,

b. OSI მოდელის 4 დონეზე,

c. OSI მოდელის როგორც 3, ასევე 4 დონეზე,

d. ყველა პასუხი სწორია.

3. რისთვის გამოიყენება OSINT ? (0.5 ქულა)

a. OSINT გამოიყენება სამიზნე პირზე ან ორგანიზაციაზე ინფორმაციის

შესაგროვებლად, საჯარო ინფორმაციის გამოყენებით.

b. OSINT გამოიყენება სამიზნე პირზე ან ორგანიზაციაზე ინფორმაციის

შესაგროვებლად, როგორც საჯარო, ისე კონფიდენციალური ინფორმაციის

გამოყენებით.

c. OSINT გამოიყენება სამიზნე პირზე ან ორგანიზაციაზე ინფორმაციის

შესაგროვებლად, მხოლოდ ნაბეჭდი პრესის გამოყენებით.

d. OSINT გამოიყენება სამიზნე პირზე ან ორგანიზაციაზე ინფორმაციის

შესაგროვებლად, კერძო დეტექტივის გამოყენებით.

4. რა ტიპის სისუსტეა ცნობილი, როგორც “Zero day Vulnerability” ? (0.5 ქულა)

a. სისუსტე, რომლის შესახებაც შეტევამდე არაფერი იყო ცნობილი, თუმცა

არსებობდა მისი საწინააღმდეგო კონტროლები,

b. სისუსტე, რომლის შესახებაც შეტევამდე არაფერი იყო ცნობილი, ასევე, არ

არსებობდა მისი საწინააღმდეგო კონტროლები,

c. სისუსტე, რომლის შესახებაც შეტევამდე არაფერი იყო ცნობილი, თუმცა

არსებობდა მისი საწინააღმდეგო პროგრამული უზრუნველყოფის

განახლებები(software patches),

d. სისუსტე, რომლის შესახებაც შეტევამდე არაფერი იყო ცნობილი, ასევე, არ

არსებობდა მისი საწინააღმდეგო პროგრამული უზრუნველყოფის

განახლებები(software patches).

5. ჩამოთვლილთაგან როგორი ტიპის ჰაკერები არსებობენ?(0.5 ქულა)

a. Orange hat,

b. Green hat,

c. Gray hat,

d. Silver hat.

6. MAN ტიპის ქსელის მაგალითად გამოდგება: (0.5 ქულა)

a. კომპიუტერული ქსელი, რომელიც აკავშირებს საქართველოსა და

თურქეთს,

b. კომპიუტერული ქსელი, რომელიც აკავშირებს ზესტაფონსა და თელავს,

c. კომპიუტერული ქსელი, რომელიც აკავშირებს ნაძალადევსა და

ვარკეთილს,

d. კომპიუტერული ქსელი, რომელიც აკავშირებს საქართველოსა და სომხეთს.

7. რომელი დებულებაა სწორი OSI მოდელის შესახებ?(0.5 ქულა)

a. აღნიშნული მოდელი გამოიყენება ქსელში პაკეტების ანალიზისათვის,

b. აღნიშნული მოდელი შეიქმნა ჰუბერტ ქნირშის მიერ 1978 წელს,

c. აღნიშნული მოდელით ხდება მონაცემთა ენკაპსულაცია/დეკაპსულაცია,

d. აღნიშნული მოდელის ამერიკული ანალოგი არის UDP stack.

8. Ransomware ტიპის მავნე პროგრამული უზრუნველყოფა: (0.5 ქულა)

a. შიფრავს მსხვერპლ კომპიუტერში ყველაფერს და დეშიფრაციის გასაღებს

ანადგურებს,თუმცა გამოსასყიდს მაინც ითხოვს,

b. შიფრავს მსხვერპლ კომპიუტერში ყველაფერს, დეშიფრაციის გასაღებს

შემტევ მხარეს უგზავნის და ლოკალურ გასაღებს ანადგურებს, ასევე,

ითხოვს გამოსასყიდს,

c. შიფრავს მსხვერპლ კომპიუტერში ყველაფერს, დეშიფრაციის გასაღებს

შემტევ მხარეს უგზავნის და ლოკალურ გასაღებს შიფრავს, თუმცა არ

ანადგურებს. ასევე, ითხოვს გამოსასყიდს,

d. არც ერთი პასუხი არ არის სწორი.

უპასუხეთ შეკითხვებს:

1. რა არის და რისთვის გვჭირდება AAA კონცეფცია? ჩამოთვალეთ მისი სამივე

შემადგენელი ნაწილი, მოკლედ აღწერეთ მათი არსი და მნიშვნელობა.(2 ქულა)

AAA – Authentication, Authorization,Accounting კონცეფცია წარმოადგენს

მიდგომას, რომლის თანახმადაც ორგანიზაციაში უსაფრთხოებისათვის

გვჭირდება მომხმარებლების:

ავთენთიფიკაცია - დადასტურება იმისა, რომ ნამდვილად ლეგიტიმურ

თანამშრომელთან/კონტრაქტორთან გვაქვს საქმე,

ავტორიზაცია - ავთენტური მომხმარებლისათვის სხვადასხვა როლებისა თუ

უფლებების მინიჭებას მოიცავს,

ანგარიშგება - მუდმივი მონიტორინგი იმისა, თუ რას აკეთებს მომხმარებელი.

2. ვინ შეიძლება იყოს Malicious Insider, რის გაკეთება შეუძლია და როგორ შეიძლება

ასეთი ტიპის საფრთხესთან გამკლავება ორგანიზაციაში? მოიყვანეთ არგუმენტები

თქვენი პოზიციის დასადასტურებლად. ( 2 ქულა)

Malicious Insider - ეს არის თანამშრომელი, რომელიც პოლიტიკური, ეკონომიკური,

რელიგიური ან ნებისმიერი სხვა მოტივით მოქმედებს ორგანიზაციის წინააღმდეგ,

როგორც წესი, საბოტაჟის გზით. მაგალითად, ედვარდ სნოუდენი იყო ინსაიდერი

CIA შემთხვევაში: https://www.infosecurity-magazine.com/magazine-features/top-ten-

insider-threat/

3. რას წარმოადგენს ჰეშირება? დაასახელეთ ჰეშირების 1 კოლიზიური და ერთიც

მდგრადი ალგორითმი, მოკლედ აღწერეთ მათი მუშაობის პრინციპი. (2 ქულა)

ჰეშირება ეს არის ინფორმაციის გადაქცევა განსაზღვრული სიგრძის

მნიშვნელობად, რომელიც ერთი მოცემული input-სთვის არის უნიკალური და

მისი საწყის მნიშვნელობად გადაქცევა უნდა იყოს შეუძლებელი.

ჰეშირების ალგორითმი კოლიზიურია, თუ ის ორ განსხვავებულ input-ზე იძლევა

ერთი და იგივე შედეგს.

კოლიზიურია SHA-1, მდგრადია SHA-3 დამატებითი ინფორმაციისთვის

გადახედეთ ლექციებს.

დავალება 1 (10 ქულა) ეს ყველა ვარიანტშია

დავუშვათ, გვაქვს კომპანია “X trading Limited”, რომელსაც სჭირდება ქსელური

მონიტორინგის გამარტივებისათვის SIEM-ის შესყიდვა. კომპანიას აქვს შემდეგი

სახის ინვენტარი:

3 ცალი მარშრუტიზატორი(Router) - თითოეული აგენერირებს 850 Syslog ტიპის

შეტყობინებას წამში.

5 ცალი კომუტატორი(Switch) - თითოეული მათგანი აგენერირებს 500 Syslog ტიპის

შეტყობინებას წამში.

4 ცალი HP-ის წარმოების სერვერი, რომელიც არ აგენერირებს Syslog ტიპის

შეტყობინებას, თუმცა გვაძლევს 250 შეტყობინებას წამში.

4 ცალი IBM წარმოების სერვერი, თითოეული აგენერირებს 300 Syslog ტიპის

შეტყობინებას წამში.

ჩათვალეთ, რომ ერთი Syslog არის ერთი EPS, ხოლო ერთი Smart Connector

ნებისმიერი სახის შეტყობინებას გარდაქმნის ამავე ოდენობის Syslog ტიპის

შეტყობინებად. ერთი EPS-ის ფასი გახლავთ 2 ლარი, ხოლო ერთი Smart Connector-

ის 1500 ლარი.

ამოხსნა:

SIEM - ის ღირებულება გახლავთ EPS-ების ღირებულებისა და Smart Connector-

ების ღირებულების ჯამი, გამომდინარე აქედან, დავთვალოთ თითოეული ცალკ-

ცალკე და შემდგომ შევკრიბოთ.

რადგან ამოცანა გვეუბნება, რომ ერთი Syslog არის ერთი EPS, 3 ცალი

მარშრუტიზატორი(Router) დააგენერირებს 850 * 3 = 2550 EPS-ს.

5 ცალი კომუტატორის შემთხვევაში(Switch) გვექნება 500 * 5 = 2500 EPS,

HP წარმოების სერვერის შემთხვევაში, რადგან Syslog არ გვაქვს, დაგვჭირდება

Smart Connector იმისთვის, რომ ჩანაწერები გადავაქციოთ Syslog-ებად. სულ

სერვერი 4 ცალია, ამიტომ დაგვჭირდება 4 Smart Connector, მათი ჯამური

ღირებულება იქნება 1500 * 4 = 6000 ლარი. კონექტორების დაყენების შემდეგ

თითოეული სერვერი მოგვცემს 250 Syslog-ს, რაც სულ იქნება 250*4 = 1000 EPS

ჯამურად.

IBM წარმოების სერვერის შემთხვევაში, სულ გვექნება 300 * 4 = 1200 EPS.

მაშასადამე, სულ გვაქვს: 2550 + 2500 + 1000 + 1200 = 7250 EPS, ასევე, 4 ცალი Smart

Connector.

1 ცალი EPS ფასი იყო 2 ლარი, გამომდინარე აქედან, 7250 * 2 = 14 500 ლარი ეღირება

EPS-ები, ხოლო რაც შეეხება Smart Connector-ებს, ისინი სულ 4 ცალია და ჯამში

6000 ლარი ეღირება. გამოდის, რომ სულ SIEM ღირებულება იქნება: 14500 + 6000 =

20 500 ლარი.

დავალება 2 (10 ქულა) ან ეს შეგხვდებათ ან ქეისის ამოხსნა.

დაასრულეთ SOA დოკუმენტის შევსება, თუ ცნობილია, რომ სახელმწიფო

საიდუმლო არის ყოველთვის მატერიალური და ფლობს უსაფრთხოების

დეპარტამენტი, ხოლო სხვა აქტივების მფლობელები არიან HR, IT, და

იურიდიული დეპარტამენტი - Legal.

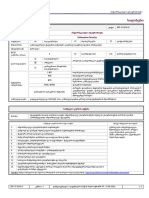

აქტივი აქტივის ტიპი აქტივის კლასიფიკაცი რისკები კონტროლები

მფლობელი ა

ბირთვული მატერიალური უსაფრთხოები სახელმწიფო კონფიდე- ფიზიკური

რეაქტორების ს საიდუმლო ნციალურობა დაცვა,

რაოდენობა დეპარტამენტი ვიდეო

მონიტორ-

ინგი

ACL config – მატერიალური IT კონფიდენ- კონფიდე- ფიზიკური

printout/printe ციალური ნციალურობა დაცვა,

d copy , ვიდეო

მთლიანობა მონიტორ-

ინგი

WEB-Server ელექტრონულ IT კონფიდენ- კონფიდე- DLP,PAM,SIE

Configuration ი ციალური ნციალურობა M

,

მთლიანობა

LAW of ელექტრონულ Legal შიდა კონფიდე- SIEM

acceptance ი გამოყენების ნციალურობა

,

მთლიანობა

დავალება 2 (10 ქულა) ან ეს შეგხვდებათ ან SOA დოკუმენტის შევსება.

კომპანია „Ernest & Sons AG”-ის შიდა ქსელზე განხორციელდა კიბერშეტევა,

რომლის დროსაც რამდენიმე საათის განმავლობაში კომპანიის ვებ-სერვერი იყო

გათიშული, დიდი რაოდენობით HTTPS Request-ების მიღების გამო, რომელთა

ჯამურმა მოცულობამ მიაღწია 4 ტბ/წმ-ს(ტერაბაიტი წამში). სერვისის აღდგენის

შემდეგ კომპანიის უსაფრთხოების სპეციალისტებმა შეამჩნიეს, რომ ინტრანეტში

დაახლოებით 4 ჯერ გაეზარდათ UDP პროტოკოლის წილი ქსელურ ტრეფიკში,

რაც ნიშნავდა იმას, რომ გამოიყენებოდა სტრიმინგ-სერვისები. 2 კვირიანი ძიების

შემდეგ სპეციალისტებმა დაადგინეს, რომ სტრიმინგის პროცესს აწარმოებდა

სერვისი dllexecute2germany.exe. აღნიშნული სერვისი აკონტროლებდა

კლავიატურას და თუ მომხმარებელი შეიყვანდა სიტყვებს: „war”, “Oil”, “Sanctions”

ავტომატურად რთავდა კამერას, მიკროფონს და მომხმარებელს უთვალთვალებდა

4 საათის მანძილზე, შემდგომ კი კომპანიის ვებ-სერვერის გამოყენებით აღნიშნულ

ჩანაწერებს აგზავნიდა IP მისამართზე 12.12.10.10.

კომპანიის უსაფრთხოების სპეციალისტებმა მოახერხეს dllexecute2germany.exe

სერვისის ბლოკირება ყველა ინფიცირებულ კომპიუტერზე, თუმცა მათ

მოხსენების დაწერისათვის სჭირდებათ დახმარება, გთხოვთ დაუზუსტეთ მათ, თუ

რა ტიპის კიბერშეტევა მოხდა მათ ვებ-სერვერზე, როგორ შეიძლება

მოხვედრილიყო მავნე სერვისი dllexecute2germany.exe. მათი კომპანიის

კომპიუტერებზე. ასევე, დააზუსტეთ თუ რა ტიპის მავნე პროგრამულ

უზრუნველყოფას წარმოადგენდა აღნიშნული dllexecute2germany.exe. თქვენი

დებულებები და მოსაზრებები აუცილებლად გაამყარეთ არგუმენტებით.

აუცილებლად უნდა ითქვას, რომ კოპმანიის წინააღმდეგ რეალურად

განხორციელდა 2 ტიპის კიბერშეტევა. პირველ რიგში შემტევმა მხარემ

განახორციელა მასშტაბური DoS ან DDoS შეტევა, რამაც გადატვირთა კომპანიის

შიდა ქსელში არსებული დაცვის სისტემები და დიდი ალბათობით, შანსი მისცა

შემტევ მხარეს გაევრცელებინა Spyware ტიპის მავნე კოდი, რომელიც თავის მხრივ

უთვალთვალებდა ინფიცირებულ კომპიუტერებს, აკონტროლებდა რა

კლავიატურას შემდეგ სიტყვებზე: „war”, “Oil”, “Sanctions”.

You might also like

- 40031Document6 pages40031sopi.bagatrishvili.1No ratings yet

- cigni2017kor10GTU PDFDocument154 pagescigni2017kor10GTU PDFIP RouteNo ratings yet

- ციფრული მტკიცებულებებიDocument13 pagesციფრული მტკიცებულებებიSalome BeriashviliNo ratings yet

- +ინფორმაციის დაცვა და კიბერუსაფრთხოების სისტემებიDocument50 pages+ინფორმაციის დაცვა და კიბერუსაფრთხოების სისტემებიdonadzemNo ratings yet

- კიბერუსაფრთხოება თემა 1Document6 pagesკიბერუსაფრთხოება თემა 1Nato ChubinidzeNo ratings yet

- Doq AmilaxvariDocument23 pagesDoq AmilaxvariGiorgi TakidzeNo ratings yet

- ქართული ინტერნეტ სივრცის უსაფრთხოების რეპორტი 2020Document30 pagesქართული ინტერნეტ სივრცის უსაფრთხოების რეპორტი 2020David AghniashviliNo ratings yet

- ლექსო კაშიაDocument2 pagesლექსო კაშიაLekso KashiaNo ratings yet

- ვახტანგ ნოდაძეDocument5 pagesვახტანგ ნოდაძეvakhtang nodadzeNo ratings yet

- ინფორმატიკა 2Document3 pagesინფორმატიკა 2Mari MariNo ratings yet

- Davaleba 1Document1 pageDavaleba 1Luka ChkhitunidzeNo ratings yet

- კიბერუსაფრთხოება 2 თემაDocument12 pagesკიბერუსაფრთხოება 2 თემაNato Chubinidze100% (1)

- არქიტექტურაDocument10 pagesარქიტექტურაmishakarapetian0710No ratings yet

- შუალედურებიDocument16 pagesშუალედურებიSali KerkishviliNo ratings yet

- Luka Chkhitunidze - Davaleba 1Document2 pagesLuka Chkhitunidze - Davaleba 1Luka ChkhitunidzeNo ratings yet

- UntitledDocument5 pagesUntitledgiorgi sukhitashviliNo ratings yet

- IX მეცადინეობაDocument3 pagesIX მეცადინეობაLiza TamazoghliNo ratings yet

- 14 - Leqcia 5 - 1 OSIDocument34 pages14 - Leqcia 5 - 1 OSIfhaslfkjklNo ratings yet

- 13.1. Windows ფაიერვოლი-mergedDocument154 pages13.1. Windows ფაიერვოლი-mergedfhaslfkjklNo ratings yet

- GESJ: Computer Science and Telecommunications 2014 - No.4 (44) ISSN 1512-1232Document4 pagesGESJ: Computer Science and Telecommunications 2014 - No.4 (44) ISSN 1512-1232Tea ToduaNo ratings yet

- სტუ,იუას,შ გ ,საკითხები-1Document2 pagesსტუ,იუას,შ გ ,საკითხები-1davit dzabakhidzeNo ratings yet

- კრიპტოგრაფიაDocument3 pagesკრიპტოგრაფიაSkyGameNo ratings yet

- SIEM ხელსაწყოს შესყიდვისთვის დაახლოებითი ფასის გამოთვლა: არ აგენერირებს SyslogDocument6 pagesSIEM ხელსაწყოს შესყიდვისთვის დაახლოებითი ფასის გამოთვლა: არ აგენერირებს SyslogLuka ChkhitunidzeNo ratings yet

- GESJ: Computer Science and Telecommunications 2014 - No.4 (44) ISSN 1512-1232Document6 pagesGESJ: Computer Science and Telecommunications 2014 - No.4 (44) ISSN 1512-1232Tea ToduaNo ratings yet

- 2017 - კორპორაციული ქსელების სერვერული სისტემებიDocument2 pages2017 - კორპორაციული ქსელების სერვერული სისტემებიDavid GuluaNo ratings yet

- მონაცემთა დაცვა კომპიუტერულ ქსელებში - ვ. ადამია, ნ. არაბულიDocument60 pagesმონაცემთა დაცვა კომპიუტერულ ქსელებში - ვ. ადამია, ნ. არაბულიIrma IrmaNo ratings yet

- OSI მოდელიDocument20 pagesOSI მოდელიLuka TurkadzeNo ratings yet

- Informaciuli Cigniereba 2Document14 pagesInformaciuli Cigniereba 2Ele NeNo ratings yet

- ინფორმაცია. კომპიუტერის არქიტექტურაDocument11 pagesინფორმაცია. კომპიუტერის არქიტექტურაI IvaNo ratings yet

- ინფორმაცია. კომპიუტერის არქიტექტურაDocument11 pagesინფორმაცია. კომპიუტერის არქიტექტურაI IvaNo ratings yet

- ინფორმაცია. კომპიუტერის არქიტექტურაDocument11 pagesინფორმაცია. კომპიუტერის არქიტექტურაTeona LomouriNo ratings yet

- Gmail Part-IDocument46 pagesGmail Part-II IvaNo ratings yet

- IP მისამართი (სალომე მუმლაძე)Document17 pagesIP მისამართი (სალომე მუმლაძე)Salome SalomeNo ratings yet

- NetworkDocument37 pagesNetworkGiorgi TakidzeNo ratings yet

- პორტების სკანირების პროგრამის შემუშავება Python დაპროგრამების ენაზეDocument4 pagesპორტების სკანირების პროგრამის შემუშავება Python დაპროგრამების ენაზეIP RouteNo ratings yet

- საბოლოო ვერსიაDocument16 pagesსაბოლოო ვერსიაქეთევან ჯაყელიNo ratings yet

- Atsep BSC Dps Test v1Document7 pagesAtsep BSC Dps Test v1i.obolashvili123No ratings yet

- Geo Sylabus Comptia A+Document20 pagesGeo Sylabus Comptia A+tatia chelidzeNo ratings yet

- 1 - NotesDocument18 pages1 - NotesSalome SalomeNo ratings yet

- ქსელების აგებაDocument7 pagesქსელების აგებაbiobalance447No ratings yet

- Transactions. Georgian Technical University. AUTOMATED CONTROL SYSTEMS - No 1 (23), 2017Document9 pagesTransactions. Georgian Technical University. AUTOMATED CONTROL SYSTEMS - No 1 (23), 2017IP RouteNo ratings yet

- SurGuluaKakheli VirtualizationDocument152 pagesSurGuluaKakheli VirtualizationTemo TsertsvadzeNo ratings yet

- July 29th 2023 8 31 58 PMDocument3 pagesJuly 29th 2023 8 31 58 PMlindamesxidze85No ratings yet

- სულDocument3 pagesსულВалерия ДонадзеNo ratings yet

- კრიპტოგრაფიის საწყისებიDocument10 pagesკრიპტოგრაფიის საწყისებიxvtisoxornauliNo ratings yet

- CS Book v1.3Document91 pagesCS Book v1.3ნიკაNo ratings yet

- ინფორმაციული უსაფრთხოება Bit-17.2018Document7 pagesინფორმაციული უსაფრთხოება Bit-17.2018Guram AbramishviliNo ratings yet

- ქსელის ორგანიზებაDocument12 pagesქსელის ორგანიზებაdavit vashakmadzeNo ratings yet

- ინტერნეტთან დაკავშირებადობა, ვირტუალიზაცია და ''ღრუბლის'' ტექნოლოგიები PDFDocument80 pagesინტერნეტთან დაკავშირებადობა, ვირტუალიზაცია და ''ღრუბლის'' ტექნოლოგიები PDFGio MchedlishviliNo ratings yet

- Oop Vs Procedural GeoDocument3 pagesOop Vs Procedural Geopentest pentesterNo ratings yet

- კომპიუტერული უნარ-ჩვევები, ქსელები, ი... რნეტი, Google - ის ღრუბლოვანი სერვისები, უსაფრთხოებაDocument118 pagesკომპიუტერული უნარ-ჩვევები, ქსელები, ი... რნეტი, Google - ის ღრუბლოვანი სერვისები, უსაფრთხოებალაფაჩი ეკაNo ratings yet

- Leqcia 1 1 PDFDocument20 pagesLeqcia 1 1 PDFGio MamaladzeNo ratings yet

- სილაბუსი 1Document3 pagesსილაბუსი 1Diana KhandratianiNo ratings yet

- ინფორმაციული ტექნოლოგიების მართვის პოლიტიკაDocument4 pagesინფორმაციული ტექნოლოგიების მართვის პოლიტიკაmooon childNo ratings yet

- ინფორმაციული ტექნოლოგიების მართვის პოლიტიკაDocument4 pagesინფორმაციული ტექნოლოგიების მართვის პოლიტიკაmooon childNo ratings yet

- IV Informaciulicigniereba1Document11 pagesIV Informaciulicigniereba1oqruashvilini2020No ratings yet

- Multiple Choice - Test BankDocument4 pagesMultiple Choice - Test Bankqurban velievNo ratings yet

- Kompiuteruli Unar-Chvevebi ''Kompiuteruli Qselebi - Interneti - Usafrtxoeba''Document122 pagesKompiuteruli Unar-Chvevebi ''Kompiuteruli Qselebi - Interneti - Usafrtxoeba''ani tediashviliNo ratings yet